Kali渗透测试:使用Armitage针对漏洞进行攻击

以ms17_010_eternable模块为例(“永恒之蓝”)经典的漏洞,单击这个模块以后就可以开始攻击了。

实 验 环 境

攻击机:Linux kali 5.10.0. IP : 192.168.68.125

靶机: Win2008 IP: 192.168.68.205

实 验 步 骤

1. 在工作区搜索ms17_010模块

打开Armitage,搜索ms17_010模块,如下图所示:

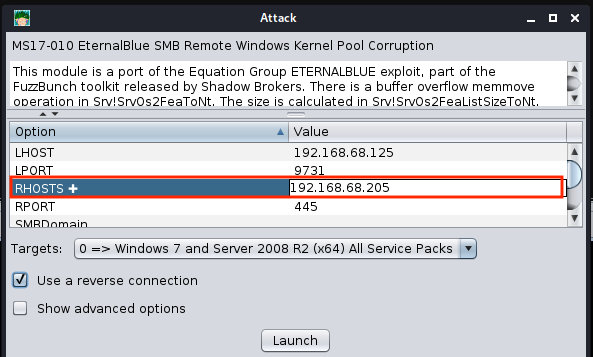

2. 选中ms17_010_eternablue模块

找到该模块之后,进行双击,进入设置界面,其他设置默认值就可以,设置RHOSTS为靶机的地址,如下图所示:

3. 点击Launch按钮,执行攻击

执行攻击以后,如果目标主机的图标出现红框,有闪电围绕,而且下方显示了目标主机的名称,表示该主机被成功渗透。如下图所示:

5. 使用Armitage完成渗透之后的工作

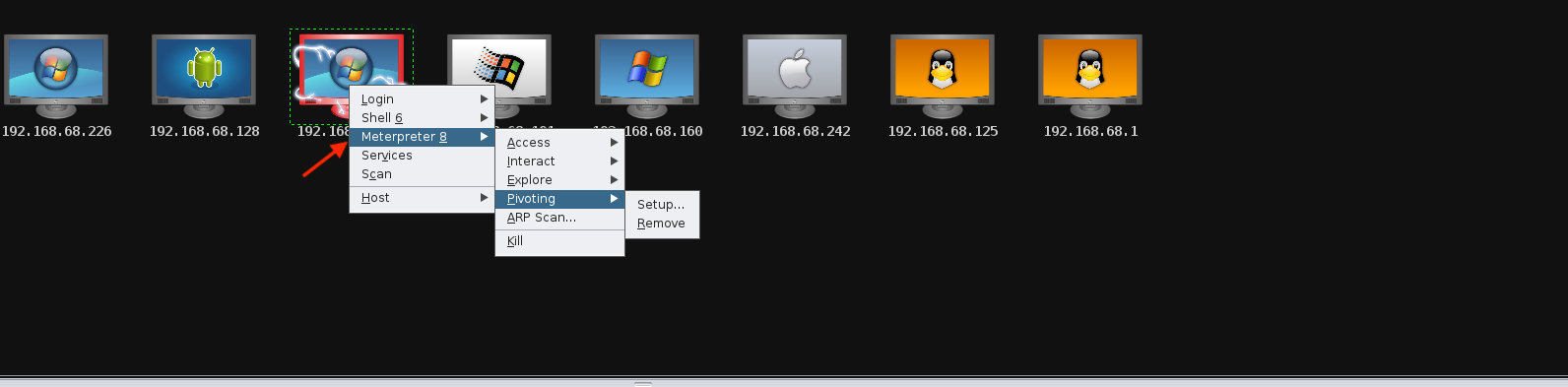

在目标主机上鼠标右键,可以看到弹出快捷菜单上多了一个“shell6”选项,里面提供了Interact、Meterpreter、Post Modules和Disconnect共4个功能,如下图所示:

其中Interact即使命令行控制,这里我们选择Meterpreter。成功取得Meterpreter的控制权限以后,再次在目标主机上单击鼠标右键,就可以看到多了一个“Meterpreter 8”选项(如果没有成功的话,可能因为端口占用,使用jobs命令查看端口的任务编号,使用kill命令结束该任务),如下图所示:

利用Meterpreter可以完成以下5类任务:

- Access:这类任务主要是与系统权限相关,如查看系统密码的散列值、盗取令牌、提升权限等

- Interact:这类任务打开一个用于远程控制的命令,如系统命令行、Meterpreter命令等

- Explore:这类任务主要进行渗透,如浏览系统文件、显示进程、监视键盘、截图、控制摄像头等

- Pivoting:这类任务主要将目标主机设置成为跳板

- ARP Scan:这类任务利用目标主机对目标网络进行扫描

利用Meterpreter的“Access”任务导出目标主机的系统密码的散列值。选择“Access”,然后在弹出的子菜单中选择“Dump Hashes”,这里一共提供了3种方法,这里选择“registry method”,如下图所示:

目标主机的系统密码的散列值导出成功以后,就会在下面多出一个“Dump Hashs”的窗口,在这个窗口中会显示出所有的用户名及其密码,如在下图中就显示了Administrator及其密码:

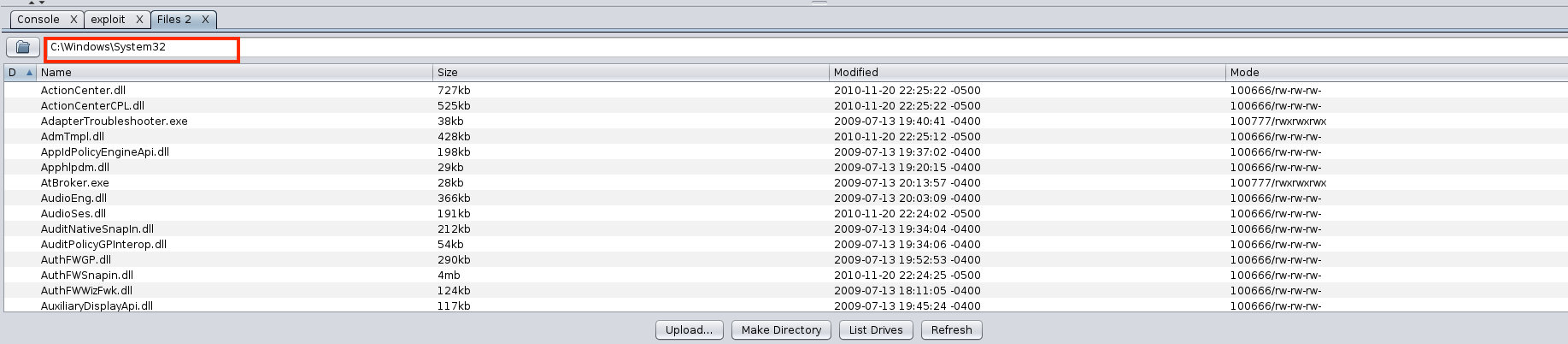

另外,我们也可以使用Explore来完成一些任务,如浏览目标主机上的文件。操作很简单,只需选择“Explore”–>“Browser Files”即可,可以看到多一个“Files 2”窗口,这个窗口就是目标系统上的资源管理器,窗口下方有4个按钮,分别是Upload…(上传)、Make Directory(创建目录)…、List Drives(显示驱动)…、Refresh(刷新)…如下图所示:

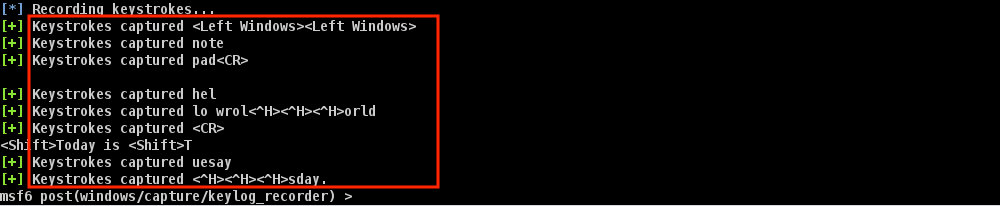

Log Keystrokes是一个十分有意思的功能,利用它可以悄悄记录目标用户敲击键盘的动作,使用方法为选择“Explore”—>“Log Keystrokes”,如下图所示:

单击“Launch”按钮启动这个键盘监听器以后,在下方会多出一个“Log Keystrokes”窗口,这个窗口显示了监听的记录被保存到一个TXT文件中,如图所示:

在目标主机的键盘敲击“Win”窗口键盘,输入“notepad”,打开记事本,然后输入内容测试,回到Kali可以看到如下图所示: