最终章 老师梳理的重点

1.1对称密码体制的优缺点

优点:算法公开、计算量小、加密速度快、加密效率高。

缺点:如何安全传递密钥(如果密钥在网络上被截获了就GG)、多人分发需要的密钥数量会急速增加。

1.2 AES算法的加密流程

待完善。。

1.3 DES算法的加密流程

待完善。。

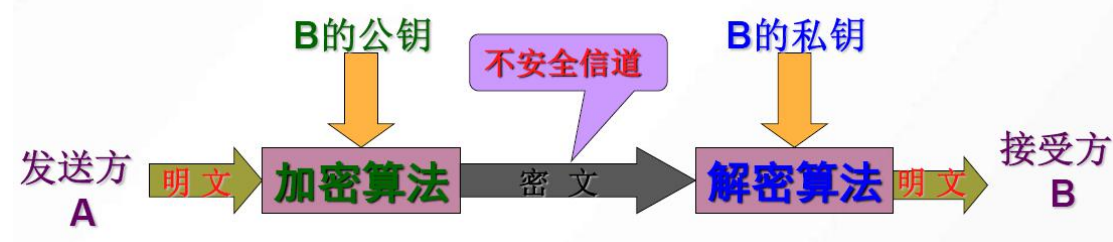

1.4 公钥密码体制模型的运行过程

- 发送方A查找接收方B的公钥

- A采用公钥加密算法用B的公钥对明文进行加密

- A通过不安全信道将密文发送给B

- B收到密文后使用自己的私钥对密文解密还原出明文

1.5 入侵检测系统的主要功能

- 监测并分析用户和系统的活动

- 核查系统配置和漏洞

- 评估系统关键资源和数据文件的完整性

- 识别已知的攻击行为

- 统计分析异常行为

- 操作系统日志管理,并识别违反安全策略的用户活动

1.6 数据加密系统的加密过程

一个密码(加密)系统是由明文、密文、加密算法、解密算法、密钥五部分组成。

- 明文M:作为加密输入的原始信息,即消息的原始形式

- 密文C:明文经加密变换后的结果,即消息被加密处理后的形式

- 密钥K:是参与密码变换的参数

- 加密算法E:是将明文变换为密文的变换函数,相应的变换过程称为加密,即编码的过程

- 解密算法D:是将密文恢复为明文的变换函数,相应的变换过程称为解密

加密过程就是明文M经过加密算法E(有些加密算法需要密钥K作为参数)变换后就得到了密文C。

1.7 入侵检测系统IDS信号分析手段及其优缺点

- 模式匹配:将收集到的信息和已知的网络入侵和系统误用模式数据库进行比对。

- 优点:准确、效率高

- 缺点:需要不断更新,无法检测未出现过的攻击

- 统计分析:首先给系统对象创建一个统计描述,统计正常使用时的一些测量属性。任何观测值在正常范围之外的,就认为有入侵行为发生。

- 优点:可检测到未知和更为复杂的入侵

- 缺点:误报、漏报率高

- 完整性分析:完整性分析主要关注某个文件或对象是否被更改,通常采用强有力的加密机制(如Hash函数)来识别微小变化。

- 优点:能发现攻击导致文件或对象发生的任何改变

- 缺点:无法实时响应,只能事后分析

1.8 什么是攻击、常见的攻击方法

攻击:仅仅发生在入侵行为完全完成,且入侵者已进入目标网络内的行为称为攻击。但更为积极的观点是:所有可能使一个网络受到破坏的行为都称为攻击。即从一个入侵者开始在目标机上工作的那个时刻起,攻击就开始了。

常用手段

- 口令入侵

- 后门软件手段

- 监听法

- E-mail技术

- 电子欺骗

- DoS攻击(拒绝服务攻击)

1.9 网络安全防范的基本措施

安装防火墙、设置访问控制、采用数据加密、加强入侵检测、阻断传播途径、提高人员素质

1.10 常见的口令攻击技术

弱口令、字典攻击、爆破、木马窃取

1.11 常用DoS攻击方法

- TCP SYN Flood攻击(计算机网络里学的洪泛攻击,利用TCP缺陷,发送大量伪造的TCP连接请求,从而是资源耗尽的攻击方式)

- IP欺骗攻击(使用IP欺骗,迫使服务器把合法用户的连接复位,影响合法用户的连接。)

- 带宽攻击()

1.12 入侵检测系统的工作原理与流程

-

信息收集

位置:在计算机网络系统中的若干不同关键点(不同网段和不同主机)收集信息。

(1)扩大检测范围

(2)“一致性”检测

? 内容:包括系统、网络、数据及用户活动的状态和行为

? 质量:信息正确性和可靠性

入侵检测信息来源

系统和网络日志文件:利用系统和网络日志文件信息是入侵检测的必要条件。

目录和文件中不期望的改变:正常情况下的限制访问或修改系统日志文件。

程序执行中的不期望行为

物理形式的入侵信息

(1)对网络硬件的未授权连接

(2)对物理资源的为授权访问

-

数据分析

- 模式匹配:将收集到的信息和已知的网络入侵和系统误用模式数据库进行比对。

- 优点:准确、效率高

- 缺点:需要不断更新,无法检测未出现过的攻击

- 统计分析:首先给系统对象创建一个统计描述,统计正常使用时的一些测量属性。任何观测值在正常范围之外的,就认为有入侵行为发生。

- 优点:可检测到未知和更为复杂的入侵

- 缺点:误报、漏报率高

- 完整性分析:完整性分析主要关注某个文件或对象是否被更改,通常采用强有力的加密机制(如Hash函数)来识别微小变化。

- 优点:能发现攻击导致文件或对象发生的任何改变

- 缺点:无法实时响应,只能事后分析

- 模式匹配:将收集到的信息和已知的网络入侵和系统误用模式数据库进行比对。

1.13 入侵检测系统IDS常见的响应处理

- 警告和事件报告。

- 终止进程,强制用户退出。

- 切断网络连接,修改防火墙设置。

- 灾难评估,自动恢复。

- 查找定位攻击者。

1.14 计算机病毒特点

- 不能作为独立的可执行程序运行

- 自我复制

- 通过执行宿主程序来激活病毒

- 跨平台

1.15 常见的网络病毒防范措施

- 安装杀毒软件

- 不要浏览不正规的网站

- 培养自觉的信息安全意识

- 用Windows Update功能打全系统补丁

1.16 信息隐藏的特点及主要研究内容

-

鲁棒性

伪装对象对隐藏信息的“兼容性”

-

不可检测性

好的统计特性,无法判断是否有隐藏信息

-

透明性

目标数据没有明显变化

-

安全性

隐藏算法有较强的抗攻击能力

-

自恢复性

少量的数据信息,恢复出隐藏信息

1.17 数字水印技术的特点及应用

特点

-

安全性

难以篡改或伪造;较低的误检测率;数字水印随内容发生变化。

-

隐蔽性

不可感知,不降低使用价值。

-

鲁棒性

经历多种无意或有意的信号处理过程后,数字水印仍能保持部分完整性并能被准确鉴别。

-

水印容量

有足够的水印容量,即载体在不发生形变的前提下可嵌入的水印信息量。

应用

- 版权保护

- 数字指纹

- 认证和完整性校验

- 内容标识和隐藏标识

- 使用控制

- 内容保护

1.18 数字水印性能评价

- 不可感知性

- 对载体的破坏程度

- 主观评价

- 客观评价

- 水印容量、不可感知性、健壮性三者之间的平衡

1.19 防火墙的功能与作用

-

网络安全屏障

-

强化网络安全策略

基于以下四种技术

- 服务控制——确定可以访问的网络服务类型。防火墙可以在IP地址和TCP端口号的基础上过滤通信量。

- 方向控制——确定特定的服务请求通过防火墙流动的方向。

- 用户控制——根据哪个用户尝试访问服务来控制对于一个服务的访问。

- 行为控制——控制怎样使用特定的服务。

-

对网络存取和访问进行监控审计

-

防止内部信息外泄

-

保护内网安全

1.20 分布式防火墙的优势有哪些

- 适用于服务器托管(大数据中心)

- 增强了系统安全性(入侵检测)

- 消除了结构性瓶颈问题,提高了系统性能(单一的接入点)

- 随系统扩充(分布式特性)

- 应用更为广泛且支持VPN通信

1.21 VPN的关键技术

- 隧道化协议

- 认证技术

- 加密技术

- 密钥交换和管理