Windows 支持工具中的“Follina”漏洞正在 Microsoft Word 中被积极利用,使恶意黑客可以完全访问受感染的系统。

专家表示,现在是修复这个关键漏洞的时候了,因为有证据表明它已被老练的威胁行为者使用了数周。

美国网络防御者在阵亡将士纪念日周末遇到了一个不受欢迎的惊喜,当时nao_sec的安全团队标记了一个带有一些令人讨厌的技巧的恶意 Word 文档。

攻击者正在利用微软支持诊断工具 (MSDT) 中一个以前未知的漏洞,将零日漏洞与一些不幸的 Word 配置配对,以触发目标系统上的远程代码执行。安全研究员Kevin Beaumont 在一篇博客文章中将零日漏洞称为“Follina”,详细介绍了其在多个 Microsoft 产品中的令人印象深刻的功能。

“从历史上看,当有直接从 Office 执行代码的简单方法时,人们就会用它来做坏事,”他指出。

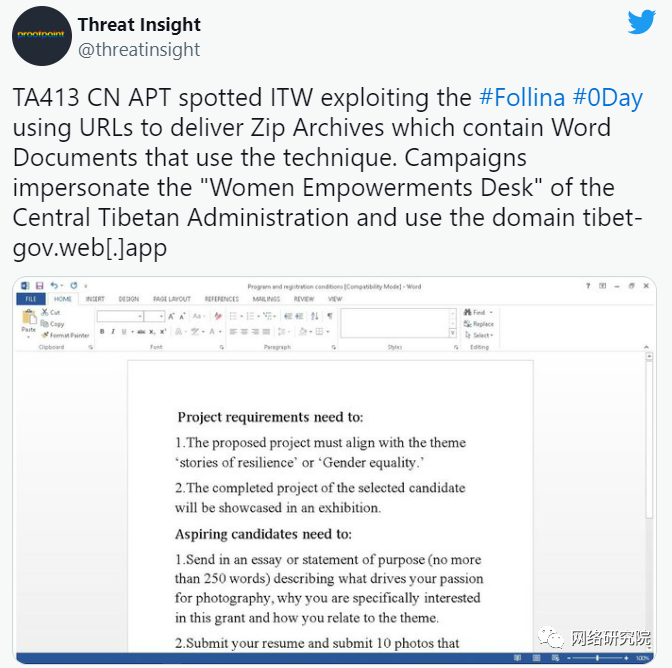

事实上,在博蒙特周日分享他的发现后不久,网络安全公司 Proofpoint 的研究人员表示,网络间谍组织正在滥用 Follina(正式跟踪为CVE-2022-30190)。虽然微软迅速提供了防止该漏洞被利用的指导,但 Follina 紧随另一个备受瞩目的 Windows 漏洞之后,该漏洞在修复之前也被发现“在野外”。背靠背的威胁表明,组织要跟上越来越具有创造性和规避性的攻击媒介是多么困难。

Scythe 网络威胁情报执行总监杰克威廉姆斯在昨天由 SANS 研究所安全非营利组织主办的网络研讨会上说:“这是拉响火警警报并加强防御的好时机。”

“我们知道,至少自 4 月中旬以来,这一直在野外被积极利用。完全有可能比那更早,”他说。“今天部署缓解措施。犯罪分子将立即使用 [Follina]。他们将立即将其武器化。这只是一个现实。”

在征求意见后,微软发言人将 README 指向了该公司的公开指南,该指南指出,使用受保护的视图可以阻止恶意 Word 文档触发 Follina,以及其他解决方法。但正如威廉姆斯打趣的那样,“无论如何,谁使用受保护的视图?” Beaumont 观察到,攻击者可以通过将恶意文档更改为 RTF 形式来绕过受保护的视图。

安全研究员 Kevin Beaumont 在他臭名昭著的 Log4Shell 标志的传统中掀起了一个“官方 Follina 漏洞标志”?。

另一个绊脚石是用户无需启用宏(Office 产品的一种众所周知的攻击路径)即可利用该漏洞。但是使用命令提示符禁用有问题的 MSDT 功能会阻止攻击者使用 Follina,直到 Microsoft 可以推出更永久的修复程序。

“当从 Word 等调用应用程序使用 URL 协议调用 MSDT 时,存在远程代码执行漏洞,”微软在其关于 Microsoft 安全响应中心的指南中解释道。“成功利用此漏洞的攻击者可以使用调用应用程序的权限运行任意代码。”

与此同时,网络安全专家警告说,Follina 很可能会进入网络犯罪分子和国家武器库。

它已经出现针对印度和俄罗斯的组织,这些组织围绕俄罗斯和乌克兰而制作了恶意文件。

5 月 30 日,Proofpoint ?研究人员发现了这种网络钓鱼诱饵:

正如网络安全公司SentinelOne的研究人员昨天在一篇博客文章中指出的那样,另一个威胁参与者于 5 月 19 日开始构建基础设施以发动 Follina 攻击。

SentinelOne 写道:“与我们在 Log4j 中观察到的情况类似,此漏洞的执行方法和结果会随着它获得更多研究人员和攻击者的关注而继续发展。”

换句话说:像 Log4j 一样,Follina 可能会有持续和巨大的影响。

当前的解决方法

虽然目前还没有针对该漏洞的补丁,但微软建议受影响的用户暂时禁用 MSDT URL 以缓解它。这“防止故障排除程序作为链接启动,包括整个操作系统的链接,”该公司在他们的咨询中写道。

为此,用户必须遵循以下步骤:运行“:以管理员身份命令提示符”;通过执行命令“reg export HKEY_CLASSES_ROOT\ms-msdt filename ”备份注册表项;并执行命令“reg delete HKEY_CLASSES_ROOT\ms-msdt /f”。

该公司表示:“仍然可以使用Get Help 应用程序和系统设置中的其他或附加故障排除程序来访问故障排除程序。”

此外,如果调用应用程序是 Office 应用程序,则默认情况下,Office 在受保护的视图和 Office 应用程序防护中从 Internet 打开文档,“这两者都可以防止当前的攻击,”微软表示。然而,博蒙特在他对漏洞的分析中驳斥了这种保证。

该公告称,微软还计划用更多信息更新 CVE-2022-3019,但没有具体说明何时更新。

自律的前期是兴奋,中期是痛苦,后期是享受,

当你开始享受自律的时候,你会发现生活少了失意和迷茫。