练习一:分析用户FTP操作

已知抓包文件中包含了用户登录FTP服务器并进行交互的一个过程,你能否通过wireshark分析出用户登录ftp并进行的一系列操作?

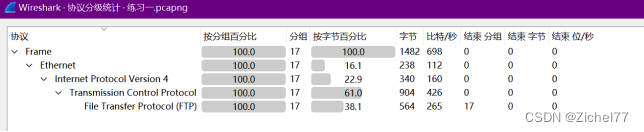

已经明确说明了是FTP服务器,但如果没有点明呢?就可以采用上一篇文章里的方法Wireshark常用功能,采用“统计->协议分级”看到主要涉及到的是ftp协议

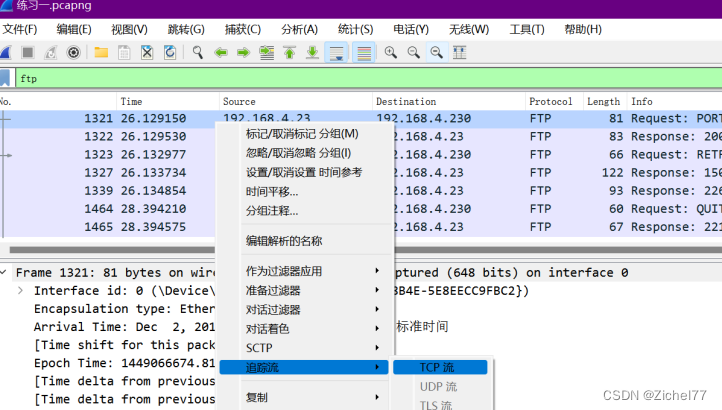

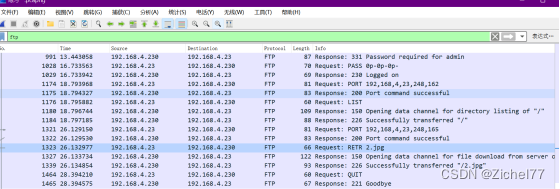

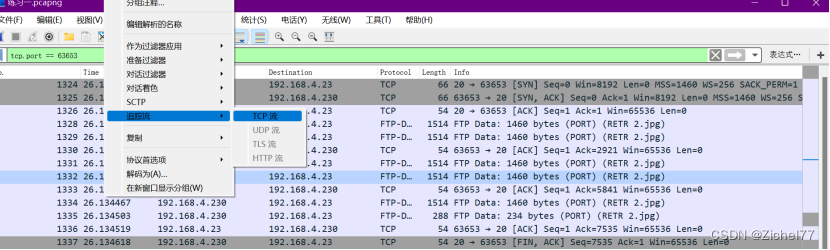

得知主要分析的是FTP协议后,就回到首页进行ftp过滤,然后选中一条进行“追踪流->TCP流”

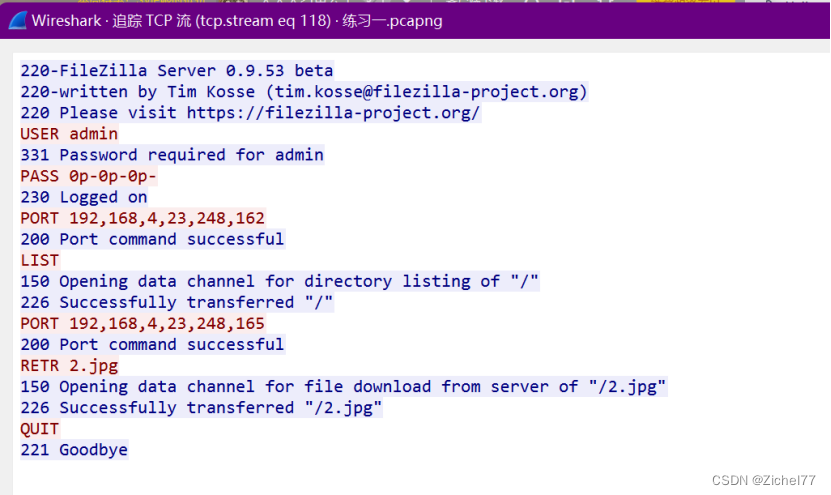

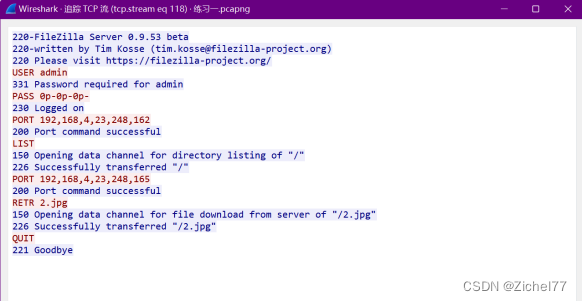

追踪流后可看到详细信息,包括连接FTP服务的用户名和密码,都是明文传输的,分别是user=admin和password=0p-0p-0p-

追踪流后可看到详细信息,包括连接FTP服务的用户名和密码,都是明文传输的,分别是user=admin和password=0p-0p-0p-

除了用户名和密码外,我们可以看到用户在FTP服务器上进行的操作,其中就包括LIST服务,列出目录,但是看不到目录信息

除了用户名和密码外,我们可以看到用户在FTP服务器上进行的操作,其中就包括LIST服务,列出目录,但是看不到目录信息

。不过通过端口我们知道进行了tcp协议

端口最大65535,这里用十六进制,248高八位,162低八位,即真正的端口号为248256+162=63650

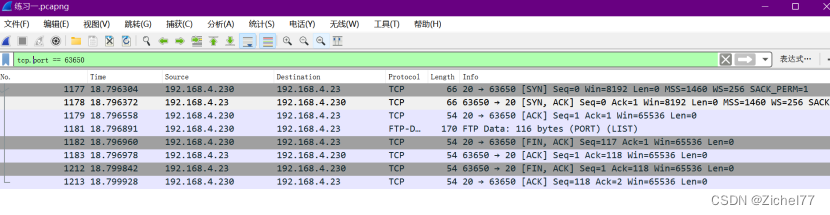

因此在过滤器处对63650端口进行过滤

发现前三行为三次握手,倒数四行为四次挥手,中间的一个包显然就是连接完成后的操作,我们就追踪这一个包

发现前三行为三次握手,倒数四行为四次挥手,中间的一个包显然就是连接完成后的操作,我们就追踪这一个包

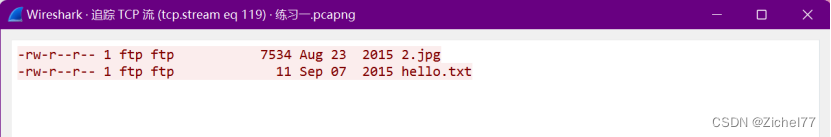

就看到列的目录的完整信息,里面有两个文件,意义不大,继续ftp过滤追踪

就看到列的目录的完整信息,里面有两个文件,意义不大,继续ftp过滤追踪

看到1323有一个下载的操作

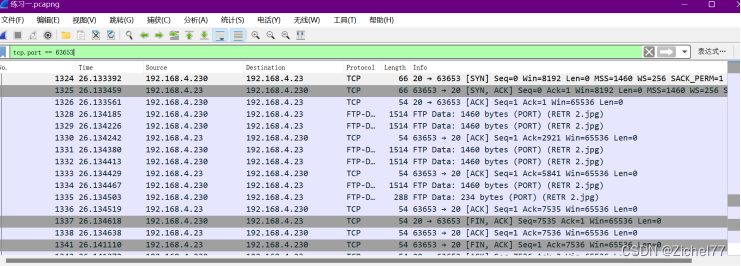

可以看到下载的时候又开放了一个端口,就去追踪这个

248256+165=63653

在1332发现数据信息,对其进行追踪

在1332发现数据信息,对其进行追踪

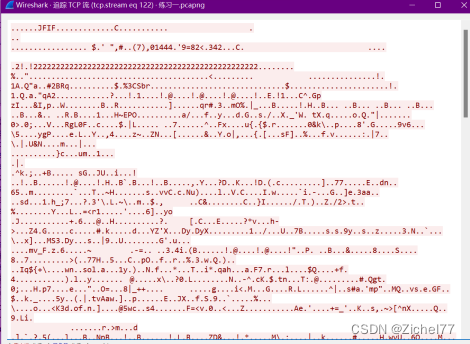

得到了我们看不懂的乱码信息,这是编码为ASCII造成的

得到了我们看不懂的乱码信息,这是编码为ASCII造成的

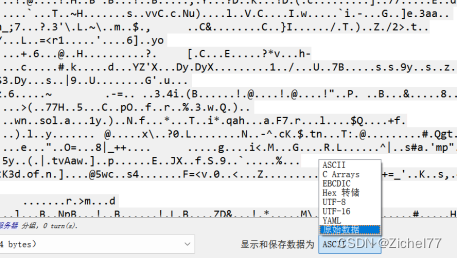

为保存下该文件,将其转换为原始数据即可

为保存下该文件,将其转换为原始数据即可

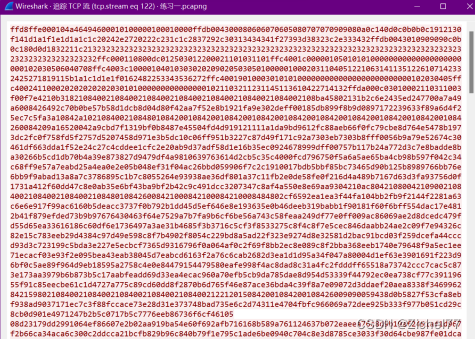

将其ctrl+a保存下来,获得图片文件,另存为jpg文件就可以获得一只可爱的巴哥

没人可以拒绝可爱的小巴哥!!!!

没人可以拒绝可爱的小巴哥!!!!

练习二:邮件读取

你通过流量劫持的方法获取了目标用户的流量,并通过wireshark记录了他发送邮件的完整过程,你是否知道邮件中写了些什么?

分析邮件,邮件一般走的是smtp或者pop3协议,这就是我们过滤的对象

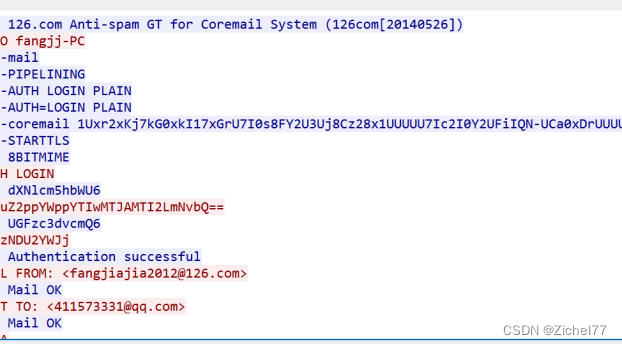

随便追踪一个流(107)

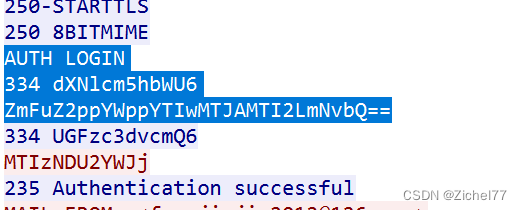

可以看到登录信息被编码,但是并未加密

可以看到登录信息被编码,但是并未加密

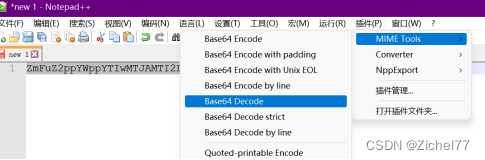

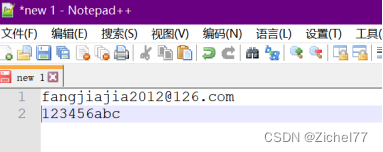

复制登陆的用户名和密码信息,尝试使用解码工具,例如Notepad++

复制登陆的用户名和密码信息,尝试使用解码工具,例如Notepad++

解出来的用户名和密码

解出来的用户名和密码

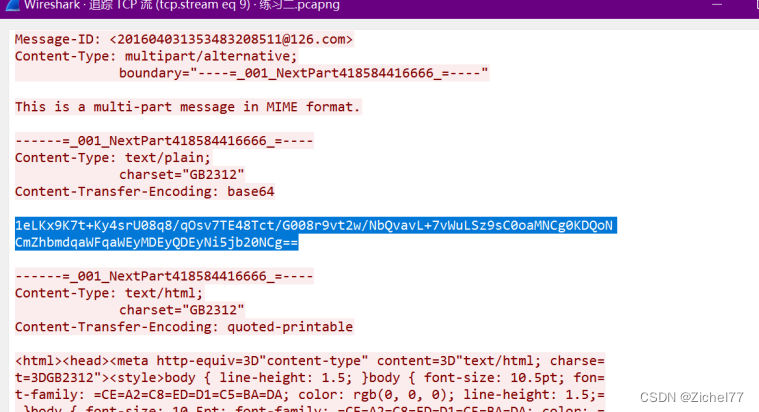

如果想要得知发送的邮件内容,就回到抓到包的TCP流,可以看到这一段就是Content即发送多个邮件内容

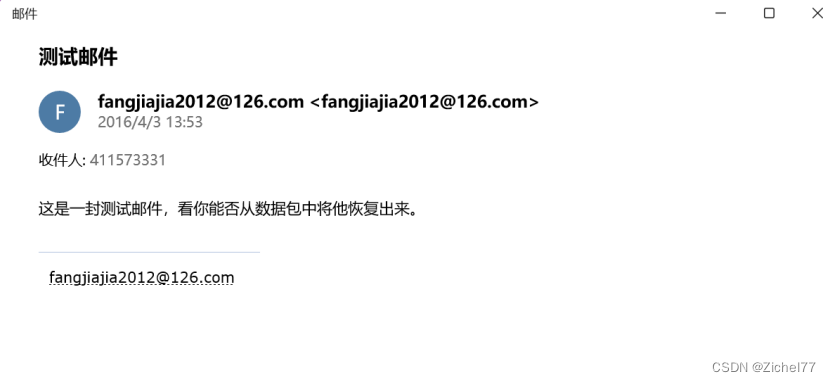

但由于是Base64编码的中文内容,大概率解码出来也是一大坨乱码,因此我们直接保存为eml文件,然后打开即可查看邮件内容

但由于是Base64编码的中文内容,大概率解码出来也是一大坨乱码,因此我们直接保存为eml文件,然后打开即可查看邮件内容

练习三:有人在摸鱼?

某部门经理经常向你抱怨他们的网络有时会很卡,并希望你能尽快替他们解决掉这个问题。而你猜测他们网络有时很卡的原因很有可能是有人在进行下载等占用带宽的操作,如何证明给他看?

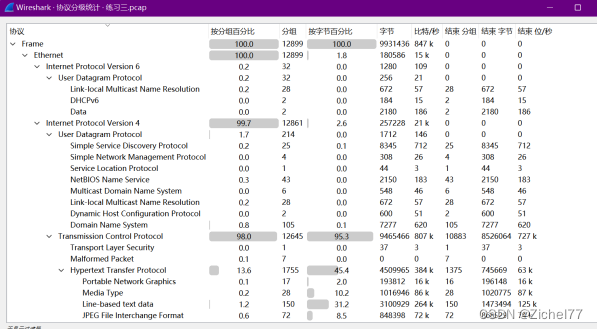

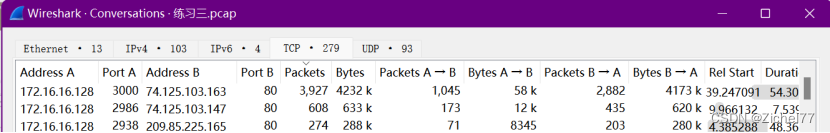

找网络卡的原因,自然要找有没有很活跃的信息传递,先去找协议分级以及conversation

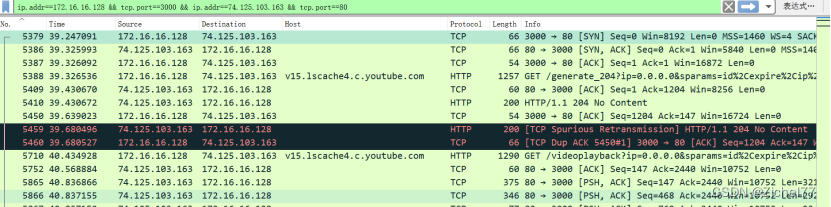

可以明确看到这两个IP之间,相对来说包更多

可以明确看到这两个IP之间,相对来说包更多

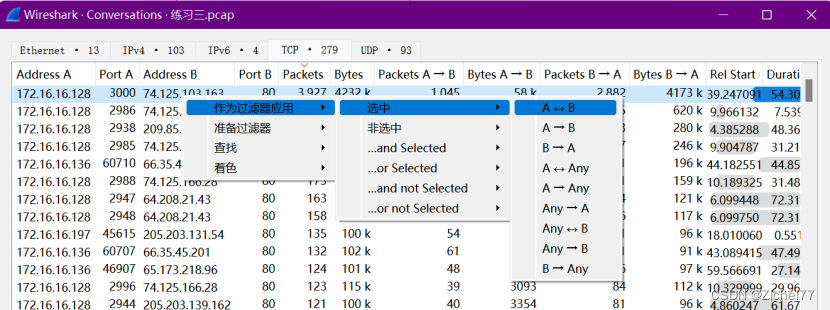

于是选中对应IP进行过滤

于是选中对应IP进行过滤

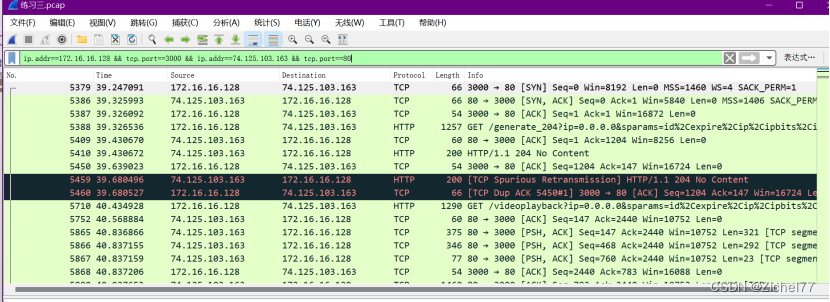

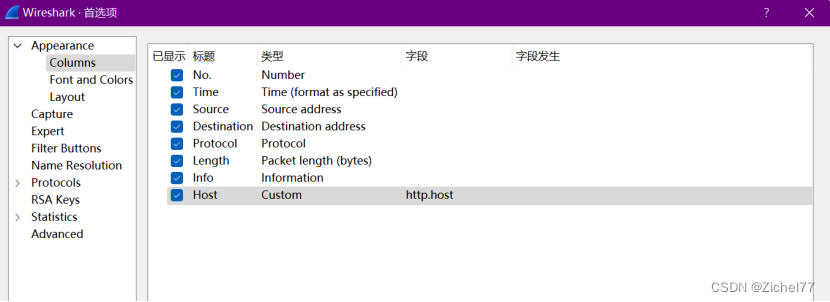

为了看到具体访问的网站,在显示的column中添加host列

为了看到具体访问的网站,在显示的column中添加host列

点击编辑设置如下 就可以看到访问了host显示的youtube

就可以看到访问了host显示的youtube

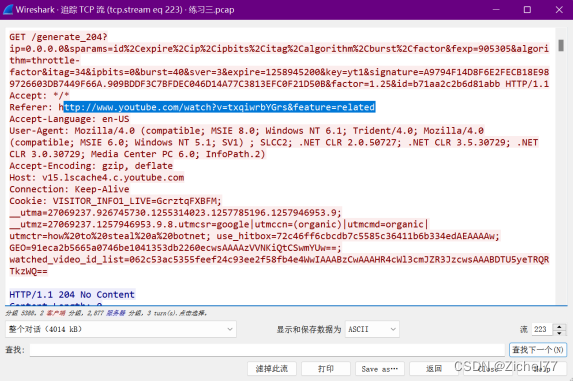

追踪流也可以看到访问了youtube

追踪流也可以看到访问了youtube

跳转后有播放视频的操作

跳转后有播放视频的操作

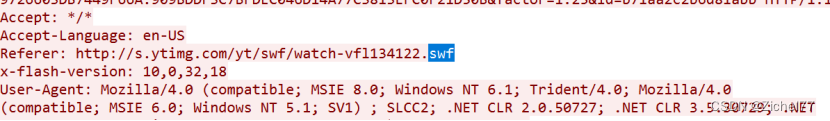

在包中找到了swf文件

在包中找到了swf文件

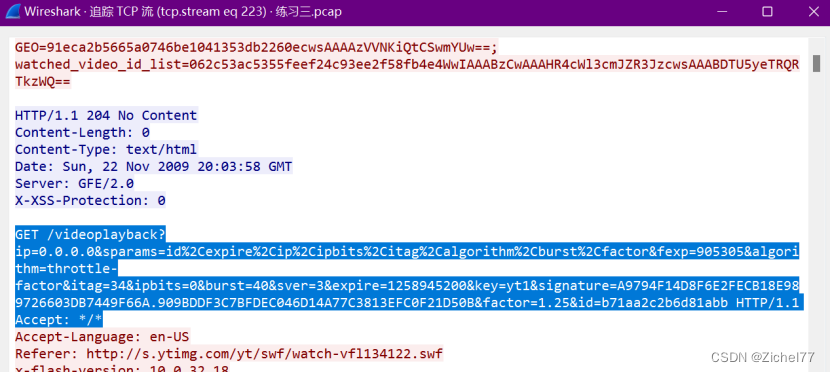

内容如下

内容如下

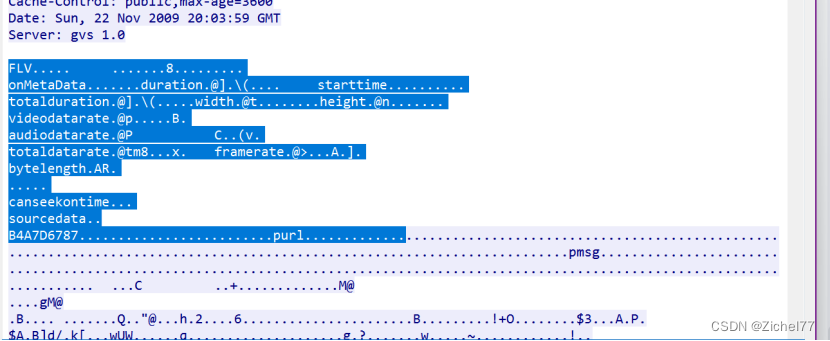

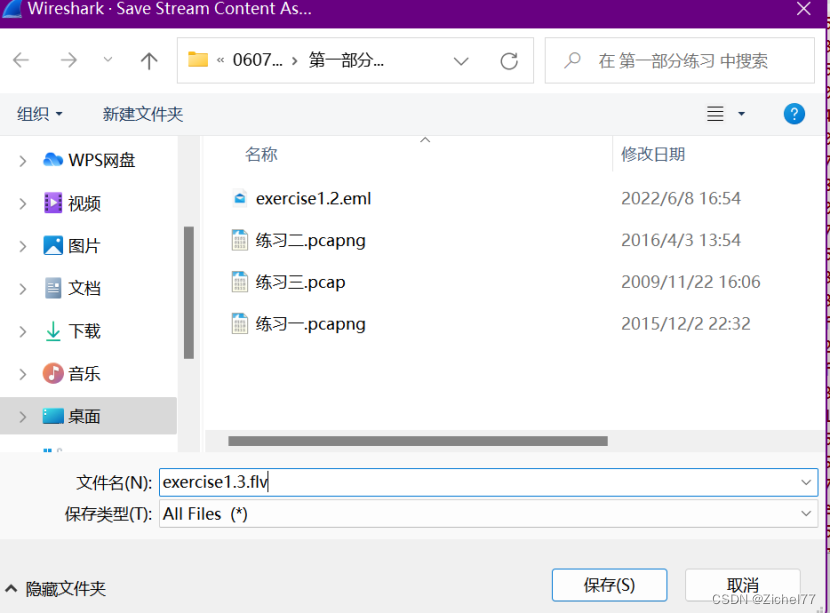

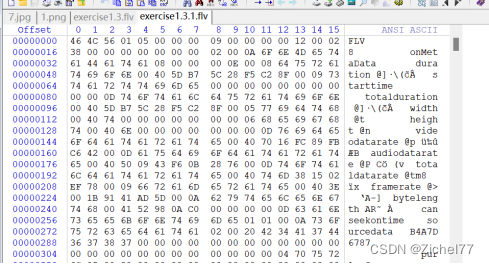

为了看具体看的是什么视频,和练习一中的图片一样,我们将整个包转化为原始格式然后将文本保存为flv视频文件

为了看具体看的是什么视频,和练习一中的图片一样,我们将整个包转化为原始格式然后将文本保存为flv视频文件

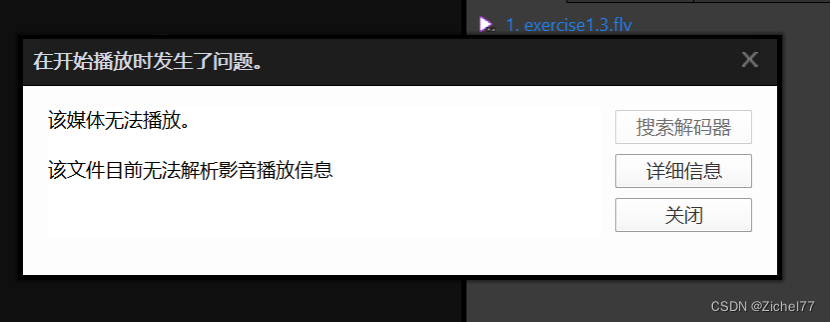

发现无法播放,因为我们保存的是整个包的内容,不是从文件开始的地方保存的,因此文件头不对

发现无法播放,因为我们保存的是整个包的内容,不是从文件开始的地方保存的,因此文件头不对

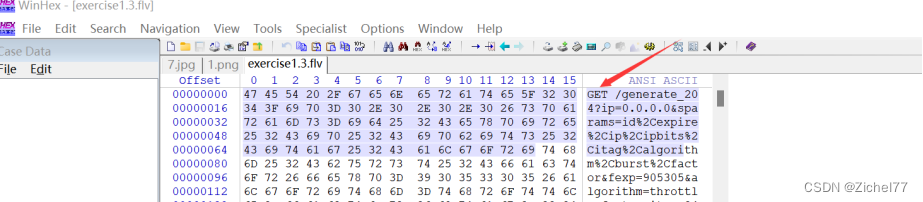

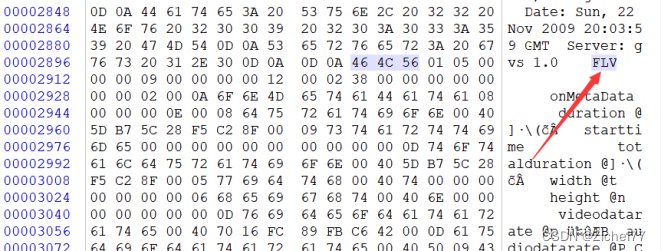

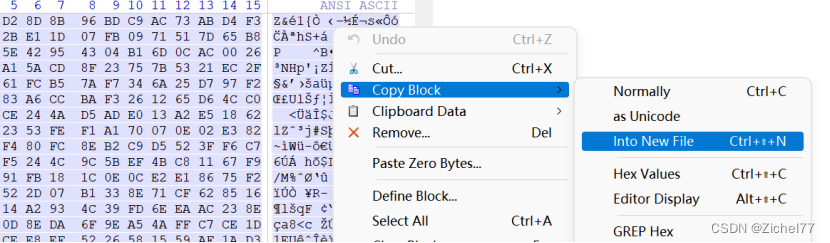

用winhex打开发现文件头是get,所以肯定无法解析

用winhex打开发现文件头是get,所以肯定无法解析

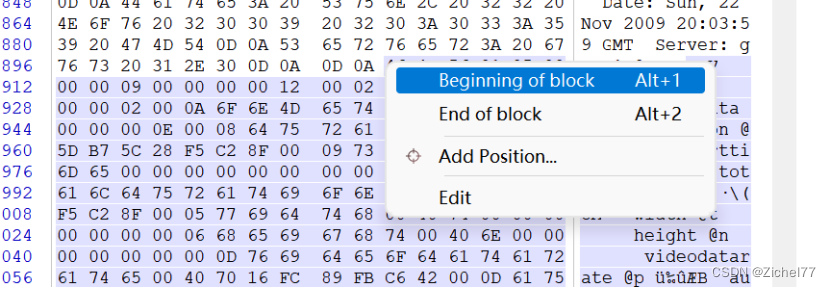

正常情况是flv开头,简单来说我们保存了整个抓获的包作为视频文件,而实际上的文件部分只有flv开头的那一段,所以ctrl+f我们flvwei

正常情况是flv开头,简单来说我们保存了整个抓获的包作为视频文件,而实际上的文件部分只有flv开头的那一段,所以ctrl+f我们flvwei

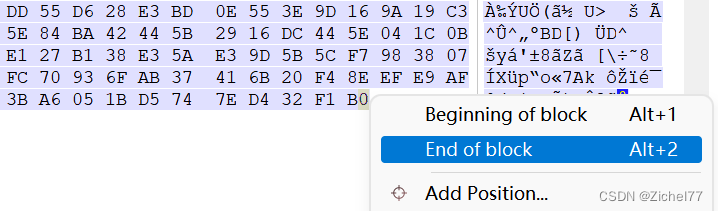

拉到最下方记为文件尾

拉到最下方记为文件尾

最后将这一块保存为新的文件

最后将这一块保存为新的文件

视频即可正常打开

视频即可正常打开