目录

攻防世界

Reverse

simple-unpack

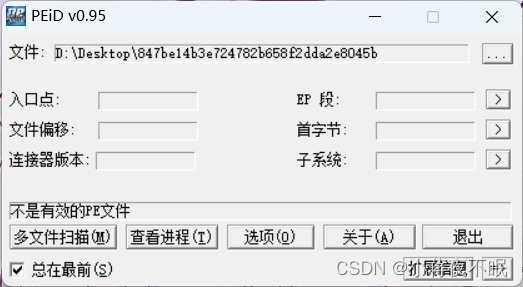

下载得到一个文件,放到PEID里查看

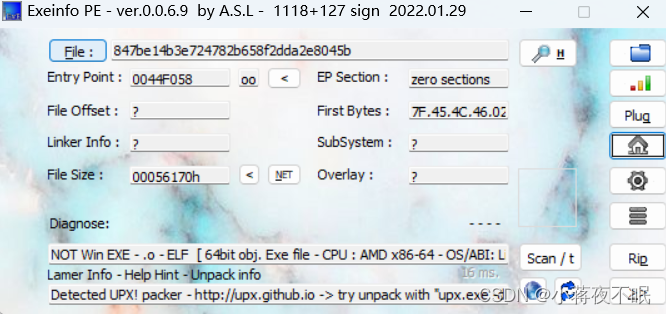

没有看出什么有效的信息,于是再放到EXEinfo PE里面

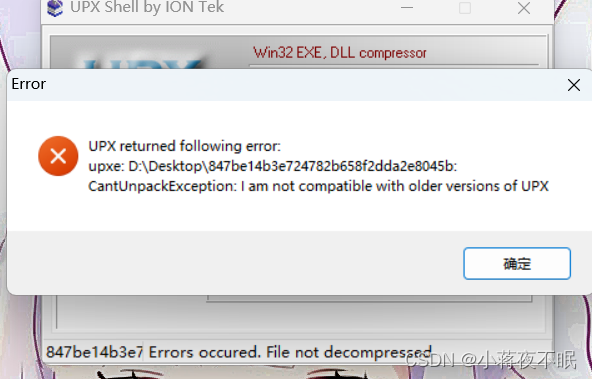

发现了UPX壳,下一步就是脱壳了,先使用UPXShell脱壳

UPX壳的版本太老了,我这里脱不了壳,查询资料发现Kali可以用来脱壳,使用命令

upx -d filename

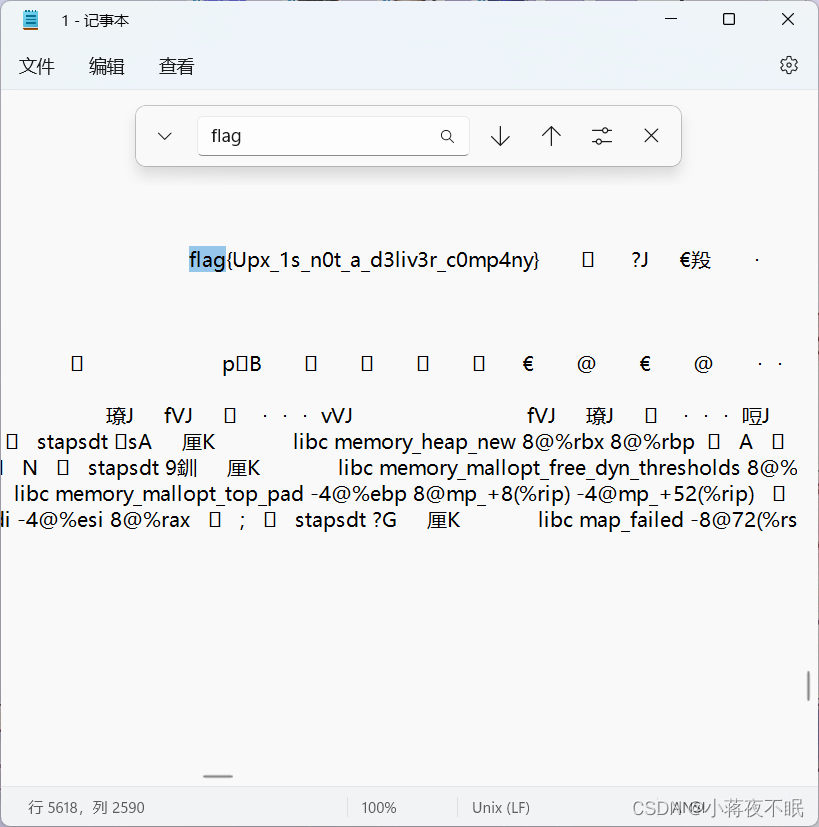

然后使用Windows记事本打开Ctrl F搜索flag关键字成功找到flag

?flag{Upx_1s_n0t_a_d3liv3r_c0mp4ny}

logmein

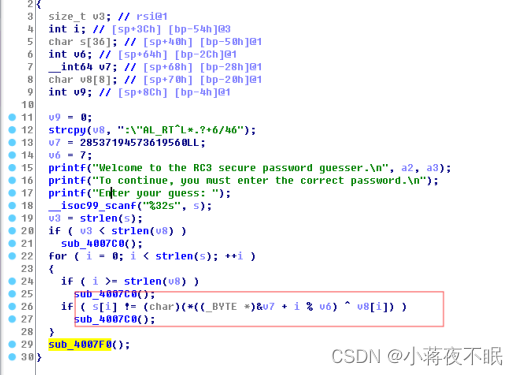

下载文件,PEiD,EXEinfo PE,没有发现什么有用的东西,直接使用64位ida pro 打开,找到main函数,按一下F5,得到以下信息开始分析代码。

v8 是加密后数据,v7 相当于秘钥,将 v8 逐个字符与 v7 逐个字符循环异或后,得到的字符串就是正确的密码,编写python脚本

v8=":\"AL_RT^L*.?+6/46"

v7='ebmarah'//ida中选中按快捷键R转换而来

v7=v7[::-1]

v6=7

flag=''

for i,c in enumerate(v8):

flag+=chr(ord(v7[i%v6])^ord(c))

print(flag)运行得到flag? RC3-2016-XORISGUD,直接提交就可以了

getit

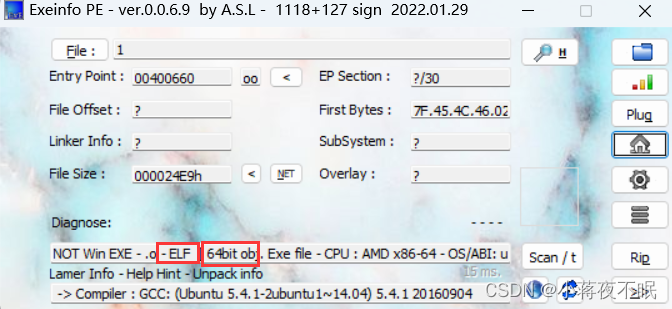

下载文件,直接放EXEinfo PE里查看

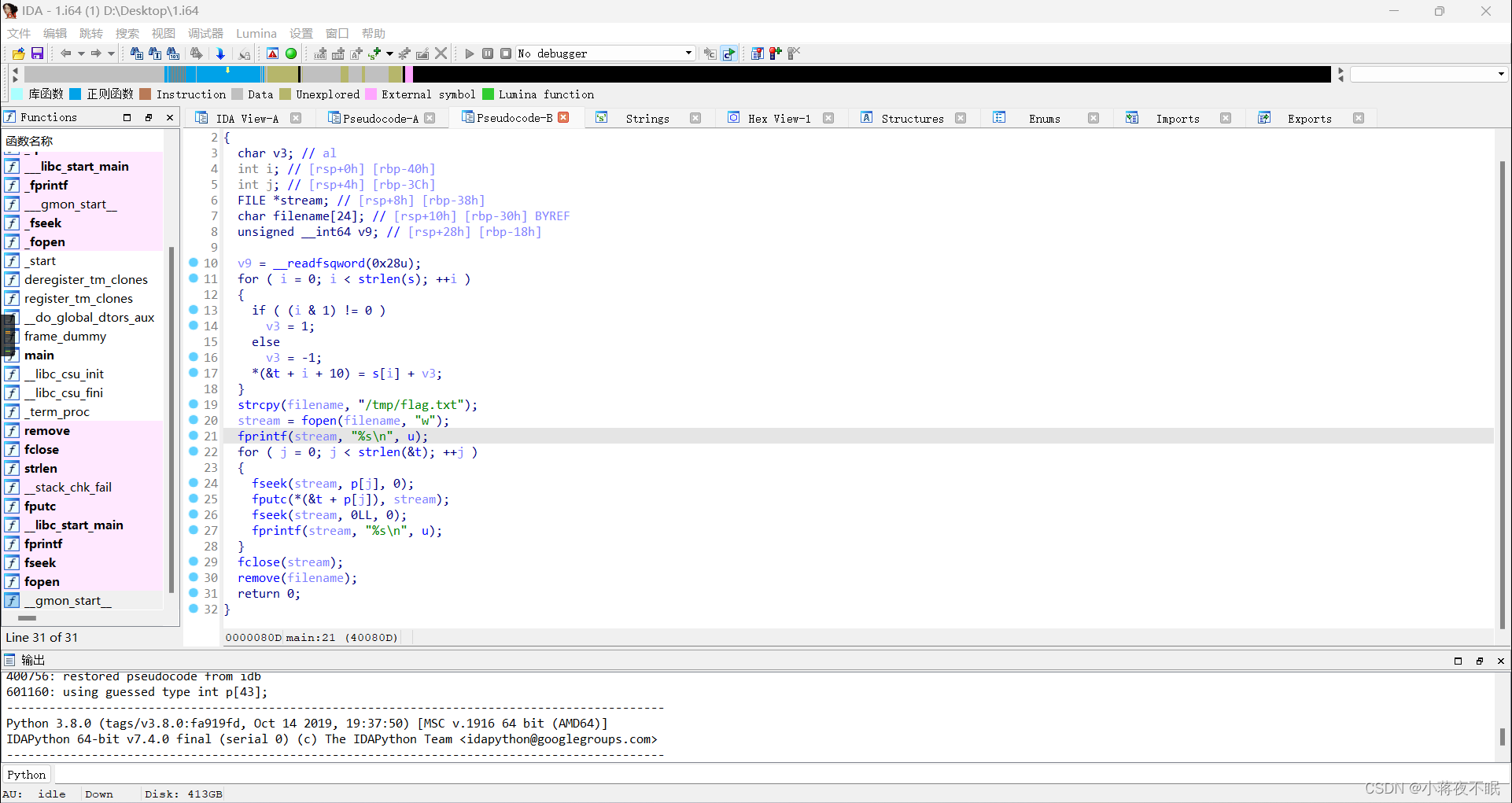

64位未加壳ELF文件,丢到64位IDA中,查看main函数

关注第一个for语句,用来生成flag值

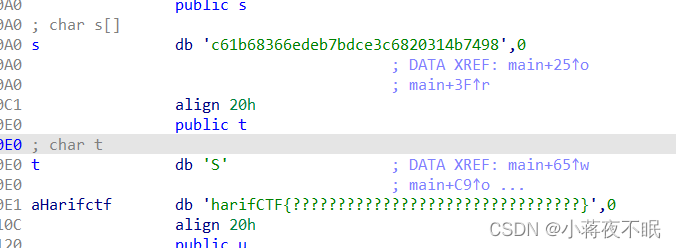

t为'SharifCTF{????????????????????????????????}'

?s为'c61b68366edeb7bdce3c6820314b7498',对s进行计算,编写python脚本

s ='c61b68366edeb7bdce3c6820314b7498'

flag =""

for i in range(len(s)):

if (i & 1) :

v=1

else:

v=-1

flag+=chr(ord(s[i])+v)

print(flag)?输出b70c59275fcfa8aebf2d5911223c6589

flag为SharifCTF{b70c59275fcfa8aebf2d5911223c6589}