相信很多人听说过勒索软件,黑客组织或个人利用软件漏洞,通常是0-day漏洞,骇进你的个人电脑或者公司的IT系统,并偷窃或加密电脑上的数据,勒索组织随后会与受害者进行通信,告知他们的数据已经加密。黑客通常会在其中一个受损的硬盘上留下一张明文说明。从而勒索你或公司向黑客支付赎金。希望你还未身受其害!

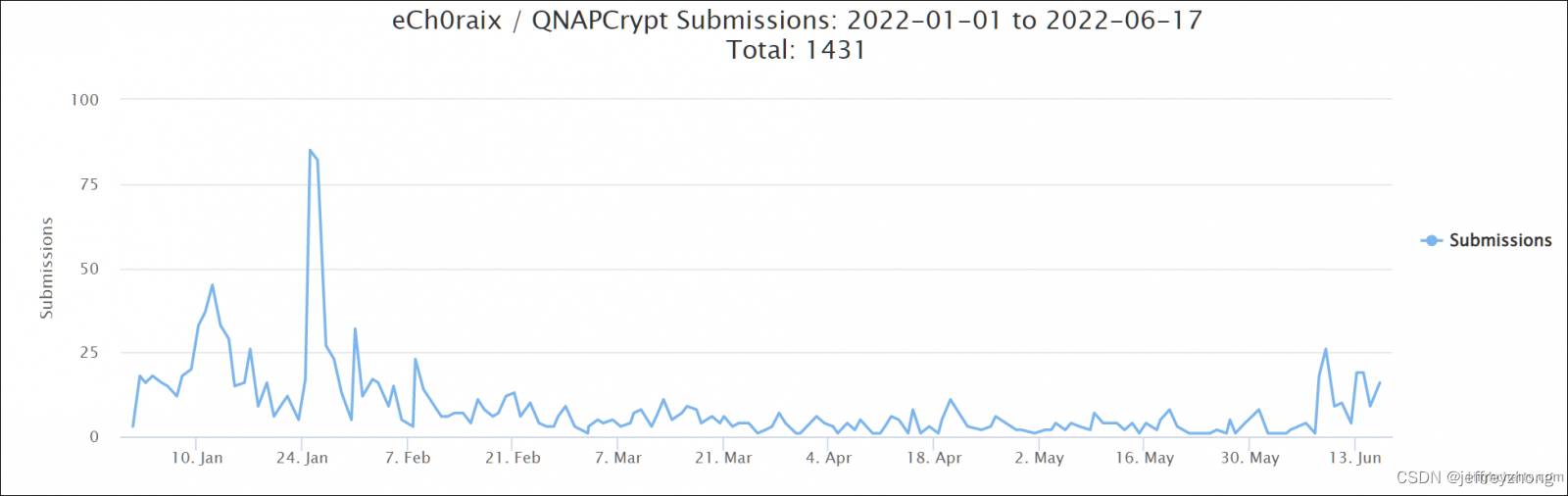

Ech0raix 就是这样一个勒索组织。Ech0raix(也称为 QNAPCrypt)从 2019 年夏天开始多次大规模攻击 QNAP 客户。QNAP 曾多次遭到攻击,并继续在数据保护方面苦苦挣扎。它是 ech0raix 的第一个受害者,因此ech0raix也被称为 QNAPCrypt。从2020 年 5 月起出现多起该勒索的受害者报告,到?2021 年 12 月中旬,针对弱密码的设备攻击急剧增加,直到今年(2022年)2 月上旬逐渐减少。

不幸的是,对于 QNAP 用户来说,攻击正在卷土重来。根据 ID Ransomware 平台上的用户报告和提交的样本,本周,ech0raix 勒索软件再次开始针对易受攻击的 QNAP NAS?设备。这些攻击于 6 月 8 日首次出现,在近日呈上升趋势。尽管已经有多份攻击报告,但受害后并未报告的人数可能更多。

在 QNAP 发布有关这些攻击的更多详细信息之前,这个新的 ech0raix 攻击活动中使用的攻击媒介仍然未知。

如何保护您的 NAS 免受攻击

尽管 QNAP 尚未发出警告以提醒客户注意这些攻击,但该公司此前已敦促他们通过以下方式保护其数据免受潜在的 eCh0raix 攻击:

- 为您的管理员帐户使用更强的密码

- 启用 IP 访问保护以保护帐户免受暴力攻击

- 并避免使用默认端口号 443 和 8080

QNAP 在此安全公告中提供了有关更改 NAS 密码、启用 IP 访问保护和更改系统端口号的详细分步说明。

QNAP还敦促其客户在路由器上禁用UPnP端口转发,以防止其 NAS 设备受到来自 Internet 的攻击。

你还可以按照这个手把手教程禁用 SSH 和 Telnet 连接,并打开 IP 和帐户访问保护。

QNAP 周四还警告客户保护他们的设备免受部署 DeadBolt 勒索软件有效载荷的持续攻击。

“根据 QNAP 产品安全事件响应小组 (QNAP PSIRT) 的调查,此次攻击针对使用 QTS 4.3.6 和 QTS 4.4.1 的 NAS 设备,受影响的型号主要是 TS-x51 系列和 TS-x53 系列。”

“QNAP 敦促所有 NAS 用户尽快检查并更新 QTS 到最新版本,并避免将他们的 NAS 暴露在互联网上。”

QNAP公司要求用户注意web控制台的导航页面中的以下字句:

“可以通过仪表板上的以下协议从外部IP地址直接访问系统管理服务:HTTP”。

如果此语句出现在导航页面上,则表明NAS已暴露于Internet。

在任何IT系统接入生产环境后,定期做完整的安全性检查,保持系统的更新,并重新检查身份验证和使用策略非常重要!