最近和朋友新建了一个比赛讨论群,有意的可以进一下,扣扣群号为809706080 需要环境私聊群主

**简单描述

Phpstudy是一款免费的PHP调试环境的程序集成包。该程序包集成Apache、PHP、MySQL、phpMyAdmin、ZendOptimizer多款软件,一次性安装,无需配置即可直接使用,具有PHP环境调试和PHP开发功能,在国内有着近百万的PHP语言学习者和开发者用户。

2019年9月20日,网曝非官网的一些下载站中的phpstudy版本存在后门文件,该后门可以造成远程PHP代码执行、执行操作系统命令、内网渗透、数据泄露等危害。PhpStudy后门代码存在于extphp_xmlrpc.dll模块中,只要php成功加载了该后门文件,攻击者仅仅需要构造对应后门的请求头便可以触发后门,执行任意系统命令。

**存在漏洞的版本

phpstudy 2018版php-5.2.17

phpstudy 2018版php-5.4.45

**漏洞分析过程

后门漏洞分析可以详细查看Ba1_Ma0的博客

https://blog.csdn.net/qq_45894840/article/details/125571512?spm=1001.2014.3001.5502

**漏洞复现及构造payload

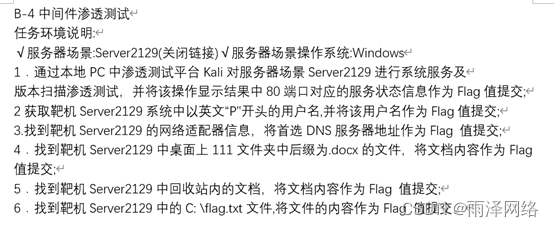

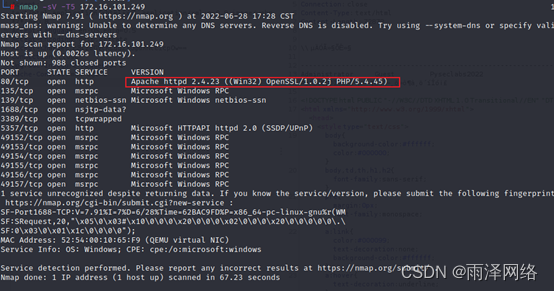

1.通过本地PC中渗透测试平台Kali对服务器场景Server2129进行系统服务及

版本扫描渗透测试,并将该操作显示结果中80端口对应的服务状态信息作为Flag值提交;

使用nmap扫描

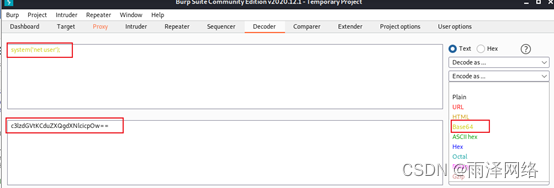

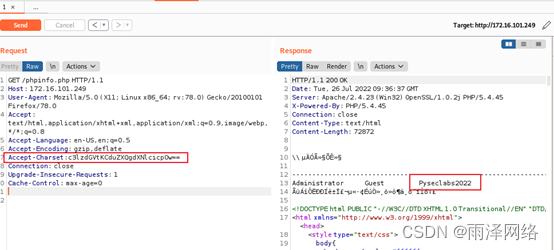

2获取靶机Server2129系统中以英文“P"开头的用户名,并将该用户名作为Flag值提交;

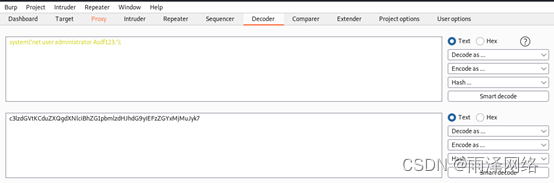

使用burp进行base64明文转换为密文

添加下面的内容 Accept-Charset:base64密文

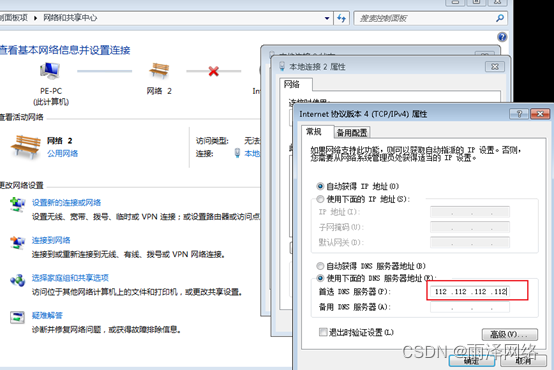

3.找到靶机Server2129的网络适配器信息,将首选DNS服务器地址作为Flag 值提交;

通过上面的扫描发现开启3389端口可以使用命令进行更改管理员密码或创建具有管理员权限的用户

我直接更改了管理员密码

使用远程桌面进行链接查看dns地址

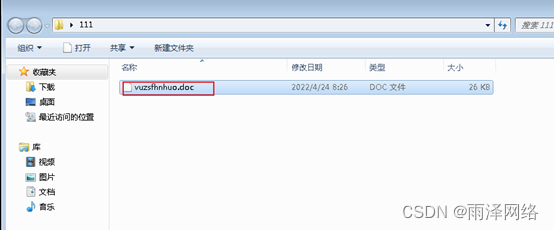

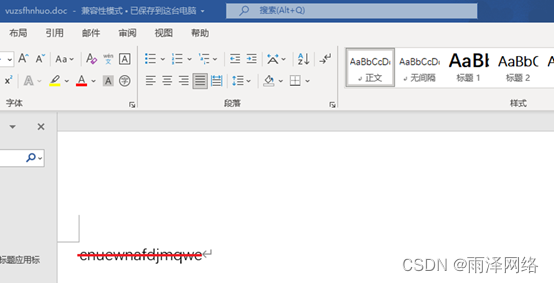

4.找到靶机Server2129中桌面上111文件夹中后缀为.docx的文件,将文档内容作为Flag值提交;

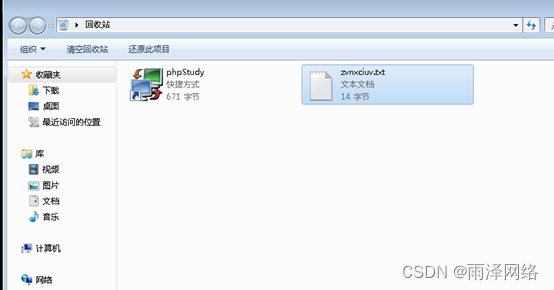

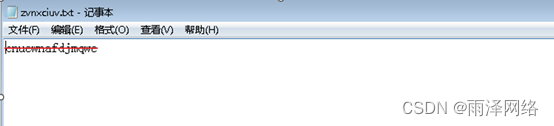

5.找到靶机Server2129中回收站内的文档,将文档内容作为Flag 值提交;

6.找到靶机Server2129中的C: \flag.txt文件,将文件的内容作为Flag 值提交。