文章目录

网络安全

网络安全问题概述

网络信息安全的要害即防止通过改变知识状态造成不希望的后果

- 对信息进行窃取,会使窃取者知道信息拥有者不希望他知道的事情

- 对信息进行破坏,会使信息的拥有者失去对信息的拥有,不再知道他本来知道的事情

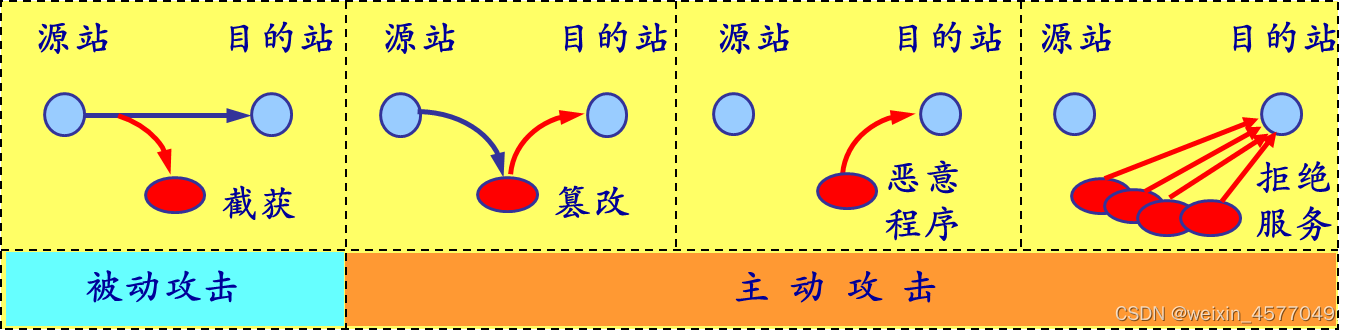

攻击类型分类:

-

被动攻击

指攻击者从网络上窃听他人的通信内容,通常把这类攻击称为截获,又称为流量分析 (traffic analysis) -

主动攻击

- 篡改:故意篡改网络上传送的报文,有时也称为更改报文流

- 恶意程序:种类繁多,对网络安全威胁较大的主要包括:病毒、蠕虫、特洛伊木马、逻辑炸弹、后门入侵、流氓软件等

- 拒绝服务:指攻击者向互联网上的某个服务器不停地发送大量分组,使该服务器无法提供正常服务,甚至完全瘫痪

- 分布式拒绝服务 DDoS (Distributed Denial of Service):从互联网上的成百上千的网站集中攻击一个服务器:耗尽资源、网络带宽

计算机网络通信安全目标

4种基本安全服务

机密性(Confidentiality)

完整性(Integrality)

真实性(Authenticity)

不可抵赖性(Non-repudiation)

加密体制

加密方式有:

- 流(序列)密码

- 分组密码

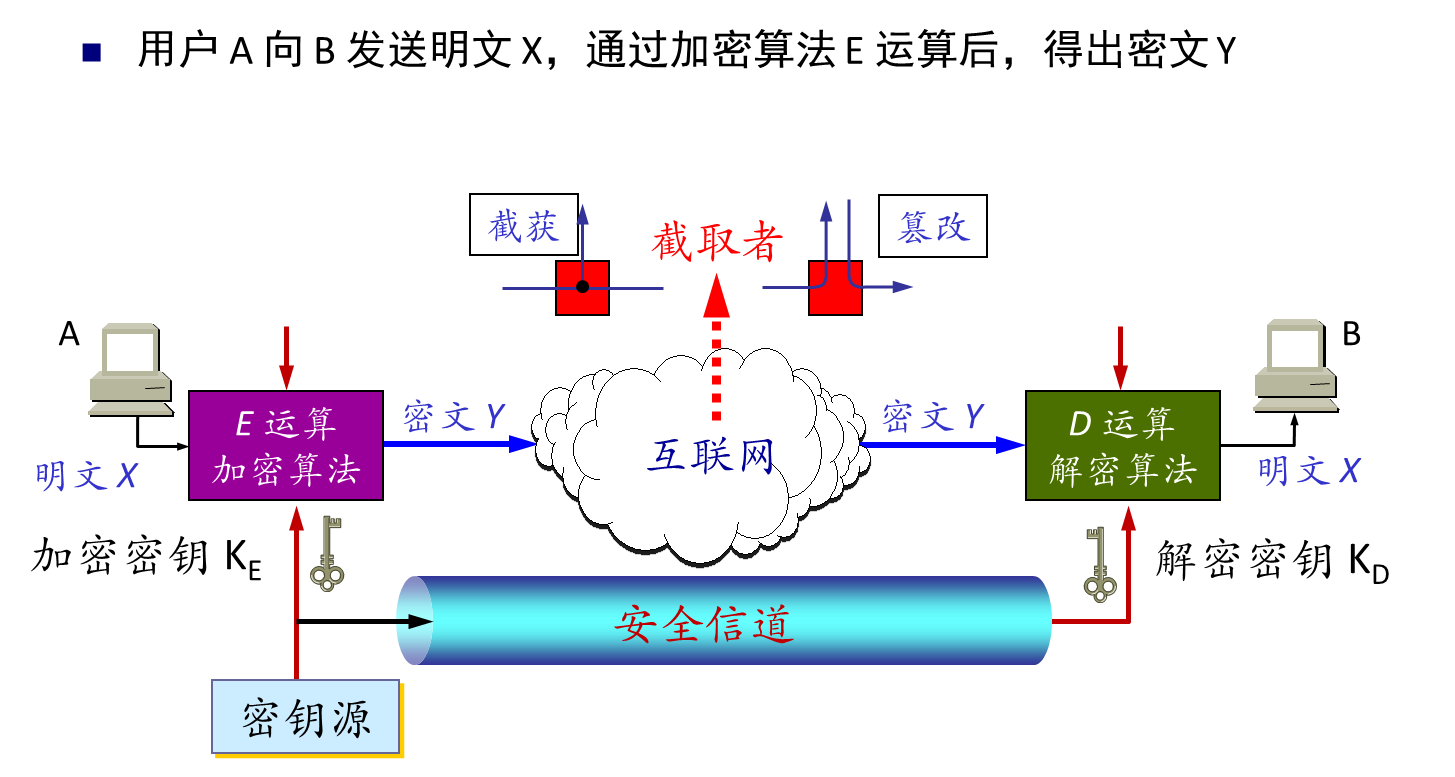

- 对称密钥密码体制

加密密钥与解密密钥相同的密码体制

优点:效率高、易实现

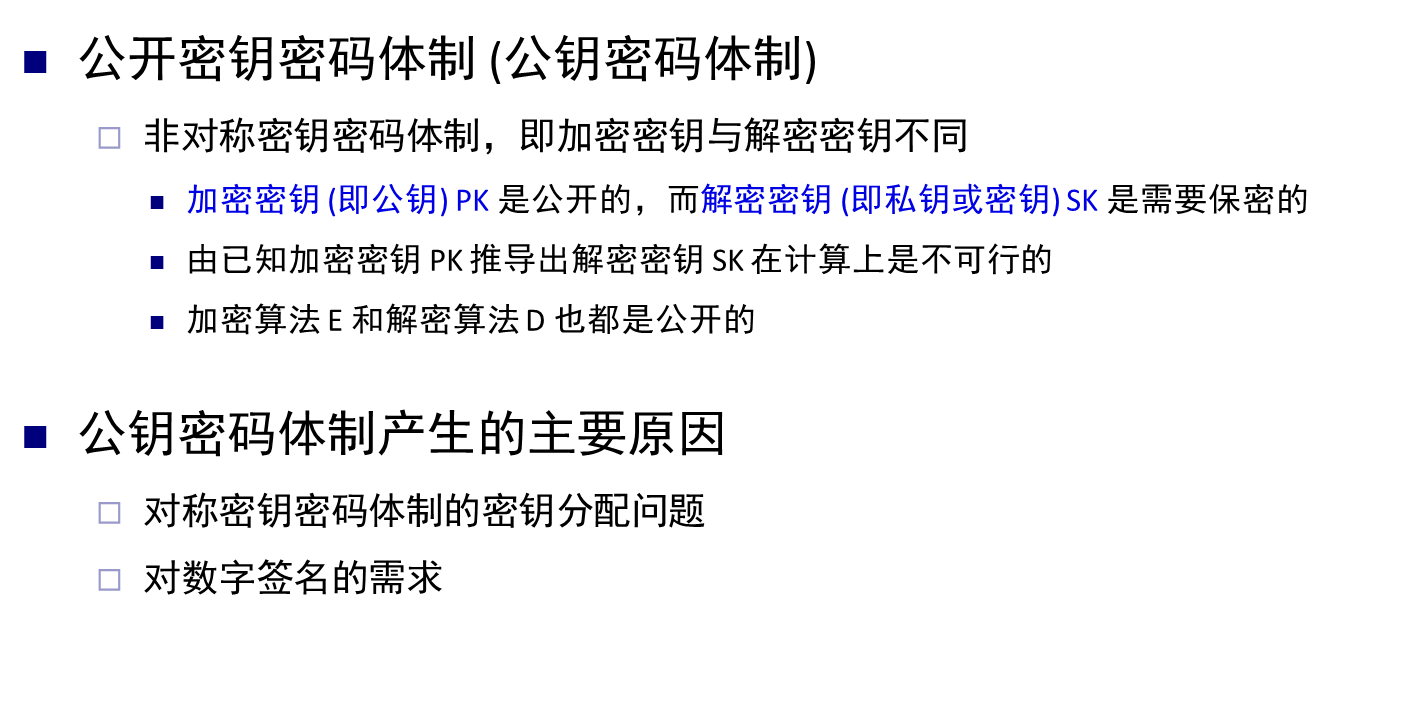

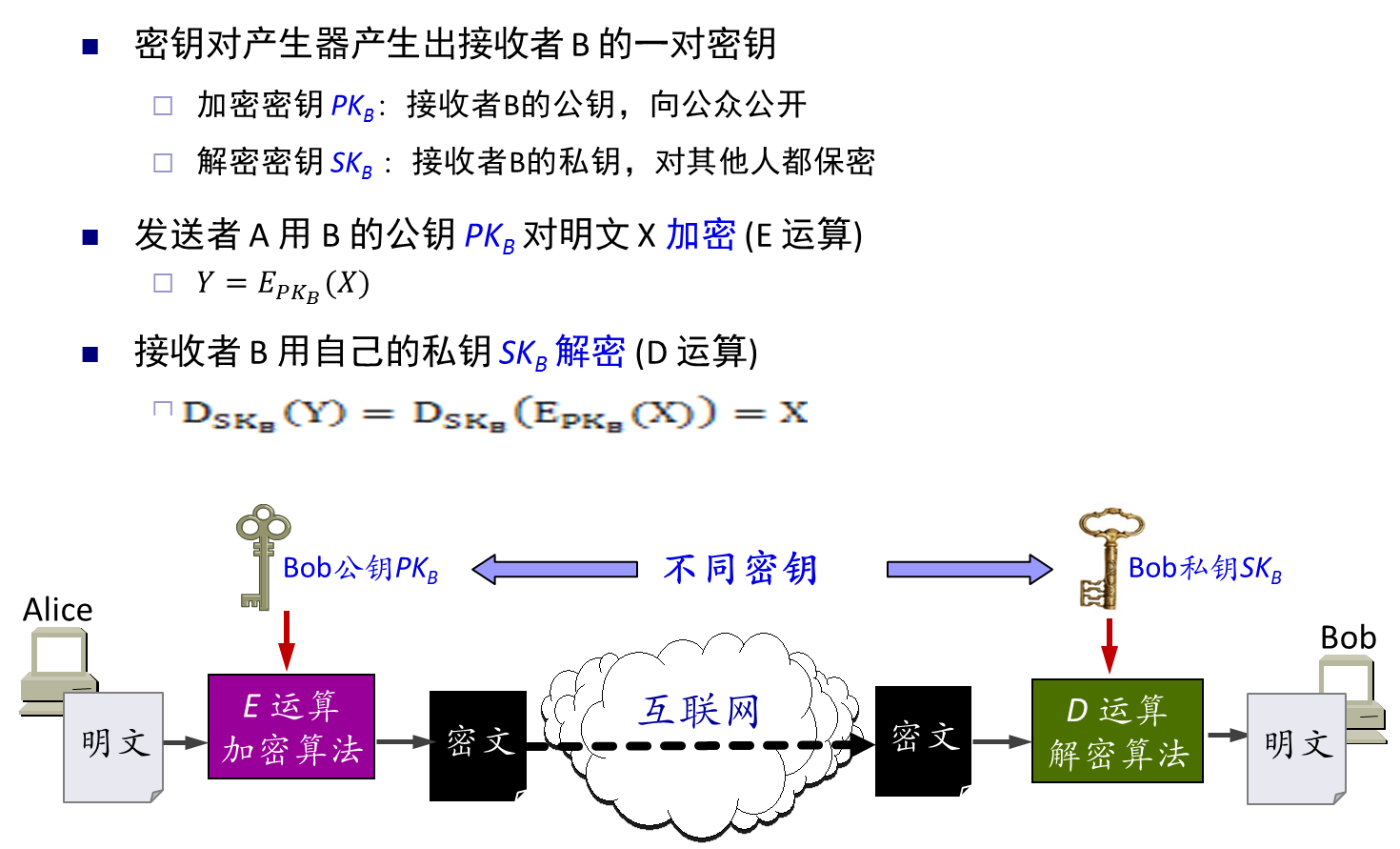

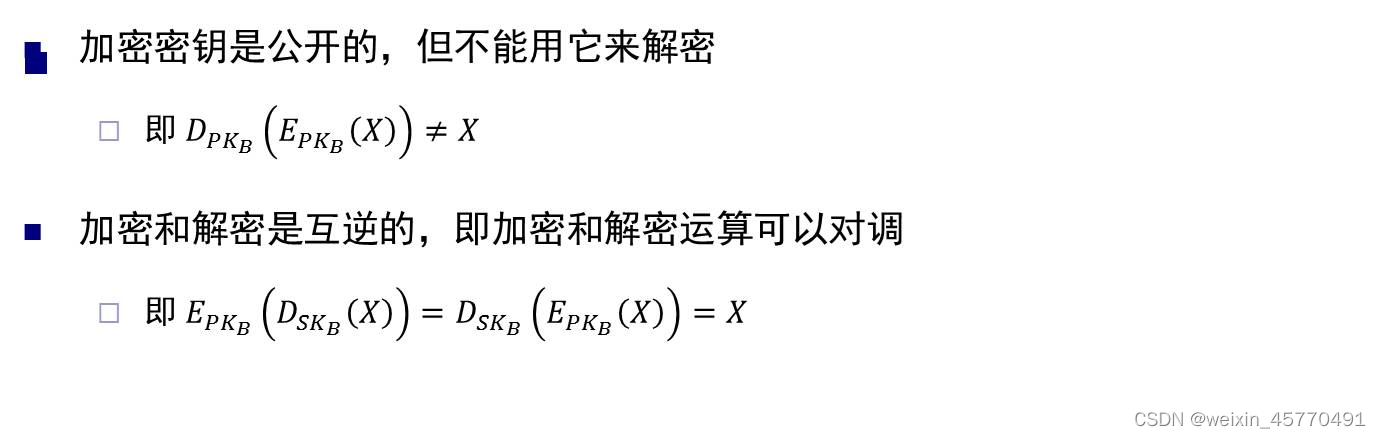

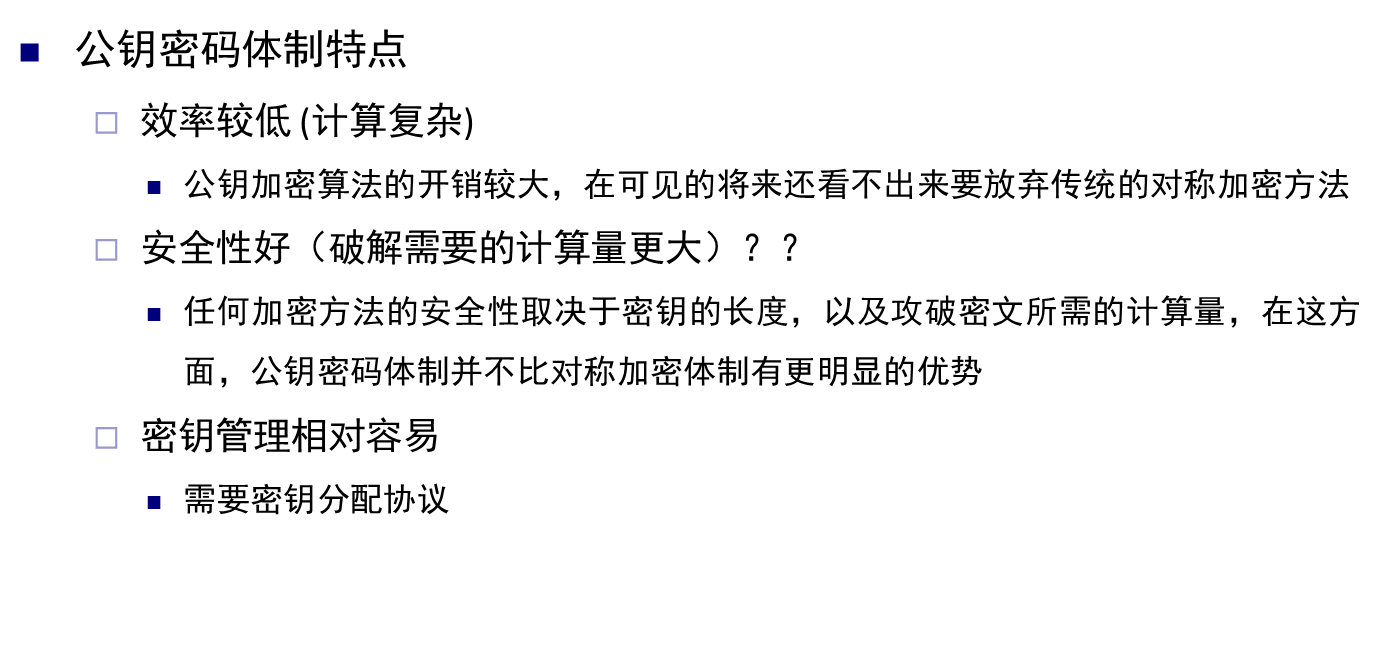

缺点:密钥的分发和管理不易;安全性问题(需要另外的安全信道发送);管理复杂性问题(N个人两两通信需要多少个秘钥?) - 公钥密码体制

- 对称密钥密码体制

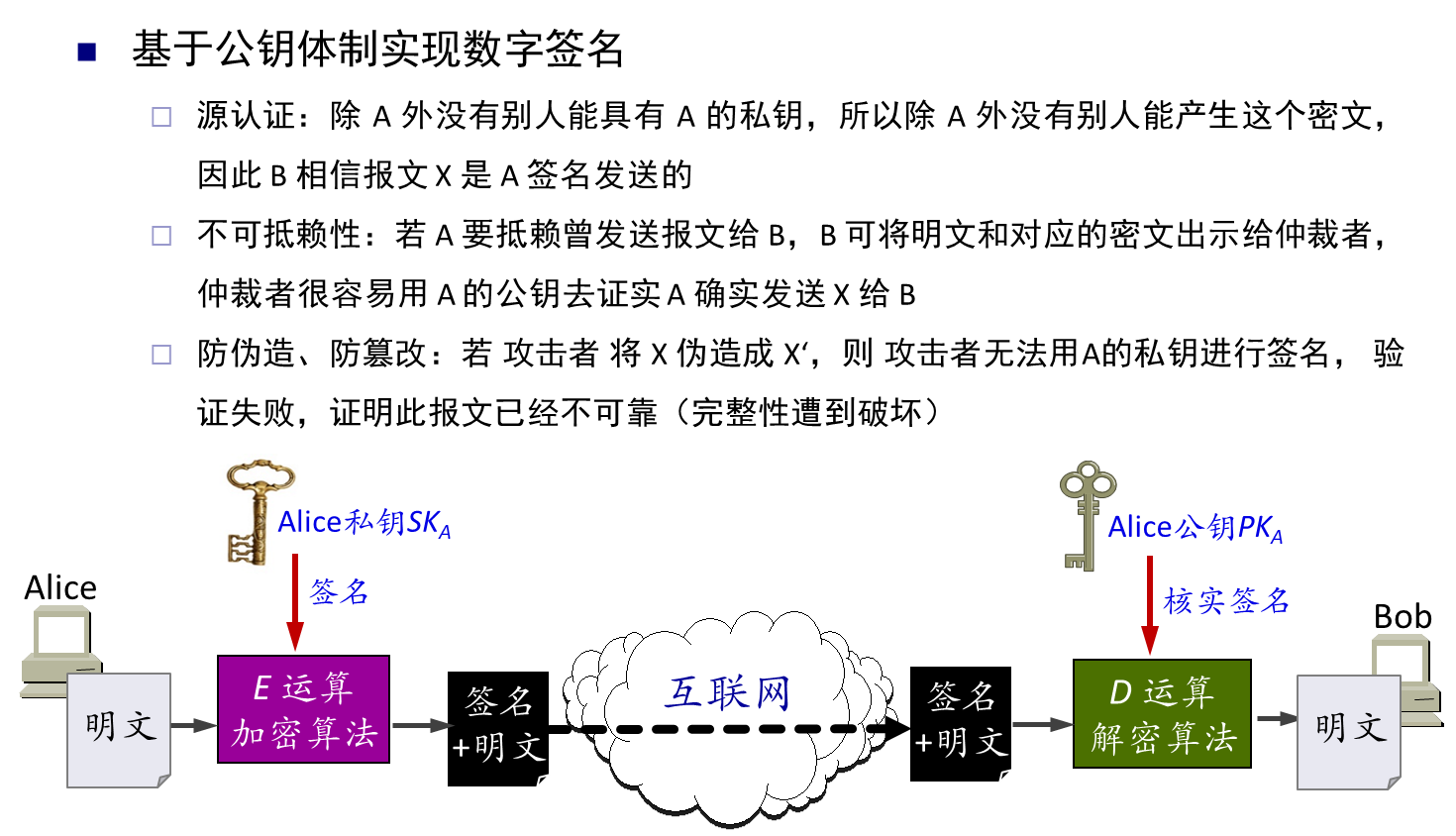

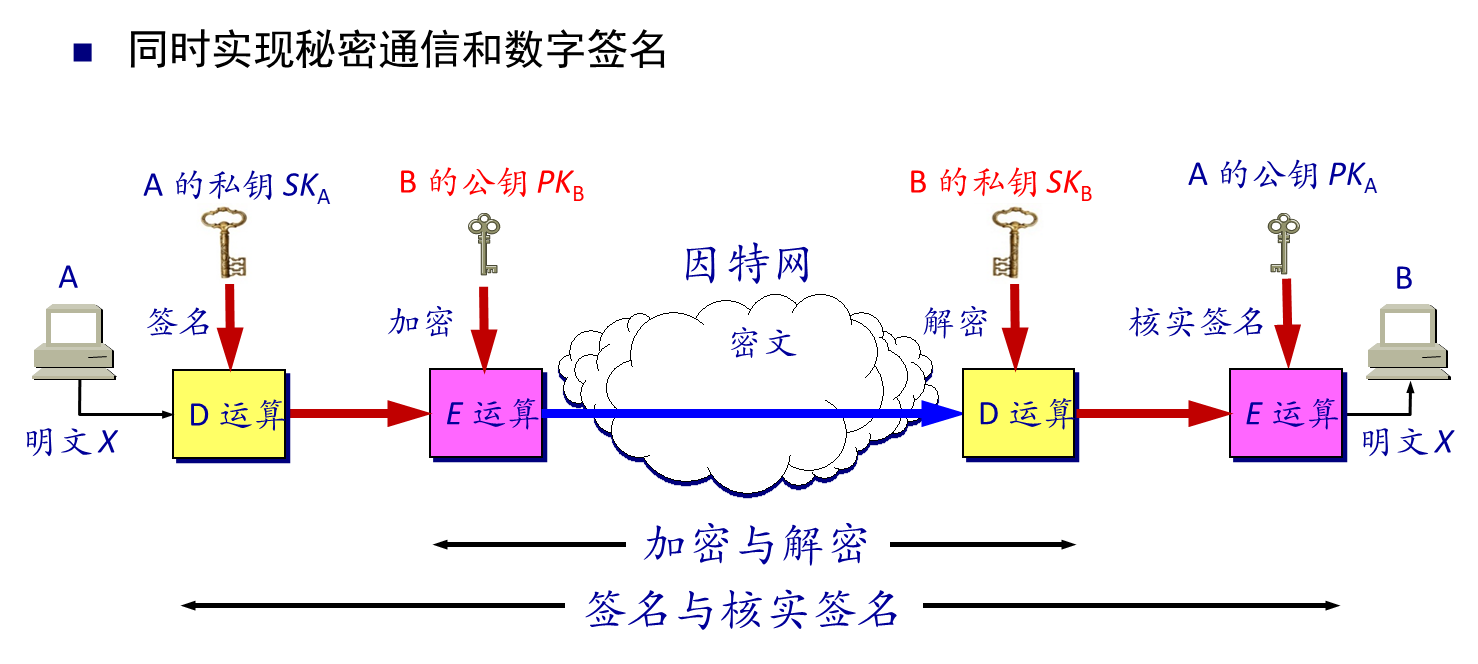

数字签名

认证

在信息安全领域,对付被动攻击的重要措施是加密,而对付主动攻击中的篡改和伪造则要用认证 (鉴别)

认证使得通信的接收方能够验证所收到的消息 (发送者、消息内容、发送时间、序列等) 的真伪

在网络应用中,许多消息并不需要加密,应当使接收者能用更简单的方法认证消息的真伪

认证(authentication)与授权 (authorization)是不同的概念

- 授权涉及的问题是:所进行的过程是否被允许 (如是否可以对某文件进行读或写)

认证分为:

-

消息认证

即认证所收到的消息的确是消息的发送者所发送的,而不是其他人伪造或篡改的,这就包含了端点认证和消息完整性认证

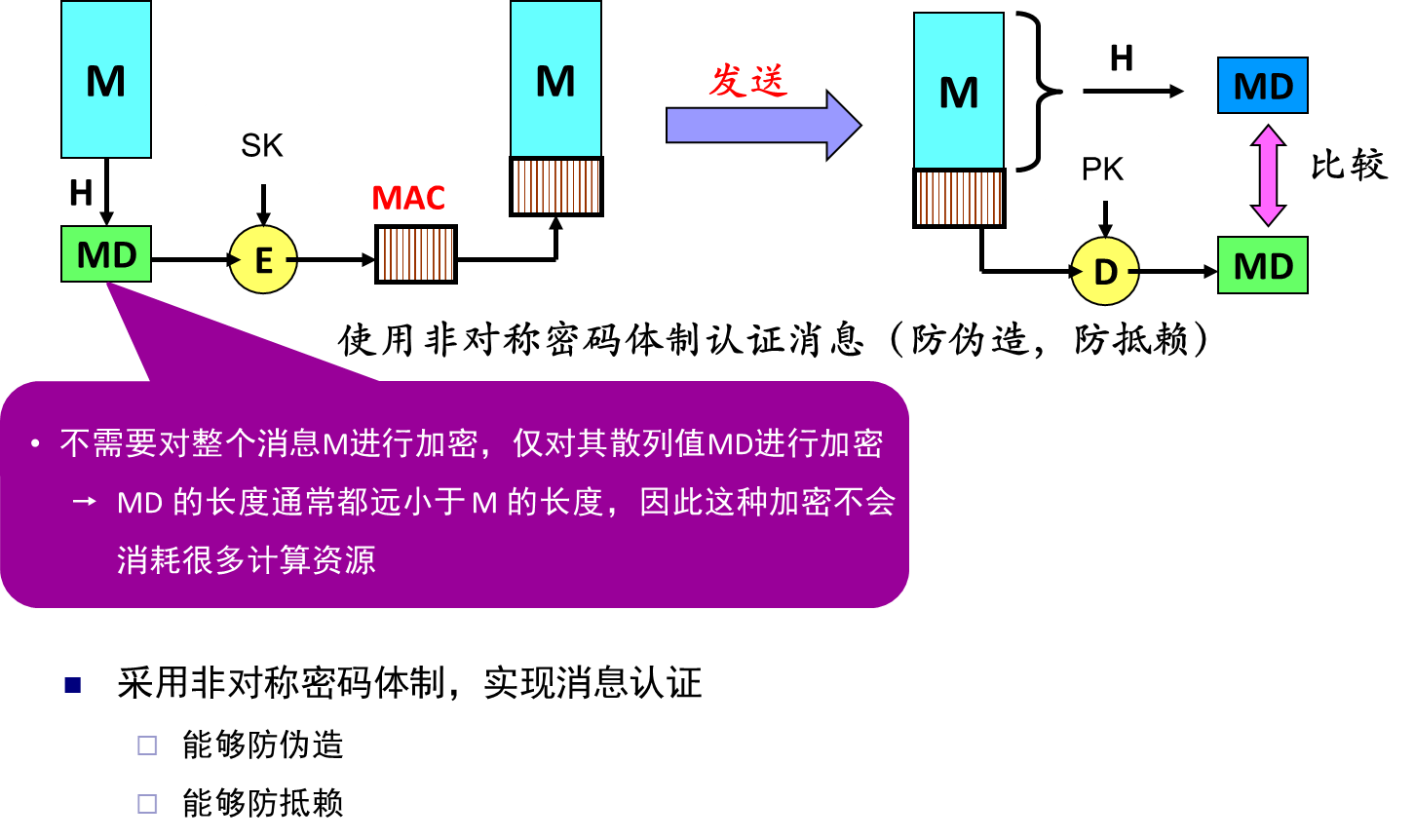

数字签名能够实现消息认证,但利用该方法认证消息存在缺点:对较长的消息 (这是很常见的) 进行数字签名,会使计算机增加非常大的负担

常用密码散列函数实现

- MD5:基本思想

用足够复杂的方法将消息的数据位充分 “弄乱”,消息摘要代码中的每一位都与原来消息中的每一位有关 - SHA-1:基本思想

要求输入消息长度小于 2^64位,输出码长为 160 位

将明文分成若干 512 位的定长块,每一块与当前的报文摘要值结合,产生报文摘要的下一个中间结果,直到处理完毕

共扫描 5 遍,效率略低于 MD5,抗穷举性更高 - 消息认证码 MAC

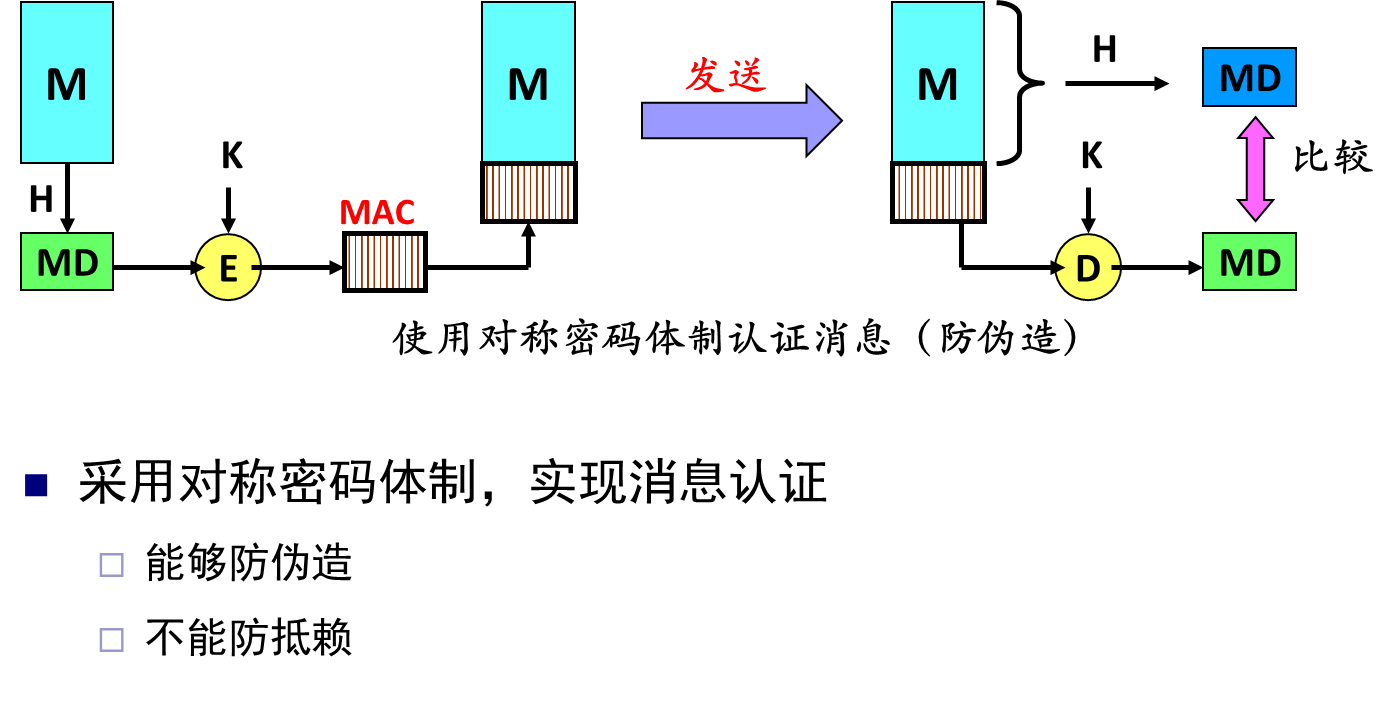

MD5等密码散列函数不能真正实现消息认证。可以防篡改,但不能防伪造(从消息到消息,无用户相关信息)

为解决该问题(伪造问题),可采用消息认证码MAC (Message Authentication Code)。对散列进行一次加密(对称密码)或签名(非对称密码)

- MD5:基本思想

-

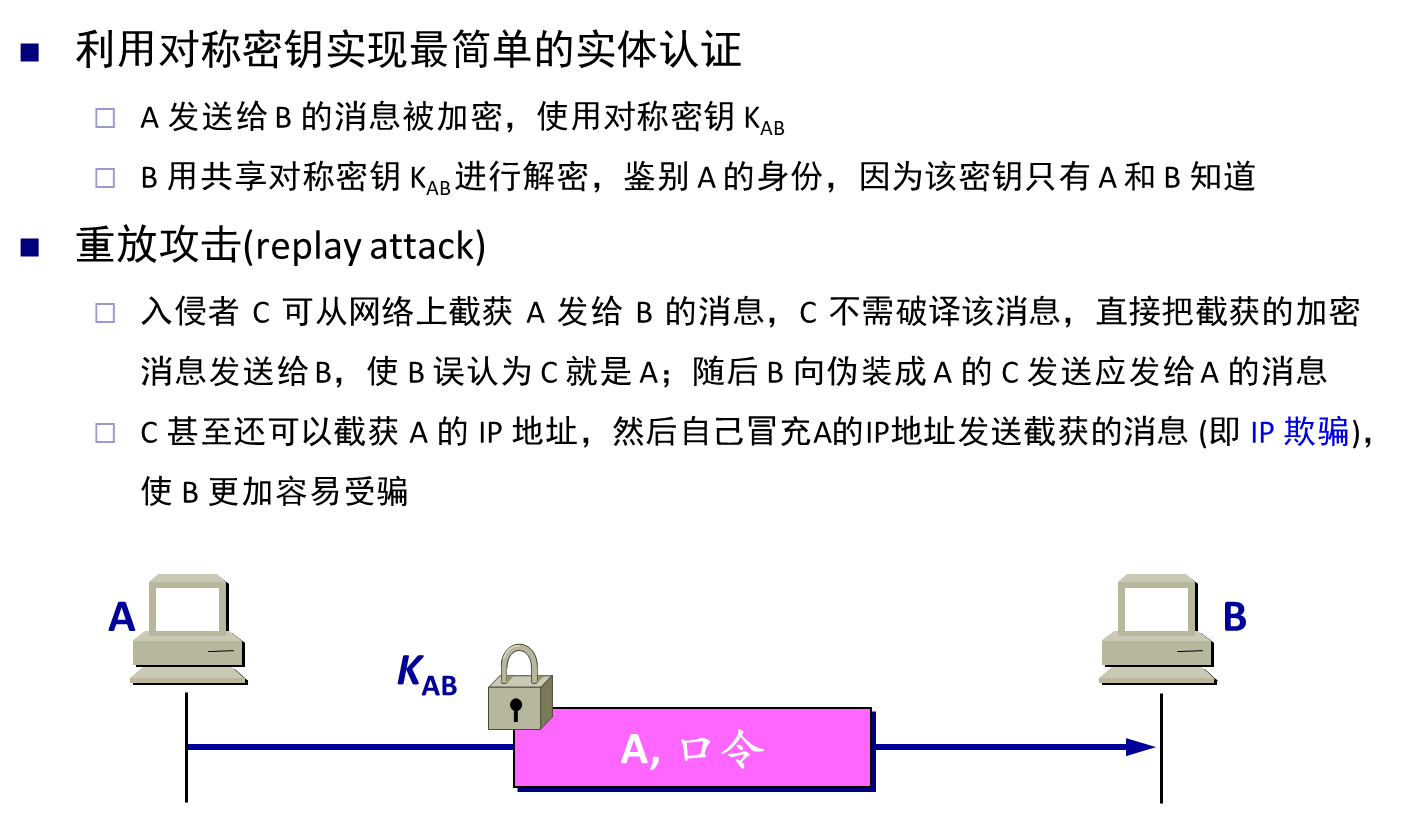

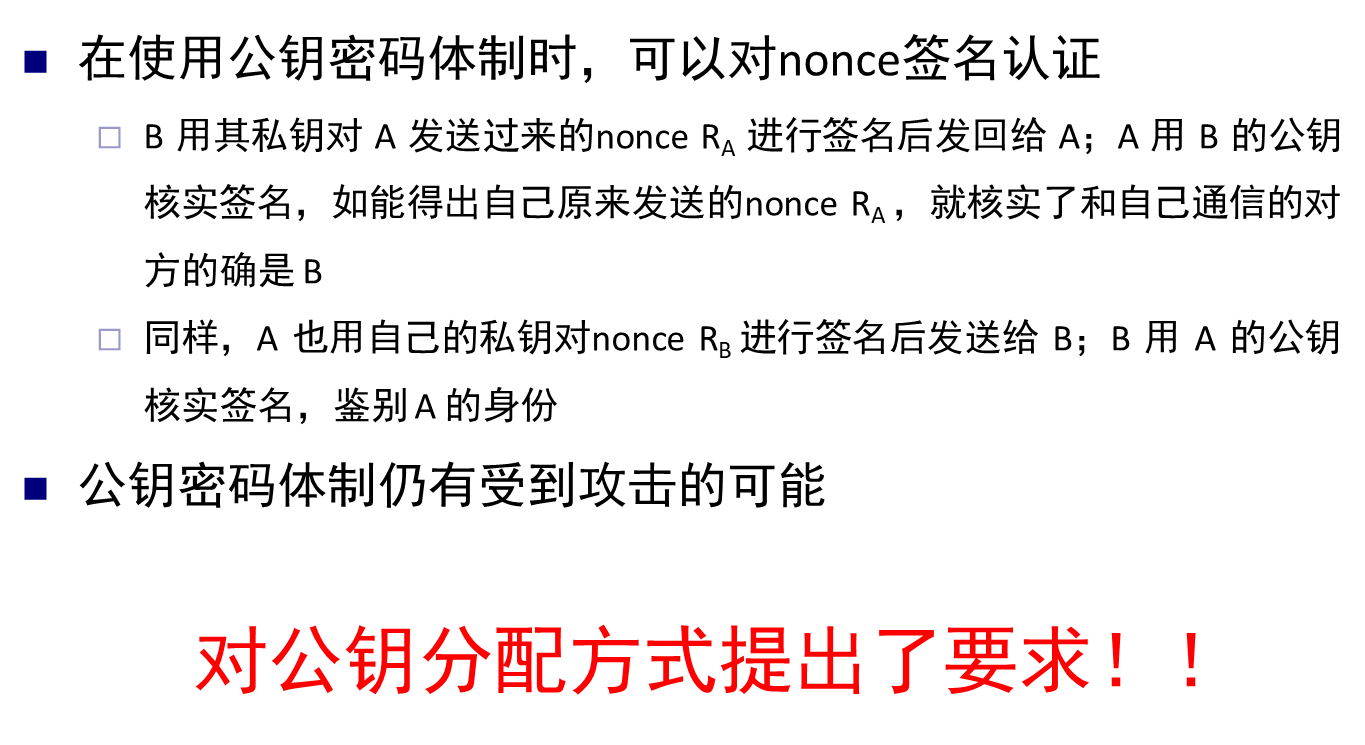

端点认证

也称为实体认证,仅仅认证发送消息的实体,实体可以是一个人,也可以是一个进程 (客户或服务器)

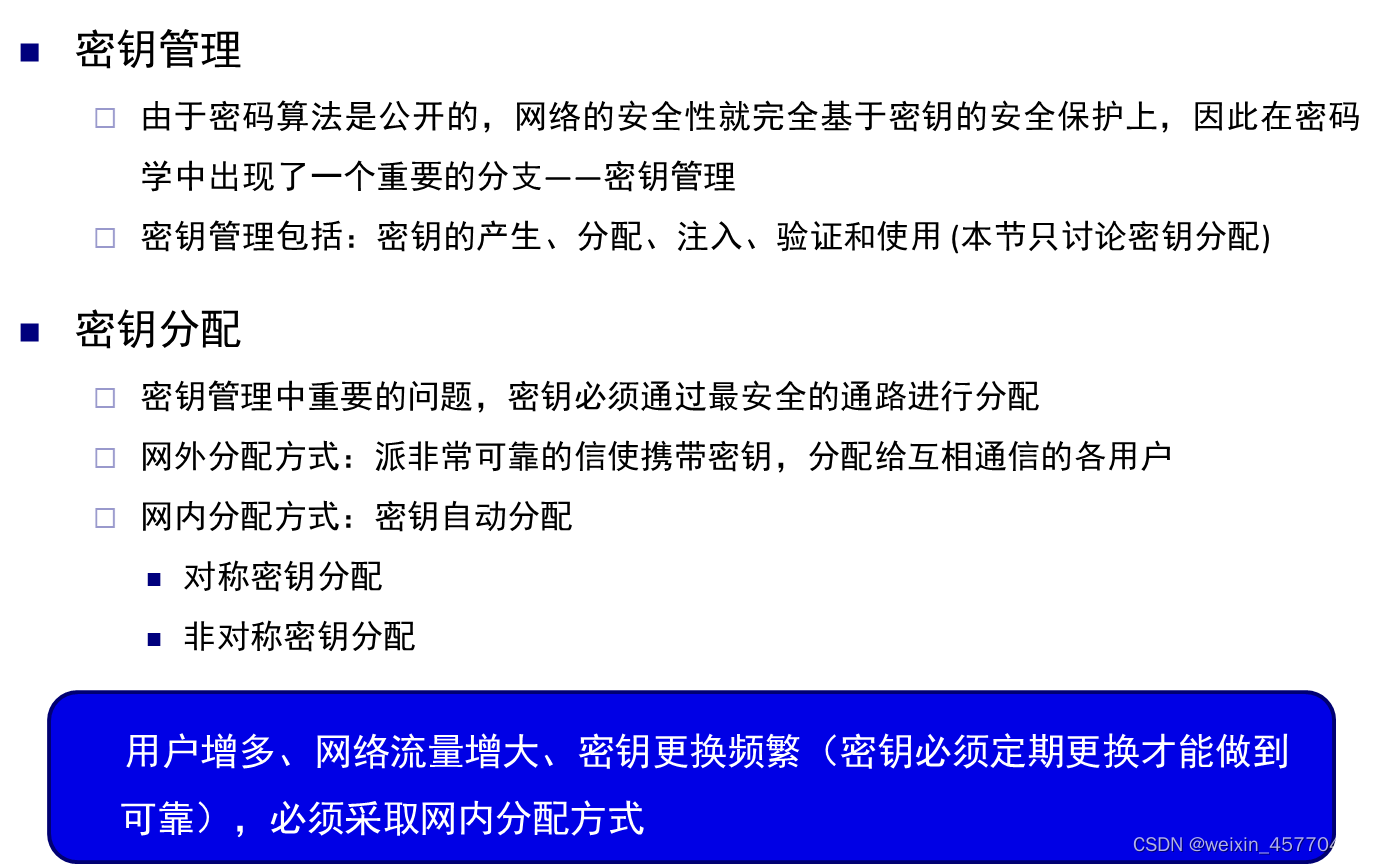

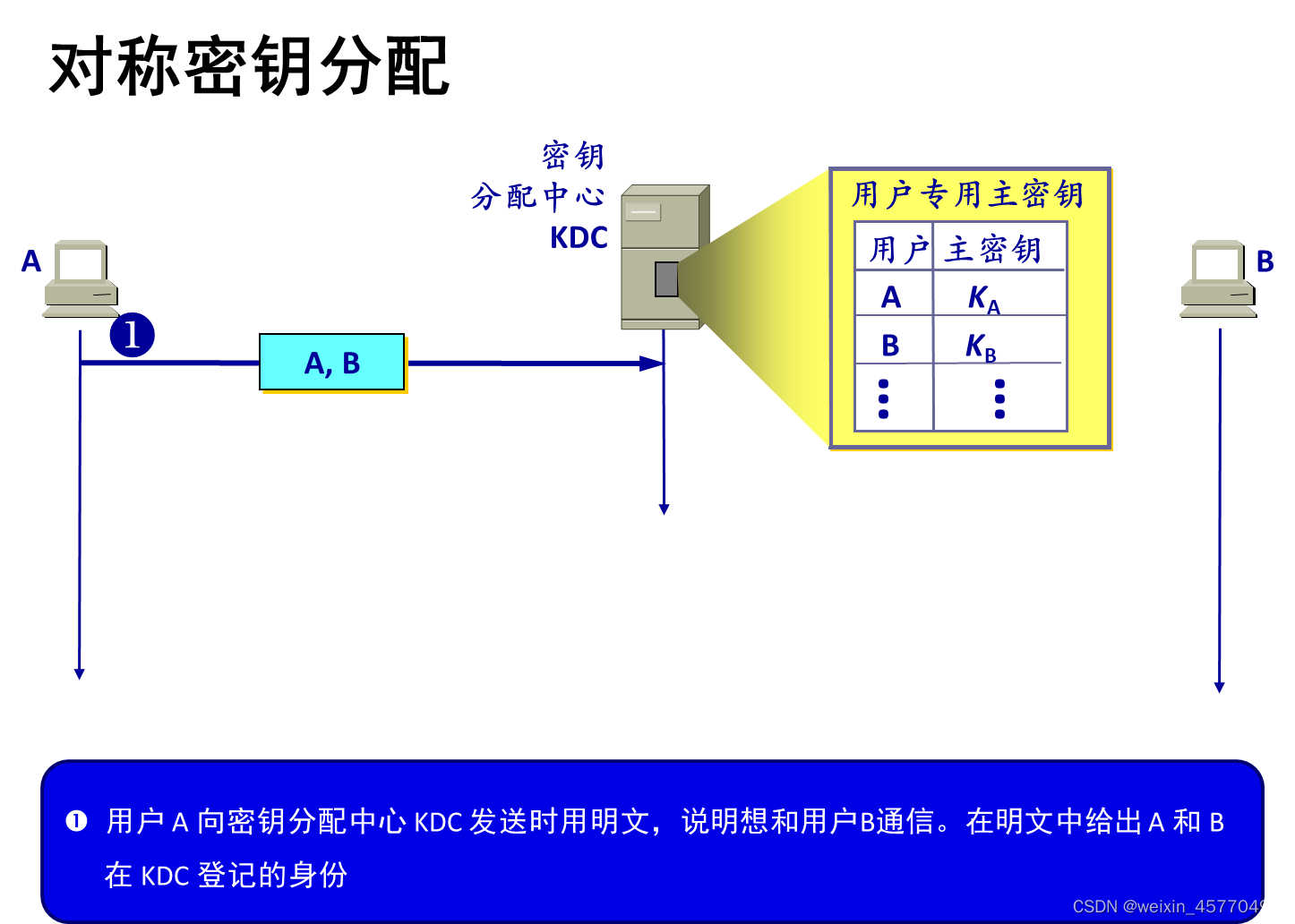

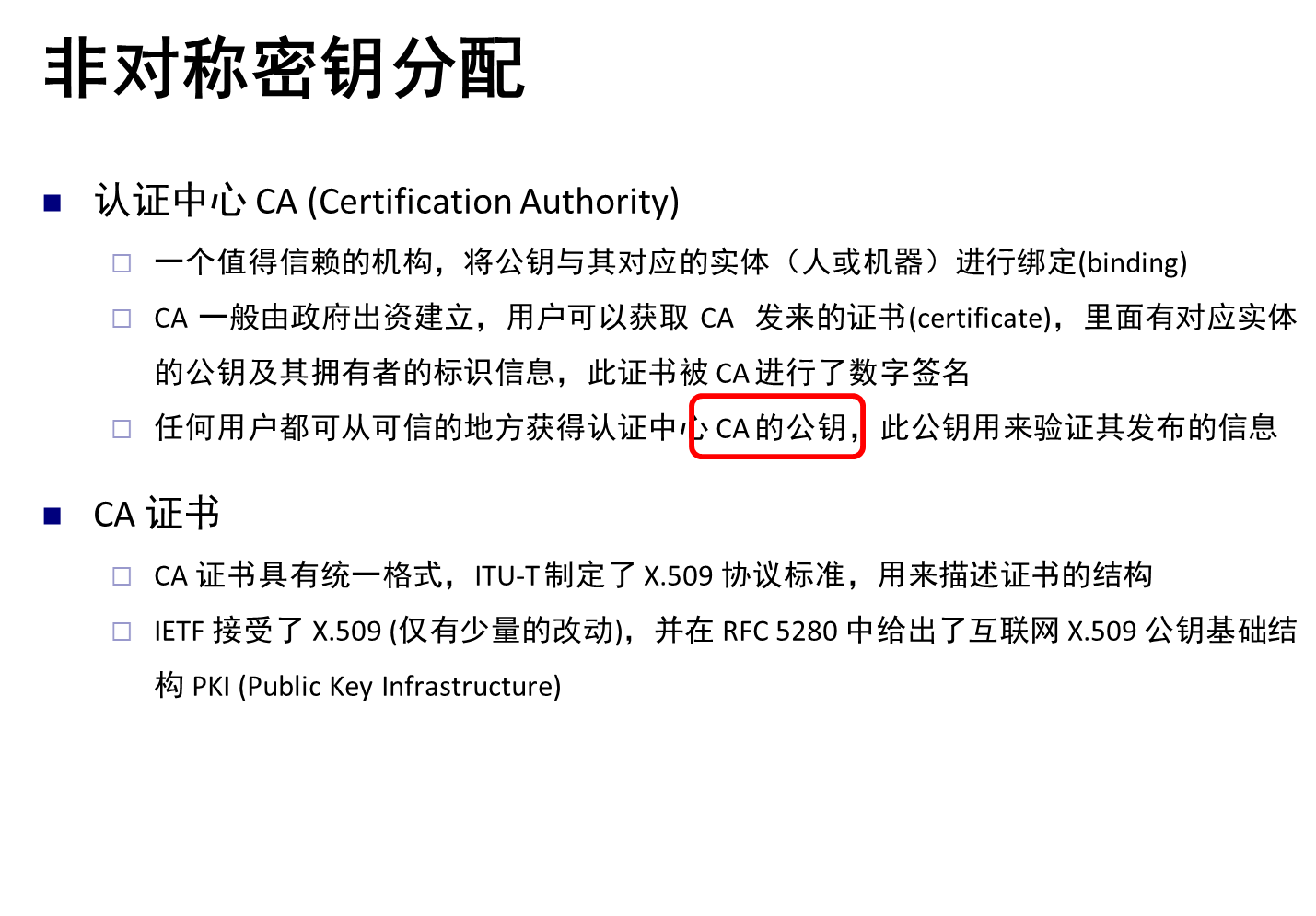

密钥分配

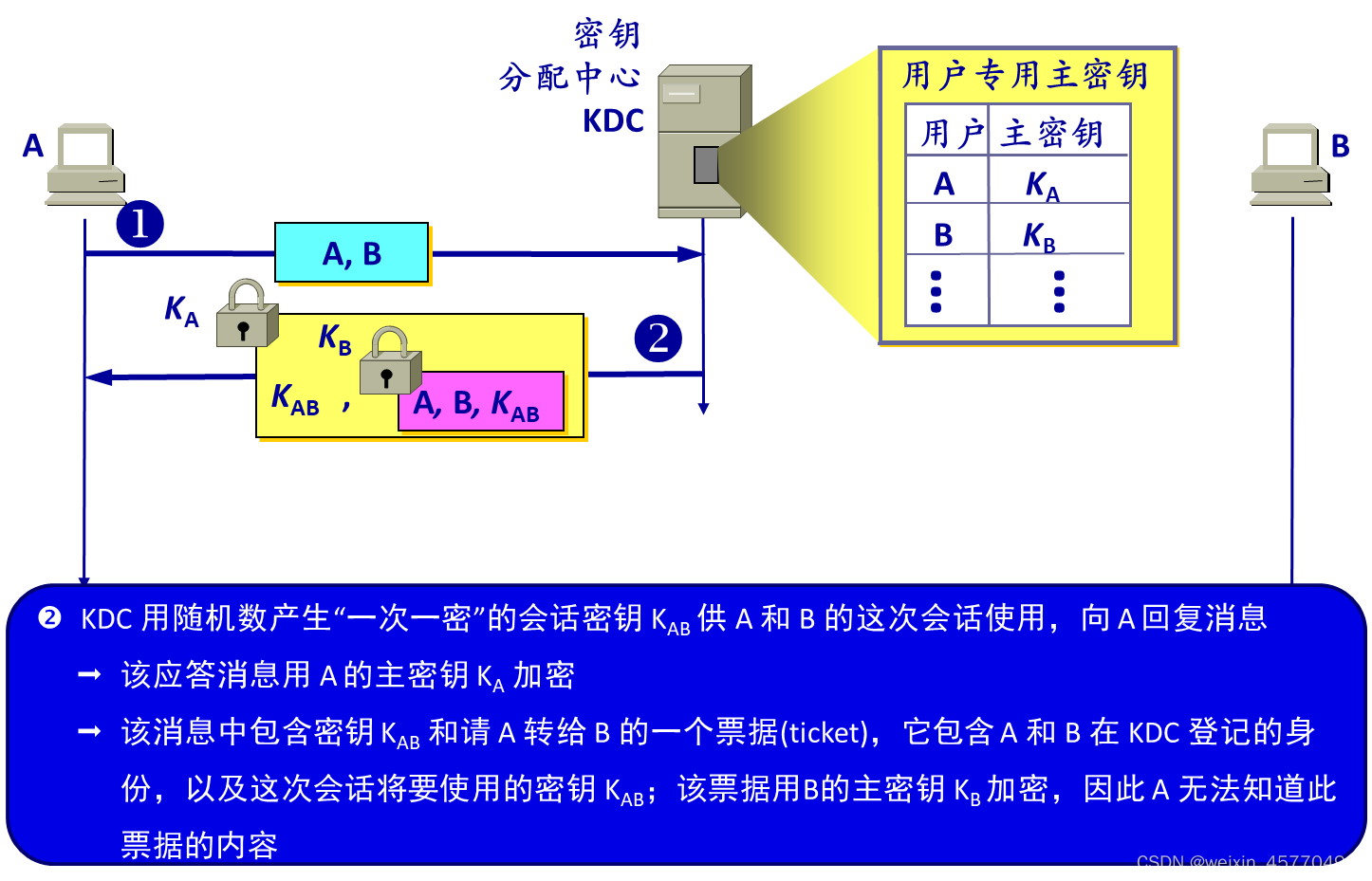

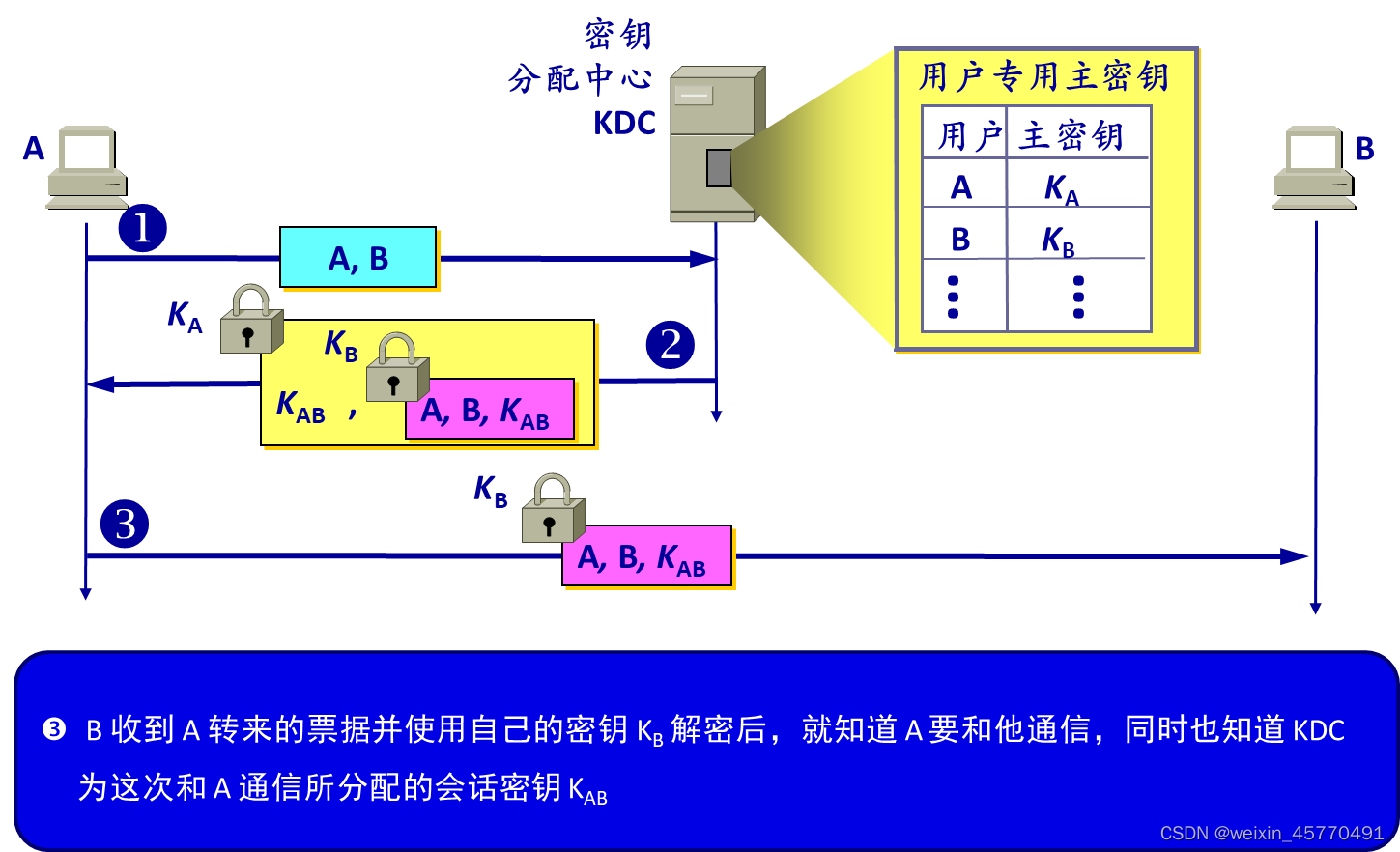

密钥分配中心 KDC (Key Distribution Center)

- 常用的密钥分配方式是设立 KDC

- KDC 是大家都信任的机构,任务是给需要进行秘密通信的用户临时分配一个会话密钥 (仅使用一次)

假设通信双方,即用户 A 和 B 都是 KDC 的登记用户,并已经在 KDC 的服务器上安装了各自和 KDC 进行通信的主密钥 (master key) KA 和 KB - 典型的密钥分配协议是 Kerberos V5

Kerberos 既是认证协议,同时也是 KDC

Kerberos 使用比 DES 更加安全的高级加密标准 AES进行加密

互联网使用的安全协议

网络层安全协议

在IP中增加扩展报头 或 选项,传输消息摘要、签名等信息

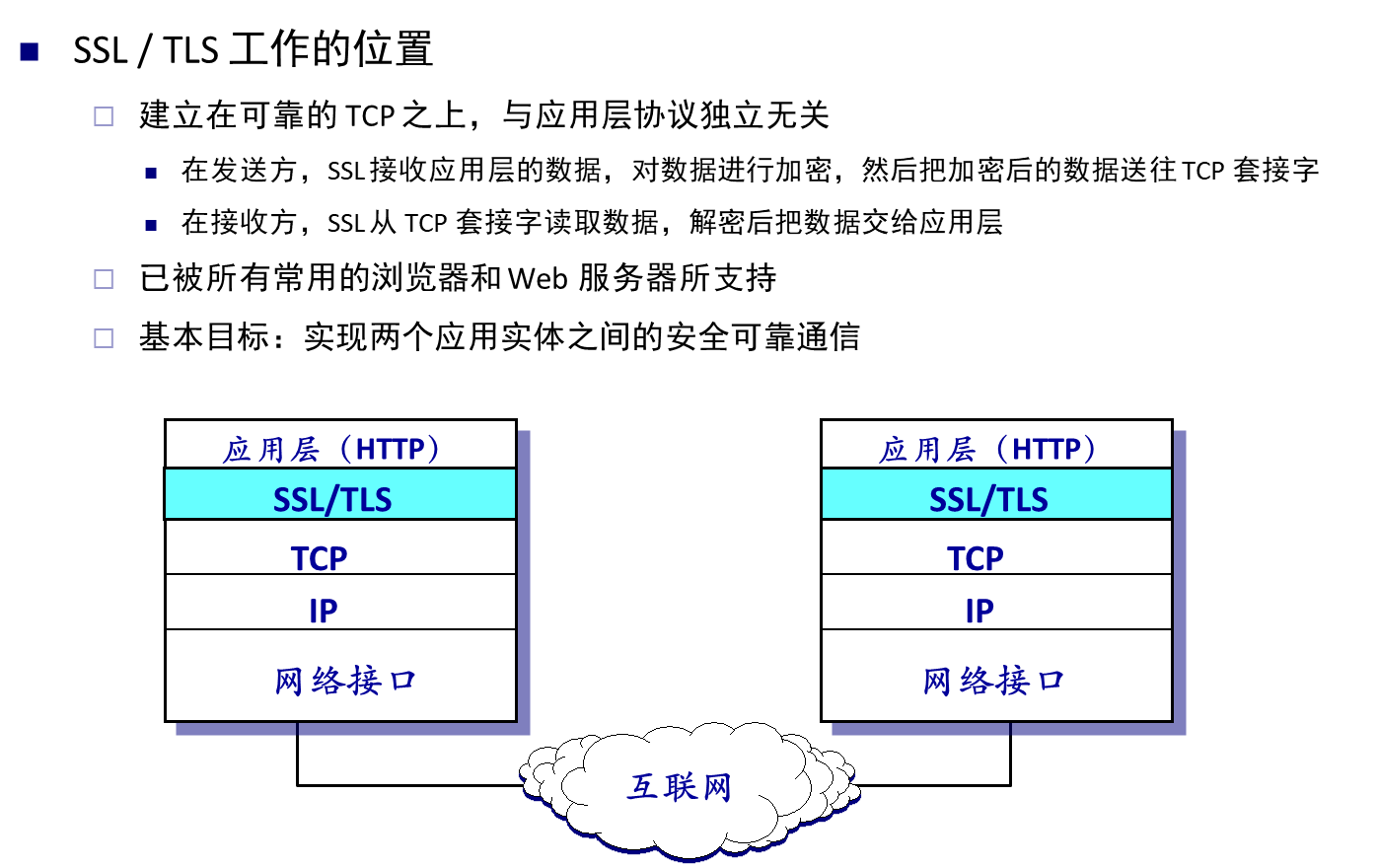

传输层安全协议

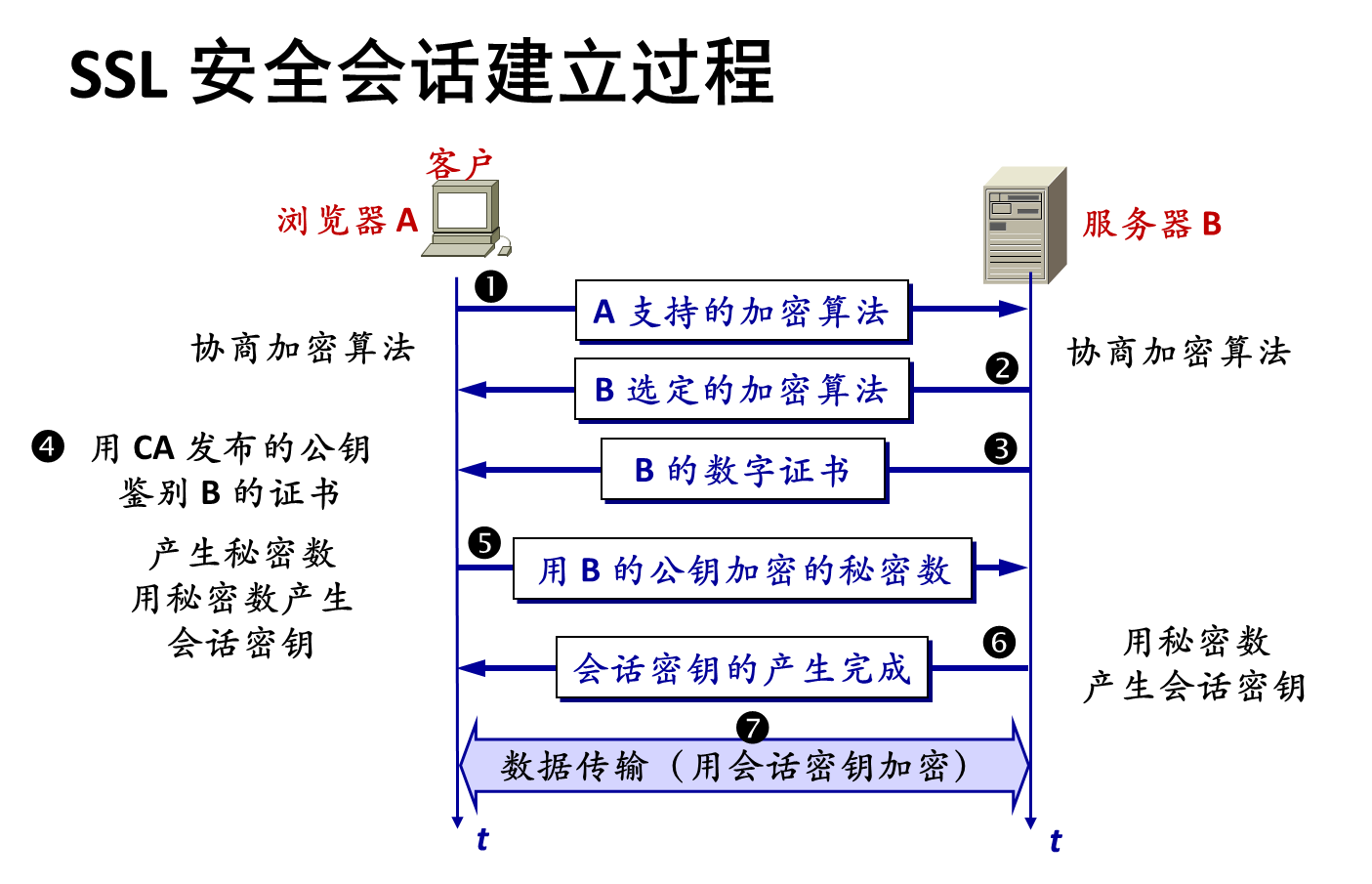

(1) 协商加密算法

① 浏览器 A 向服务器 B 发送浏览器的 SSL 版本号和一些可选的加密算法

② B 从中选定自己所支持的算法(如RSA),并告知 A

(2) 服务器认证

③ 服务器 B 向浏览器 A 发送包含其 RSA 公钥的数字证书

④ A 使用该证书的认证机构 CA 公开发布的RSA公钥对该证书进行验证

(3) 计算会话密钥

由浏览器 A 随机产生一个秘密数;⑤ 用服务器 B 的 RSA 公钥进行加密后发送给 B

⑥ 双方根据协商的算法产生共享的对称会话密钥

(4) 安全数据传输

⑦ 双方用会话密钥加密和解密它们之间传送的数据并验证其完整性

应用层安全协议

PGP (Pretty Good Privacy)

一个完整的电子邮件安全软件包,包括加密、鉴别、电子签名和压缩等技术

PGP并没有使用什么新的概念,只是将现有的一些算法如 MD5、RSA,以及 IDEA 等综合运用而已

PGP 提供电子邮件的安全性、发送方认证、消息完整性

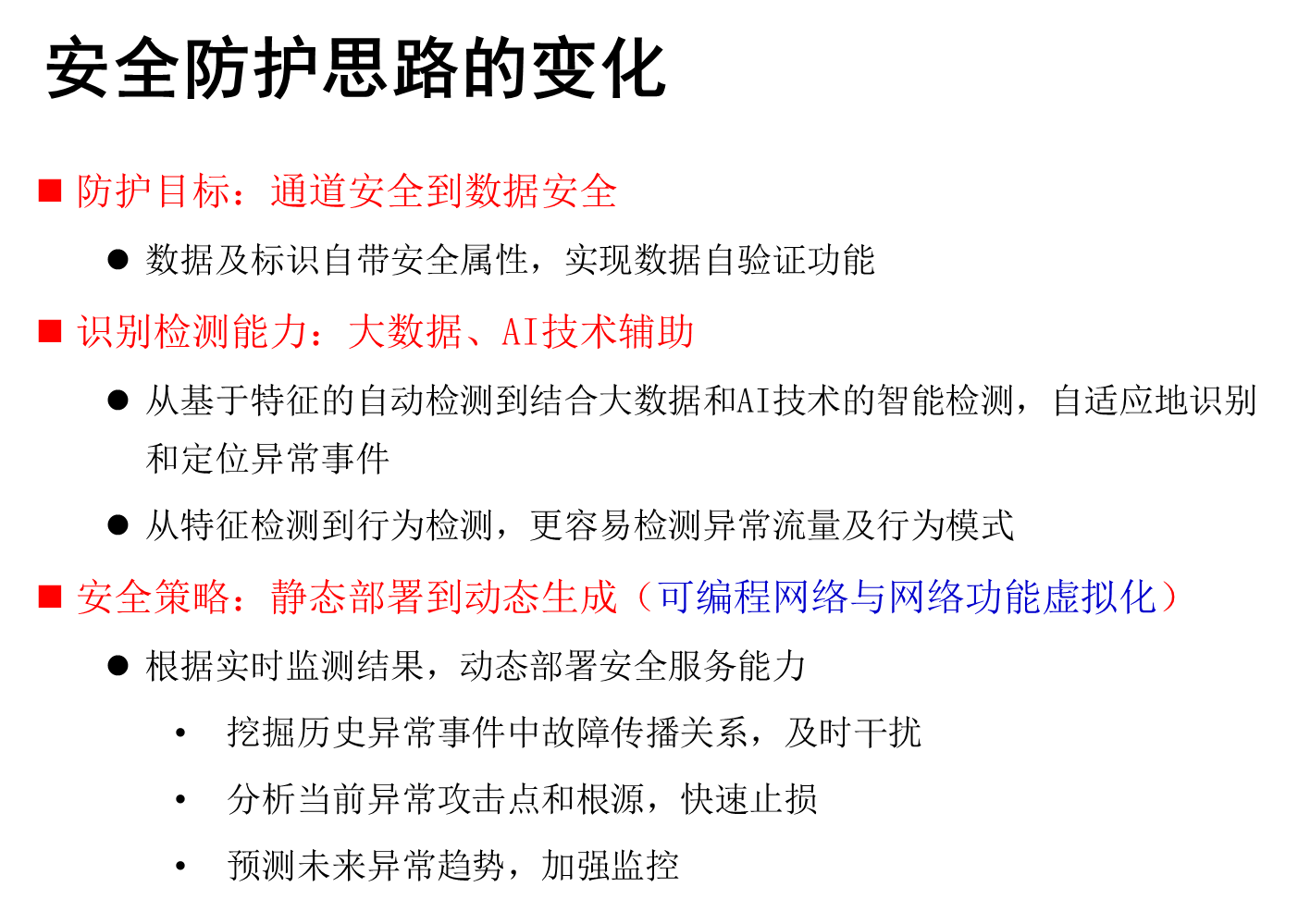

系统安全与安全防护思路的变化

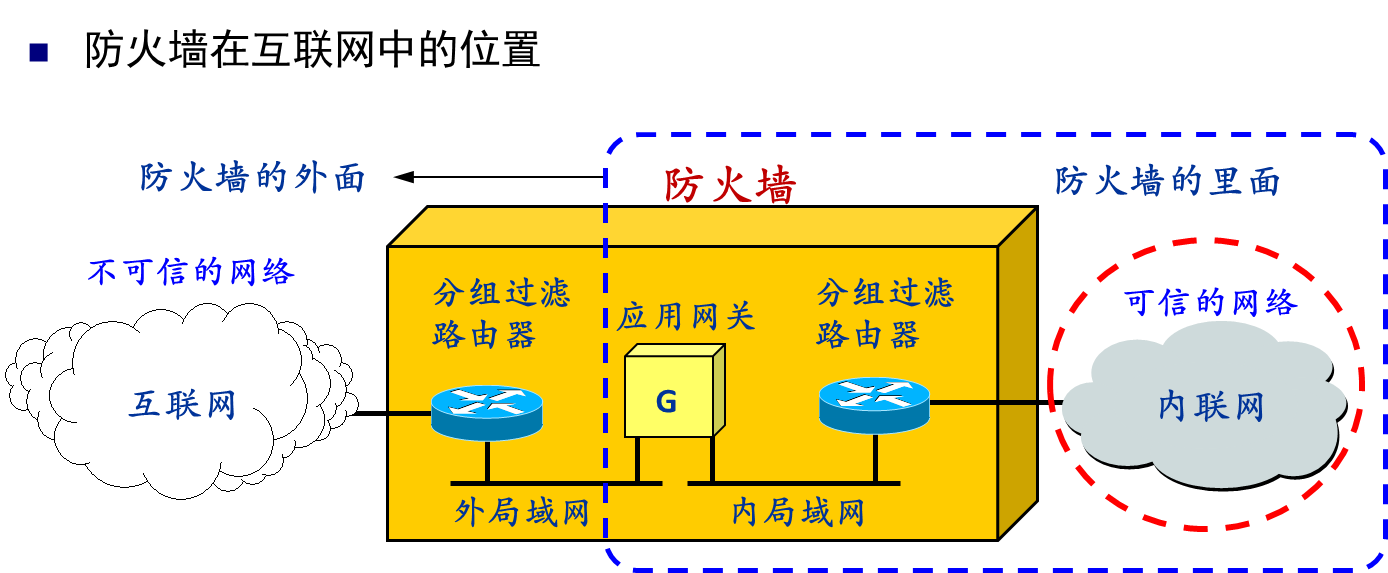

防火墙

由软件、硬件构成的系统,是一种特殊编程的路由器,用来在两个网络之间实施访问控制策略

访问控制策略是由使用防火墙的单位自行制订的,为的是可以最适合本单位的需要

防火墙内的网络称为“可信的网络”(trusted network),而将外部的网络称为“不可信的网络”(untrusted network)

防火墙可用来解决内联网和外联网的安全问题

防火墙的功能

阻止:即阻止某种类型的通信量通过防火墙 (从外部网络到内部网络,或反过来)

允许:功能与“阻止”恰好相反

两类主要的防火墙技术:

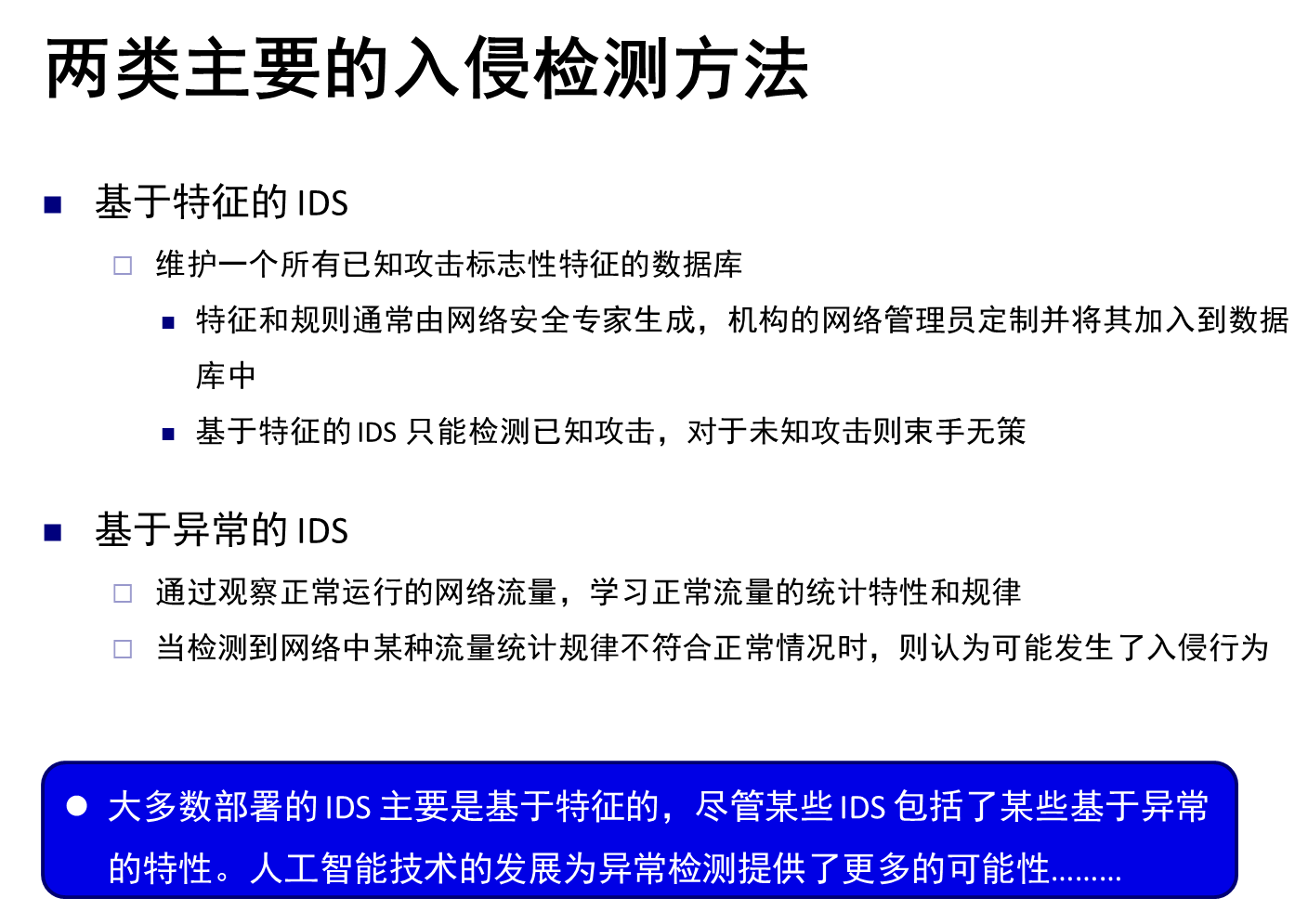

入侵检测系统 IDS (Intrusion Detection System)

- 防火墙:试图在入侵行为发生之前阻止所有可疑的通信,阻止入侵行为产生破坏效果

- IDS:在入侵已经开始,但还没有造成危害或在造成更大危害前,及时检测到入侵,以便尽快阻止入侵,把危害降低到最小

- IDS 对进入网络的分组执行深度检查,当观察到可疑分组时,向网络管理员发出告警或执行阻断操作 (由于 IDS 的“误报”率通常较高,多数情况不执行自动阻断)

- IDS 能用于检测多种网络攻击,包括网络映射、端口扫描、DoS 攻击、蠕虫和病毒、系统漏洞攻击等