渗透(Penetration Testing)

整体

参考大牛梳理的渗透方案的大纲,总结共同点,多次出现有其必要性。

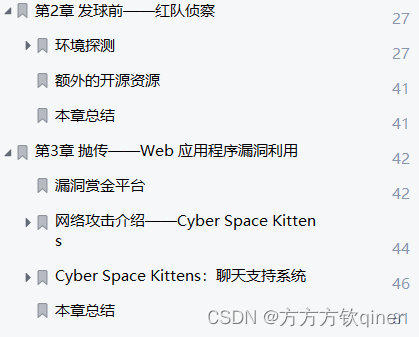

借鉴:渗透测试实战第三版

感觉不同于其他渗透测试方案一样的大纲,有其独特的之处,从“赛前准备—发球前—抛传—带球—助攻—四分卫突破”可见,作者是橄榄球爱好者。但是,

本书作者的一个观点,我认为非常有趣。他说:红队的技术是基于 OSI 七层的不断轮回。作者甚至额外加了一个第八层——社会工程学攻击。如果你看完本书,就会发现,的确,工具有基于物理层的、传输层的…一直到社会工程学攻击。作者认为,当一切防御措施都做得接近完美的时候,我们仍然可以利用第八层,社会工程学攻击去进行渗透。而随着新的技术的发展、不断地趋于大和复杂,一些曾经出现过的旧的漏洞又会出现。传统的攻击方法会迸发出新的生机。

感觉此书所列的方法,可能有些较为老旧,但是提及的一些想法,却能让人醍醐灌顶,有所得,也算是不虚此行。

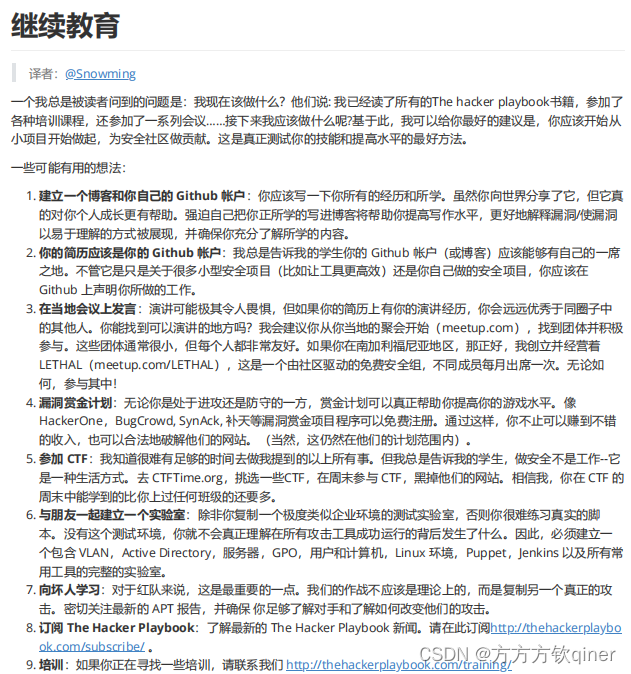

你的简历应该是你的Github账户,这句话讲得真好

链接:https://pan.baidu.com/s/1aQO1HI4WpvkldcSZM8WEig

提取码:0984

借鉴:一次完整的渗透测试流程

谢公子的渗透全流程:17w+

一、信息收集

1、域名信息的收集

2、公司敏感信息网上搜集

3、网站指纹识别

4、整站分析

5、主机扫描(Nessus)

6、端口扫描(nmap)

7、网站敏感目录和文件

8、旁站和C段扫描

9、网站漏洞扫描

二、漏洞探测

1、SQL注入

2、XSS跨站脚本

3、CSRF跨站请求伪造

4、XXE漏洞

5、SSRF服务端请求伪造漏洞

6、文件包含漏洞

7、文件上传漏洞

8、文件解析漏洞

9、远程代码执行漏洞

10、CORS跨域资源共享漏洞

11、越权访问漏洞

12、目录浏览漏洞和任意文件读取/下载漏洞

13、struts2漏洞

14、JAVA反序列化漏洞

三、漏洞利用

四、内网转发

五、内网渗透

六、痕迹清除

七、撰写渗透测试保告

借鉴:渗透测试流程

Web渗透测试(全流程)8w+

1、项目访谈

了解客户需求

2、信息收集

2.1、域名信息查询:信息可用于后续渗透,方法:浏览器输入whois.chinaz.com,查询目标网址

2.2、IP信息查询:确认域名对应IP,确认IP是否真实,确认通信是否正常,方法:浏览器输入:ping.chinaz.com

2.3、端口信息查询:NMap扫描,确认开放端口

3、漏洞扫描

3.1、主机扫描:Nessus

3.2、web扫描:AWVS(Acunetix | Website Security Scanner)扫描器

4、渗透测试

4.1、弱口令漏洞

4.2、文件下载漏洞

4.3、注入漏洞:命令注入漏洞、SQL注入漏洞

4.4、跨站:跨站脚本、跨站请求伪造

4.5、失效:失效的身份认证、失效的访问控制

借鉴:给你一个网站你是如何来渗透测试的?

在获取书面授权的前提下进行

1、信息收集

(1)获取域名的whois信息,获取注册者邮箱姓名电话等。

(2)查询服务器旁站以及子域名站点,因为主站一般比较难,所以先看看旁站有没有通用性的cms或者其他漏洞。

(3)查看服务器操作系统版本,web中间件,看看是否存在已知的漏洞,比如IIS,APACHE,NGINX的解析漏洞

(4)查看IP,进行IP地址端口扫描,对响应的端口进行漏洞探测,比如 rsync,心脏出血,mysql,ftp,ssh弱口令等

(5)扫描网站目录结构,看看是否可以遍历目录,或者敏感文件泄漏,比如php探针

(6)google hack 进一步探测网站的信息,后台,敏感文件

2、漏洞扫描

开始检测漏洞,如XSS,XSRF,sql注入,代码执行,命令执行,越权访问,目录读取,任意文件读取,下载,文件包含,远程命令执行,弱口令,上传,编辑器漏洞,暴力破解等

3、漏洞利用

利用以上的方式拿到webshell,或者其他权限

4、权限提升

提权服务器,比如windows下mysql的udf提权,serv-u提权,windows低版本的漏洞,如iis6,pr,巴西烤肉,linux藏牛漏洞,linux内核版本漏洞提权,linux下的mysql system提权以及oracle低权限提权

5、日志清理

6、总结报告及修复方案

借鉴:渗透测试8步骤

总结

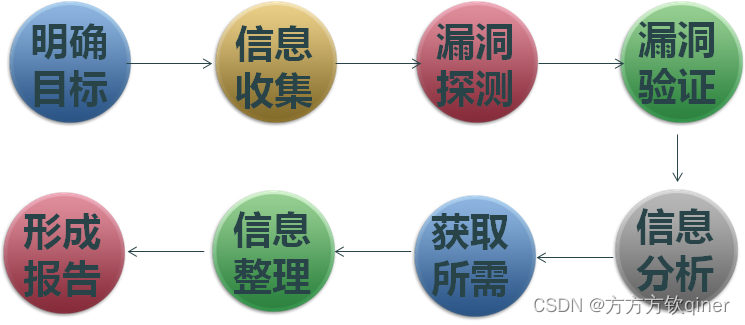

综上所述,归纳如下:

渗透测试流程

一、信息收集

二、漏洞探测

三、漏洞验证

是什么(概念)

渗透测试(Penetration Testing),也称为Pen Testing,是测试计算机系统、网络或Web应用程序以发现攻击者可能利用的安全漏洞的实践。渗透测试可以通过软件应用自动化或手动执行。无论哪种方式,该过程都包括在测试之前收集关于目标的信息,识别可能的入口点,试图闯入(虚拟的或真实的)并报告结果。

做什么

渗透测试有助于识别未知的漏洞;

帮助检查总体安全政策的有效性;

帮助测试公开的组件,如防火墙、路由器和DNS;

让用户找出最易受攻击的路线 ;

帮助发现可能导致敏感数据被盗的漏洞。

组成

提炼“整体”中重要/重复出现的内容