目录

SSL/TLS简介

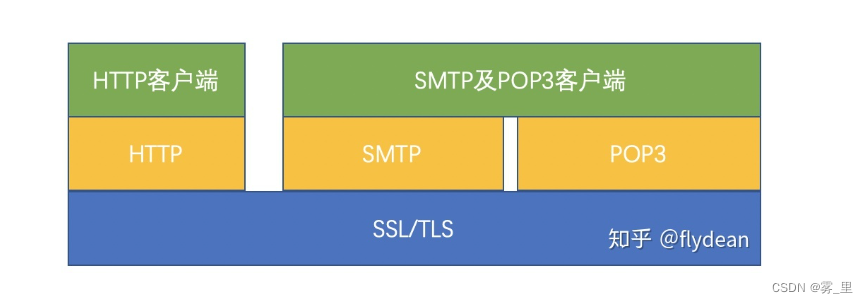

SSL/TLS是一种密码通信框架,他是世界上使用最广泛的密码通信方法。SSL/TLS综合运用了密码学中的对称密码,消息认证码,公钥密码,数字签名,伪随机数生成器等,可以说是密码学中的集大成者。

?

?

?

TLS协议的架构

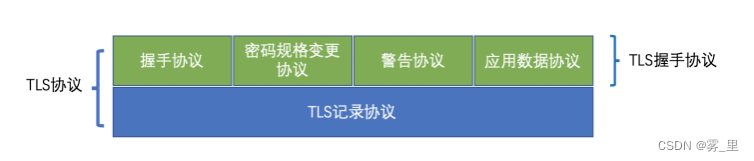

TLS主要分为两层,底层的是TLS记录协议,主要负责使用对称密码对消息进行加密。

上层的是TLS握手协议,主要分为握手协议,密码规格变更协议和应用数据协议4个部分。

- 握手协议负责在客户端和服务器端商定密码算法和共享密钥,包括证书认证,是4个协议中最最复杂的部分。

- 密码规格变更协议负责向通信对象传达变更密码方式的信号

- 警告协议负责在发生错误的时候将错误传达给对方

- 应用数据协议负责将TLS承载的应用数据传达给通信对象的协议。

TLS记录协议?

消息首先将会被分段,然后压缩,再计算其消息验证码,然后使用对称密码进行加密,加密使用的是CBC模式,CBC模式的初始向量是通过主密码来生成的。

得到密文之后会附加类型,版本和长度等其他信息,最终组成最后的报文数据。

握手协议

?注:

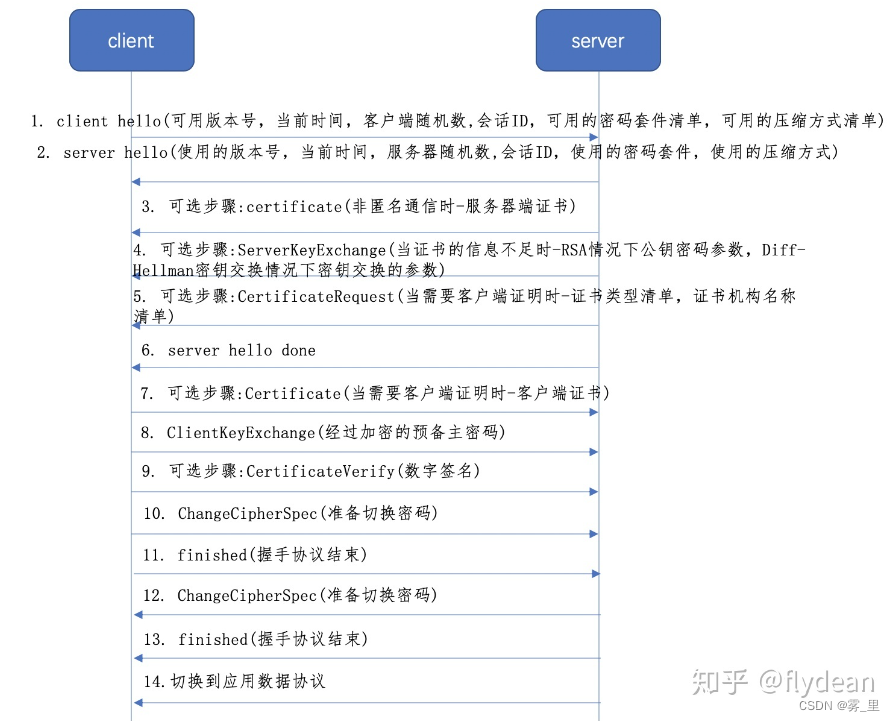

1、这里可用版本号,可用的密码套件清单,可用的压缩方式清单就是向服务器询问对方支持哪些服务。

2、客户端随机数和服务器随机数是用来生成对称密钥的随机数。

3、可选步骤:certificate服务器端发送自己的证书清单,因为证书可能是层级结构的,所以处理服务器自己的证书之外,还需要发送为服务器签名的证书。客户端将会对服务器端的证书进行验证。如果是以匿名的方式通信则不需要证书。

4、可选步骤:ServerKeyExchange,如果第三步的证书信息不足,则可以发送ServerKeyExchange用来构建加密通道。

ServerKeyExchange的内容可能包含两种形式:

- 如果选择的是RSA协议,那么传递的就是RSA构建公钥密码的参数(E,N)。我们回想一下RSA中构建公钥的公式:密文=明文^E\ mod\ N密文=明文EmodN, 只要知道了E和N,那么就知道了RSA的公钥,这里传递的就是E,N两个数字。

- 如果选择的是Diff-Hellman密钥交换协议,那么传递的就是密钥交换的参数。

5、可选步骤:CertificateRequest如果是在一个受限访问的环境,比如fabric中,服务器端也需要向客户端索要证书。如果并不需要客户端认证,则不需要此步骤。

6、server hello done,服务器端发送server hello done的消息告诉客户端自己的消息结束了。

7、可选步骤:Certificate,客户端发送客户端证书给服务器

8、

ClientKeyExchange分两种情况:

- 如果是公钥或者RSA模式情况下,客户端将根据客户端生成的随机数和服务器端生成的随机数,生成预备主密码,通过该公钥进行加密,返送给服务器端。

- 如果使用的是Diff-Hellman密钥交换协议,则客户端会发送自己这一方要生成Diff-Hellman密钥而需要公开的值。具体内容可以参考更加安全的密钥生成方法Diffie-Hellman,这样服务器端可以根据这个公开值计算出预备主密码。

9、可选步骤:CertificateVerify客户端向服务器端证明自己是客户端证书的持有者。

10、ChangeCipherSpec(准备切换密码),ChangeCipherSpec是密码规格变更协议的消息,表示后面的消息将会以前面协商过的密钥进行加密。

11、finished(握手协议结束),客户端告诉服务器端握手协议结束了。

12、ChangeCipherSpec(准备切换密码),服务器端告诉客户端自己要切换密码了。

13、finished(握手协议结束),服务器端告诉客户端,握手协议结束了。

14、切换到应用数据协议,这之后服务器和客户端就是以加密的方式进行沟通了。

什么是主密码?

- 主密码是根据密码套件中定义的单向散列函数实现的伪随机数生成器+预备主密码+客户端随机数+服务器端随机数生成的。

- 主密码主要用来生成对称密码的密钥,消息认证码的密钥和对称密码的CBC模式所使用的初始化向量。

什么是预备主密码??

- 如果是公钥或者RSA模式情况下,客户端将根据客户端生成的随机数和服务器端生成的随机数,生成预备主密码,通过该公钥进行加密,返送给服务器端。

- 如果使用的是Diff-Hellman密钥交换协议,则客户端会发送自己这一方要生成Diff-Hellman密钥而需要公开的值。

SSL/TLS优势

-

强认证。?用 TLS 建立连接的时候,通讯双方可以互相检查对方的身份。在实践中,很常见的一种身份检查方式是检查对方持有的 X.509 数字证书。这样的数字证书通常是由一个受信机构颁发的,不可伪造。

-

保证机密性。TLS 通讯的每次会话都会由会话密钥加密,会话密钥由通讯双方协商产生。任何第三方都无法知晓通讯内容。即使一次会话的密钥泄露,并不影响其他会话的安全完整性。?加密通讯中的数据很难被篡改而不被发现。

SSL/TLS协议

?SSL/TLS 单向验证

自签名证书:

如果系统安装好了OpenSSL,使用OpenSSL自带的工具集就可以生成我们需要的证书了

CA证书

生成CA证书需要一个私钥为它签名

openssl genrsa -out ca.key 2048

生成一个密钥长度为 2048 的密钥并保存在?ca.key?中。有了这个密钥,就可以用它来生成 EMQX 的根证书了:

openssl req -x509 -new -nodes -key ca.key -sha256 -days 3650 -out ca.pem

查看CA证书:

openssl x509 -in ca.pem -noout -text

根证书是整个信任链的起点,如果一个证书的每一级签发者向上一直到根证书都是可信的,那个我们就可以认为这个证书也是可信的。有了这个根证书,我们就可以用它来给其他实体签发实体证书了。

实体(在这里指的是 EMQX)也需要一个自己的私钥对来保证它对自己证书的控制权。

openssl genrsa -out emqx.key 2048

新建?openssl.cnf?文件,

- req_distinguished_name :根据情况进行修改,

- alt_names:?

BROKER_ADDRESS?修改为 EMQX 服务器实际的 IP 或 DNS 地址,例如:IP.1 = 127.0.0.1,或 DNS.1 = broker.xxx.com- [req]

default_bits ?= 2048

distinguished_name = req_distinguished_name

req_extensions = req_ext

x509_extensions = v3_req

prompt = no

[req_distinguished_name]

countryName = CN

stateOrProvinceName = Zhejiang

localityName = Hangzhou

organizationName = EMQX

commonName = Server certificate

[req_ext]

subjectAltName = @alt_names

[v3_req]

subjectAltName = @alt_names

[alt_names]

IP.1 = BROKER_ADDRESS

DNS.1 = BROKER_ADDRESS

我自己操作的时候,内容可以删除,但是不能新增

?然后以这个密钥和配置签发一个证书请求:

openssl req -new -key ./emqx.key -config openssl.cnf -out emqx.csr

然后以根证书来签发 EMQX 的实体证书:

openssl x509 -req -in ./emqx.csr -CA ca.pem -CAkey ca.key -CAcreateserial -out emqx.pem -days 3650 -sha256 -extensions v3_req -extfile openssl.cnf

查看 EMQX 实体证书:

openssl x509 -in emqx.pem -noout -text

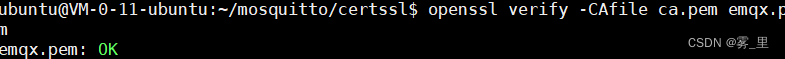

验证 EMQX 实体证书,确定证书是否正确:

openssl verify -CAfile ca.pem emqx.pem

emqx.pem: OK //输出结果

准备好证书后,我们就可以启用 EMQX 的 TLS/SSL 功能了。

?SSL/TLS 启用及验证

在 EMQX 中?mqtt:ssl?的默认监听端口为 8883。

将前文中通过 OpenSSL 工具生成的?emqx.pem、emqx.key?及?ca.pem?文件拷贝到 EMQX 的?etc/certs/?目录下,并参考如下配置修改?emqx.conf:

## listener.ssl.$name is the IP address and port that the MQTT/SSL

## Value: IP:Port | Port

listener.ssl.external = 8883

## Path to the file containing the user's private PEM-encoded key.

## Value: File

listener.ssl.external.keyfile = etc/certs/emqx.key

## 注意:如果 emqx.pem 是证书链,请确保第一个证书是服务器的证书,而不是 CA 证书。

## Path to a file containing the user certificate.

## Value: File

listener.ssl.external.certfile = etc/certs/emqx.pem

## 注意:ca.pem 用于保存服务器的中间 CA 证书和根 CA 证书。可以附加其他受信任的 CA,用来进行客户端证书验证。

## Path to the file containing PEM-encoded CA certificates. The CA certificates

## Value: File

listener.ssl.external.cacertfile = etc/certs/ca.pem

MQTT 连接测试(OpenSSL)

使用 OpenSSL 作为 Server 与 Client

openssl s_server -accept 2009 -key emqx.key -cert emqx.pem

openssl s_client -connect localhost:2009 -CAfile ca.pem -showcerts

Verify return code: 0 (ok) //输出结果

EMQX Dashboard 验证

打开 EMQX 的 Dashboard 在 Listeners 页面可以看到在 8883 端口上有一个?mqtt:ssl?连接。

?成功的完成了 EMQX 服务器的 SSL/TLS 配置及单向认证连接测试。

SSL/TLS 双向验证

生成证书

自签名证书:

openssl genrsa -out ca.key 2048

openssl req -x509 -new -nodes -key ca.key -sha256 -days 3650 -out ca.pem

服务器端证书:?

openssl genrsa -out server.key 2048

openssl req -new -key ./server.key -out server.csr

openssl x509 -req -in ./server.csr -CA ca.pem -CAkey ca.key -CAcreateserial -out server.pem -days 3650 -sha256

客户端证书:

openssl genrsa -out client.key 2048

openssl req -new -key ./client.key -out client.csr

openssl x509 -req -in ./client.csr -CA ca.pem -CAkey ca.key -CAcreateserial -out client.pem -days 3650 -sha256

配置emqx/etc/路径下的emqx.conf文件

listener.ssl.external.keyfile = /etc/certs/server.key

listener.ssl.external.certfile = /etc/certs/server.pem

listener.ssl.external.cacertfile = /etc/certs/ca.pem

//单向认证

listener.ssl.external.verify = verify_peer

listener.ssl.external.fail_if_no_peer_cert = false

//双向认证

listener.ssl.external.verify = verify_peer

listener.ssl.external.fail_if_no_peer_cert = true