xray反连平台设置详解

前言:看了看百度能查到的文章,有两篇给大家推荐:

1,作者:痴人说梦梦中人

https://blog.csdn.net/qq_38963246/article/details/116712362

2,作者:xiaochuhe.

https://xiaochuhe.blog.csdn.net/article/details/122375019

结合两者文章,搭建成功一个xray反连平台,碰到很多问题,特此记录下来,方便大家学习。

一,前期准备工作

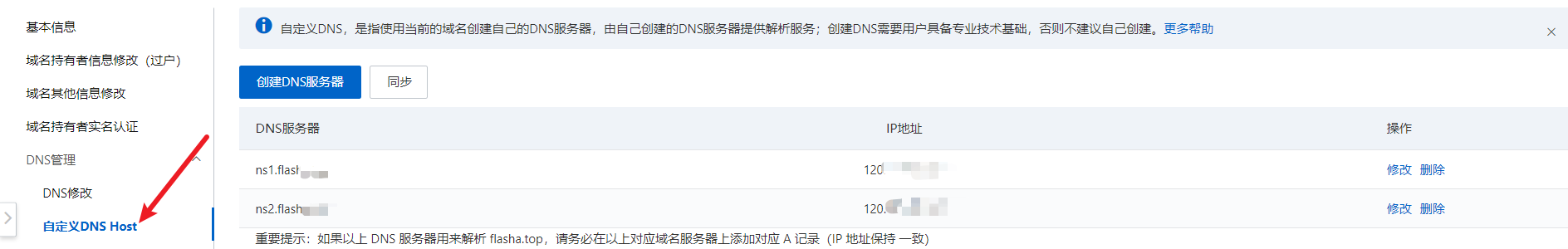

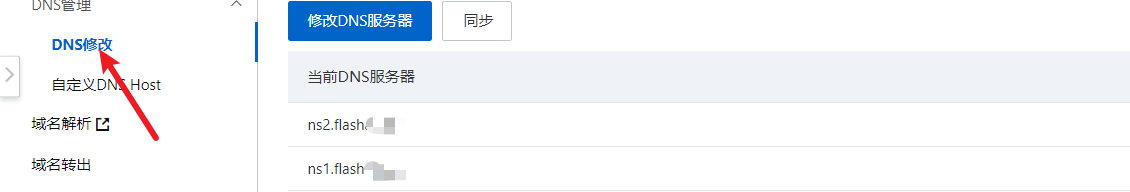

1,大家参照痴人说梦梦中人的文章即可,我把Vps以及域名设置的效果图给大家观看一下

vps设置

域名设置

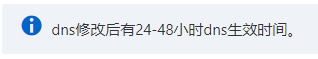

碰到的问题:

dns修改后有一定的生效时间

所以,保险起见,我们的这个项目可能要保持两天的时间

二,xray项目配置

结合上述的两篇文章,我直接就拿我的配置文件给大家看看

服务端(vps):

reverse:

db_file_path: "reverse.db" # 反连平台数据库文件位置, 这是一个 KV 数据库

token: "123123" # 反连平台认证的 Token, 独立部署时不能为空

http:

enabled: true

listen_ip: 0.0.0.0

listen_port: "80"

ip_header: "" # 在哪个 http header 中取 ip,为空代表从 REMOTE_ADDR 中取

dns:

enabled: true

listen_ip: 0.0.0.0

domain: "flas" # DNS 域名配置,也就是自己的域名

is_domain_name_server: true (🙌我这个是开启状态) # 是否修改了域名的 ns 为反连平台,如果是,那 nslookup 等就不需要指定 dns 了

resolve: # DNS 静态解析规则

- type: A # A, AAAA, TXT 三种

record: ns1

value: 120.(自己的vps地址)

ttl: 60

- type: A

record: ns2

value: 120.(自己的vps地址)

ttl: 60

client:

remote_server: false # 是否是独立的远程 server,如果是要在下面配置好远程的服务端地址

http_base_url: " " # 默认将根据 ListenIP 和 ListenPort 生成,该地址是存在漏洞的目标反连回来的地址, 当反连平台前面有反代、绑定域名、端口映射时需要自行配置

dns_server_ip: "" # 和 http_base_url 类似,实际用来访问 dns 服务器的地址

客户端:

reverse:

db_file_path: "d.db" # 反连平台数据库文件位置, 这是一个 KV 数据库

token: "123123" # 反连平台认证的 Token, 独立部署时不能为空

http:

enabled: false

listen_ip: 0.0.0.0

listen_port: ""

ip_header: "" # 在哪个 http header 中取 ip,为空代表从 REMOTE_ADDR 中取

dns:

enabled: false

listen_ip: 0.0.0.0

domain: "" # DNS 域名配置

is_domain_name_server: false # 是否修改了域名的 ns 为反连平台,如果是,那 nslookup 等就不需要指定 dns 了

resolve: # DNS 静态解析规则

- type: A # A, AAAA, TXT 三种

record: localhost

value: 127.0.0.1

ttl: 60

client:

remote_server: true # 是否是独立的远程 server,如果是要在下面配置好远程的服务端地址

http_base_url: "http://120.ip:80" # 默认将根据 ListenIP 和 ListenPort 生成,该地址是存在漏洞的目标反连回来的地址, 当反连平台前面有反代、绑定域名、端口映射时需要自行配置

dns_server_ip: "120.ip" # 和 http_base_url 类似,实际用来访问 dns 服务器的地址

碰到的问题:

vps在启动的时候,53端口总是占用,而且也不能将其kill,于是我就换了一个vps供应商,发现问题解决!!!(我换成百度云的vps)

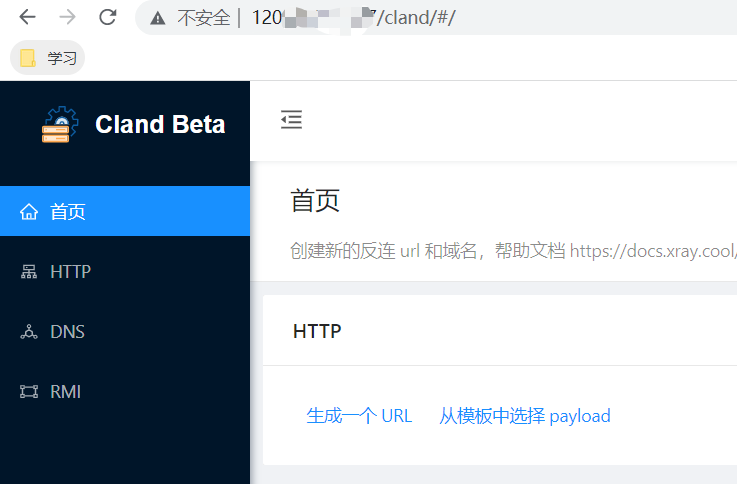

服务成功启动,查看页面

三,项目验证

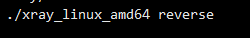

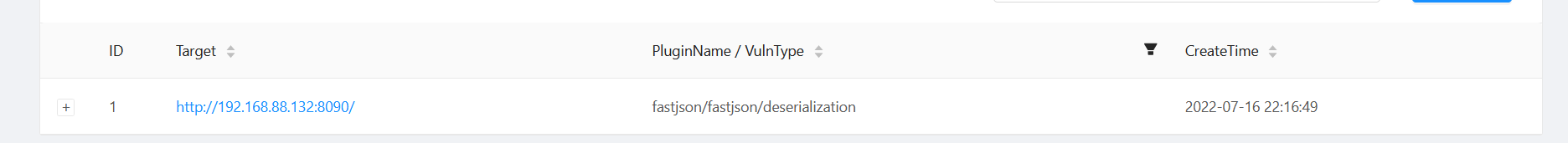

保持服务端开启的状态下,客户端启动:

xray.exe webscan --listen 127.0.0.1:7777 --html-output xray.html

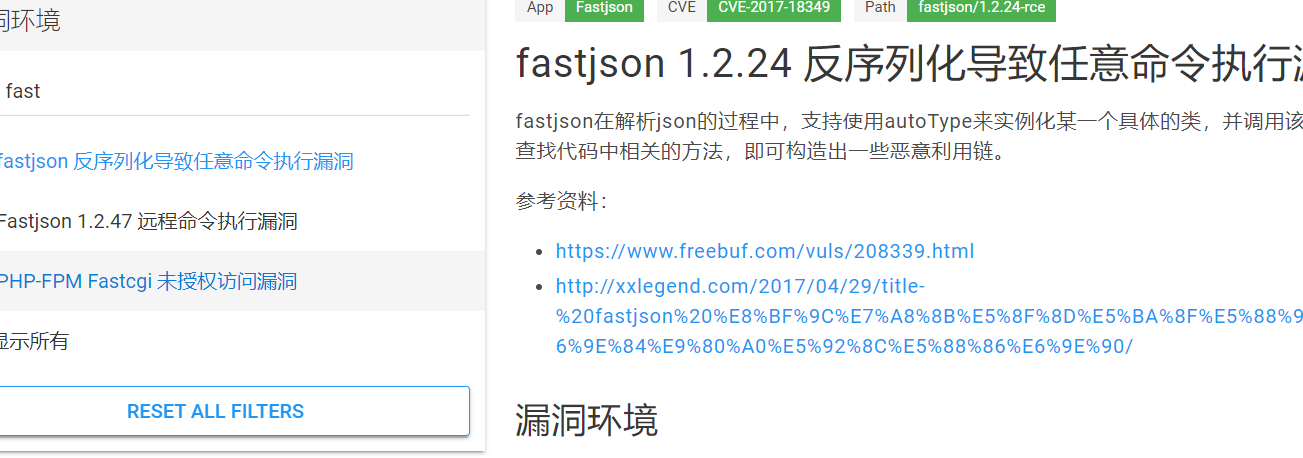

也是利用的Fastjson漏洞,具体搭建,可以使用vulhub

然后就是用xray分析即可。得出的结果:

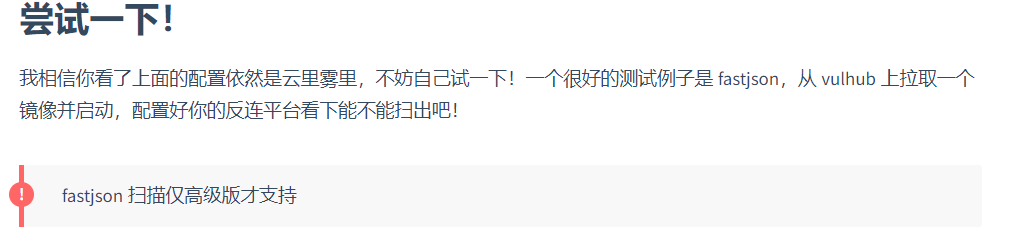

四,xray版本

记得要高级版哦!

xray 帮助文档: https://docs.xray.cool/#/configration/reverse

在此,特别感谢痴人说梦梦中人师傅的帮助