建议先看一下中断总结章节

前言

想起来一个思路,用wireshark抓包工具,去看一下每种攻击行为的流量,如果能分析出一些攻击行为的流量特征也不错。之前也学过wireshark,但是做的都是一些其他流量分析,还没使用这个工具进行分析一些攻击行为。想到就开始做啦~

环境

以下环境均在虚拟机中实现

靶机win10 192.168.186.128

kali攻击机 192.168.186.129

本机win10 192.168.186.1

详细pikachu的配置和通关wp在这里:https://blog.csdn.net/qq_53571321/article/details/121692906

nmap

这里就使用nmap进行一下最基本的不带参数的主机探测扫描

nmap 192.168.186.128

这些是返回来的信息,可以扫到几个端口是开放的

我这次试验wireshark捕获到的流量包:流量数据包

先来了解下nmap不带参数的工作原理,nmap的默认扫描方式是syn扫描,发送syn包来探测目标主机是否存活,如果存活,则扫描1000个常用的端口

下图是扫描到开放的端口的数据情况,发送syn包到对应端口有回复,则表示端口开放

可以看到是扫描到了139、306、445、80等端口

下面是一些没开放的端口的数据包情况

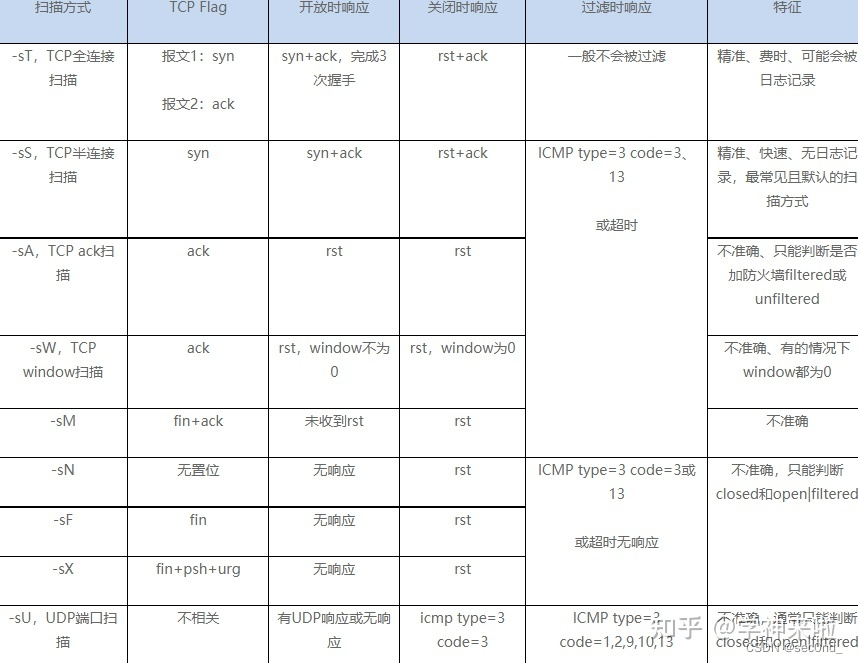

nmap还有其他扫描方式,具体数据包的情况见下表

在这里有一位师傅是对nmap的各个命令进行了详细的抓包分析,可以参考这篇文章:https://mp.weixin.qq.com/s/OhO8Y8nby9Kk_-eDiHzmaA

xss

使用pikachu的xss模块

反射型xss(get)

正常输入 kobe

抓到的包如下图

可以看出这是get方法的提交,所以会在url地址里面出现

接下来进行xss攻击尝试,会遇到一个问题是限制了输入框的长度,在前端修改一下即可

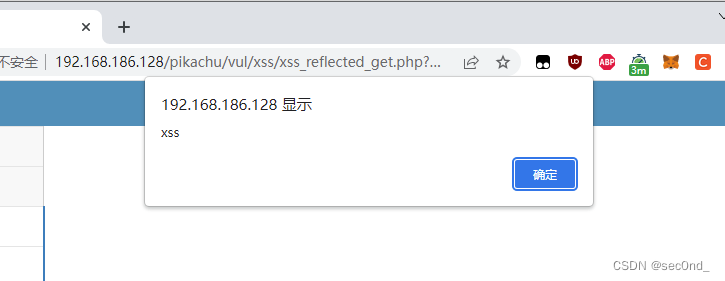

输入<script>alert('xss')</script>

抓到的数据包如下,我也上传到csdn了,欢迎大家下载:https://download.csdn.net/download/weixin_52444045/86240371

可以在url地址中看到经过url编码后的payload,因为是一次性的,这个对网站不会什么危害

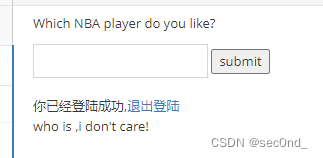

反射型xss(post)

下面看一下post方式的xss

这个模块需要登陆一下,admin/123456

然后在这里进行xss

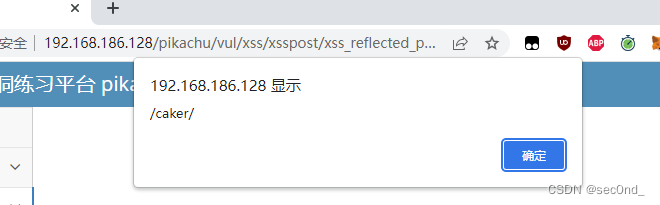

使用payload:<script>alert(/caker/)</script>

捕捉到的流量数据包:https://download.csdn.net/download/weixin_52444045/86240384

这个是出现在下面的,不会在url中出现的

存储型xss

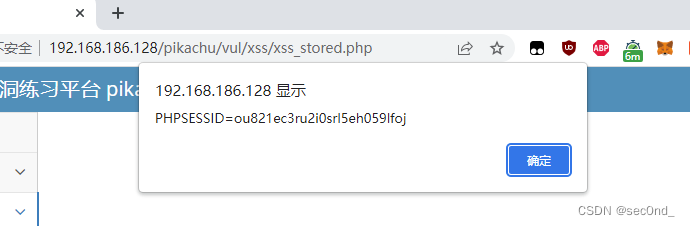

在这里是一个留言板,接下来使用一个显示cookie的payload: <script>alert(document.cookie)</script>

点开留言板直接弹出个人的cookie

看一下流量情况:https://download.csdn.net/download/weixin_52444045/86240459

在请求数据包里面有显示

同时在返回数据包里面,已经把这个弹窗定义为网站的一个类标签了,无论哪个用户,点开留言板这个界面都会执行这个脚本

sql注入

数字型注入(post)

是一个选择id,查询id信息的界面

抓一下包

将id改为1 or 1=1

可以看到是会把所有用户的信息都回显出来的。

看一下流量情况:https://download.csdn.net/download/weixin_52444045/86242480

在请求数据包中有注入的内容

再来看一下响应包

在查询结果这里也是回显了所有用户的信息

sql的其他注入攻击类型同样如此

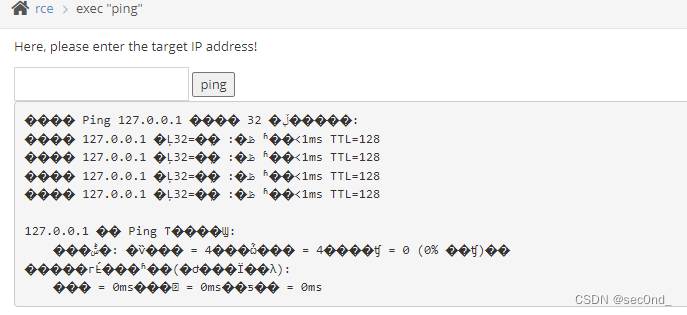

rce

pikachu的rce模块是给了两个功能,我的eval函数有点问题,就拿ping命令来测试了

先ping一下本地

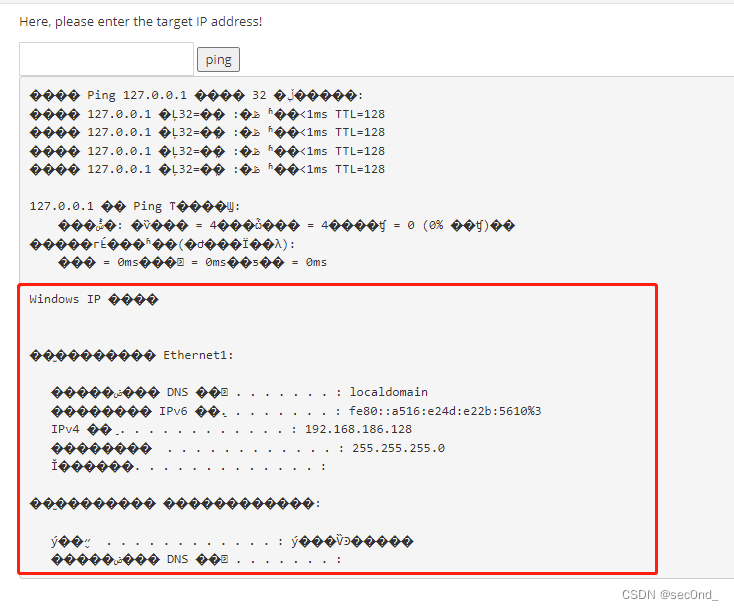

下面使用&符号看一下能不能运动其他命令 127.0.0.1 & ipconfig

是可以运行后面的命令的

看一下流量情况:https://download.csdn.net/download/weixin_52444045/86242513

在请求包中能看到输入的命令

在响应包中能看到执行返回的结果

中断总结

做到这里发现,一些攻击的命令或者操作,都会在请求流量包中展现、需要的是熟悉不同的攻击类型和方法,知道攻击的参数即可辨别攻击

后面还有文件包含、文件上传、越权、目录遍历等等靶场,这些应该都是可以在请求数据包中发现一些攻击方法的特征

本来想去看一些其他人写的对于攻击流量分析的文章,但是网上这类的文章特别的少,还以为是开辟了新的方向,就像论文查重率0%,并不一定是一件好事情

参考

pikachu通关wp:https://blog.csdn.net/qq_53571321/article/details/121692906

pikachu xss wp:https://blog.csdn.net/m0_46467017/article/details/124747885