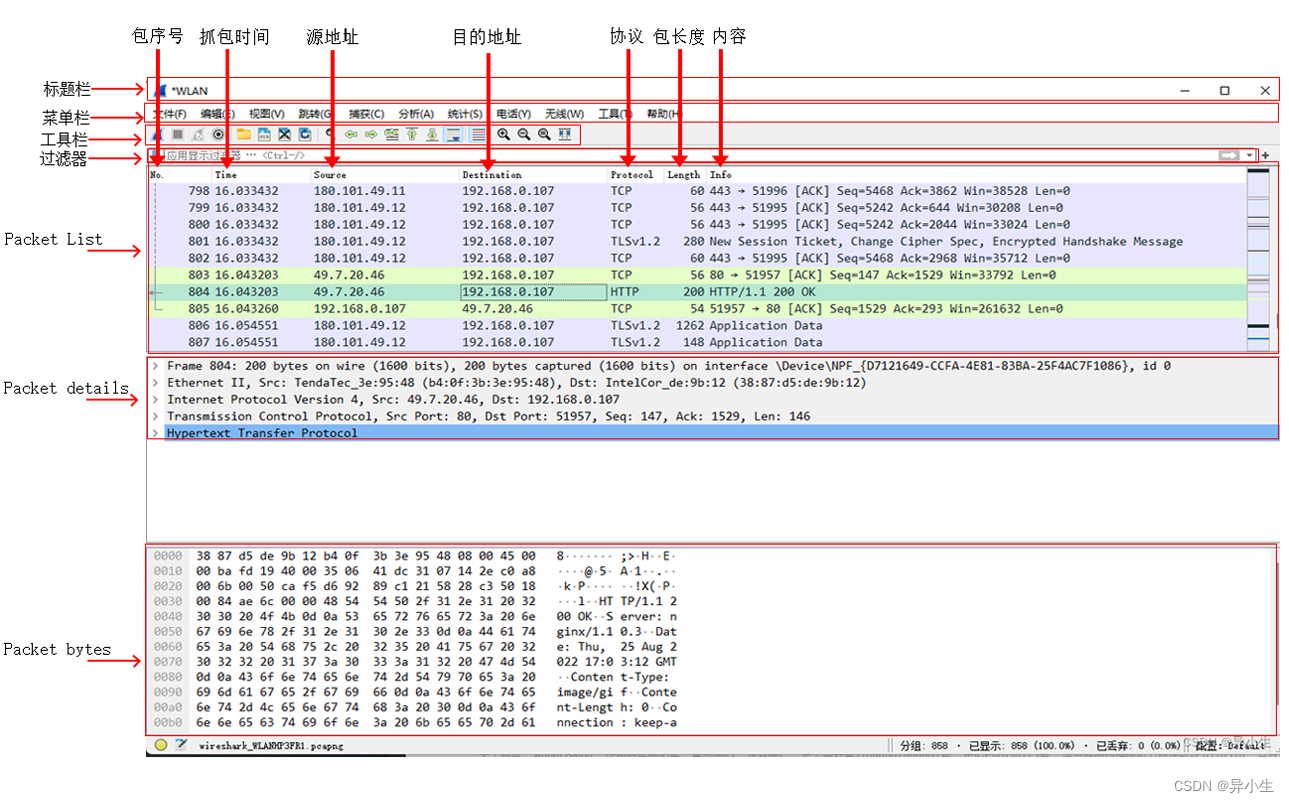

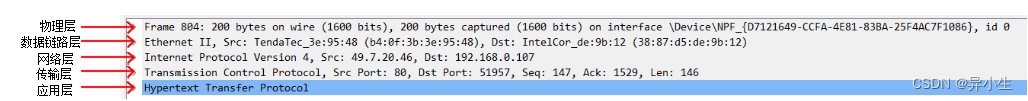

一、Wireshark(Version 3.6.7)的界面和各字段含义

1、物理层数据帧的详细情况 (字节Bytes)

2、数据链路层以太网帧的头部信息(数据帧Frame)

3、网络层IP包的头部信息(包Packet)

4、传输层的数据段头部信息(段Segment)

6、应用层信息

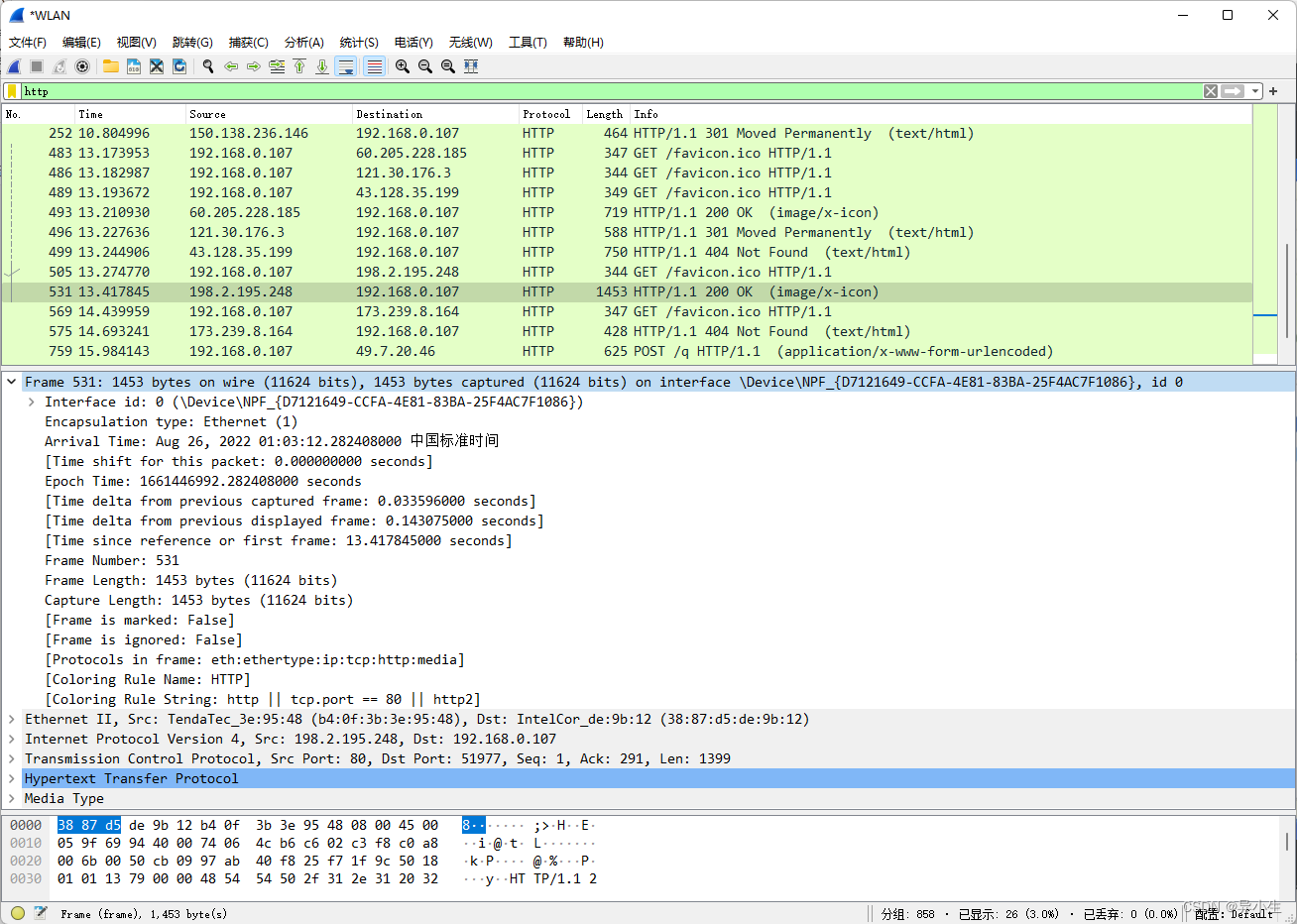

二、物理层各个字段的含义

1、物理层数据帧详细信息

Frame 531: 1453 bytes on wire (11624 bits),1453 bytes captured (11524 bits) on interface \DeviceMNPT_[D71215649-CCFA-4E81-83BA-25F4AC7F1086),id 0 #帧序号 总共1453字节 实际捕获1453字节

Interface id: 0 (yDevice\MPF_{D7121649-CCFA-4E81-83BA-25F4AC7F1086}) # 接口ID

Encapsulation type: Ethernet (1) # 封装类型:以太网

Arrival Time : Aug 26,2022 01:03:12.282408000中国标准时间 # 捕获的时间

[Time shift for this packet: 0.eeeeeeeee seconds] #这个包的转换时间

Epoch Time: 1661446992.28240808e seconds #时刻

[Time delta from previous captured frame: 0.033596000 seconds] #当前捕获的数据帧的增量时间

[Time delta from previous displayed frame: 0.143075000 seconds] #当前捕获的数据帧与前一个数据帧的时间间隔

[Time since reference or first frame: 13.417845000 seconds] #当前捕获的数据帧与第一个数据帧的时间间隔

Frame Number: 531 #帧序号

Frame Length: 1453 bytes (11624 bits) #帧的长度

Capture Length: 1453 bytes (11624 bits) #实际捕获的长度

[Frame is marked: False] #该帧是否做了标记:否

[ Frame is ignored: False] #该帧是否被忽略: 否

[Protocols in frame: eth:ethertype:ip:tcp:http : media] #该帧中封装的协议的层次结构

[Coloring Rule Name: HTTP] #着色规则的协议名称

[Coloring Rule String: http ll tcp.port == 80 |l http2] #着色规则显示的字符串

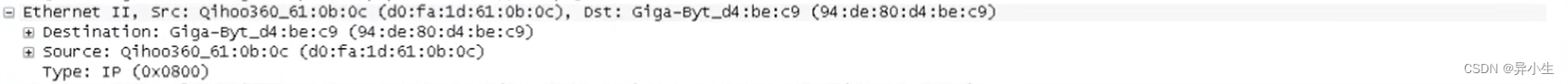

2、数据链路层各字段详细信息

Ethernet Ⅱ,Src: Qihoo360_61:0b:0c (d0:fa:1d:61:0b:0c), Dst: Giga-Byt_d4:be:c9 (94:de:80:d4:be:c9) #数据链路层详细信息

Destination:Giga-Byt_d4:be:c9 (94:de:80:d4:be:c9) #目标地址详细信息 ,前三个地址是分配给厂商的 “94:de:80”,代表厂商的名称-Giga公司

Source: Qihoo360_61:0b:0c (d0:fa:1d:61:0b:0c) #源地址详细信息,前三个地址是分配给厂商的 “d0:fa:1d”,代表厂商的名称-QiHoo公司

Type: IP (0x0800) #数据帧类型为以太网数据帧

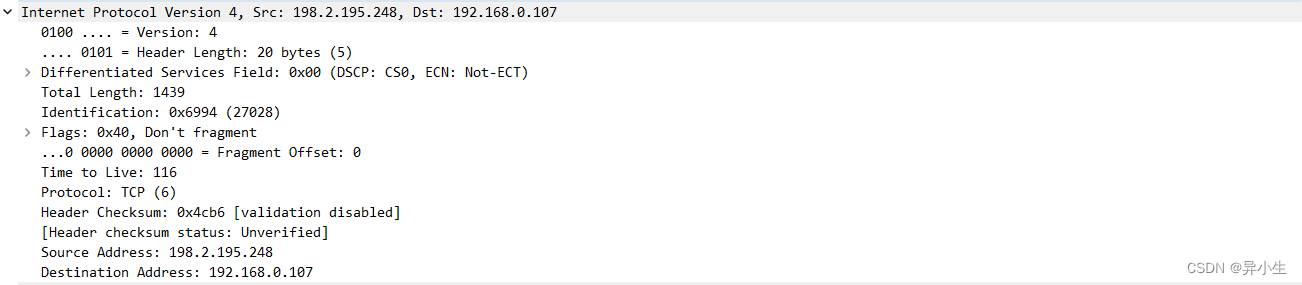

3、网络层头部的详细信息

Internet Protocol Version 4,Src: 198.2.195.248,Dst: 192.168.0.107 #网络层IPV4 源目地址

o100 .... = Version: 4 #互联网协议版本V4

.... 0101 = Header Length: 20 bytes (5) #IP报文的头部长度

>Differentiated Services Field: 0x00(DSCP: CS0,ECN: Not-ECT) #差分服务字段

Total Length: 1439 #IP报文总长度

Identification: ox6994 (27028) # 身份标识字段

> Flags : 0x40,Don't fragment #标志位

...e e0oe e00e eo00 = Fragment Offset: 0 #分片偏移量

Time to Live: 116 #生存期

Protocol: TCP (6) #当前数据包封装的上层协议

Header Checksum: Ox4cb6 [validation disabled] #报文头部校验和 [禁止校验]

[Header checksum status: Unverified] #报文头部校验和状态[未验证]

Source Address: 198.2.195.248 #源地址

Destination Address: 192.168.0.107 #目的地址

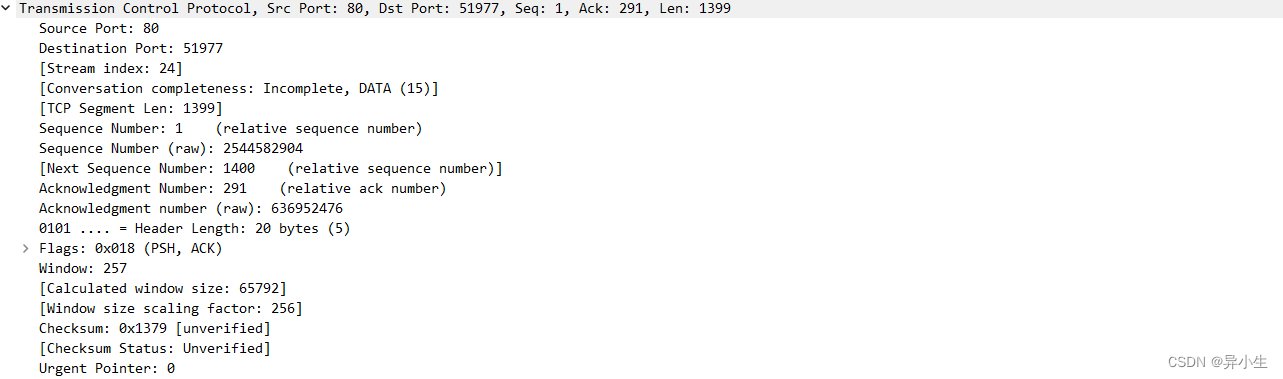

4、传输层各字段详细信息

Transmission Control Protocol,Src Port: 80,Dst Port: 51977,Seq: 1,Ack: 291,Len: 1399 #TCP协议详细信息

Source Port: 80 #源端口号

Destination Port: 51977 #目标端口号

[Stream index: 24] #流索引

[Conversation completeness: Incomplete,DATA (15)] #会话的完整性 :不完整的

[TCP Segment Len: 1399] #TCP段的长度

Sequence Number: 1(relative sequence number) #序列号 (相对的序列号)

Sequence Number (raw): 2544582904 #原始的序列号

[Next Sequence Number: 1400(relative sequence number)] #下一个序列号(相对的序列号)

Acknowledgment Number: 291(relative ack number) #确认的序列号(相对确认序列号)

Acknowledgment number (raw): 636952476 #原始的确认序列号

0101 .... = Header Length: 20 bytes (5) #头部的长度

>Flags : ox018 (PSH,ACK) #TCP标记字段

window: 257 #流量窗口

[Calculated window size: 65792] #计算窗口的尺寸

[Window size scaling factor: 256] #窗口尺寸换算系数

Checksum: 0x1379 [unverified] #校验和[未认证的]

[Checksum Status: Unverified] #校验和状态[未认证的]

Urgent Pointer: 0 #紧急指针

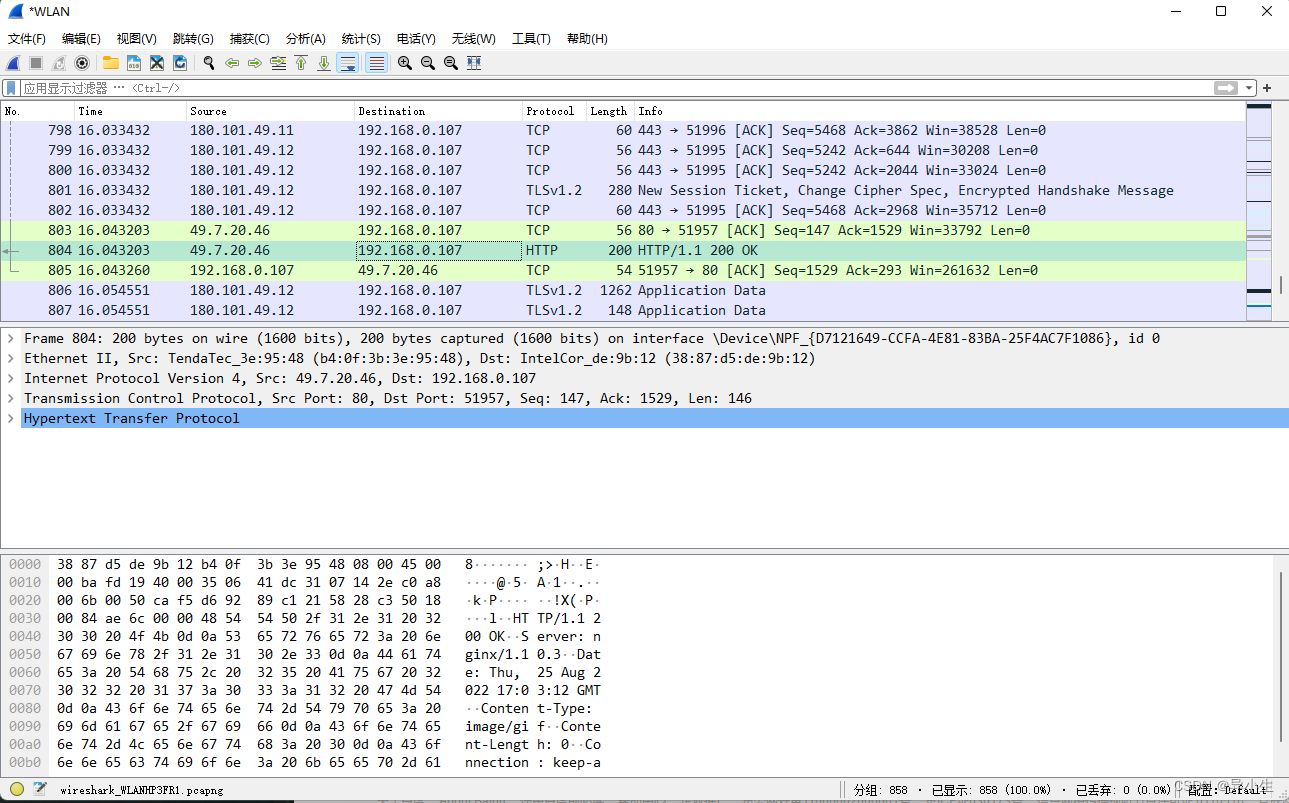

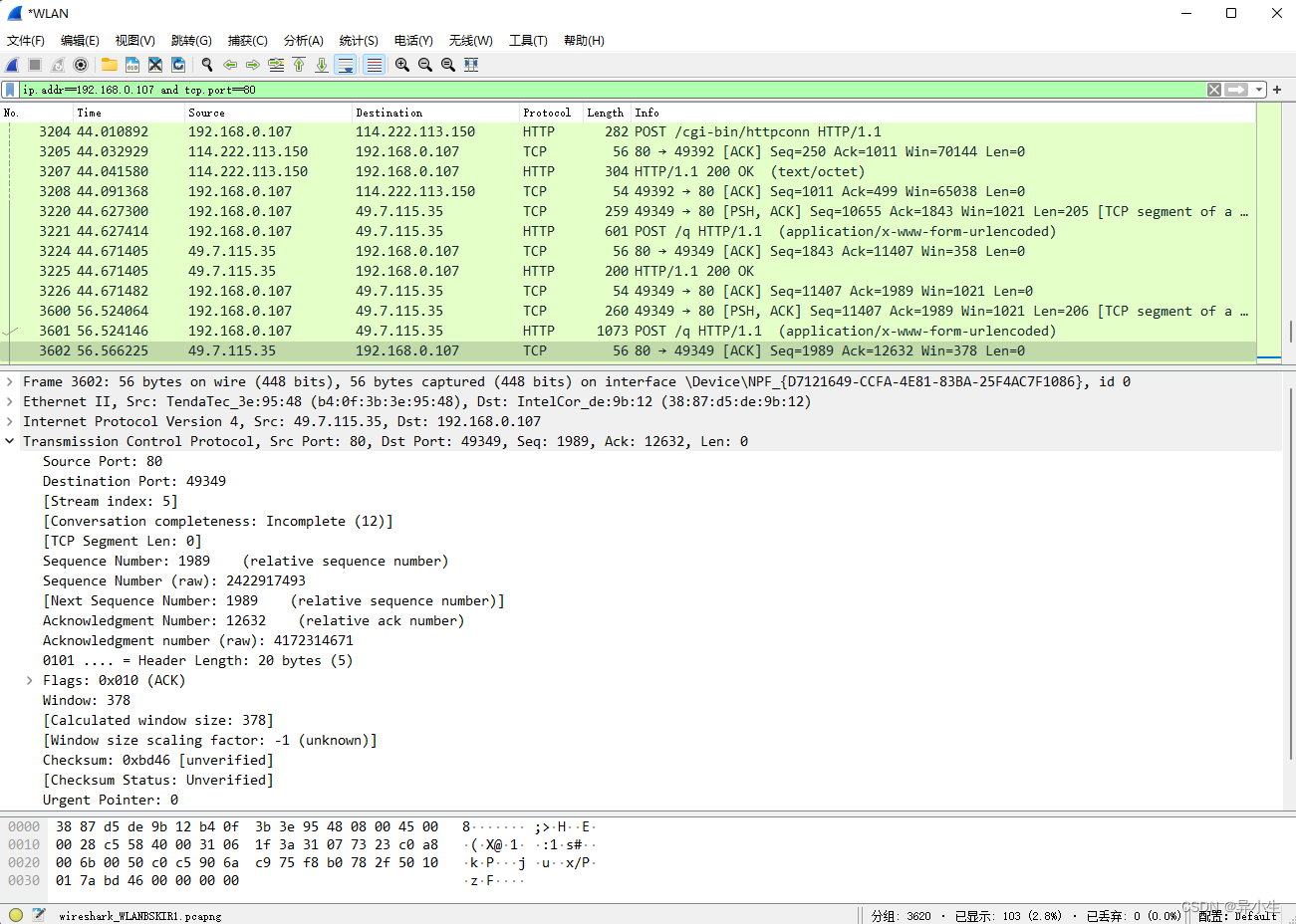

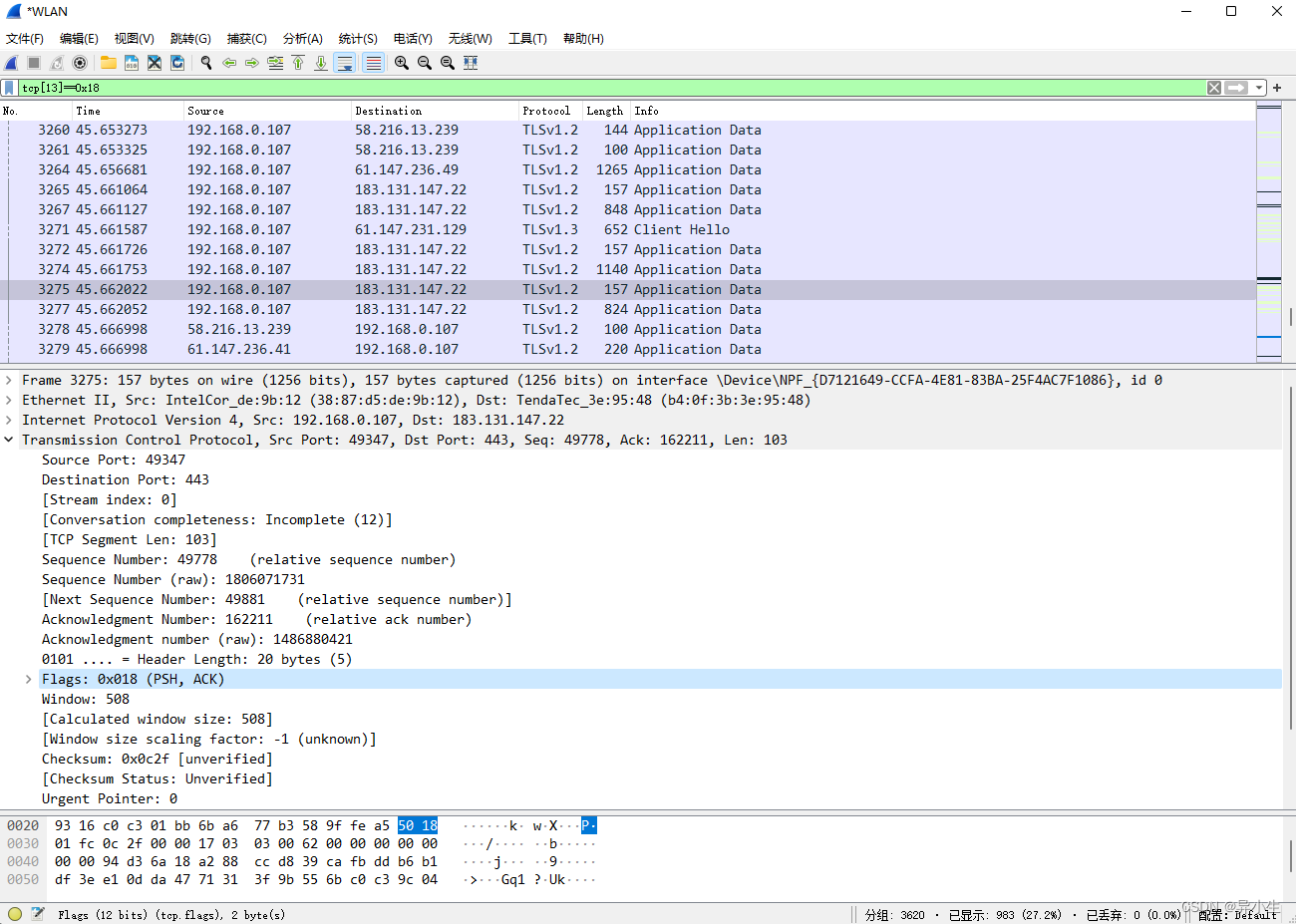

三、筛选器的用法

使用ip.addr==192.168.0.1可以筛选出需要的IP地址

使用 ip.addr == 192.168.0.107 and tcp.port == 80 命令筛选IP地址和端口号

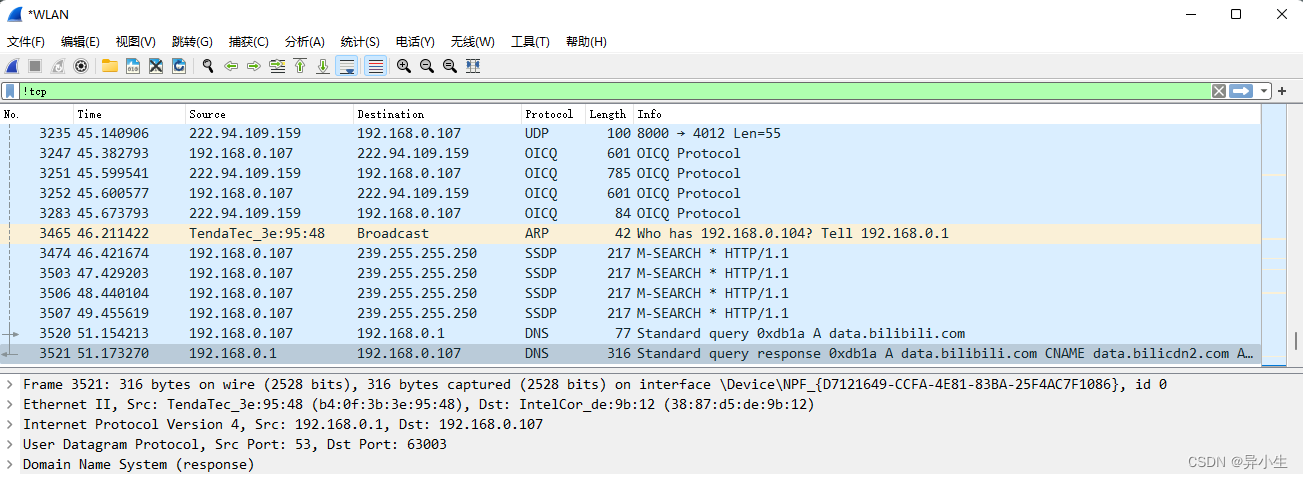

使用!TCP筛选非TCP的数据报文

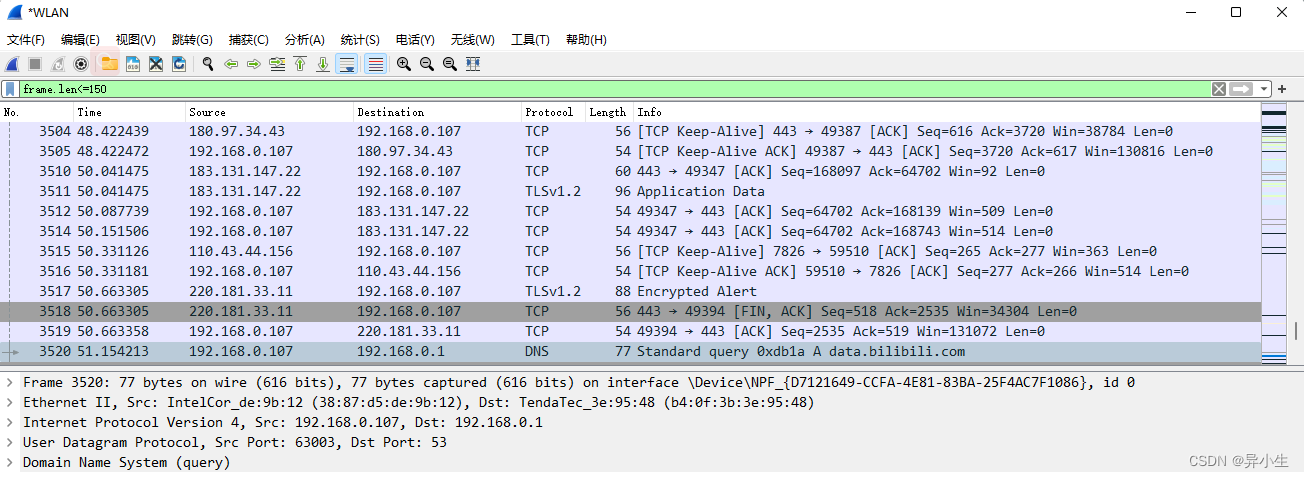

使用frame.len<=150命令查看数据帧小于等于150的数据

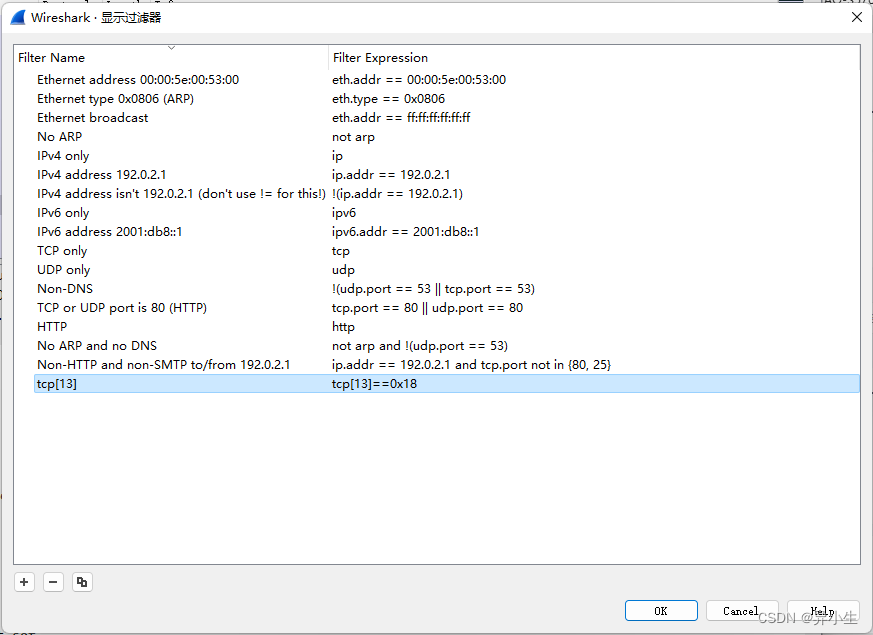

协议域筛选器:通过检查协议头部中的某一个字节来创建筛选条件,或者也可以匹配一个数据包中从某一特定位置开始一定数量的字节。

如TCP中偏移为13的标记位的情况

使用tcp[13==0x18]命令筛选TCP帧中偏移量为13标志位为16进制的18,即TCP的AKC报文中包含PSG的报文

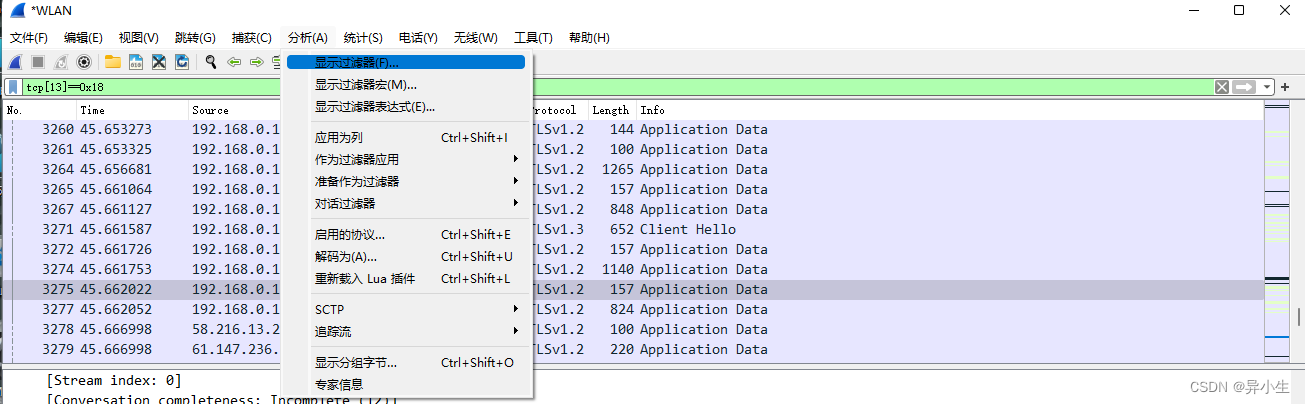

创建新的过滤器