一、现状

传统的HTTP(超文本传输)在网络通信中面临的问题主要是,监听、篡改、冒充

传统的解决方法是:对通信数据进行加密、头消息md5加密的方式规避,但是一般来说密钥是双方进行约定,彼此记录在各自的应用中,较难维护,并且有泄漏的风险

二、加密算法

对称加密

这种方式一般加密和解密使用的密钥是一样的,但是为了区分一个消息是由服务器还是客户端发出,可以将加密密钥和解密密钥设置成不一样,比较常用的加密算法是AES。

非对称加密

这种方式,从效率上是比不了对称加密的,性能较差,但是较前者来说,可以做到安全。非对称加密将公钥公布给所有的用户,私钥由服务器保管。比较常用的算法是DES。

三、摘要

证书机构对来自服务器的信息(域名、地址、公钥等信息)进行hash算法,得出一份128位摘要。

四、数字证书

将上述得到的128位摘要用证书机构的私钥进行签名,得到证书的数字签名。数字签名+服务器信息+证书机构信息,也就是数字证书,发送给服务器;

- 非对称加密,第一步服务器返回的公钥是无法保证会不会被篡改成其它公钥的,数字证书的引入就是为了解决这个问题

- 由公认的证书机构颁发给服务器的一个用于验证身份的数字认证(相当于公安发的居民身份证)

- 向CA机构申请证书,一般的系统都预装了不少证书机构,也就是自带CA公钥

以上的名词解释,自签的流程如下:

1、服务器向证书机构申请证书,同时提供自己的域名、地址、公钥等信息。

2、证书机构对服务器的信息使用hash算法得出一份128位的摘要,并对这份摘要使用自己的私钥进行非对称加密得到证书数字签名。

3、证书机构把服务器信息+数字签名+证书机构信息,发送给服务器。

4、客户端请求服务器时,服务器把证书返回给客户端。

客户端验证证书的重点就是:比较摘要 ,

1、客户端拿到证书,得到服务器信息、数字签名、证书机构信息。

2、客户端对服务器信息进行hash算法计算得出一份摘要S1。

3、客户端使用证书机构的公钥对数字签名进行解密得到一份摘要S2。

4、对比S1和S2即可辨别此证书是否来自服务器且没经过篡改。

上述核心点是通过S2的唯一性校验服务器的唯一性,至于S2的唯一性是如何做到的,是由于证书机构是可以确定的,从而可以确定其公钥的可靠性,进一步通过证书机构的公钥解密的服务器信息也可以确定,从而确保服务器的唯一性。

五、TLS

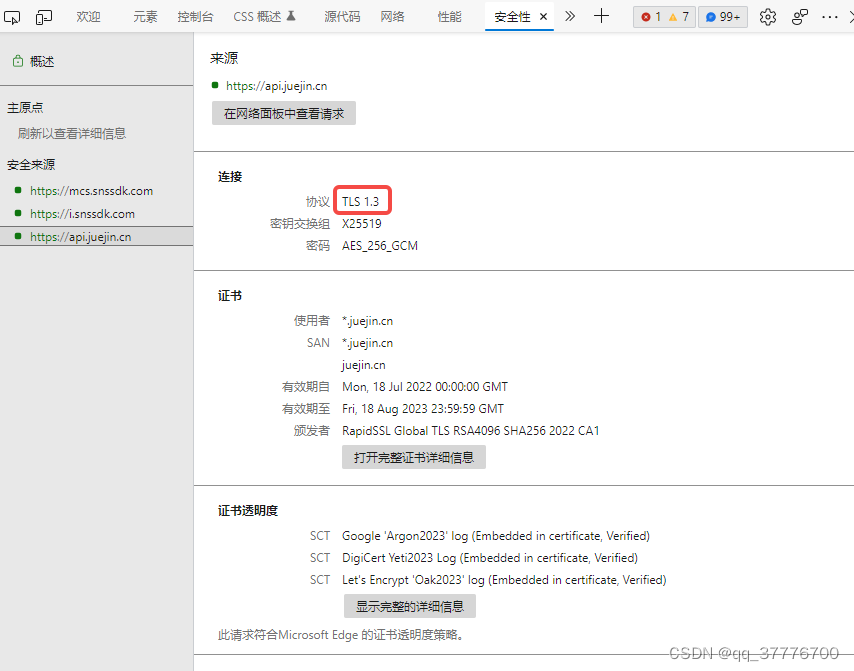

以上的过程已经通过TLS帮助我们实现,TLS是从SSL发展而来。TLS全名Transport Layer Security,安全传输层协议,以掘金为例,可以看到使用了TLS1.3版本。

HTTPS=HTTP+TLS,前面所说的证书环节可以理解为CA机构颁布的是TLS证书。

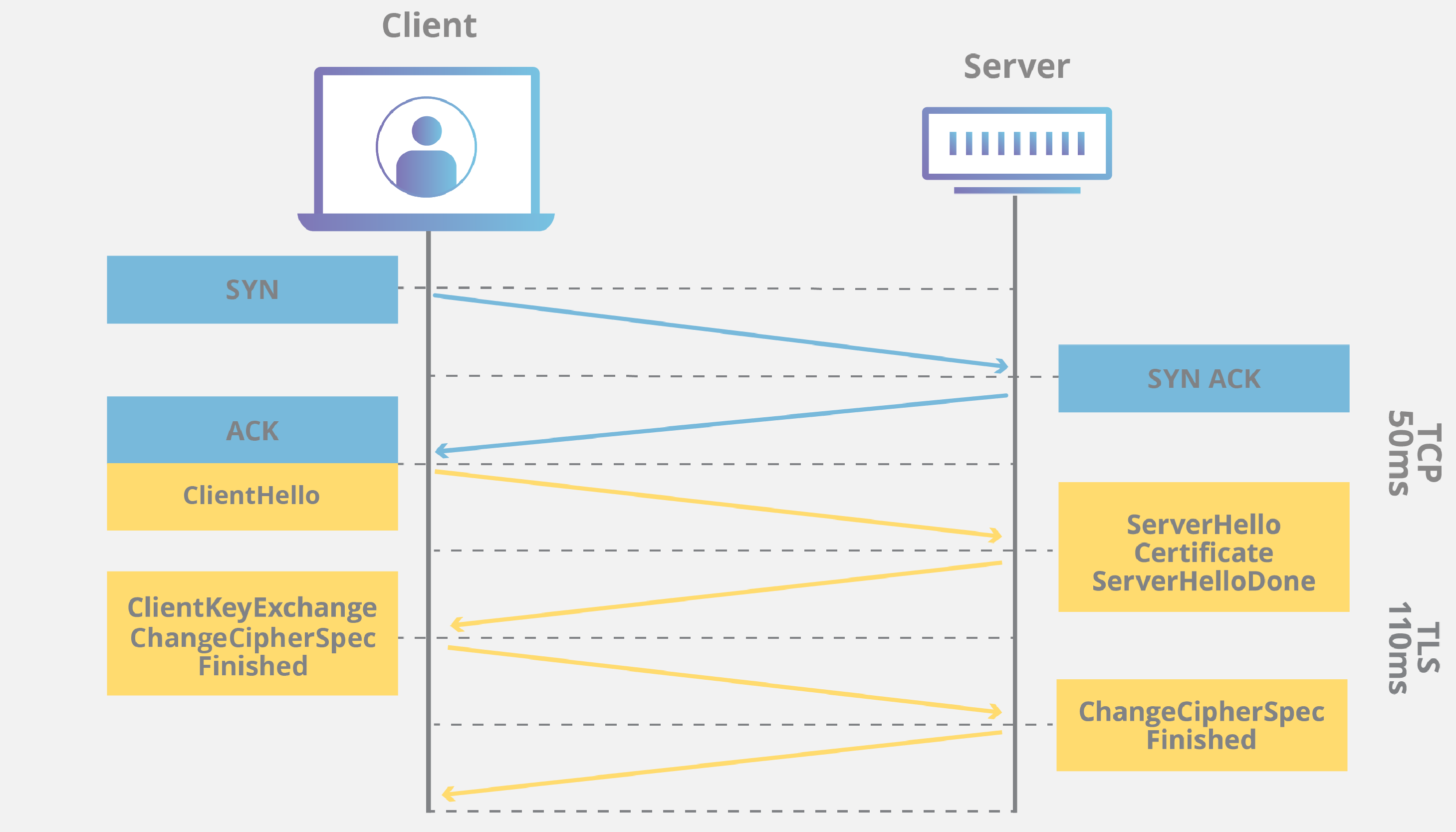

通过TCP握手打开TCP连接后,将发生TLS握手

TLS握手过程中,客户端与服务器一同执行以下操作

- “客户端问候(client hello)” 消息: 客户端通过向服务器发送“问候”消息来开始握手。该消息将包含客户端支持的 TLS 版本,支持的密码套件,以及称为一串称为“客户端随机数(client random)”的随机字节。

- “服务器问候(server hello)”消息: 作为对 client hello 消息的回复,服务器发送一条消息,内含服务器的 SSL 证书、服务器选择的密码套件,以及“服务器随机数(server random)”,即由服务器生成的另一串随机字节。

- 身份验证: 客户端使用颁发该证书的证书颁发机构验证服务器的 SSL 证书。此举确认服务器是其声称的身份,且客户端正在与该域的实际所有者进行交互。

- 预主密钥: 客户端再发送一串随机字节,即“预主密钥(premaster secret)”。预主密钥是使用公钥加密的,只能使用服务器的私钥解密。(客户端从服务器的 SSL 证书中获得公钥。)

- 私钥被使用:服务器对预主密钥进行解密。

- 生成会话密钥:客户端和服务器均使用客户端随机数、服务器随机数和预主密钥生成会话密钥。双方应得到相同的结果。

- 客户端就绪:客户端发送一条“已完成”消息,该消息用会话密钥加密。

- 服务器就绪:服务器发送一条“已完成”消息,该消息用会话密钥加密。

- 实现安全对称加密:已完成握手,并使用会话密钥继续进行通信。