三级安全加固

等保三级的技术要求

技术要求包括物理、网络、主机、应用、数据5个方面。

1.物理安全:

机房应区域划分至少分为主机房和监控区两个部分;

机房应配备电子门禁系统、防盗报警系统、监控系统;

机房不应该有窗户,应配备专用的气体灭火、备用发电机;

2.网络安全:

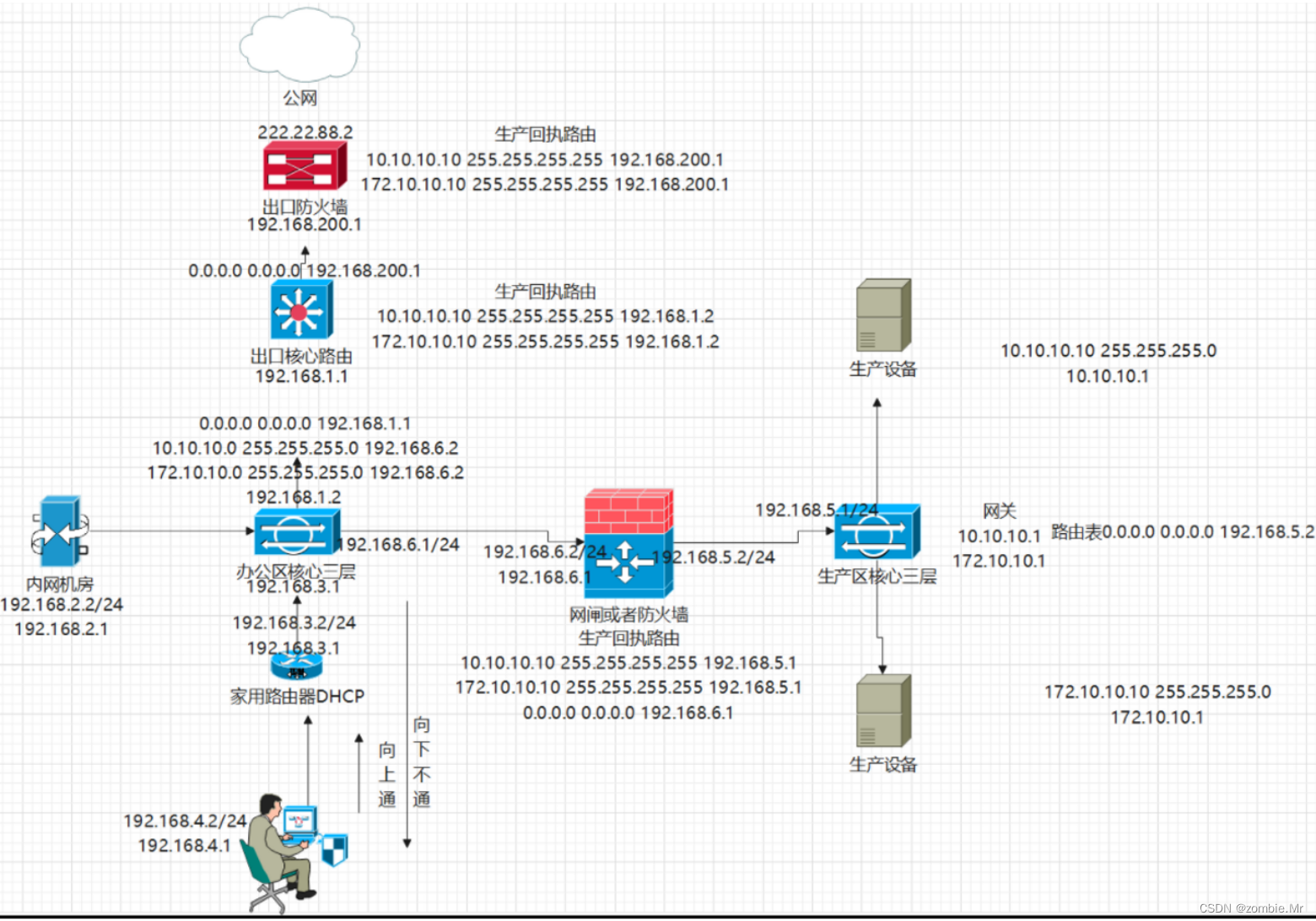

应绘制与当前运行情况相符合的拓扑图;

交换机、防火墙等设备配置应符合要求,例如应进行Vlan划分并各Vlan逻辑隔离,应配置Qos流量控制策略,应配备访问控制策略,重要网络设备和服务器应进行IP/MAC绑定等;

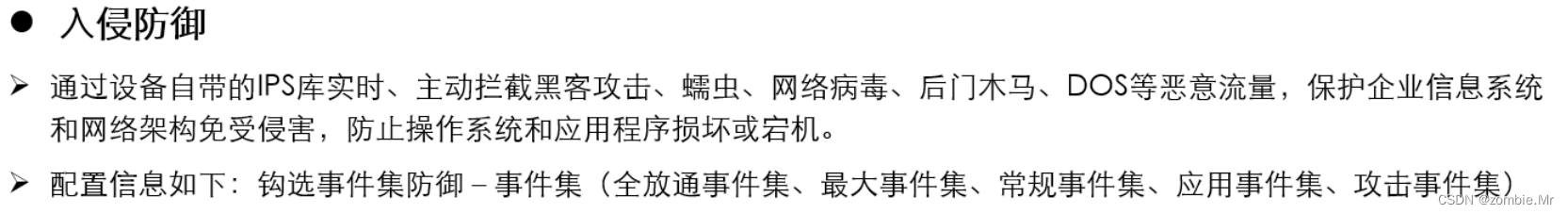

应配备网络审计设备、入侵检测或防御设备;

交换机和防火墙的身份鉴别机制要满足等保要求,例如用户名密码复杂度策略,登录访问失败处理机制、用户角色和权限控制等;

网络链路、核心网络设备和安全设备,需要提供冗余性设计。

3.主机安全:

服务器的自身配置应符合要求,例如身份鉴别机制、访问控制机制、安全审计机制、防病毒等,必要时可购买第三方的主机和数据库审计设备;

服务器(应用和数据库服务器)应具有冗余性,例如需要双机热备或集群部署等;

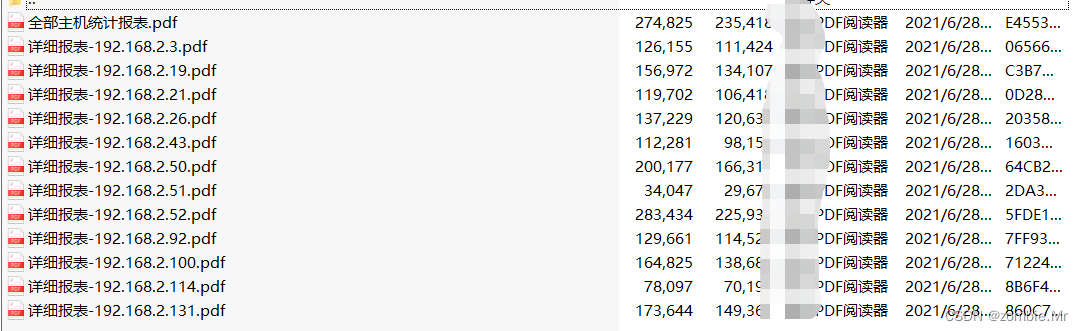

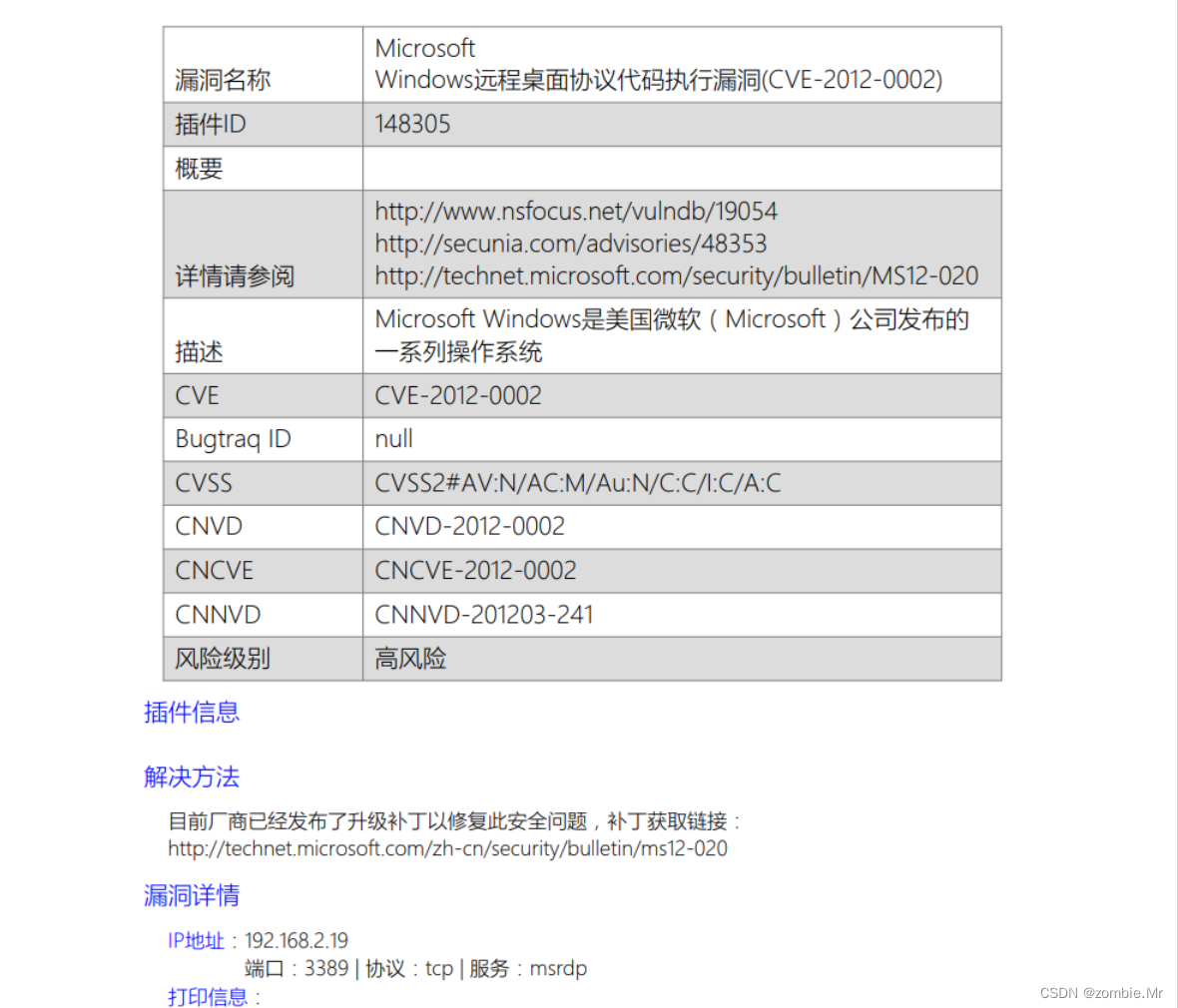

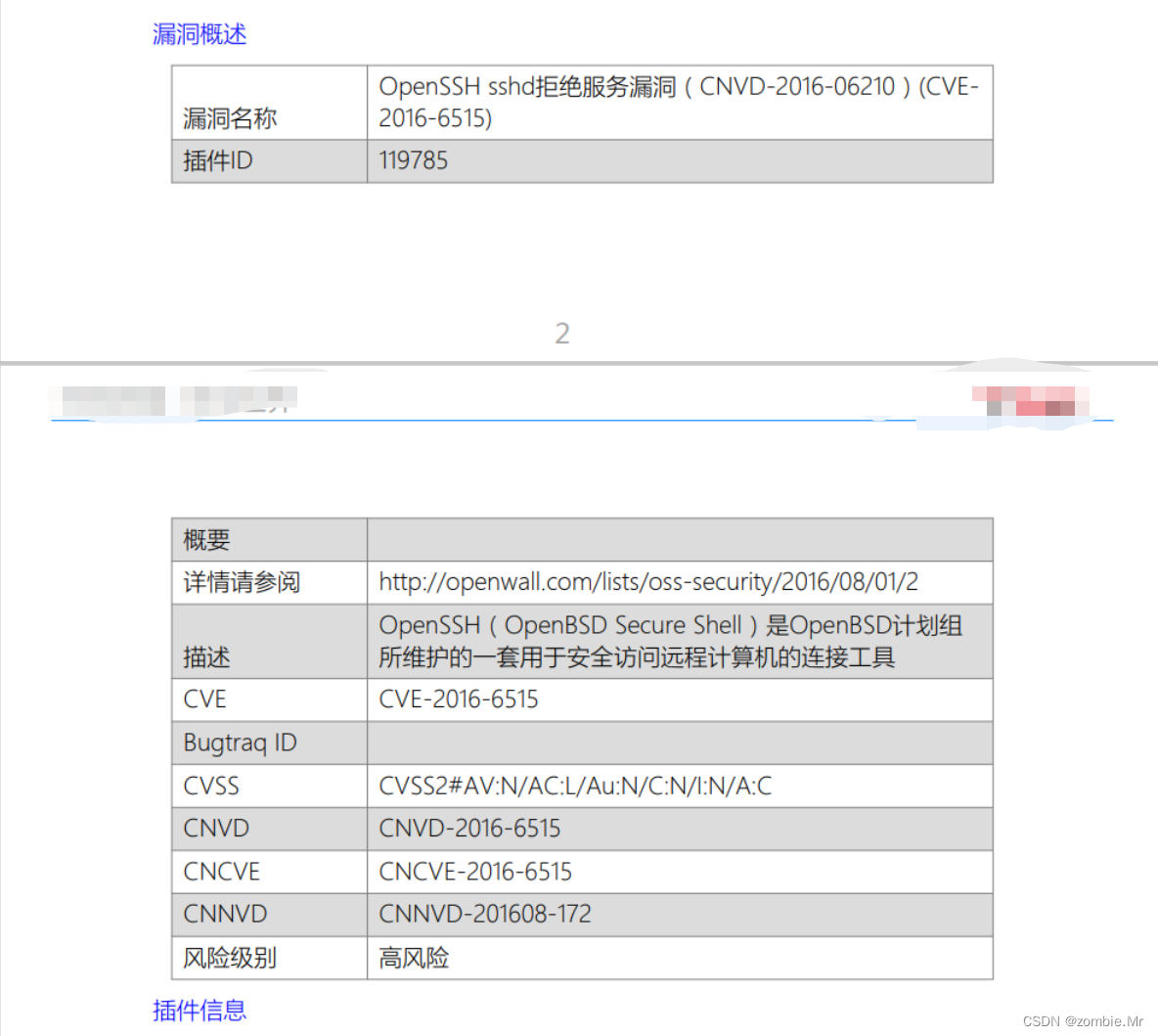

服务器和重要网络设备需要在上线前进行漏洞扫描评估,不应有中高级别以上的漏洞(例如windows系统漏洞、apache等中间件漏洞、数据库软件漏洞、其他系统软件及端口漏洞等);

应配备专用的日志服务器保存主机、数据库的审计日志。

4.应用安全:

应用自身的功能应符合等保要求,例如身份鉴别机制、审计日志、通信和存储加密等;

应用处应考虑部署网页防篡改设备;

应用的安全评估(包括应用安全扫描、渗透测试及风险评估),应不存在中高级风险以上的漏洞(例如SQL注入、跨站脚本、网站挂马、网页篡改、敏感信息泄露、弱口令和口令猜测、管理后台漏洞等);

应用系统产生的日志应保存至专用的日志服务器。

5.数据安全:

应提供数据的本地备份机制,每天备份至本地,且场外存放;

如系统中存在核心关键数据,应提供异地数据备份功能,通过网络等将数据传输至异地进行备份;

6.等保三级的管理制度要求

安全管理制度、安全管理机构、人员安全管理、系统建设管理、系统运维管理。

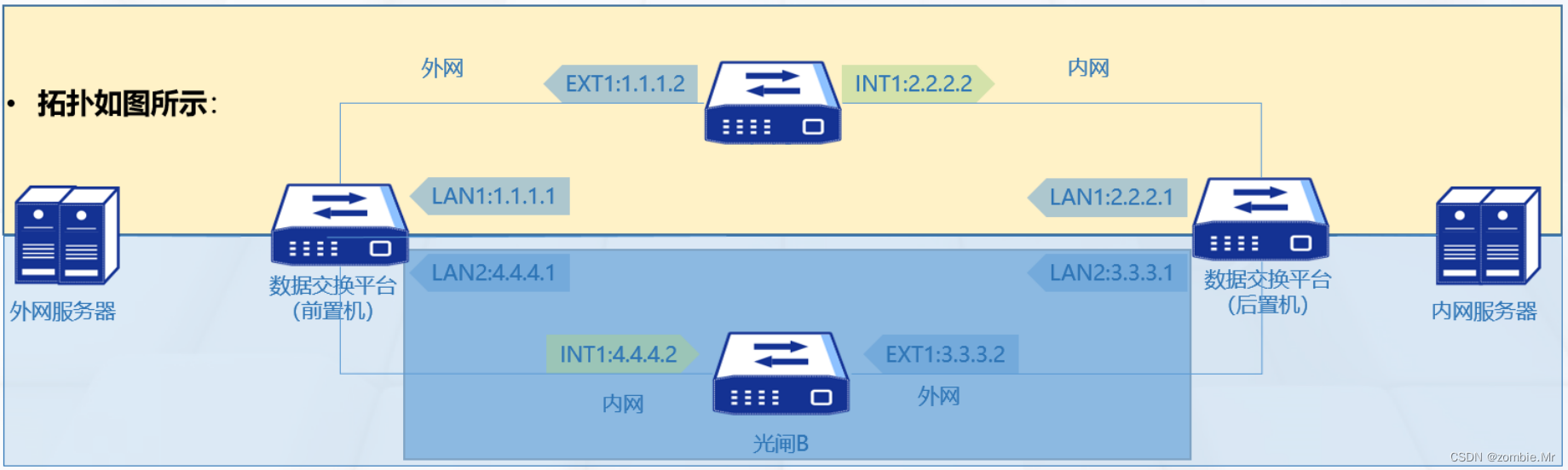

##常见拓扑

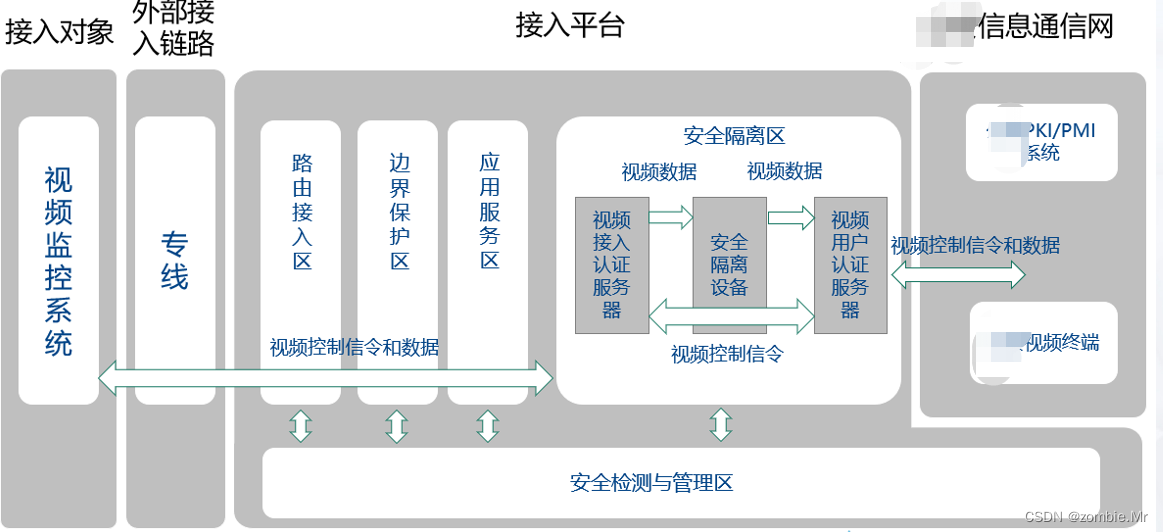

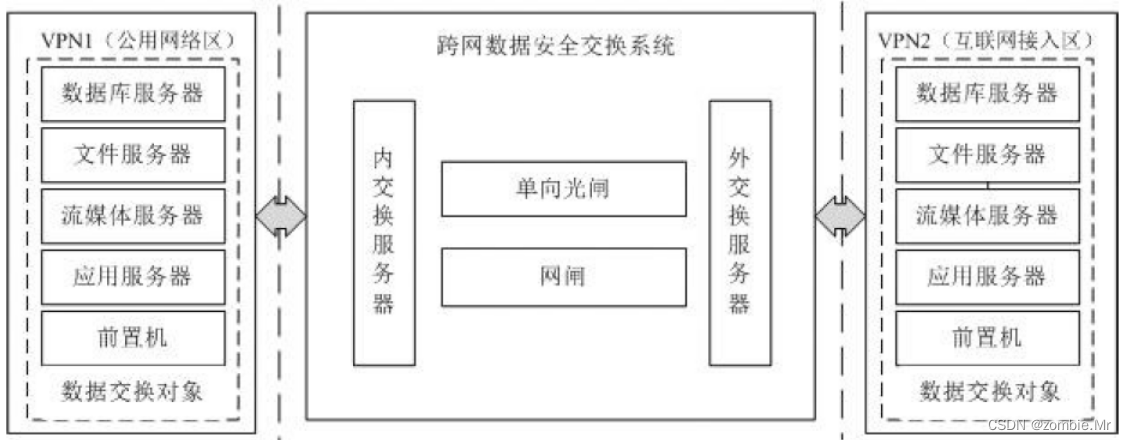

2007年,公安部下发《公安信息通信网边界接入平台安全规范》,要求社企和党/政/军机关必须通过接入平台以数据交换的方式进行数据传输。

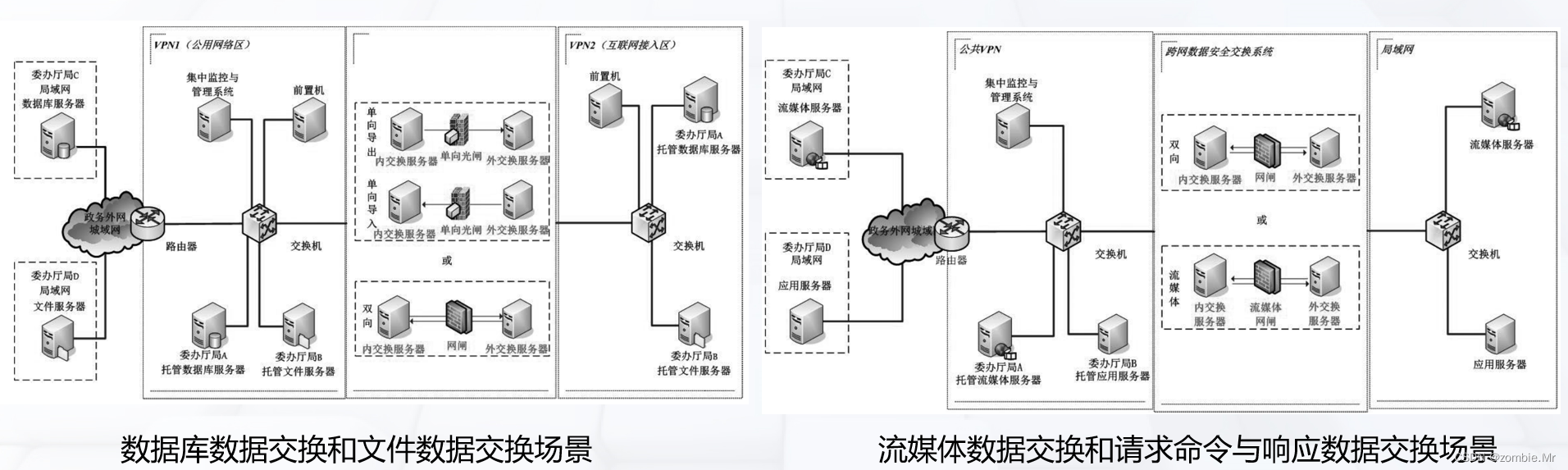

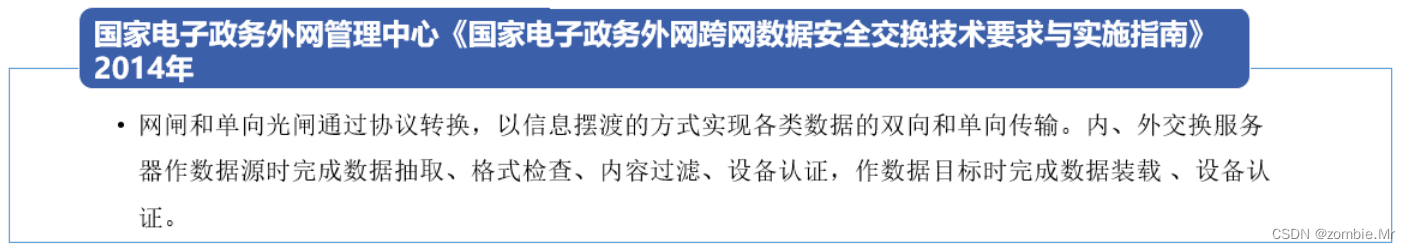

2014年,国家电子政务外网管理中心发布的《国家电子政务外网跨网数据安全交换技术要求与实施指南》针对政务外网互联网接入区、公用网络区数据中心内服务器的跨网数据同步与安全交换提出技术要求。

1、文件数据交换

2、数据库数据交换

3、服务数据交换

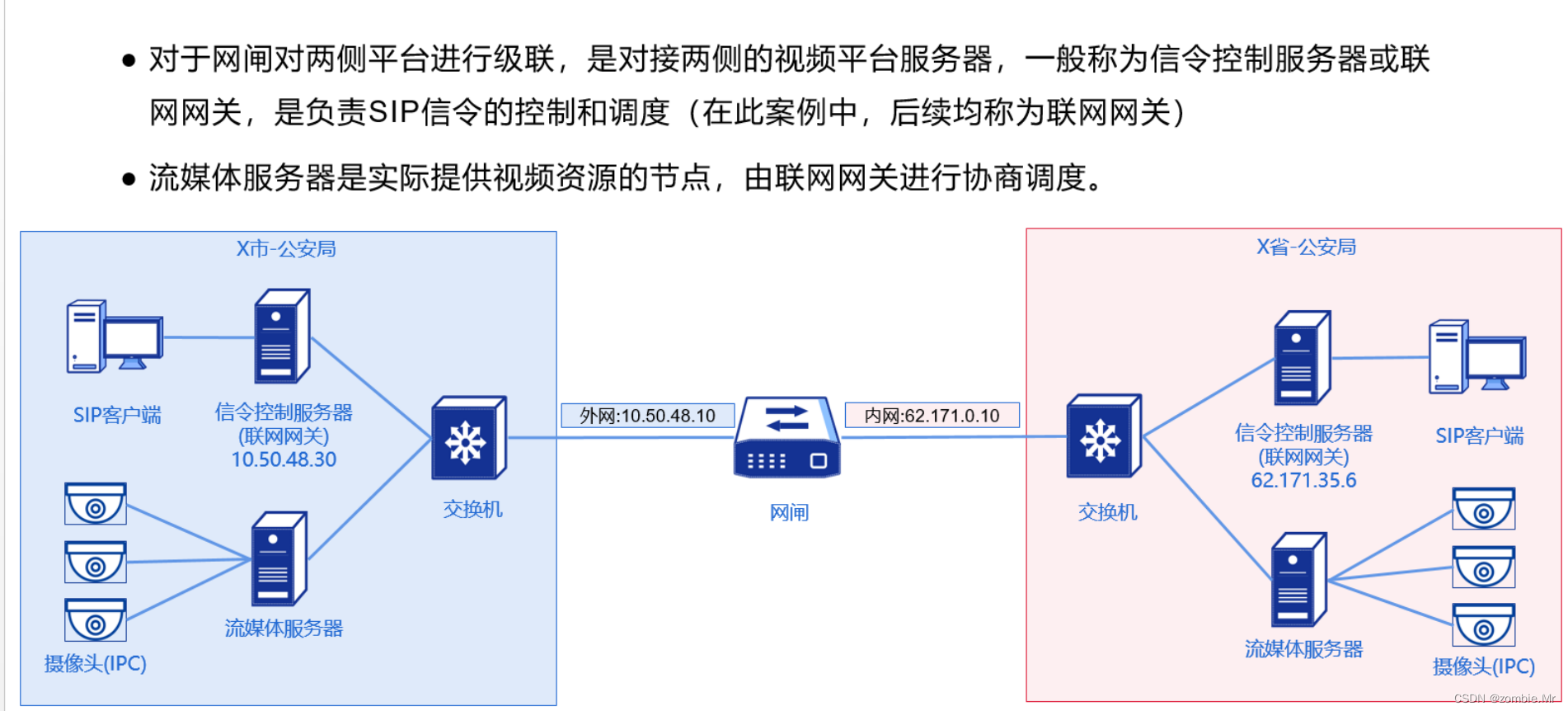

4、音视频数据交换

4.1单向音视频传输(庭审直播等业务)

4.2双向音视频传输(视频会议等业务)

4.3音视频简易模式 (此模式为纯音视频信号传输方式,不使用网络协议传输,不涉及光闸和前、后置服务器等产品)

相关设备作用/配置/介绍

1、FW防火墙(作用防外网入侵)

相关推举厂家

2、IDS入侵检测(作用应用审计,入侵审计)

相关推举厂家

3、三层交换机(作用VLAN划分不同网络)

相关推举厂家

4、网闸(作用物理安全隔离)

相关推举厂家

5、光闸(作用单向导入)

相关推举厂家

6、堡垒机(作用操作审计)

相关推举厂家

7、漏扫(作用相关安全设备及主机漏洞发现)

相关推举厂家

8、工业防火墙(基于白名单放行工业协议)

相关推举厂家

9、准入(入网准入)

相关推举厂家

10、企业版杀毒套件(PC终端,杀毒防止外出中毒)

相关推举厂家

11、主机卫士(白名单方式加固工业主机)

相关推举厂家

12、数据库审计(动作审计)

相关推举厂家

13、工业审计(针对工业协议审计)

相关推举厂家

14、安全管理(安全设备集中管理,日志收集)

相关推举厂家

15、蜜罐、态势感知等

相关推举厂家

16、WAF(网站加固)

相关推举厂家

17、密钥,密码机(通信加密)

相关推举厂家

18、VPN(通信加密)

相关推举厂家

19、其他(单主机加固、应用加固、应用密钥、数字签名等)

手工推举

边界拓扑图

FW应用防火墙配置思路

一、基于IP明细化进出;

1、允许所有用户>1网口>源IP 192.168.1.0/24>2网口>目的所有0.0.0.0 (允许1号网口1网段出2网口出公网)

2、允许所有用户>1网口>源IP 192.168.2.0/24>2网口>目的所有0.0.0.0 (允许1号网口2网段出2网口出公网)

3、允许所有用户>2网口>源IP 0.0.0.0 >1网口>目的所有192.168.1.0/24 (允许2号网口所有地址进1网口进内网,一般配合SNAT使用)

4、禁止允许所有用户>所有网口>源0.0.0.0>目的0.0.0.0 (禁止所有IP上网,一般FW策略是由上到下匹配规则,匹配不中的禁止进出网)

二、安全加固策略推举

1、禁止DNAT,SNAT开放内网高危端口到出口,如3389,22,445,21,3306等,容易遭密码暴力破解;

2、检查所有特征库版本,开启自动更新;

3、开启病毒过滤,URL过滤,WEB防护,DDOS防护(TCP并发5千/秒,UDP并发5千/秒,ICMP并发300/秒根据实际业务量估算),恶意扫描端口3/秒,爆破3/秒错误3次拉黑IP,ARP攻击防护等

4、关闭公网https访问FW远程控制,开启三权登陆操作(操作员,审计员,用户管理员);

5、开启SNMP

6、开启syslog,所有上网行为流量外发syslog服务器分析,存储180天+,方便后期溯源攻击来源;

7、必要的话开启VPN访问内网,或者异地VPN隧道;

8、其他看情况加,如邮箱预警,出现紧急事件邮件预警;

三、路由相关

静态路由,策略路由自行根据业务配置;

四、故障排查思路,一般FW流程思路

接收报文–>黑名单–>服务器负载均衡–>静态NAT–>目的NAT–>白名单–>策略路由–>负载均衡–>路由(直连、静态、动态)–>链路负载均衡–>IPV4控制–>IPS–>SNAT–报文发出

五、相关原理介绍

ARP/ND攻击防护

在IPv4局域网中,通过ARP协议将IP地址转换为MAC地址。ARP协议对网络安全具有重要的意义,但是当初ARP方式的设计没有考虑到过多的安全问题,留下很多隐患,使得ARP攻击成为当前网络环境中遇到的一个非常典型的安全威胁。

在IPv6局域网中,通过ND协议将IP地址转换为MAC地址。由于 ND 协议并未提供认证机制,导致网络中的节点不可信,也使攻击者有机可乘,可针对 ND 协议发起一系列攻击。

通过伪造IP地址和MAC地址实现ARP欺骗,能够在网络中产生大量的ARP通信量,使网络阻塞,攻击者只要持续不断的发出伪造的ARP响应包就能更改目标主机ARP缓存,造成网络中断或中间人攻击。

受到ARP攻击后会出现无法正常上网、ARP包爆增、不正常或错误的MAC地址、一个MAC地址对应多个IP、IP冲突等情况。ARP攻击因为技术门槛低,易于实现,在现今的网络中频频出现,有效防范ARP攻击已成为确保网络畅通的必要条件。

设备的防ARP/ND攻击功能有效识别ARP/ND欺骗攻击和ARP/ND flood攻击,对疑似攻击的行为告警,并配合IP-MAC绑定、主动保护发包及关闭ARP/ND学习等,有效防范ARP/ND攻击造成的损害。

扫描攻击防护

扫描攻击是指,攻击者运用扫描工具对网络进行主机地址或端口的扫描,通过准确定位潜在目标的位置,探测目标系统的网络拓扑结构和启用的服务类型,为进一步侵入目标系统做准备。设备可以有效防范以上攻击,从而阻止外部的恶意攻击,保护设备和内网。当检测到此类扫描探测时,向用户进行报警提示。

DoS攻击防护

DoS攻击是指,攻击者在短时间内向目标系统发送大量的虚假请求,导致目标系统疲于应付无用信息,而无法为合法用户提供正常服务,即发生拒绝服务。

当前支持对以下四种攻击进行有效防范:

1、SYN Flood攻击

由于资源的限制,TCP/IP协议栈只能允许有限个TCP连接。SYN Flood攻击者向服务器发送伪造源地址的SYN报文,服务器在回应SYN ACK报文后,由于目的地址是伪造的,因此服务器不会收到相应的ACK报文,从而在服务器上产生一个半连接。若攻击者发送大量这样的报文,被攻击服务器上会出现大量的半连接,耗尽其系统资源,使正常的用户无法访问,直到半连接超时。

2. ICMP Flood攻击

ICMP Flood攻击是指,攻击者在短时间内向特定目标发送大量的ICMP请求报文,使其忙于回复这些请求,致使目标系统负担过重而不能处理正常的业务。

3. UDP Flood攻击

UDP Flood攻击是指,攻击者在短时间内向特定目标发送大量的UDP报文,致使目标系统负担过重而不能处理正常的业务。

4. DNS Flood攻击

DNS Query Flood 攻击采用的方法是向被攻击的DNS 服务器发送大量的域名解析请求,通常请求解析的域名是随机生成或者是网络上根本不存在的域名。被攻击的DNS 服务器在接收到域名解析请求时,首先会在服务器上查找是否有对应的缓存,如果查找不到并且该域名无法直接由服务器解析时,DNS 服务器会向其上层DNS 服务器递归查询域名信息。域名解析的过程给服务器带来了很大的负载,每秒钟域名解析请求超过一定的数量就会造成DNS 服务器解析域名超时。

行为模型

行为模型(又名DNS隧道),是隐蔽信道的一种,通过将其它协议封装在DNS协议中传输建立通信。因为在我们的网络世界中DNS是一个必不可少的服务,所以大部分防火墙和入侵检测设备很少会过滤DNS流量,这就给DNS作为一种隐蔽信道提供了条件,从而可以利用它实现诸如远程控制,文件传输等操作,现在越来越多的研究证明DNS 隧道也经常在僵尸网络和APT攻击中扮演者重要的角色,因此DNS隐蔽隧道检测势在必行。

设备通过对DNS隐蔽隧道特征的提取和特征综合分析,来实现对DNS隐蔽隧道的检测,从而阻止DNS隧道带来的威胁。

防暴力破解

暴力破解是指攻击者通过穷举的方法登录相应服务从而获得可以登录的用户名密码对。通过检测出流量中的暴力破解行为并进行阻断。用户可配置是否开启暴力破解防御,服务类型,支持的服务类型包括ftp、telnet、smtp、http、imap、mssql、mysql、oracle、pop3、postgres,各个服务单独配置暴力破解检测时长和阈值,配置是否把攻击者加入黑名单。

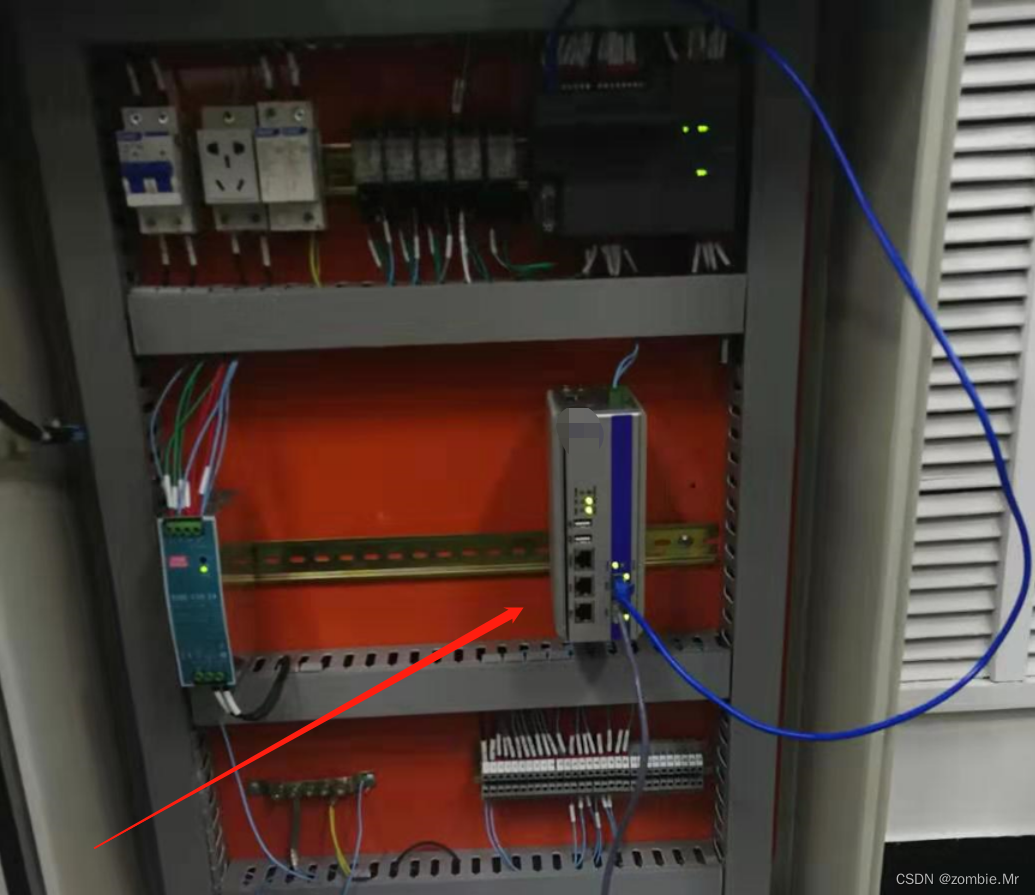

工业防火墙

工业防火墙是一款适用于工业控制网络与外部网络、工业控制网络内部不同业务网络边界的边界防护类产品,基于白名单的访问控制、工业协议精准识别和深度检测、工控威胁特征快速匹配等技术,对进出控制网络的应用协议和数据流量进行细粒度控制,识别各种针对工业控制系统的攻击和威胁,有效阻止网络攻击向关键生产区域蔓延,有效防护内部生产区域的重要信息向外部泄漏。

简介:针对工业协议明文解析控制,基于IP,深度解析控制;

如:OPC DA/UA、Modbus、IEC 60870-5-104、IEC 61850 MMS、DNP3、S7等

简单点,Modbus的指令控制,读线圈,写线圈。

与传统应用墙区别目前市场,工业墙不进行流的查杀毒,没有木马特征库,仅白名单放行工业协议,而传统墙是不支持工业协议,只能做到放行端口;

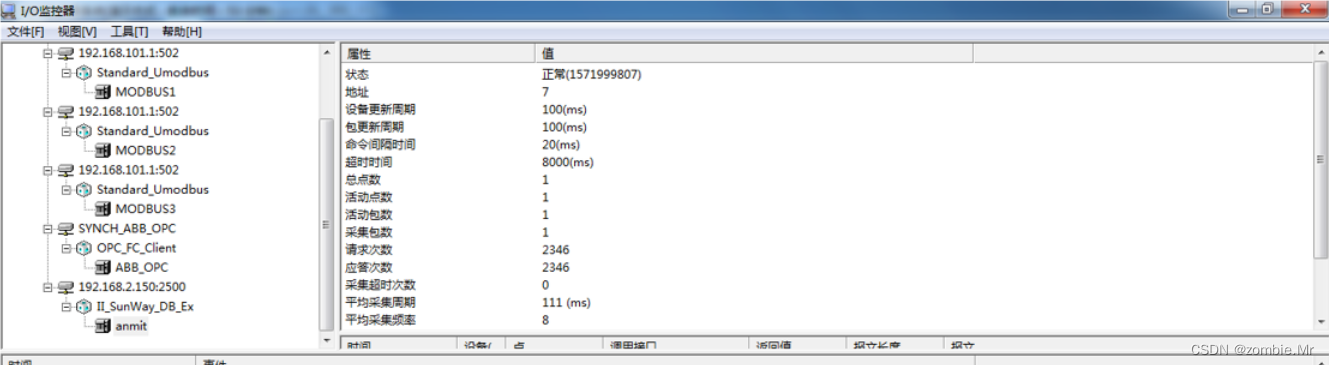

数据库审计

适用场景

业务审计(医院统方、高校成绩篡改、交警消分、财政平账、国土用地审批……)

运维审计(全审计,业务系统BUG、非法工具接入、敏感数据篡改……)

通讯审计(发现数据库服务器的异常连接)

安全审计(撞库、拖库、口令猜解、特权账号访问……)

辅助决策(语句重复统计、SQL性能分析)

简介:旁挂模式或探针,核心三层镜像流量分析,针对高危库的操作指令审计,预警

针对SQL语法分析,自动识别并抽取数据库句式语意相同但参数不同的语句,实现SQL语句的归类及合并,形成SQL模版库。对一个业务系统来说,每天都有大量重复的语句,这些重复的原始SQL语句极大的占用存储空间,经SQL模版化,被原始SQL语句占据的空间大大减少,节省了大量的存储空间。同时,数据查询效率大幅提升。

通过SQL模版库管理,基于语句波动情况,进行有效的分析和深入的挖掘。可协助管理员处理,将大量、常见的语句设置为安全规则或过滤规则,规则准确度,优化系统识别规则库,形成安全语句和敏感语句管理,对信任语句正常执行,对敏感语句及时告警。

华为三层交换安全加固推举

注意先测试在上线,会影响业务

1、三层开关WEB SSH

[Quidway]aaa //配置用户信息

[Quidway-aaa]local-user huawei password cipher huawei

[Quidway-aaa]local-user admin service-type http ssh telnet

[Quidway-aaa]local-user huawei privilege level 15

[Quidway-aaa]quit

[Quidway]stelnet server enable

[Quidway]user-interface vty 0 4

[Quidway-ui-vty0-4]authentication-mode aaa

[Quidway-ui-vty0-4]protocol inbound all

[Quidway-ui-vty0-4]quit

[Quidway]rsa local-key-pair create //创建公钥,以便分发给客户端

The range of public key size is (512 ~ 2048).

[Quidway]ssh user huawei authentication-type password //配置ssh验证及业务,非常重要

[Quidway]ssh user huawei service-type stelnet

2、华为路由DNAT

interface GigabitEthernet0/0/0

nat server protocol tcp global current-interface www inside 192.168.1.109 www

interface GigabitEthernet0/0/1

nat server protocol tcp global interface GigabitEthernet 0/0/0 www inside 192.168.1.109 www

注释:防止DNAT回环

3、镜像流量(接入侵检测使用)

observe-port 1 interface g 0/0/46

[quidway]port-group 1

[quidway-port-group-1]group-member g 0/0/1 to g 0/0/45

[quidway-port-group-1]port-mirroring to observe-port 1 both

配置镜像口(把交换机1口到45口的流量镜像到46进行分析)

4、黑洞MAC禁止通信

dis ip po name vlan66 all 查找对应IP-MAC

dis arp | include 172.16.66.177 查找对应IP-MAC

mac-address blackhole f875-a461-3x6a vlan 50 加入黑洞

display mac-address blackhole 查看被加入的MAC

undo mac-address blackhole 98fa-9bae-1826 vlan 172 删除放开

session 1 ARP安全

一、配置基于源MAC地址的arp报文限速,防止设备收到不断变化的源ip地址的arp攻击时被耗尽cpu资源

[Huawei]arp speed-limit source-mac maximum 100 限制所有MAC地址报文100个/s

[Huawei]arp speed-limit source-mac 0001-0002-0003 maximum 10 限制单个MAC地址报文10个/s

二、配置基于源ip地址的arp报文限速

[Huawei]arp speed-limit source-ip maximum 100 限制所有ip地址报文100个/s

[Huawei]arp speed-limit source-ip 0001-0002-0003 maximum 10 限制单个ip地址报文10个/s

三、基于端口、vlan或全局的arp限速

1、基于接口的arp限速

[Huawei]arp anti-attack rate-limit enable 全局下开启arp限速功能

[Huawei-GigabitEthernet0/0/1]arp anti-attack rate-limit enable 接口下开启arp限速功能

[Huawei-GigabitEthernet0/0/1]arp anti-attack rate-limit 200 10 block timer 60 限速10s内允许通过最大200个arp报文,超过丢弃,持续60s(默认是1s)

[Huawei-GigabitEthernet0/0/1]quit

2、基于vlan的arp限速

[Huawei]arp anti-attack rate-limit enable

[Huawei-Vlanif2]arp anti-attack rate-limit enable

[Huawei-Vlanif2]arp anti-attack rate-limit 200 10

[Huawei-Vlanif2]quit

3、基于全局的arp限速

[Huawei]arp anti-attack rate-limit enable

[Huawei]arp anti-attack rate-limit 200 10

四、dhcp snooping联动动态检测

1、防止arp中间人攻击,与dhcp snooping联动动态检测,利用dhcp生成的绑定表项检查收到的arp报文是否和dhcp的绑定表

[Huawei-GigabitEthernet0/0/1]arp anti-attack check user-bind enable 开启dhcp snooping的arp检测

[Huawei-GigabitEthernet0/0/1]arp anti-attack check user-bind alarm enable 开启dhcp snooping的arp检测告警功能

[Huawei-GigabitEthernet0/0/1]quit

dhcp snooping的配置也很简单,配置好dhcp服务器、地址池后开启dhcp的snooping功能(思科中默认开启)

[Huawei]dhcp snooping enable 全局启用

[Huawei-vlan2]dhcp snooping enable 在vlan中启用snooping功能

最后记得在交换机级联的接口上配置snooping信任,允许接口收发dhcp offer报文

[Huawei-GigabitEthernet0/0/1]dhcp snooping trusted 配置端口为dhcp snooping的信任端口,允许接口收发dhcp offer报文

补充,静态绑定dhcp snooping列表命令:

[Huawei]user-bind static ip-address 1.1.1.1 mac-address 0001-0002-0003 interface g0/0/1 vlan 2

查看命令:

[Huawei]display arp anti-attack configuration check user-bind interface GigabitEthernet 0/0/1

arp anti-attack check user-bind enable

arp anti-attack check user-bind alarm enable

[Huawei]display arp anti-attack statistics check user-bind interface GigabitEthernet 0/0/1

Dropped ARP packet number is 0

Dropped ARP packet number since the latest warning is 0

五、限速之QOS

华为路由(上下行限速)

qos car inbound destination-ip-address range 192.168.5.3 to 192.168.5.254 per-address cir 2048 pir 40000 cbs 20000 pbs 40000 green pass yellow pass red discard基于IP段限速cir 2048 pir 40000 cbs 20000 pbs 40000

六、三层接口阻止广播风暴

unicast-suppression cir 1000 cbs 188000 单播流量抑制

unicast-suppression 80 单播流量抑制80%

multicast-suppression cir 1000 cbs 188000 组播流量抑制

multicast-suppression 80 组播流量抑制80%

broadcast-suppression cir 1000 cbs 188000 广播流量抑制

broadcast-suppression 80 广播流量抑制80%

storm-control interval 90 风暴控制的检测时间间隔

storm-control action block 风暴控制的动作为阻塞报文

storm-control enable log 风暴控制时记录日志的功能

display flow-suppression interface gigabitethernet 2/0/12 流量抑制配置情况测试查看

qos lr outbound cir 819200 cbs 8192000 上下行接口限速800M

qos lr inbound cir 819200 cbs 8192000

接口案例

interface GigabitEthernet0/0/2

port link-type trunk

port trunk allow-pass vlan 2 to 4094

arp anti-attack rate-limit enable

arp anti-attack rate-limit packet 5000 interval 20 block-timer 60

unicast-suppression cir 1000 cbs 188000

multicast-suppression cir 1000 cbs 188000

broadcast-suppression cir 1000 cbs 188000

storm-control interval 90

storm-control action block

storm-control enable log

port-mirroring to observe-port 1 inbound

port-mirroring to observe-port 1 outbound

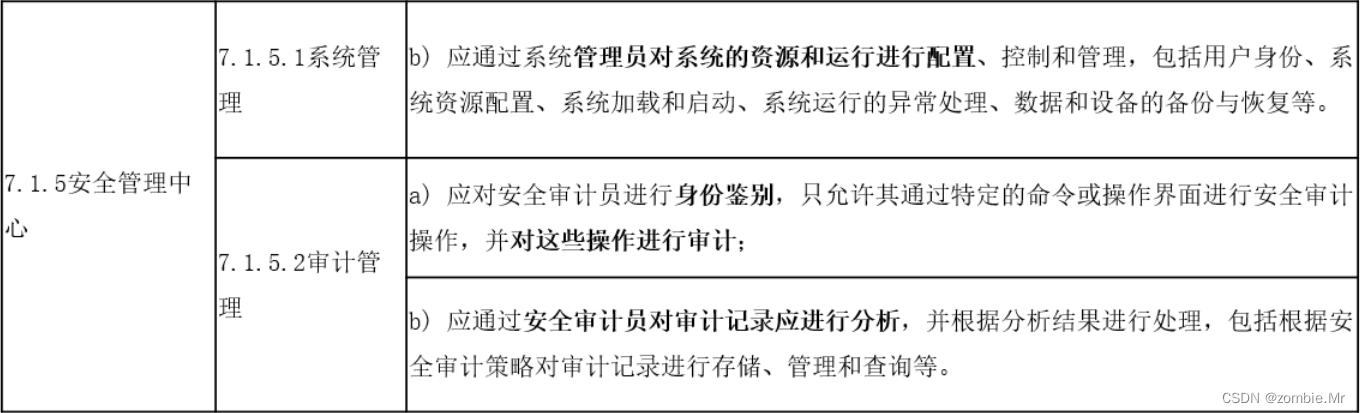

堡垒机

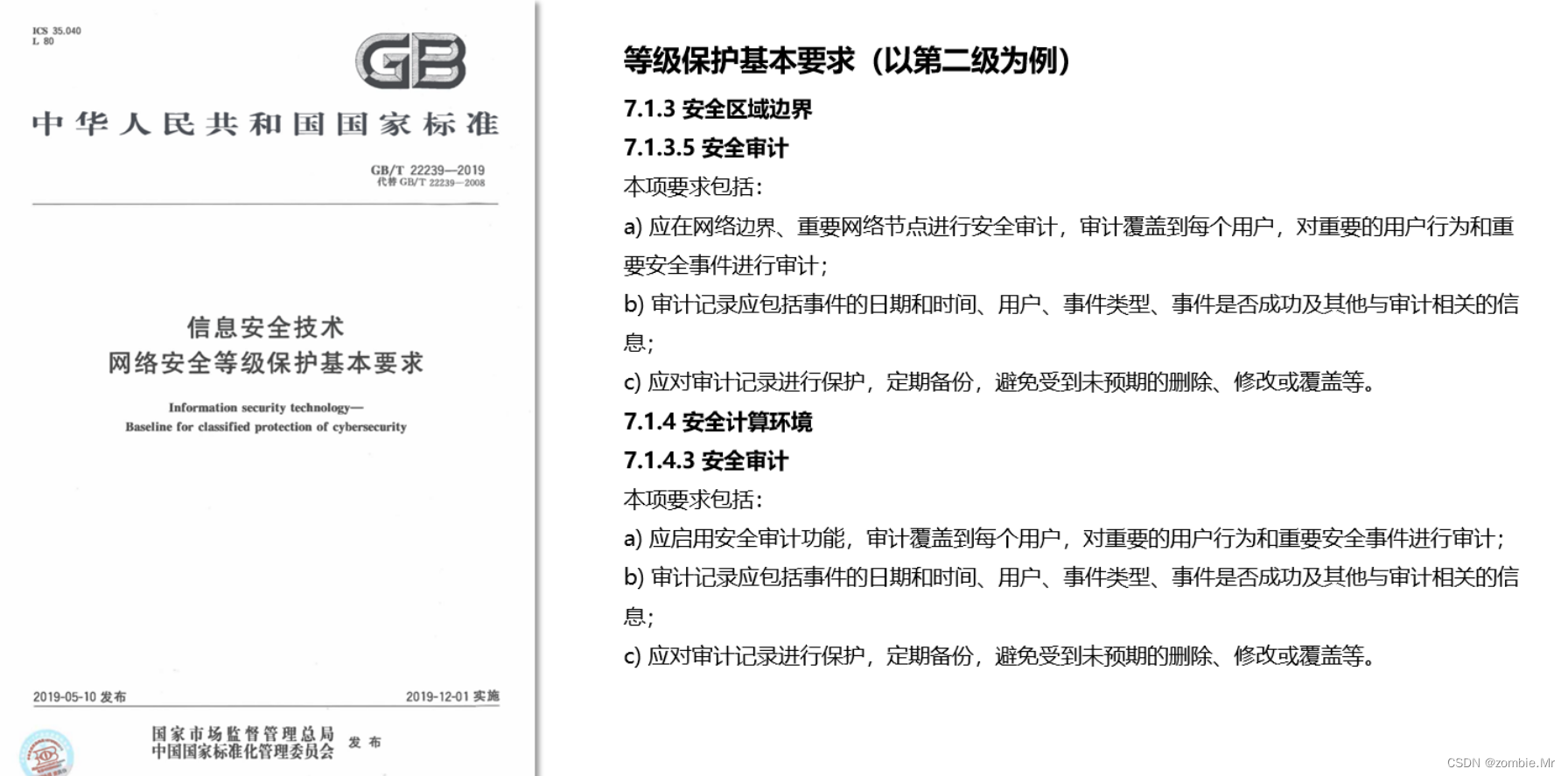

等保要求

一、简介

对服务器、网络设备、安全设备的操作监控,实现账号集中管理、高强度认证加固、细粒度访问授权控制、加密和图形操作协议的审计等功能,让内部人员、第三方人员的操作处于可管、可控、可见、可审的状态下,规范了运维的操作步骤,避免了误操作和非授权操作带来的隐患。

注释:主要针对SSH RDP MySQL sql server oracel 远程登陆操作进行审计,录像,WEB只需要输入一次账号密码可管理自己范围内设备,无需物理设备密码;(WEB支持双因子认证)

二、部署拓扑

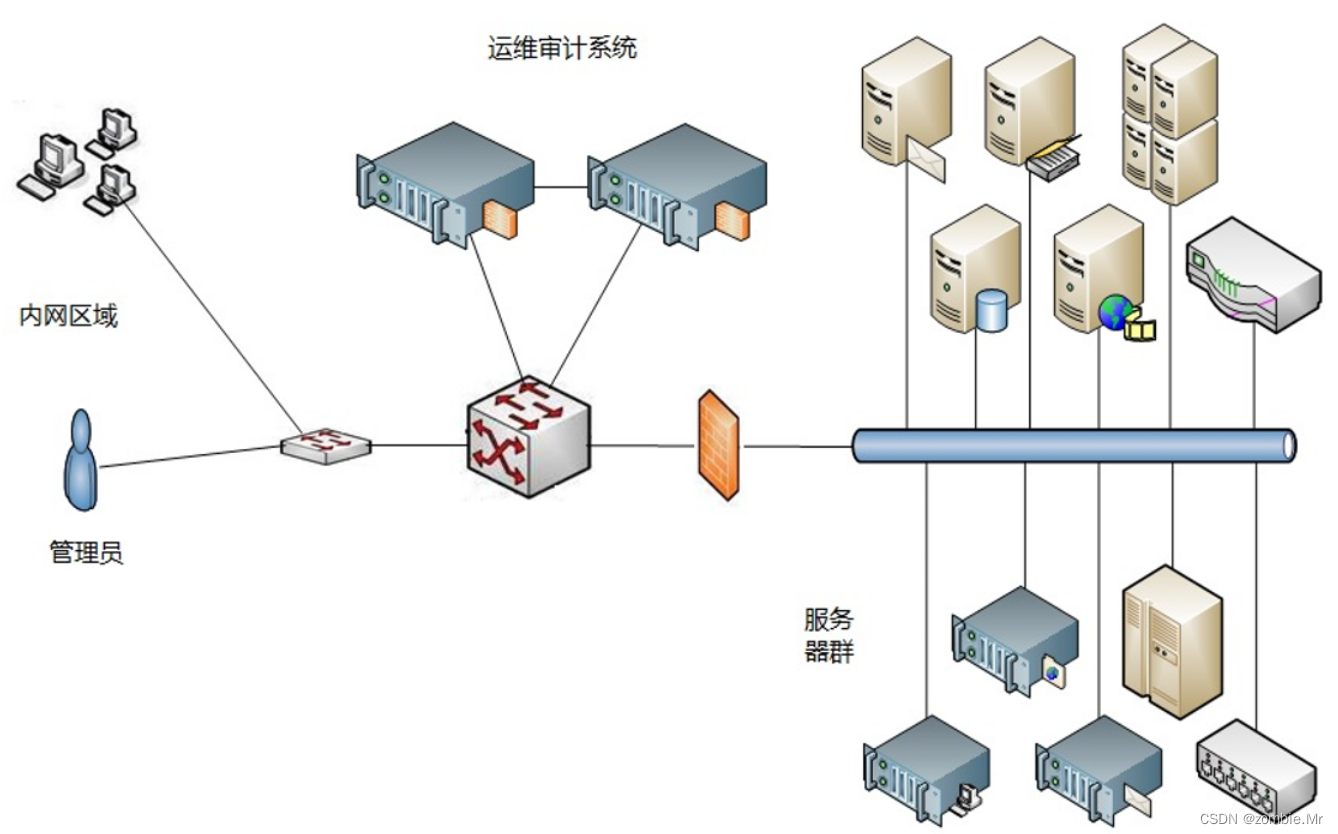

网闸(全称:安全隔离与信息交换系统)

一、简介

工业安全隔离装置(以下简称“工业安全隔离装置”)由内、外网处理单元和安全数据交换单元组成。安全数据交换单元在内外网主机间按照指定的周期进行安全数据的摆渡。从而在保证内外网隔离的情况下,实现可靠、高效的安全数据交换,而所有这些复杂的操作均由隔离系统自动完成,用户只需依据自身业务特点定制合适的安全策略既可实现内外网络的安全数据通信,在保障用户信息系统安全的同时,最大限度保证客户应用的方便性。

工业安全隔离装置采用专用的安全通道进行内外网信息交换,业务数据通过物理隔离、协议隔离、内容隔离等措施使外网网络数据及有害数据信息无法进入内网。工业安全隔离装置采用双重安全防护机制,白名单的防护机制保护客户业务系统。工业安全隔离装置采用具备丰富工业协议的采集与转发模块进行工业数据采集与转发,保障工业生产环境安全、高效的运行。

防止穿透性TCP连接:禁止两个应用网关之间直接建立TCP连接,将内外两个应用网关之间的TCP连接分解成内外两个应用网关分别到工控专用隔离工业安全隔离装置内外两个网卡的两个TCP连接。

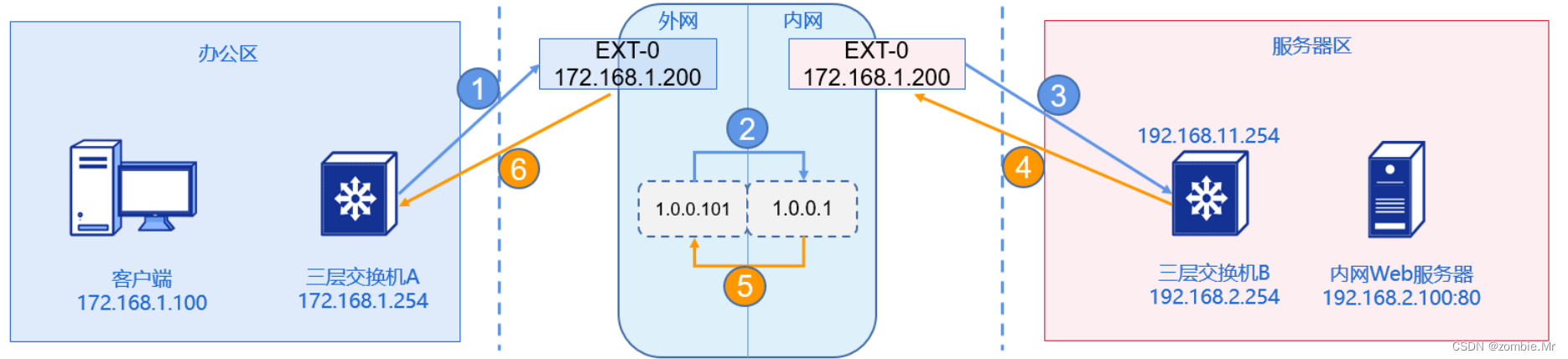

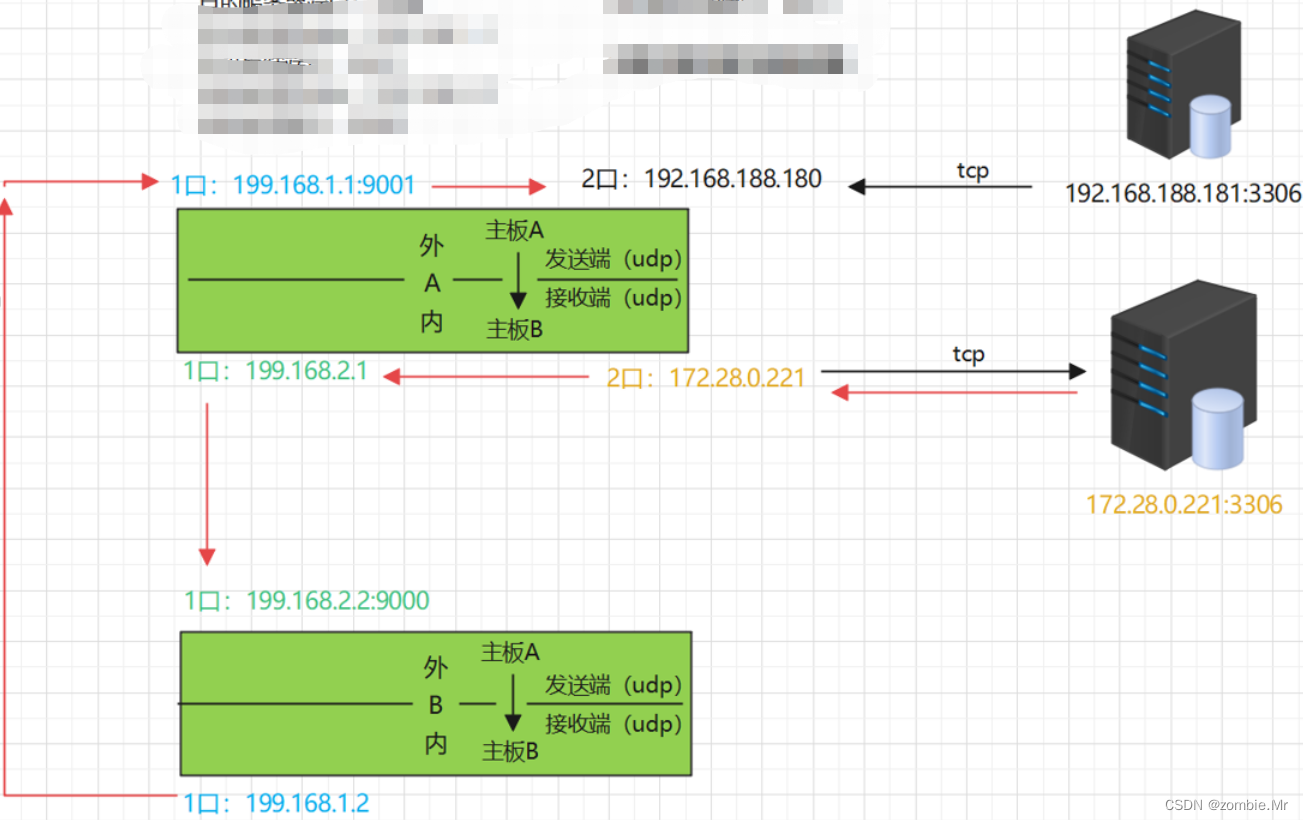

简介原理:当访问172.168.1.200 TCP时代理到192.168.2.100 TCP,网闸采用两块主板,中间采用隔离卡(类似网卡)

工作模式简介:网桥,路由,代理

功能简介:IP代理,文件同步(FTP、SMB、NFS、SFTP等),数据库表同步,国标音视频视频代理,工业协议代理等

二、安全加固部署

1、明细IP,可为网段(默认拒绝所有)

如图:只允许源172.168.1.X,2.X,外网侧主板1口访问内网侧主板1口目的192.168.2.100:80

原理:当访问172.168.1.200:80代理到192.168.2.100:80,192.168.2.100:80收到的源IP为内网侧接口IP:172.168.1.200

2、如FTP同步

外网侧172.168.1.200采集办公区172.168.1.100FTP文件(剪切复制)摆渡到外网侧服务器区192.168.2.100 FTP上

网闸在传输FTP时会先采集到外网172.168.1.200主板内存缓存里,瞬间通过内连卡1.0.0.101传输缓存到内网主板上,内网主板通过内网侧IP172.168.1.200在传输到内网服务器192.168.2.100,传输过程中数据不会落地到网闸磁盘里。

3、其他数据库同步同原理。

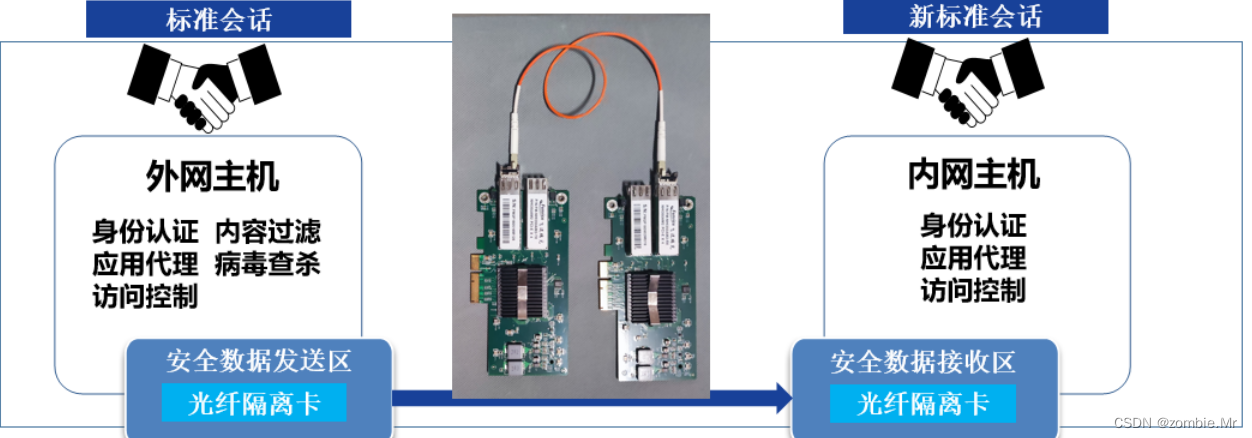

光闸(全称:安全隔离与信息单向导入系统)

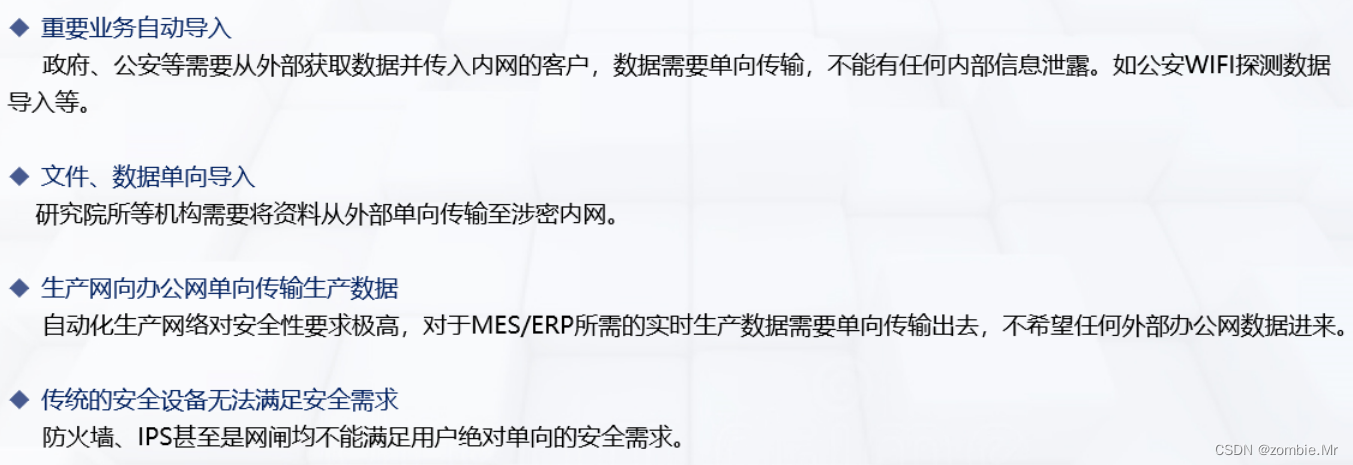

随着电子政务的深化以及两化融合的发展,原本独立运行的各种网络、业务系统均需要互相交互数据,或单向或双向。总理提出的“让数据多跑路,让群众少跑腿”就是打通信息孤岛,发挥数据价值。

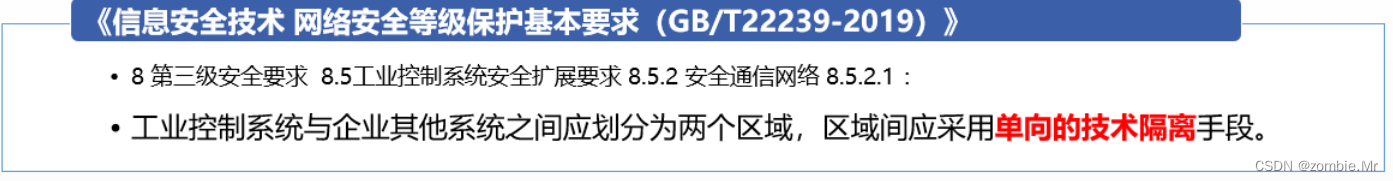

包括等保2.0对工业控制系统也提出了区域划分,区域之间使用单向隔离设备的要求

保密局针对政府、企业互联网做敏感信息监控,通过把间隔时间的抓包传送到保密局内网的分析系统,分析系统根据抓包处理并展示检测结果。数据是从互联网采集传给保密局内网的分析系统。但近期标准可能有变化。

BMB17-2006《涉及国家秘密的信息系统分级保护技术要求》

BMB20-2007《涉及国家秘密的信息系统分级保护管理规范》

BMB16-2004《涉及国家秘密的信息系统安全隔离与信息交换产品技术要求》

单向摆渡数据

双向TCP

由于光闸单设备性能不足,功能不足等,增加前置后置

注意:双向需要两台光闸,单向仅需单台光闸

漏洞扫描

信息系统面临的安全风险对所有的安全管理员来说越来越重要,而风险管理中漏洞管理的重要性已经使其成为标准的核心要素。漏洞扫描产品是实现漏洞自动化管理的工具,它不仅可以帮助信息系统管理人员随时掌握当前系统中的漏洞情况,并且能够模拟黑客的行为,对系统设置进行攻击测试,以帮助管理员在黑客攻击之前,找出网络中存在的漏洞。这样的工具可以远程评估网络的安全级别,生成评估报告,并提供相应的整改措施。

针对漏洞扫描,添加需要扫描的目标,填写形式为单个主机或者主机组,配置任务名称,选择漏洞扫描插件模板并提交扫描。

其他(单主机加固、应用加固、应用密钥、数字签名等)

手工推举脚本

iptables脚本禁止登陆与业务无关

vim firewall.sh

#!/bin/bash

iptables -F

iptables -X

iptables -P INPUT DROP

iptables -P OUTPUT ACCEPT

iptables -P FORWARD ACCEPT

#iptables -P PREROUTING ACCEPT

#iptables -P POSTROUTING ACCEPT

iptables -A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT

#iptables -A OUTPUT -m state --state RELATED,ESTABLISHED -j ACCEPT

#内部端口通信允许

iptables -A INPUT -i lo -j ACCEPT

iptables -A OUTPUT -o lo -j ACCEPT

#iptables -A INPUT -i lo -d 127.0.0.0/24 -j ACCEPT

#iptables -A OUTPUT -o lo -d 127.0.0.0/24 -j ACCEPT

#允许ping 外部

iptables -A INPUT -p icmp --icmp-type echo-reply -j ACCEPT

iptables -A OUTPUT -p icmp --icmp-type echo-request -j ACCEPT

#允许ping 内部

iptables -A INPUT -p icmp --icmp-type echo-request -j ACCEPT

iptables -A OUTPUT -p icmp --icmp-type echo-reply -j ACCEPT

iptables -t filter -A INPUT -s 10.0.11.167 -p tcp -m state --state NEW -m tcp --dport 22 -j ACCEPT

#只允许10.0.11.167访问22端口

#iptables -A INPUT -p tcp --dport 2007 -j ACCEPT

iptables -A INPUT -p tcp --dport 2003 -j ACCEPT

iptables -A INPUT -p tcp --dport 3392 -j ACCEPT

iptables -A INPUT -p tcp --dport 443 -j ACCEPT

#iptables -A INPUT -p tcp --dport 3306 -j ACCEPT

iptables-save >/etc/iptables-script

chown 777 firewall.sh 给权限

./firewall.sh 执行

chmod +x /etc/rc.local

vim/etc/rc.local 添加开机启动

#!/bin/sh -e

rc.local

/sbin/iptables-restore /etc/iptables-script

exit 0

基于log日志防止SSH暴力破解

vim /usr/local/bin/secure_ssh.sh

#! /bin/bash

cat /var/log/secure|awk ‘/Failed/{print $(NF-3)}’|sort|uniq -c|awk ‘{print $2"="$1;}’ > /usr/local/bin/black.txt

for i in cat /usr/local/bin/black.txt

do

IP=echo $i |awk -F= '{print $1}'

NUM=echo $i|awk -F= '{print $2}'

if [ $NUM -gt 2 ];then 失败3次会封IP

grep $IP /etc/hosts.deny > /dev/null

if [

?

?

g

t

0

]

;

t

h

e

n

e

c

h

o

"

s

s

h

d

:

? -gt 0 ];then echo "sshd:

??gt0];thenecho"sshd:IP:deny" >> /etc/hosts.deny

fi

fi

done

touch /usr/local/bin/black.txt 创建记录登录失败次数的文件

crontab -e 添加定时任务:

*/1 * * * * /usr/local/bin/secure_ssh.sh 1分钟执行一次

解锁

/usr/local/bin/black.txt (删除相关IP)

/var/log/secure (删除相关IP)

/etc/hosts.deny (删除相关IP)

SSH密码错误4次自动落锁

ssh 密码错误4次锁此用户含root(普通用户锁86400/秒 root/10800秒)

[root@localhost ~]# cat /etc/pam.d/sshd

#%PAM-1.0

auth required pam_sepermit.so

auth substack password-auth

auth include postlogin

auth required pam_tally2.so deny=4 unlock_time=86400 even_deny_root root_unlock_time=10800 (加这一条)

普通用户封86400秒 root用户108000秒

查看某一用户错误登陆次数

pam_tally2 --user superman

解锁

pam_tally2 --user superman --reset

其他产品待整理资料