对赛题有疑问,或者对这些题有什么不懂的,可以加180224997qq群交流,这个靶机也可以找群主要?

1.通过本地PC中渗透测试平台Kali对服务器场景Ubuntu中的网站进行访问,找到登录界面中的FLAG,并将FLAG提交;

?

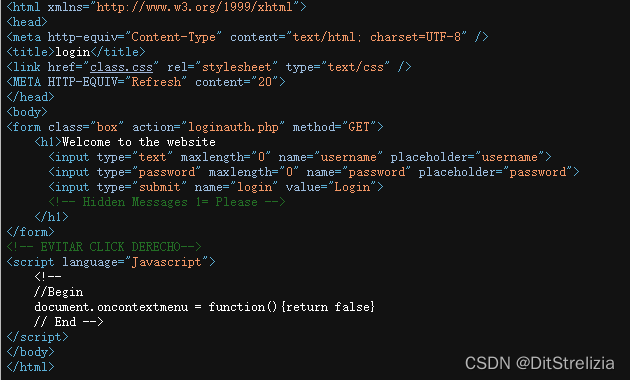

?打开网页进来是一个登录界面,但是上面并没有什么,直接CTRL+U或者F12查看代码。

这上面也是什么也没有,但是class.css可以看它的css代码,点进去看看

?发现下面有一个flag:welcome to css!

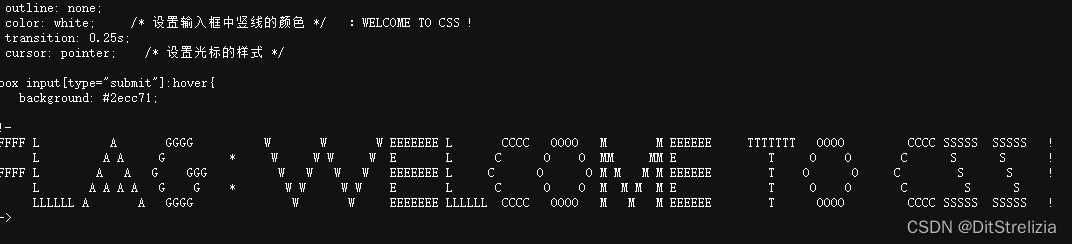

2.通过本地PC中渗透测试平台Kali对服务器场景Ubuntu中的网站进行访问,找到登录界面背景中的FLAG,并将FLAG提交;

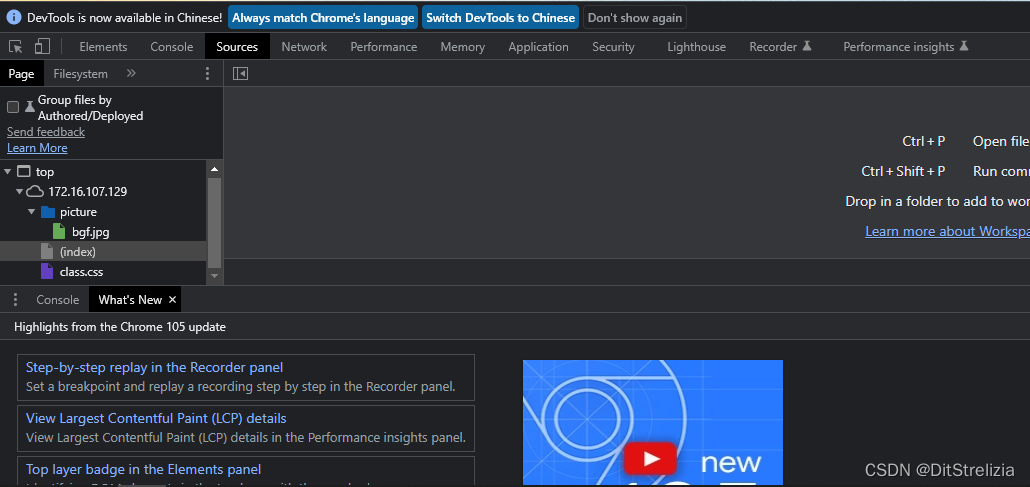

?看题目这个背景应该指的是登录揭秘那的背景图,我们打开F12看看。

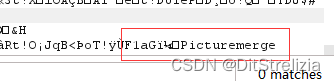

?找到了名为bgf.jpg的那种登录界面的图,flag应该就隐写在这张图片里面,我们下载下来用记事本打开看看。

![]()

?我们在文件尾部发现类似flag的字符串,因为记事本解码问题,显示错误,我们抓个包看看。

那么flag:Picturemerge

3.通过本地PC中渗透测试平台Kali对服务器场景Ubuntu中的网站进行访问,在登录界面中录,登录成功后在成功的界面中找到FLAG并提交;

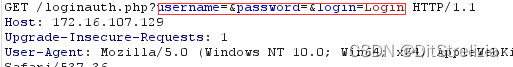

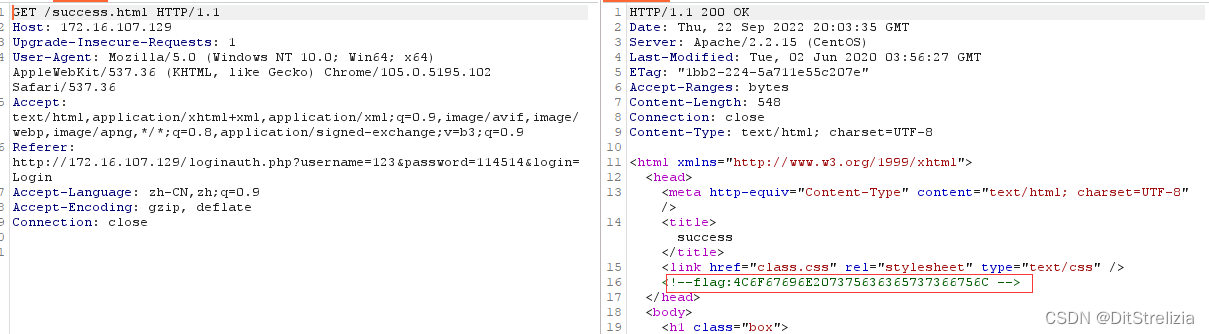

?题目说要进行登录,但是我们在页面输入不了,F12也找不到input输入,那么只可以抓包试试了

?找到输入接口了,先试试admin/123456,发现弹回了连接失败的页面,在使用burp暴力破解,发现也破不开,那么在试试sql注入,注入一个单引号,返回了“no result!”说明是通过数据库链接前端的,然后试试sqlmap一把嗦。

sqlmap -u http://172.16.107.129/loginauth.php?username=1发现可以注入,然后我们继续。

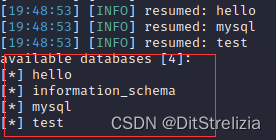

sqlmap -u http://172.16.107.129/loginauth.php?username=1 -dbs ?

?

?其他三个都是mysql自带的,我们直接看hello这个库。(这是sql盲注,嗦的时间会慢一点)

sqlmap -u http://172.16.107.129/loginauth.php?username=1 -D hello --tables

?

?

sqlmap -u http://172.16.107.129/loginauth.php?username=1 -D hello -T user -columns ?

?

sqlmap -u http://172.16.107.129/loginauth.php?username=1 -D hello -T user -C username,password --dump ?

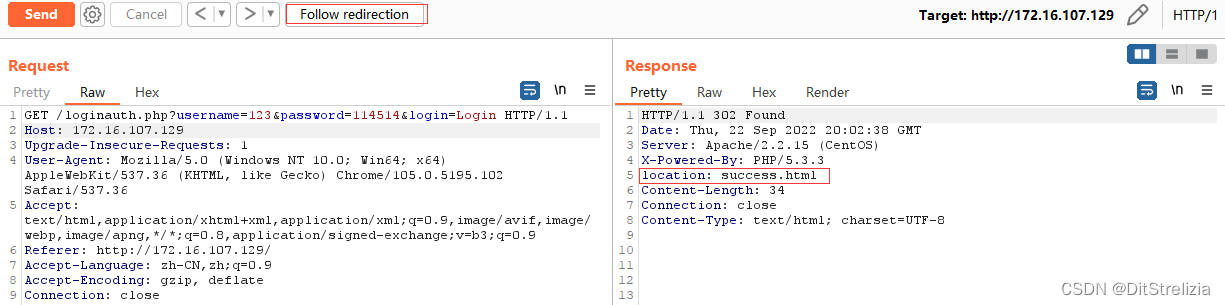

?ok,用户密码也是成功的破解了,因为直接输入输不进去,所以用burp,get请求一下

?这里弹了一个302报错了,但是出现了url重定向跳转,点一下就可以了

?

?flag:4C6F67696E207375636365737366756C

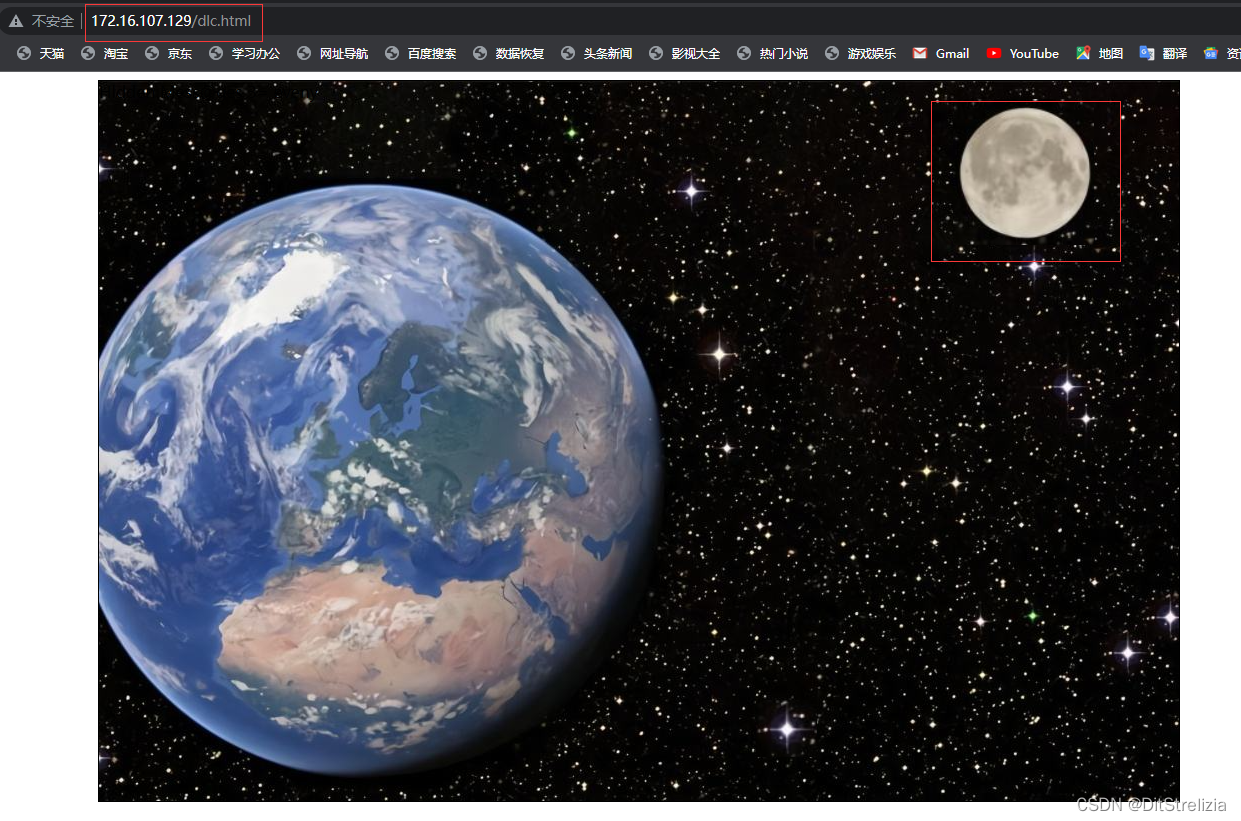

4.通过本地PC中渗透测试平台Kali对服务器场景Ubuntu中的网站进行访问,登录成功后找到页面中的月亮,将月亮中的信息解密,并将解密后的信息作为FLAG提交;

?我们在浏览器里面get请求一下,?然后跳转到了这个页面

?然后跳转到了这个页面

?

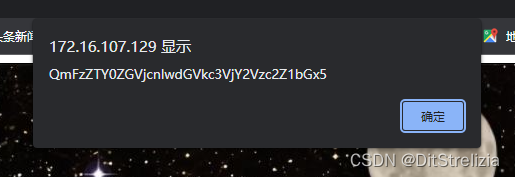

我们来点两下月亮,弹出来:

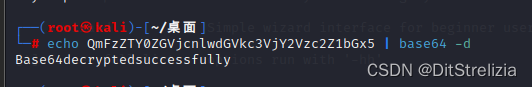

?上面题目说解密,我第一就想到了base64解密,

?解密出来就是Base64decryptedsuccessfully?

5.通过本地PC中渗透测试平台Kali对服务器场景Ubuntu中的网站进行访问,登录成功后找到页面中的十字星,将十字星中页面内容进行下载,将下载到的文件解密,并将解密后的文件内容作为FLAG提交;

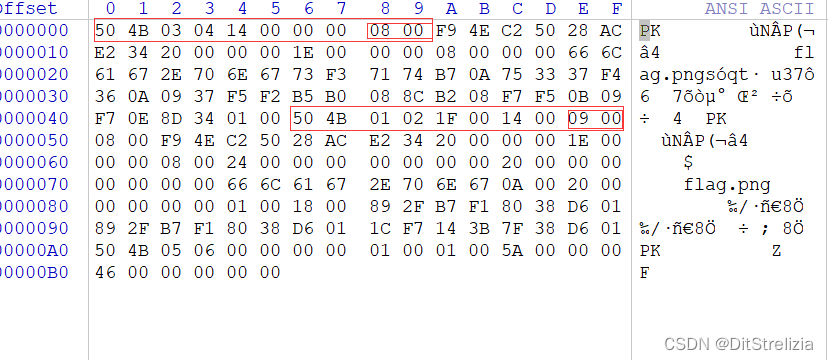

?题目上说十字星,那我们全点一遍,在地球的右下方点出来一个test.zip应该就是这个东西了。这个文件有密码加密的,里面有个flag.png。乱试了一下密码,没有对的,按照这个尿性也不用暴力破解了,直接看二进制有没有伪加密。

?

?然后发现数据区和目录区的全局方式位标记(就是我小框标记出来的)第二位一个为偶数,一个为奇数,我来简单的解释一下,如果两个都为偶数那么这个文件就没有被加密,如果两个都为奇数则有加密且有密码,但是现在这两个数不一样,那么这个文件就是伪加密的。(关于伪加密可以去zip伪加密_SIAT_啊哦的博客-CSDN博客_压缩文件伪加密看看,这里写的很详细),现在只需要把第二个数改为偶数就可以破解伪加密。

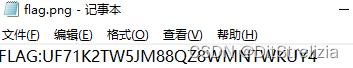

破解之后打开这个png发现是损坏的,照我的尿性肯定是先用记事本打开看看

那么flag也就浮出水面了?

6.通过本地PC中渗透测试平台Kali对服务器场景Ubuntu中的网站进行访问,在登录界面中登录,登录失败后找到页面中的链接访问连接并下载文件,将文件中的隐藏文件全称作为FLAG提交;

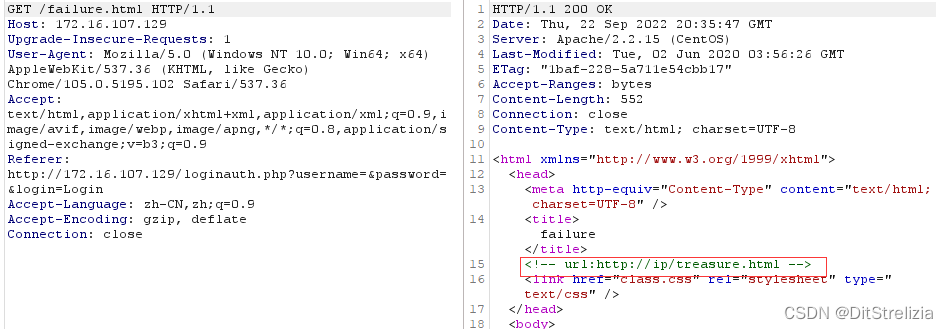

看题目现在是要找登陆失败的页面了,因为登录失败页面是直接一闪而过的,所以直接burp抓包(手速快的话,也可以在点login的一瞬间按CTRL+U(滑稽))

?

找到了一个链接,用浏览器打开看看?,点开就是一个bg.jpg,那么这一题的flag就是这个文件的名字

bg.jpg

7.通过本地PC中渗透测试平台Kali对服务器场景Ubuntu中的网站进行访问,在登录界面中登录,登录失败后找到页面中的链接访问连接并下载文件,将文件中隐藏信息文件的内容作为FLAG提交;

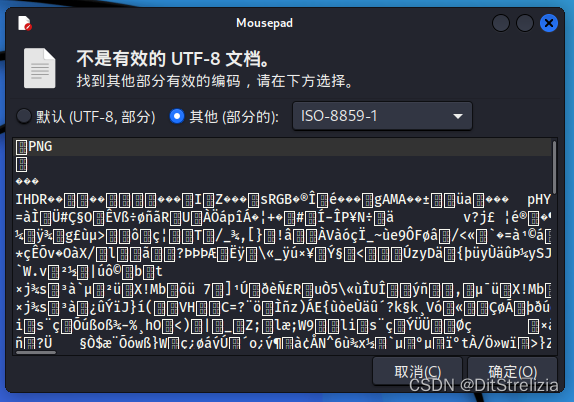

?这种找片不用多说,直接记事本打开看看,但是什么都没有。这就得抬出图片隐写工具steghide了

看看可不可以分离出什么东西,发现又要密码(看到这里差点直接昏过去)点了下回车发现直接分离出来了a.txt

打开是乱码,但开头是png

?

?

?直接改后缀

?所以flag:It is over look back

8.通过本地PC中渗透测试平台Kali对服务器场景Ubuntu中的网站进行访问,寻找每页中的隐藏信息,将每条信息按顺序合并,作为FLAG提交;

?这一题就让大家自己去找吧,html是藏在每个页面或者页面代码里的(靶机可以加180224997qq群找群主要)

类外我发的这些图片里就藏着第一个(滑稽)