近日,中国信息协会信息安全专业委员会、PCSA安全能力者联盟和踏实实验室在京共同举办了“今年的黎明静悄悄”暨《硝烟后的茶歇》第四期分享会,聚焦今年年度攻防演练表面平静、实则暗潮涌动的新趋势。

在此次分享会上,悬镜安全产品经理陈超进行了“安全内生自免疫力的探索之路”主题分享,分析了现代数字化应用面临的风险挑战,引出了以RASP技术为核心的代码疫苗技术及其应用场景,并分享了该项技术防御重大未知漏洞的实战案例。

图1 悬镜陈超在分享会现场发表主题演讲

构筑应用安全内生自免疫力

陈超指出,混源开发已成为现代数字化应用主要开发方式,对应用的安全内生自免疫能力的全面审查应考虑从第三方开源组件缺陷及后门、自研代码通用漏洞、自研代码业务逻辑漏洞、潜藏恶意代码等维度综合分析。

代码疫苗技术,正是一种能够通过运行时插桩技术提升应用在运行时的风险自发现及威胁自免疫能力的新一代安全技术,无需代码安全专家逐行分析源代码、无需对原有代码逻辑进行修改调整、无需维护复杂流量过滤策略及规则并且不会忽略应用程序中超90%由开源组件引入的风险。

在HW场景下,关于应用漏洞攻击响应和恶意流量溯源分析的安全工作一直被视作重点,但是在实际事件处理过程中仍存在巨大的技术挑战。代码疫苗核心之一的RASP技术,作为新一代突破性的应用层积极防御技术,可在东西向Web流量自动化检测防御中起到关键作用,打通应用安全防护与治理的“最后一公里”。

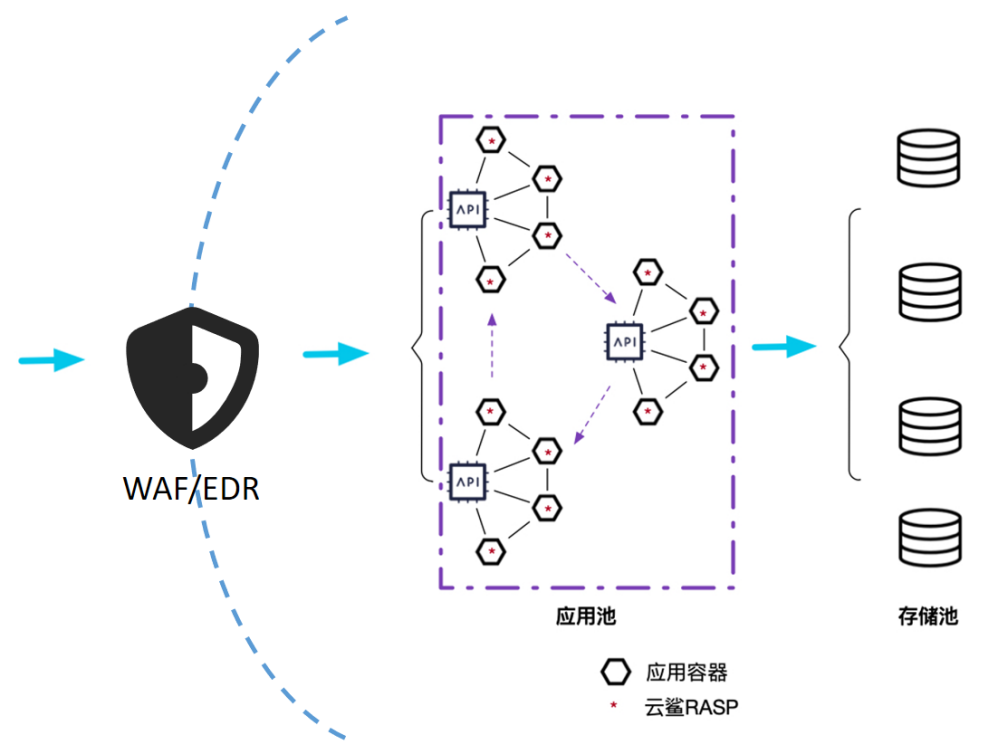

图2?悬镜云鲨分布式RASP部署图

RASP积极防御重大未知漏洞

相较于WAF和EDR,RASP鉴于其深入应用运行时的环境内部、分析与了解数据流及事件流的特性,在对0day等重大未知漏洞、开源组件漏洞、内存马等Webshell利用以及恶意异常行为利用的防御上具有明显的技术优势。

陈超重点以RASP对Log4j2.x远程代码执行漏洞的防护为例,生动具象地梳理了RASP的防护流程。RASP无论是在应用向攻击者服务器发送类似于SSRF的写日志请求时,还是在攻击者进行JNDI注入时,抑或是在攻击者进行命令执行时,都可以进行拦截。总而言之,所有的攻击手段最终都可以归纳为敏感命令执行、敏感文件读写、敏感数据库操作等异常行为操作,而这些会被代码疫苗技术精准识别和阻断。

此外,当出现重大漏洞短时间难以修复的状况时,RASP还可以通过动态下发热补丁,在不中断业务的同时为应用系统提供临时防护,为漏洞修复争取宝贵的时间。

早在去年由悬镜安全主办的首届DevSecOps敏捷安全大会(DSO 2021)上,悬镜创始人兼CEO子芽就精准预言RASP技术会在今年的重要安全活动中大放异彩。事实也证明了悬镜敏锐的市场洞察和前瞻性的战略思考。

悬镜始终专注于原创专利级代码疫苗技术,利用“单探针”的深度融合,实现数字化应用全生命周期的检测防护一体化,不仅帮助各行业用户实现“安全左移”,从开发源头进行风险治理,还助力企业构筑新一代积极防御体系,实现“敏捷右移”即安全运营敏捷化。