前情提要:在先前的文章里,我们进行了靶场环境的搭载、完成了渗透测试工具的安装:

而本篇文章,我们将重点讨论数据截取的实际操作和具体流程。

目录

前置需求

- 靶场 -?在合法的环境下进行网络安全学习与演练的场地。在这里可以进行各种研究和测试,并且不必担心其对网页造成的影响。这里我们选取DVWA作为我们的靶场。

- Web服务器 - 要进入靶场,我们需要使用对应的Web服务器。以DVWA这个靶场为例,我们由于DVWA是通过PHP与MySQL开发的,因此要在系统中搭建一个支持PHP的Web服务器。这里我们选择使用phpStudy。

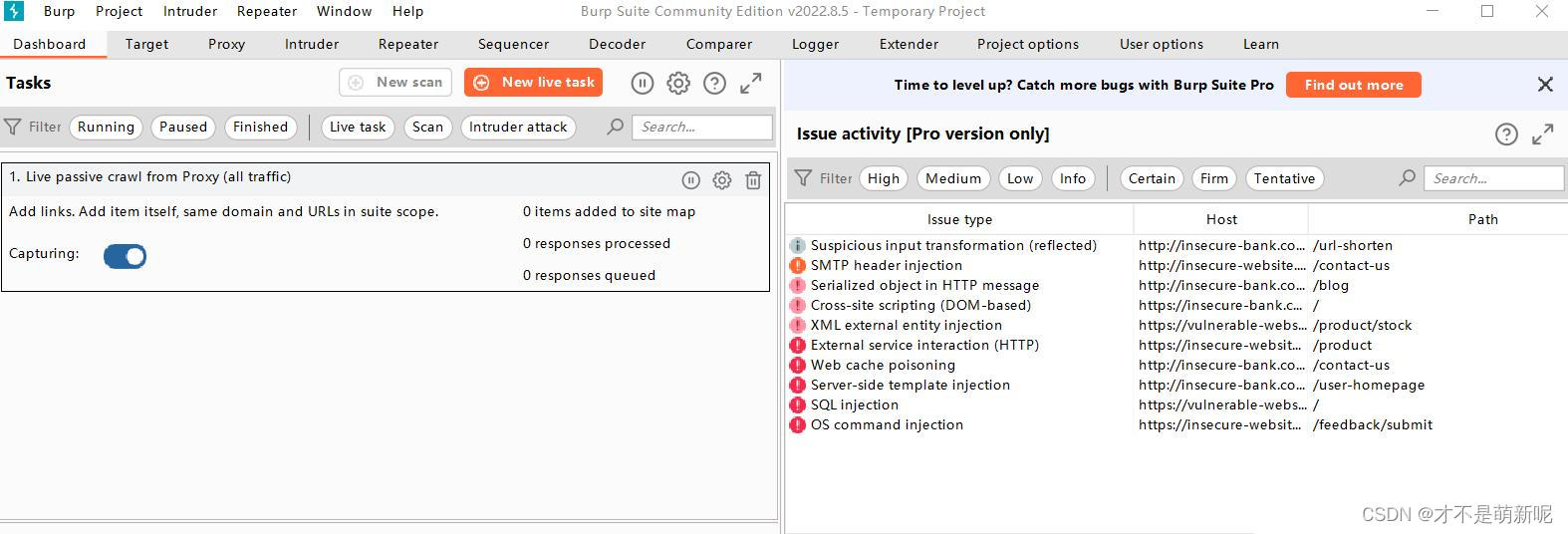

- 抓包工具 - 指将发送与接收的数据包进行截获、重发、编辑、转存等操作的工具。正所谓知己知彼百战百胜,只有了解了我们的攻击目标,我们才能更好地对其制定攻击计划。这里我们选择BurpSuite作为我们的抓包工具。

- 浏览器 - 这是必不可少的应用,我们用它登录靶场。这里我们选择Firefox浏览器。

如果对如何选取和操作以上几项有困难,欢迎浏览笔者先前的两篇文章,里面有详细的教程,可一步步指引我们完成前置环境的准备。具体链接可在最上方的“前情提要”处查看。如有疑问,可在评论处留言。

环境配置

- 打开phpStudy,一键启动WNMP,"套件"中将"Apache"与"MySQL"两个服务启动。

- 打开Firefox浏览器,进入http://localhost/DVWA/login.php后,出现登录界面。

- 打开BurpSuite社区版,选择“Temporary Project”,点击“Next”,选择“Use Burp defaults”,然后“Start Burp”。进入后关闭建议升级服务的广告。?

- 点击在Firefox浏览器右上角的三个小横杠符号打开菜单,找到“选项”一栏并点击以打开。点击“网络设置”的“设置”按钮,如图。

- ?选择手动代理配置,按照如下方式配置,完成后点击“确定”。

- ?通过Firefox浏览器地址栏输入“about:config”,对network.proxy.allow_hijacking_localhost进行双击以将其由“false”转变为“true”(如果本身就是“true”,则无需更改)。

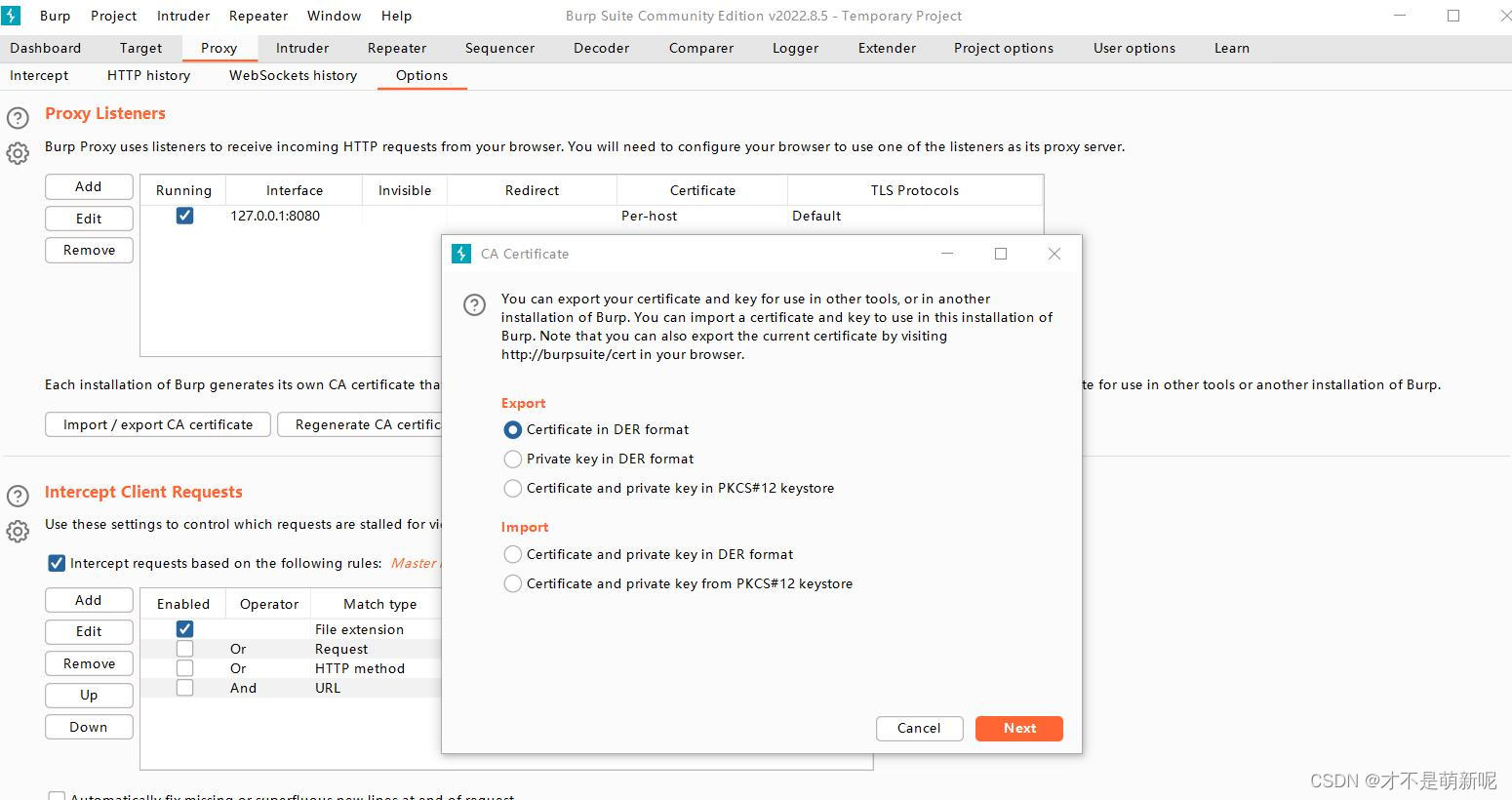

- 在BurpSuite里选择“Proxy”,接着选择“Options”。在“Proxy Listeners”将“127.0.0.1:8080”进行勾选。随后点击下方的按钮“Import / Export CA Certificate”,将CA证书命名为“XXX.cer”后导出到指定位置(XXX可以是任何你喜欢的名称,笔者用的是certificate)。

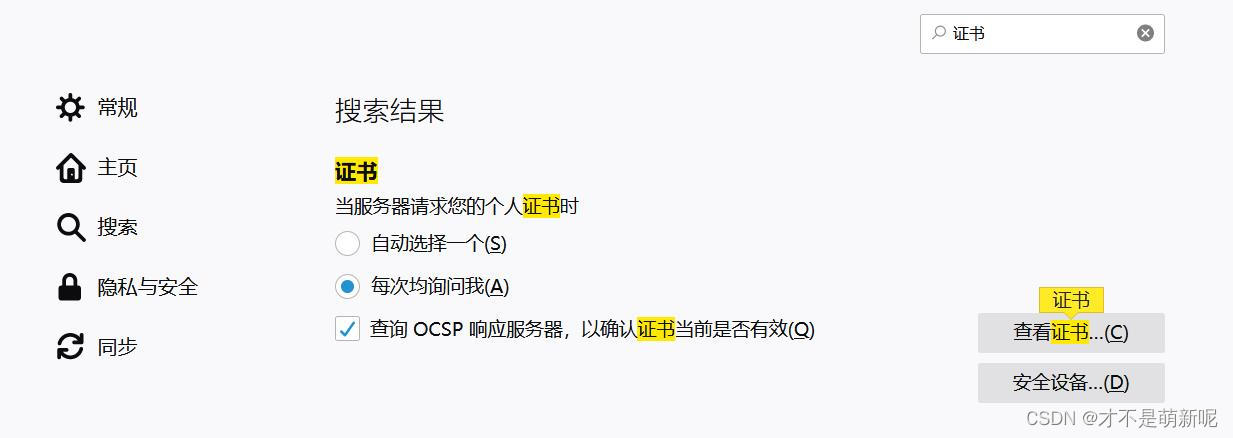

- ?在Firefox浏览器的“选项”的搜索栏键入“证书”,点击“查看证书”,随后导入刚才BurpSuite生成的“XXX.cer”。

- ?环境配置完成,接下来进行数据包抓包?

抓包

在一切开始前请注意仅在我们的靶场内进行抓包操作,请勿在此过程中打开任何其他网页。

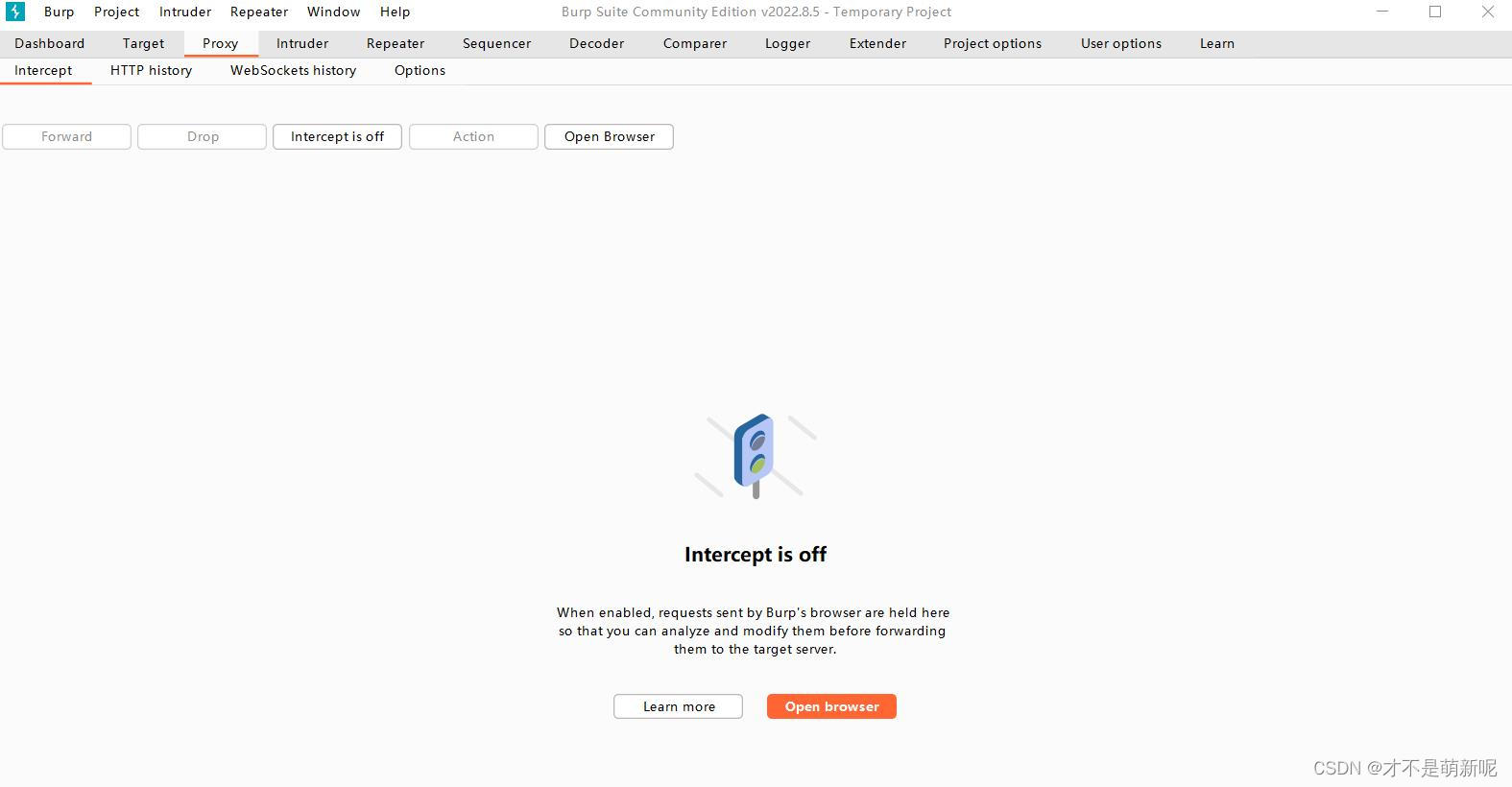

- 切换至BurpSuite社区版,选择“Proxy”-“Intercept”,点击下方的“Intercept is off”按钮,以将其开启。

- 使用Firefox浏览器登录DVWA:http://localhost/DVWA/login.php。用户名:admin,密码:password。

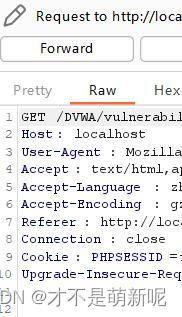

- 登录后点击“Brute Force”栏,随后切换到BurpSuite,会发现出现了如下数据。

- 这些数据便包含我们在之后的入侵中需要使用到的一些基本信息。可在“HTTP?history”中查看更多其他数据。可将数据进行保存以供之后使用。

- 到这一步,数据截取流程便基本算是完成了。作为收尾工作,我们需将“Intercept is on”重新切换成off的模式。随后在Firefox浏览器“选项”的“网络设置”中,将“手动代理配置”重新替换为“不使用代理服务器”的模式,以便浏览器能被正常使用。

通过数据的截取,我们能获得许多信息,如Cookie,Token等等。通过使用这些信息,我们能顺利地开展渗透测试的流程。

- 在下一篇文章中,我们将讨论有关暴力破解的思路、技巧、以及一些常用的工具。

- 尽管笔者更倾向于通过自己的理解创作代码来实现入侵目的,但一些耳熟能详的工具也会介绍一下的,毕竟不是所有人都像笔者一样喜欢从底层开始慢慢积累,了解更多知识才算是一次完整的学习,不是吗

那么,就让我们啃完手中的饼干,敬请期待下一篇文章吧。