从工控网络安全攻击中学习的经验

一、摘要

? 自1980年代以来,我们观察到一系列针对工业控制系统 (ICS) 的网络攻击,其中一些已经影响到关键国家基础设施 (CNI) 。虽然围绕以 ICS 为重点的网络攻击的信息,特别是在 CNI 环境中都存在访问限制,但本文提供了对公开报道的信息的广泛总结。通过识别和分析以前以 ICS 为重点的网络攻击,我们研究了它们的演变,使网络安全人员对攻击媒介、威胁参与者、影响以及目标部门和位置有更深入的了解,这对于持续制定整体风险管理战略至关重要。

二、多次历史性ICS攻击

? 概述了 1988 年至 2020 年间对 ICS 的 43 次攻击。尽管大多数 ICS 在1980 年代和 1990 年代初没有连接到互联网,但我们发现这些攻击的推断数据对于分析部分对于本篇论文十分重要。这些额外的数据使我们能够更准确地识别攻击向量、部门和影响随时间推移的变化,进而提供更准确的分析。由于这些攻击是多年前被记录下来的,由于公共信息可能不准确,因此必须谨慎解释这些数据。这些攻击在已知的情况下与多个来源交叉引用,以提供尽可能高的准确性。因此,我们认为仍然有有效的信息可以让网络安全 从业人员对攻击向量、威胁参与者、影响以及目标部门和位置的发展有更深入的了解。

三、三个关键的ICS攻击方法

? 深入地概述三种 ICS 攻击,即 Stuxnet、Triton 和对乌克兰能源系统的攻击,选择这些攻击是因为它们众所周知并且被广泛利用。

3.1 Stuxnet

? Stuxnet 可能是最著名的 ICS 攻击之一,它是网络安全新时代的开始同时它也被广泛涵盖在多个学科领域,例如作为法律和政治学。

? 当时,Stuxnet 是有史以来最复杂网络安全攻击之一。这次攻击旨在破坏

并破坏伊朗的核计划,它通过利用几个漏洞并利用网络自动传播来实现连接到PLC的Windows主机。这宣布了“一劳永逸”的恶意软件的开始。

但是,这些系统没有连接到外网,因此初始攻击发生在本地内网,通过物理访问,通过 USB驱动。

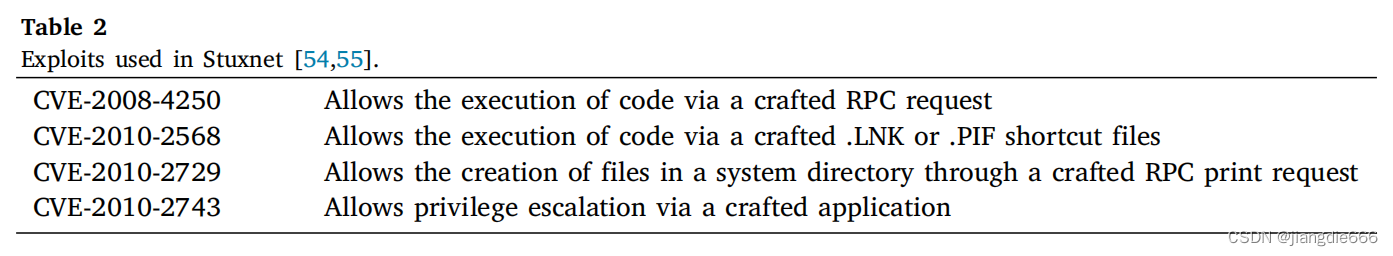

? Stuxnet 是 2010 年由Sergey Ulasen发现的。它利用了几个0day漏洞。从这些我们可以看出Stuxnet 并非针对 ICS 漏洞,而是针对传统IT漏洞。在获得 Windows机器的访问权限后,Stuxnet 能够感染 PLC 并破坏它们的操作。关于这次攻击伊朗核计划的影响,有各种报道称他影响了18月到5年多的时间不止,甚至声称它根本不是有效的。Stuxnet 比其他恶意软件复杂得多,因为它旨在破坏物理过程。

3.2 Triton

? Triton 或 TRISIS 是 2017 年在中东石油和天然气设施中发现的另一种针对安全仪表系统 (SIS) 的著名恶意软件。 Triton 针对的系统旨在防止故障和事故;其运营的任何中断都可能导致灾难性后果和生命危险。这些危险进一步表明,成功的攻击可能会对目标设施周围的区域产生影响,尤其是当核电站等设施受到攻击时。这次攻击导致工业系统关闭和运营中断。虽然它没有导致相当大的安全风险,但它被认为是 ICS 攻击中的另一个里程碑,因为它干扰了关键的安全系统并暴露了针对这些系统的攻击的可能结果。可以从Triton中吸取教训来预防其他潜在的更危险攻击的手段。

? Triton 有两个主要模块,trilog.exe 和 library.zip,第一个前者利用包含必要工具的库与 Triconex 控制器进行通信。使用这两个模块,当系统在“程序”模式下运行时,它可以通过提供自定义有效负载来重新编程控制器。恶意软件的部署是通过入侵 SIS 工程工作站进行的。因此,恶意软件可以通过多种可能的方式进入系统。一些潜在的攻击媒介包括网络钓鱼、物理访问或受信任的关系。

3.3 乌克兰能源系统

? 2015 年,乌克兰能源系统遭遇重大攻击,以 BlackEnergy 恶意软件为攻击核心。

? BlackEnergy 从 2007 年发现的第一个版本到乌克兰能源系统攻击期间使用的第三个版本已经有了很大的发展。这是一个完美的例子,说明攻击手段多年来是如何演变的,并解释了是如何规避新的和更复杂的安全系统。由于其复杂性和影响力,对乌克兰的攻击被视为对网络运营商的警钟,因为它与不同的攻击模式相结合。攻击期间发生了 6 小时的停电,这表明对 ICS 的攻击可能对大范围地理区域产生影响。据称这是第一起被承认导致停电并影响约 225,000 名客户的网络攻击事件。攻击者使用了除 BlackEnergy 之外的多种技术,例如鱼叉式网络钓鱼、凭据盗窃、KillDisk 和 VPN 进入 ICS 网络。查看 BlackEnergy 的特性,这是这次攻击中最有趣的部分之一(表 3),我们可以看到版本 1 和 2 之间的增量改进,以及版本 3 和 BE Lite 的更显着改进;特别是第三版,它只能驻留在内存中,并且可以检测虚拟环境和安全措施。当恶意软件驻留在内存中时,调查变得越来越困难,因为关闭系统会删除它的任何痕迹,因此需要进行实时取证分析。但是,这种类型的分析可能会改变内存,这可能会对结果产生负面影响。对乌克兰能源系统的部分攻击旨在使用 KillDisk 特洛伊木马擦除系统的任何痕迹,这将影响取证分析结果。最初的入侵是通过发送给员工的包含恶意宏的 Microsoft Word 文件发生的。根据 ESET 研究人员的说法,攻击者可能利用 CVE-2014-4114 漏洞传播恶意软件。

3.4 讨论

? 从这些攻击中,我们可以识别出这些年来的一些变化。从 Stuxnet 的发现到 BlackEnergy 多年来的演变,最终以 Triton 作为对工业安全系统的首批攻击之一。安全组织需要适应这些攻击并从中学习,以跟上不断发展的对手。

? 作为第一次高度复杂的 ICS 攻击,Stuxnet 震惊了社区,并展示了各国在攻击这些系统方面可以做些什么。BlackEnergy 是对手如何绕过应安全措施以及这些安全系统需要更新的一个典型例子。它展示了一个恶意软件如何在多次攻击中使用,以及它如何在被发现多年后仍然具有相关性。最后,我们概述了 Triton,这是第一次主动针对工业安全系统的攻击。对这些系统的成功攻击可能会产生相当大的影响。看看这三种攻击,除了这些系统的安全性之外,我们可以看到需要在立法中进行更改并在政治领域进行进一步讨论。

在全球范围内,我们看到政府更加重视其关键基础设施的安全性。欧盟旨在通过欧洲议会和理事会的指令 2016/1148(称为 NIS 指令)来做到这一点。在美国,奥巴马总统表示:“从现在开始,我们的数字基础设施——我们每天所依赖的网络和计算机——将被视为应有的地位:作为一项战略性国家资产。保护这些基础设施将是国家安全的优先事项。我们将确保这些网络是安全的、值得信赖的和有弹性的。我们将阻止、预防、检测和防御攻击,并从任何中断或损害中迅速恢复”。此外,在社会科学领域,网络空间有时被视为“伟大的均衡器”,因为它比传统军事领域需要更少的投资。这也使非国家行为者能够参与过去在国家之间进行的冲突。非国家行为者已成为真正的威胁,有可能在与民族国家同等水平上造成损害和破坏。后者已经使用这些团体代替他们进行攻击。

? 这种观察到的政府和组织更重视威胁的趋势必须继续跟上他们面临的威胁行为者的不断发展。当 Stuxnet 被用来针对伊朗核计划时,ICS 没有连接到

互联网。如今,有一种将这些系统连接到互联网并远程管理它们的趋势。这为他们打开了攻击诸如 BlackEnergy 和 Triton 之类的机会,这些攻击可以从

互联网并针对组织中的任何人。

四、工控系统攻击分析

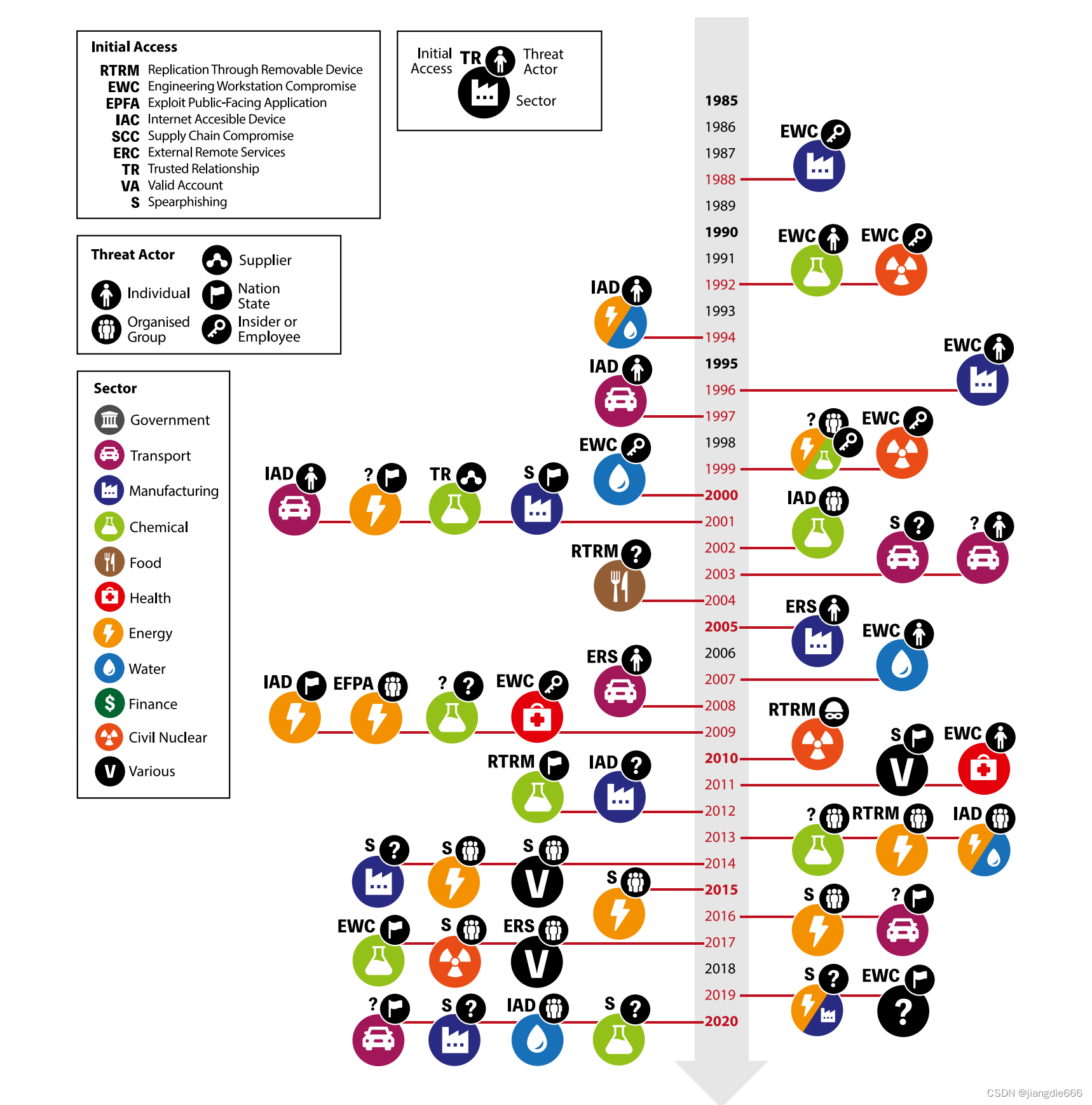

? 使用 STIX对象[73]和 ATT&CK ICS 框架策略,我们在图2 中展示 了提取的信息。该图显示了从第一次到最多的所有 ICS 攻击最近。攻击所针对的部门(例如化学、食品、运输),例如,在 1996 年,在制造过程中,有一个人对工程工作站妥协 (EWC)部门。只有发生攻击的年份用红线连接。除了图标之外,还使用颜色来更容易地让读者区分扇区,但没有其他属性。一年内图标簇的顺序没有意义。该图旨在在单个页面上提供迄今为止的 ICS 攻击的完整概述,并允许读者进行比较并查看模式(或其中缺少模式),即频率增加、目标扇区等。

? STIX 作为一种标准化语言,旨在以结构化的方式提供全面的威胁情报数据。 在数据提取中使用了以下 STIX 对象:活动、行动过程、身份、指标、基础设施、入侵集、位置、恶意软件、观察到的数据、威胁参与者、工具和漏洞。 我们还利用了 MITRE ATT&CK 框架中的其他技术信息,用于 ICS,涵盖初始访问和影响。 该框架被描述为“一个知识库,可用于描述对手在 ICS 网络中操作时可能采取的行动。 知识库可用于更好地描述和描述妥协后的对手行为”。

? 在我们提取攻击信息的过程中确定了四个关键类别:威胁参与者、初始访问技术、影响以及目标基础设施和位置。 这些类别是我们分析的基础。 这些类别中的每一个都通过使用现有框架或分类法得到支持;证明它们在我们的分析中的使用是合理的。

? 在分析与威胁参与者信息对应的数据时,使用了以下STIX对象:身份、入侵集和威胁参与者。 此外,还选择了由互联网安全中心 (CIS)提供的威胁行为者分类的简化版本来对不同的威胁行为者群体进行分类。尽管存在许多分类法来对威胁行为者进行分类,例如网络安全和基础设施安全局 (CISA)提供的分类法,但选择 CIS 分类法是因为它根据威胁行为者的知识、技能、能力、 动机和资源。

? 虽然不是国家基础设施,在我们的分析中也考虑了制造部门,因为该部门通常涉及 ICS 网络的使用,并且是我们检查过的几个攻击的目标。以下小节对图 2 进行了扩展,以识别整个 ICS 攻击历史中出现的相关趋势,以及可以吸取哪些教训来为未来的潜在攻击做准备。 虽然在提取 ICS 网络攻击数据时使用了大量资源,但某些攻击没有足够的资源访问权限来自信地识别全面分析所需的信息。 这通常是由于有关特定攻击的信息被分类或不可用。

4.1 威胁成员

? 当今威胁情报中最关键的组成部分之一是了解威胁参与者、他们的行为、动机和能力。 在这一部分的分析中,身份、入侵集和威胁行为者 STIX 对象与 CIS 威胁行为者分类法的略微修改版本一起使用。

? 在过去 32 年中观察到的攻击中,已经确定了与威胁行为者有关的两个明显趋势。虽然系统复杂性的增加和安全意识的提高表明,在技能和资源有限的前提下,单人实施攻击变得更加困难,但有组织的威胁能力也显着增加。

? 为了减轻个人的安全风险,从业人员必须确保在其组织内实施基本的安全策略。这包括但不限于以下内容:弹性访问控制,例如撤销已离职员工的凭据访问权限或确保只有授权成员才能访问关键系统,以及对人员进行彻底审查。

? 强烈建议从业者确保他们定期使用这些提供的指导和威胁情报来提高他们的网络安全和事件响应能力。还观察到组织通过不太集中的方法共享威胁情报的推动力,例如开源威胁情报源,如 Proofpoint 的新兴威胁情报软件或 FBI 的 InfraGard,专门针对关键基础设施.

4.2 初始访问

? 与我们调查时间段的前半部分不同,后半部分使用了更广泛的初始访问技术。这些技术包括利用外部远程服务 (ATT&CK ID T0822)、通过 Internet 可访问设备访问 (ATT&CK ID T0883)、通过可移动媒体复制 (ATT&CK ID T0847) 以及使用鱼叉式钓鱼附件 (ATT&CK ID T0865)。从 2013 年开始,出现了从使用技术初始访问技术到使用鱼叉式网络钓鱼等社会工程方法的明显转变。

? 然而,随着现代技术的进步和标准化协议在工业网络(如 TCP/IP)中的集成,攻击面有所增加。多年来技术安全策略的改进,最近的攻击已经转向依赖某种形式的社会工程或人为错误来获得目标系统的初步立足点。这凸显了为组织内的所有员工提供网络安全培训和确保组织在工作环境中正确实施强大的安全文化的重要性。建议从业者咨询其国家网络安全组织关于最小化攻击面和社会工程意识的指南。虽然培训很重要,但仅提供这一点并不能足够防止社会工程攻击,组织还应确保在工作环境中实施弹性安全文化。这包括通过建立无压 力的环境以尽量减少错误(例如,由于注意力不集中而意外打开电子邮件附件,或在未事先检查访问权限的情况下将门打开到对某人开放的受限区域),从而防止危险行为的发生。

4.3 影响

? 与初始访问技术产生的后果不同不同,观察到的对系统的影响没有明显变化。这很可能是 由于攻击的影响与每次攻击的动机密切相关,而不是攻击者能力的演变。因此,已确定的影响与以下三种攻击动机相关:经济收益、间谍活动、信息收集和破坏。

? 43 次攻击中只有 2 次是出于经济动机。这些攻击的影响包括失去对系统的查看或控制(ATT&CK ID T0829 和 T0813),这通常也会导致生产力和收入损失(ATT&CK ID T0828)。这主要是由于这些攻击中使用的恶意软件类型:勒索软件;导致加密或删除操作所需的基本文件。这些攻击类型的低频率表明出于财务动机的攻击主要针对 IT 系统。

4.4 基础设施和位置

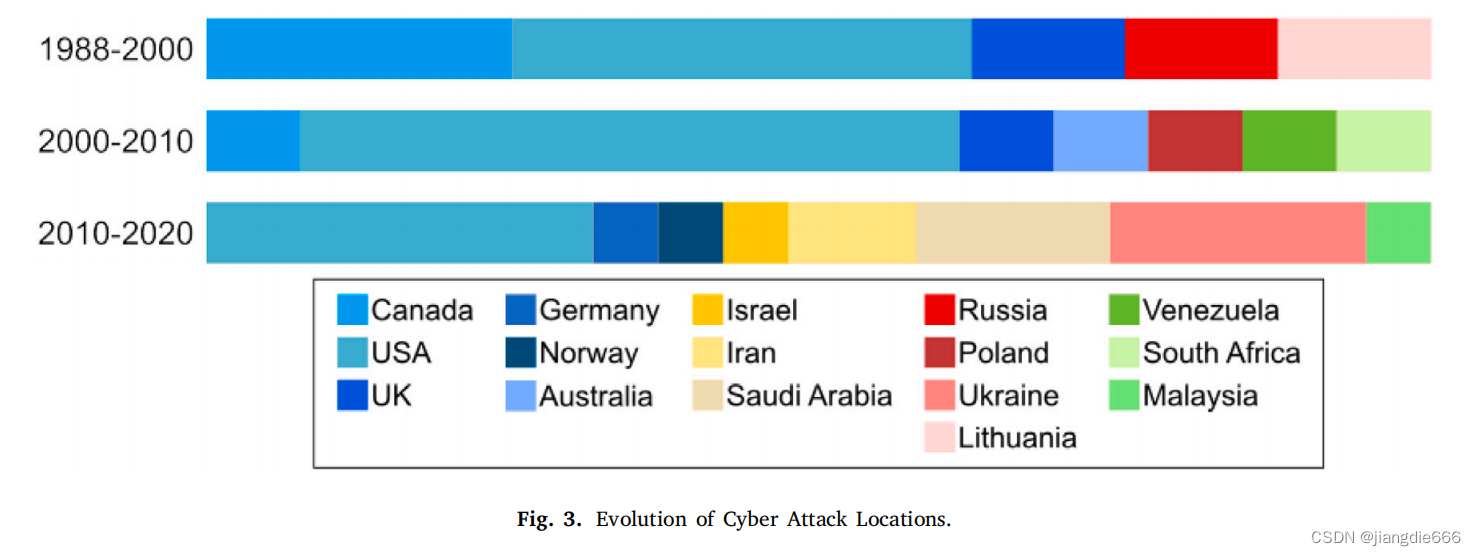

? 为了结束我们的分析,每次攻击的目标基础设施和位置都使用相关的 STIX 对象进行了探索。这样做是为了确定是否有任何特定的基础设施成为更常见的目标,以及这些年来目标基础设施是否有任何变化。已识别的基础设施根据 CPNI 的国家基础设施部门分类法进行分类。

? 在 2009 年之前,可以观察到各种目标基础设施和位置。这部分是由于这些攻击背后涉及的威胁行为者:由于来自特定组织的个人是大多数事件的幕后黑手,因此没有发现基础设施或特定位置的趋势。

? 从 2010 年起,可以观察到针对化学和能源部门的明显转变。这是因为以下两个原因:针对这些部门造成的相关影响以及这些攻击背后的动机。与能源部门中断相关的破坏性影响可能会对需要电力才能运行的更广泛的基础设施造成不利影响。相比之下,对基础设施的攻击,例如化学部门的炼油厂,可能会对相关国家产生严重的经济影响。对于沙特阿拉伯等中东国家来说尤其如此,其石油部门占该国 GDP 的 42%。因此,类似2017 年针对 Petro Rabigh 的袭击不仅有可能对生命造成危险,而且还可能对该国经济造成严重后果。诸如 2015 年对乌克兰能源部门的攻击导致 80,000 多名居民停电等攻击有可能影响其他基础设施,使装配线、救生医院设备或化学加工机器等系统脱机,可以推断,这些部门已成为目标,因为这些攻击可能对其他依赖能源的部门产生影响。

4.5 总结

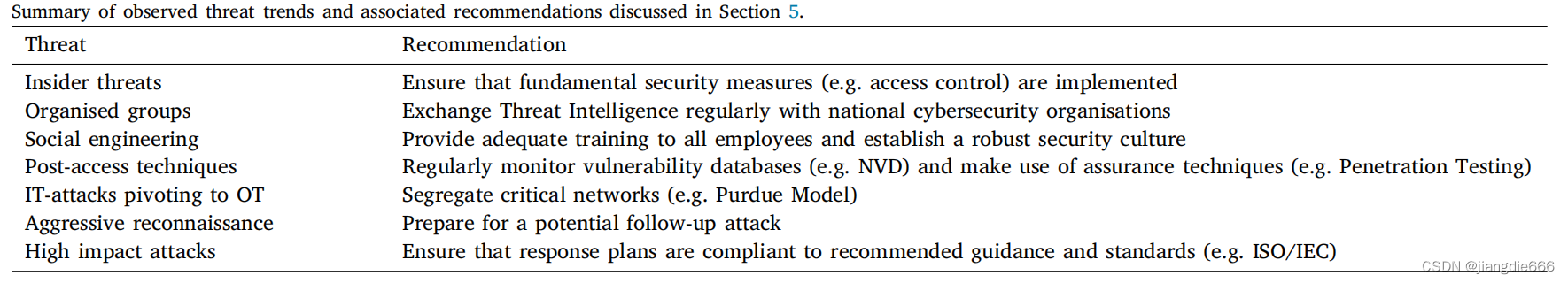

? 如前几节所述,围绕过去对 ICS 的攻击确定了多种趋势。 其中包括攻击背后的威胁参与者、在目标系统中站稳脚跟的初始访问技术、每次攻击的影响和动机,以及攻击的目标基础设施和位置。 在观察到这些趋势的同时,基础建议也很详细;为利益相关者提供基础,以提高他们对相关威胁的防御和响应能力。 下面列出了这些趋势和建议的总结。

? 在 2009 年之前,对所有检查的攻击负责的威胁行为者大多是个人,无论是外部的还是内部的,目标是使用这些攻击的基础设施。从 2009 年开始,我们观察到攻击转向由更有组织的团体(例如网络犯罪或国家资助的团体)。2009 年之前和之后确定的趋势有明显的区别。这种趋势的转变与 2010 年 Stuxnet 攻击的公开曝光相吻合。

五、结论和未来发展

? 在本文中,我们识别、讨论和分析了 43 种针对 ICS 的攻击。 在整理针对 ICS 的攻击过程中,我们无法确定单一资源可以提供足够的信息来对针对 ICS 的攻击进行全面分析。 尽管已经尝试合并多个攻击,但这些攻击也不够彻底 。为了解决这个问题,我们汇总了多个信息源,我们使用这些信息对 43 次 ICS 攻击进行了分析。

? 在分析过程中,我们确定了四类:威胁参与者、初始访问、影响以及基础设施和位置。 这是通过使用 MITRE ATT&CK、MITRE ICS ATT&CK 框架、STIX、独联体威胁行为者分类法和国家基础设施保护中心 (CPNI) 关键基础设施部门列表来实现的。

? 关于威胁行为者,我们确定了从内部到外部的转变,以及从单个攻击者到有组织的团体的转变。这凸显了从中央资源了解可用威胁参与者情报的必要性。随着关键基础设施与物联网集成,我们可以从分析中发现,作为初始访问技术的鱼叉式网络钓鱼攻击数量的增长存在明显趋势。随着系统复杂性的增加,网络钓鱼成为更具吸引力的切入点。这表明需要对所有员工进行培训和提高意识,以及在组织内实施强大的安全文化以降低这种攻击媒介的风险因素。

六、参考文献

[1] CISCO, Ethernet-to-the-factory 1.2 design and implementation guide, 2008,https://bit.ly/2KcRtLj.

[2] E. Zio, Challenges in the vulnerability and risk analysis of critical infrastructures, Reliab. Eng. Syst. Saf. 152 (2016) 137–150.

[3] R. Derbyshire, B. Green, D. Prince, A. Mauthe, D. Hutchison, An analysis of cyber security attack taxonomies, in: 2018 IEEE European Symposium on Security and Privacy Workshops (EuroS&PW), IEEE, 2018, pp. 153–161.

[4] B. Miller, D.C. Rowe, A survey SCADA of and critical infrastructure incidents, RIIT 12 (2012) 51–56.

[5] K.E. Hemsley, E. Fisher, et al., History of Industrial Control System Cyber Incidents, Tech. Rep., Idaho National Lab.(INL), Idaho Falls, ID (United States), 2018.

[6] P. Security, Critical infrastructure, 2018, https://bit.ly/2VJtPrJ. (Accessed 02-07-2020).

[7] J. Slowik, Stuxnet to CRASHOVERRIDE to TRISIS: Evaluating the history and future of integrity-based attacks on industrial environments, 2019, https://bit.

ly/2VM9XEs. (Accessed: 06-12-2020).

[8] A. Ginter, The top 20 cyberattacks on industrial control systems, 2018, https://bit.ly/36LfuSe. (Accessed: 06-12-2020).

[9] SANS, The industrial control system cyber kill chain, 2020, https://bit.ly/3oGhS2T. (Accessed: 06-12-2020).

[10] Kaspersky, Threat landscape for industrial automation systems, 2020, https://bit.ly/3mQDmJw. (Accessed: 06-12-2020).

[11] CPNI, Critical national infrastructure, 2020, https://bit.ly/3irNTsV. (Accessed:04-07-2020).

[12] E. Byres, M. Fabro, RISI - The repository of industrial security incidents, 2014, https://www.risidata.com/Database. (Last Accessed: 18-02-2020).

[13] C. Baylon, R. Brunt, D. Livingstone, Cyber security at civil nuclear facilities:Understanding the risk, 2015, https://bit.ly/2yhfGde. (Accessed 02-07-2020).

[14] D.E. Denning, Cyberterrorism: The logic bomb versus the truck bomb, Glob.Dialogue 2 (4) (2000) 29.

[15] K. Maguire, Guard tried to sabotage nuclear reactor, 2001, https://bit.ly/3cd4f4S. (Accessed 02-07-2020).

[16] D. Morain, Hackers victimize Cal-ISO, 2001, https://lat.ms/3bfitC05. (Accessed 02-07-2020).

[17] J. Leyden, Uk teenager accused of ‘electronic sabotage’ against US port, 2003, https://bit.ly/2ymdVes. (Accessed 02-07-2020).

[18] P. Security, The most famous virus in history: Blaster, 2014, https://bit.ly/2Vh88jJ. (Accessed 02-07-2020).

[19] J. Leyden, Polish teen derails tram after hacking train network, 2008, https://bit.ly/3eKROzK. (Accessed: 11-11-2020).

[20] C. Squatriglia, Polish teen hacks his city’s trams, chaos ensues, 2008, https://bit.ly/2GPiNxs. (Accessed: 11-11-2020).

[21] A. Nicholson, S. Webber, S. Dyer, T. Patel, H. Janicke, SCADA security in the light of Cyber-Warfare, Comput. Secur. 31 (4) (2012) 418–436.

[22] McAfee, Global energy cyberattacks: Night dragon, 2011, https://bit.ly/2RN5JL8. (Accessed: 22-06-2020).

[23] Microsoft, Microsoft security intelligence: Virus:Win32/Sality.AT, 2010, https://bit.ly/3ahhznu. (Accessed: 22-06-2020).

[24] J. Leyden, Mystery lingers over stealthy stuxnet infection, 2010, https://bit.ly/2RQ5mzD. (Accessed: 22-06-2020).

[25] R. Langner, Stuxnet: Dissecting a cyberwarfare weapon, IEEE Security Privacy 9 (3) (2011) 49–51.

[26] Tridium, About tridium: Tridium’s history, 2015, https://bit.ly/3arDCYN. (Accessed: 01-07-2020).

[27] K. Zetter, Meet ’flame,’ the massive spy malware infiltrating Iranian computers,2012, https://bit.ly/2RS8vz3. (Accessed: 01-07-2020).

[28] S. Bologna, A. Fasani, M. Martellini, Cyber security and resilience of industrial control systems and critical infrastructures, in: Cyber Security, Springer, 2013, pp. 57–72.

[29] P. Security, Mariposa botnet, 2010, https://bit.ly/3bprp8e. (Accessed: 01-07-2020).

[30] ICS-CERT, ICS advisory (ICSA-14-178-01): ICS focused malware, 2014, https://bit.ly/356F5CM. (Accessed 02-07-2020).

[31] R.M. Lee, M.J. Assante, T. Conway, German steel mill cyber attack, Ind. Control Syst. 30 (2014) 62.

[32] K. Zetter, Everything we know about Ukraine’s power plant hack, 2016, https://bit.ly/3eEnDJV. (Accessed 02-07-2020).

[33] Dragos, Crashoverride: Analysis of the threat to electric grid operations, 2017,https://bit.ly/2KxWN8r. (Accessed 02-07-2020).

[34] N. Perlroth, Hackers target operator of kansas nuclear power plant, FBI and Homeland Security say, 2017, https://bit.ly/2yLYht4. (Accessed: 01-07-2020).

[35] The Guardian, Petya cyber-attack: Cadbury factory hit as ransomware spreads to Australian businesses, 2017, https://bit.ly/319AQoG. (Accessed: 23-03-2020).

[36] CSO, Petya attack caused $140 m hit on Cadbury parent Mondelez’s Q2 ?revenues, 2017, https://bit.ly/3tSMfpn. (Accessed: 23-03-2020).