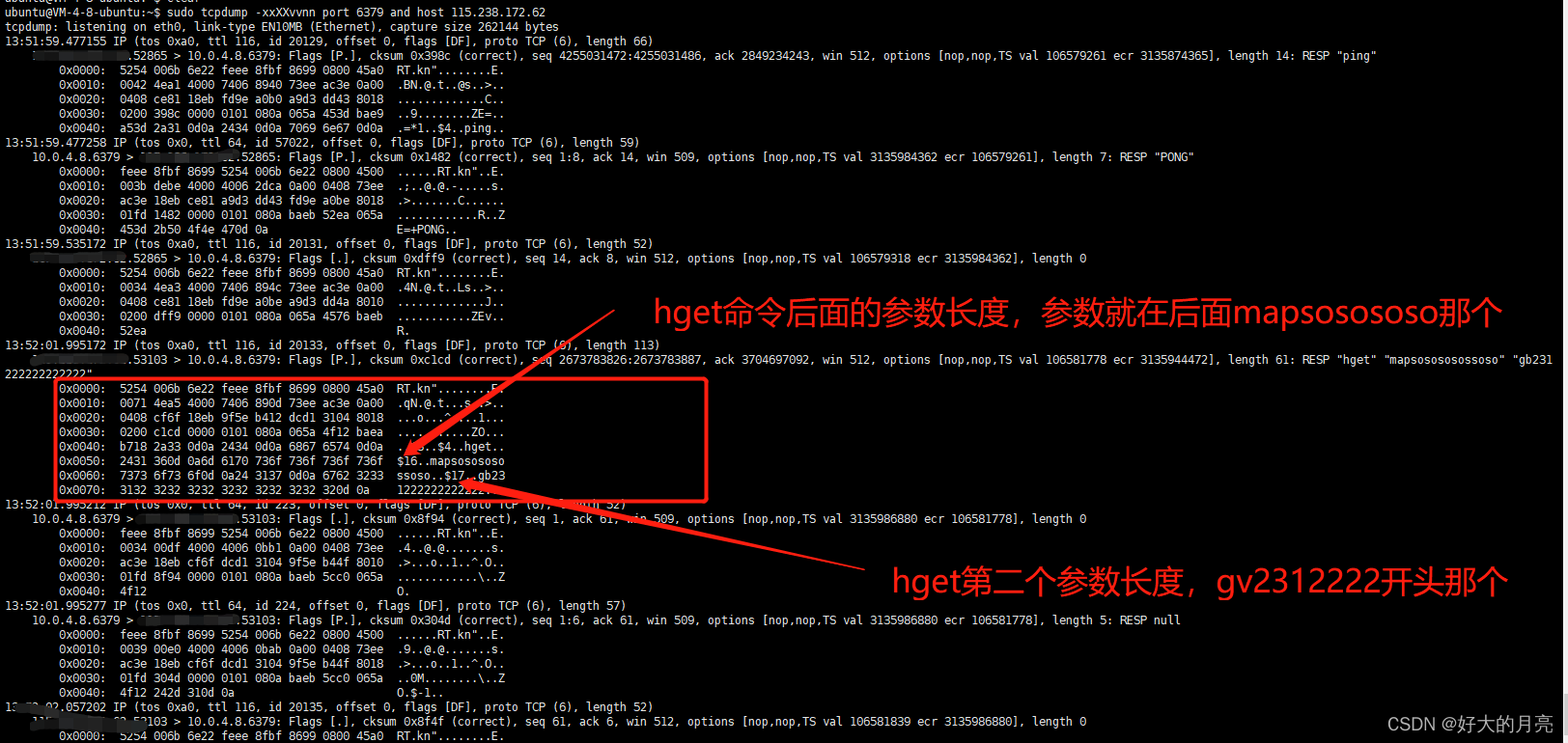

以抓取redis的命令报文为demo

抓取本地端口号为6379,和ip为xxx.xxx.xxx.xxx上的tcp通信包

sudo tcpdump -xxXXvvnn port 6379 and host xxx.xxx.xxx.xxx

tcpdump参数接单介绍

-n参数设置不解析域名提升速度

- -n:不把ip转化成域名,直接显示 ip,避免执行 DNS lookups 的过程,速度会快很多

- -nn:不把协议和端口号转化成名字,速度也会快很多。

- -N:不打印出host 的域名部分.。比如,,如果设置了此选现,tcpdump 将会打印’nic’ 而不是 ‘nic.ddn.mil’.

-v参数控制详细内容的输出

- -v:产生详细的输出. 比如包的TTL,id标识,数据包长度,以及IP包的一些选项。同时它还会打开一些附加的包完整性检测,比如对IP或ICMP包头部的校验和。

- -vv:产生比-v更详细的输出. 比如NFS回应包中的附加域将会被打印, SMB数据包也会被完全解码。(摘自网络,目前我还未使用过)

- -vvv:产生比-vv更详细的输出。比如 telent 时所使用的SB, SE 选项将会被打印, 如果telnet同时使用的是图形界面,其相应的图形选项将会以16进制的方式打印出来(摘自网络,目前我还未使用过)

-x参数显示数据包的头部

- -x:以16进制的形式打印每个包的头部数据(但不包括数据链路层的头部)

- -xx:以16进制的形式打印每个包的头部数据(包括数据链路层的头部)

- -X:以16进制和 ASCII码形式打印出每个包的数据(但不包括连接层的头部),这在分析一些新协议的数据包很方便。

- -XX:以16进制和 ASCII码形式打印出每个包的数据(包括连接层的头部),这在分析一些新协议的数据包很方便。

-w过滤结果输出到文件

使用 tcpdump 工具抓到包后,往往需要再借助其他的工具进行分析,比如常见的 wireshark 。

而要使用wireshark ,我们得将 tcpdump 抓到的包数据生成到文件中,最后再使用 wireshark 打开它即可。

使用 -w 参数后接一个以 .pcap 后缀命令的文件名,就可以将 tcpdump 抓到的数据保存到文件中。

tcpdump icmp -w icmp.pcap

-r从文件中读取包数据

使用 -w 是写入数据到文件,而使用 -r 是从文件中读取数据。

读取后,我们照样可以使用上述的过滤器语法进行过滤分析。

tcpdump icmp -r all.pcap

过滤规则组合

- and:所有的条件都需要满足,也可以表示为 &&

- or:只要有一个条件满足就可以,也可以表示为 ||

- not:取反,也可以使用 !

需要抓一个来自10.5.2.3,发往任意主机的3389端口的包

tcpdump src 10.5.2.3 and dst port 3389

当你在使用多个过滤器进行组合时,有可能需要用到括号,而括号在 shell 中是特殊符号,因为你需要使用引号将其包含。例子如下:

tcpdump 'src 10.0.2.4 and (dst port 3389 or 22)'

而在单个过滤器里,常常会判断一条件是否成立,这时候,就要使用下面两个符号

- =:判断二者相等

- ==:判断二者相等

- !=:判断二者不相等

当你使用这两个符号时,tcpdump 还提供了一些关键字的接口来方便我们进行判断,比如

if:表示网卡接口名、

proc:表示进程名

pid:表示进程 id

svc:表示 service class

dir:表示方向,in 和 out

eproc:表示 effective process name

epid:表示 effective process ID

比如我现在要过滤来自进程名为 nc 发出的流经 en0 网卡的数据包,或者不流经 en0 的入方向数据包,可以这样子写

tcpdump "( if=en0 and proc =nc ) || (if != en0 and dir=in)"