一、本体理论

本体理论定义了对世界万物的规范化说明,所有的知识库均采用同样的规范定义,有助于实现知识的共享和交互。

1.本体概念

(1)定义

本体是一种具有结构化特点的特殊类型的术语集,存在对象类型或对象类型的概念。

(2)组成要素:类、实例、属性、关系、函数、公理。

类:事物的种类或对象类型;

实例:每一个类都与一组个体(类扩展)相关联,类扩展中的每一个个体都称为类的实例;

属性:一个实例或对象和概念等都具有的特征、特性、特点、参数;

关系:类和实例之间的关联方式;

函数:一类特殊的元素;

公理:本体内存在的事实。

2.本体语言

OWL(Web Ontology Language,网络本体语言)

(1)定义了以下术语:

①owl:class :类,定义了因具有某些共同属性而属于同一分组的个体;

②rdfs:subClassOf:表示两个类的子属关系;

③rdfs:subPropertyOf:表示两个属性的子属关系;

④owl:ObjectProperty:对象属性,表示两个类之间的关系;

⑤rdfs:domain:定义了属性的定义域,用来约束该属性可以适用的个体;

⑥rdfs:range:定义了属性的值域,用来限制属性的取值范围;

⑦owl:equivalentClass:定义两个类为等价类,即等价类拥有相同的实例;

⑧owl:equivalentProperty:定义两个属性为等价属性,等价属性将个体关联到与其同组的其他个体。

(2)OWL提供了3种不同表达能力、不同计算复杂度的子语言:OWL Lite、OWL DL、OWL Full。

3.基于本体的推理

(1)定义

指通过本体语言,从中推理出新知识,如推导出新的关系、属性等。

(2)常用方法

①基于Tableaux运算的方法:检查某一本体是否满足某规则或进行实例检测;

②基于逻辑编程改写的方法:根据特定的场景定制规则,从而实现用户自定义的推理过程;

③基于一阶查询重写的方法:结合不同数据格式的数据源,关联不同的查询语言;

④基于产生式规则的方法:采用前向推理的形式,按照一定机制执行规则。

二、网络安全态势感知系统相关的本体标准

1.资产维度的标准

(1)CPE(通用平台枚举)

①定义:信息技术软件应用程序、操作系统及硬件的结构化命名规范;

②作用:描述和识别计算资产中存在的应用程序、操作系统和硬件设备的类,有助于让不同用户对当前资产使用相同的命名规范。

(2)CCE(通用配置枚举)

①定义:一种标准化格式,描述软件配置缺陷;

②作用:有助于对资产中的配置、缺陷等进行量化评估。

(3)FOAF(Friend of a Friend)

①定义:表达人员、群体、组织机构及其关系;

②作用:FOAF可将设备IP地址与人员、组织关联起来。

2.漏洞维度的标准

广义的漏洞包括计算机漏洞和软件Bug。

计算机漏洞是在计算机硬件、计算机软件等的具体实现或策略上存在的缺陷,使攻击者能够在未授权的情况下访问或破坏计算机系统。

软件Bug指计算机软件或程序中存在的破坏正常运行的问题、错误。

(1)CVE(通用漏洞披露)

①定义:公开披露已知信息安全漏洞的一个字母表;

②作用:CVE的通用标识可使安全产品之间实现数据交换,帮助用户在各自独立的不同漏洞数据库、不同漏洞评估工具间共享数据。

(2)CWE(通用弱点枚举)

①定义:公开已知信息安全弱点的一个字母表;

②作用:提供了一个统一、可度量的软件弱点集合。

(3)CVSS(通用漏洞评分系统)

①定义:评测漏洞的严重程度,帮助用户确定所需反应的紧急程度和重要程度。

②作用:研究CVSS对于漏洞的评分信息,可以掌握具体的攻击信息,了解攻击的潜在影响和严重程度。

③CVSS由三类衡量指标组成:基础指标、时间指标和环境指标。

首先针对每类指标产生一个用压缩文本表示的衡量向量,反映漏洞的不同属性,然后综合三类指标生成一个数值评分,表示漏洞的强度。

3.威胁维度的标准

(1)CAPEC(通用攻击模式枚举和分类)

①定义:国际性公开可用的通用攻击模式列表,含有比较全面的模式和分类信息。

攻击模式:对攻击所利用软件系统通用方法的描述。

②作用:对攻击模式分析的时候,可以将CAPEC与检测到的网络空间安全事件结合,了解攻击所利用的CVE漏洞,并分析安全事件使用了哪个特定的CAPEC所列的攻击模式。

(2)MAEC(恶意代码属性枚举和特征描述)

①定义:MAEC基于行为、产出物、攻击模式等属性,对恶意代码相关的“高保真”信息进行编码。

②作用:利用MAEC可以消除在恶意代码描述中存在的模糊性和不确定性,促进沟通交流,以便研究人员根据先前已有实例研发出针对恶意代码的对抗机制。

(3)ATT&cCK(对抗战术、技术和常识)

①定义:攻击行为知识库和模型,根据真实的观察数据描述和分类对抗行为。ATT&CK是由攻击者在攻击企业时所利用的12种战术和244种企业技术组成的精选知识库。一个攻击序列至少包含一种技术,若干战术组合就可以构成一个完整的攻击序列。

②ATT&CK将已知攻击者的行为转换为结构化列表,将行为汇总成战术和技术,并通过矩阵以及结构化威胁信息表达式来表示。

(4)KillChain(杀伤链/网络攻击生命周期)

①定义:是一种特定类型的情景,在此情境中,若干个类型的事件必须按照指定的顺序发生;

②作用:防止攻击者进入网络环境;另外,在越早的杀伤链环节阻止攻击,修复的成本和时间损耗也越低。

4.综合信息标准

(1)STIX(结构化威胁信息表达)

①定义:网络空间威胁情报信息的结构化语言,提供了一个将各种网络空间情报组件聚合的高阶框架;

②作用:实现对网络空间威胁情报的信息共享。用于威胁分析、威胁特征分类、威胁及安全事件应急处理、威胁情报分享四个场景。

(2)CybOX(网络空间可观察对象表达)

①定义:按一定规范定义、表达和描述了网络空间可观察到的事件及其状态和属性;

②作用:便于人们针对安全事件相关信息进行交流。

(3)IODEF(安全事件描述交换格式)

作用:为互操作工具的开发提供基础。

三、基于MDATA模型的网络安全态势感知本体模型

1.基于MDATA模型的网络安全态势感知本体类

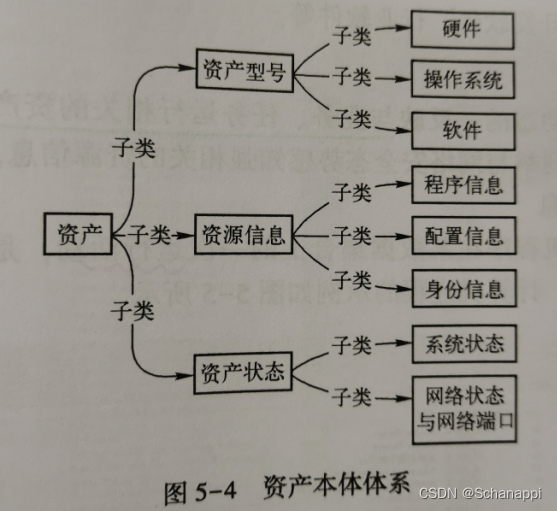

本体类可以分为资产、漏洞、威胁三个基本类。

资产存在漏洞,威胁利用漏洞,威胁影响资产。

(1)资产类

资产类信息分为静态资产信息和动态资产信息。

静态资产信息指资产型号信息,能够反映该型号资产特有的性质;

动态资产信息包括资源信息和资产状态信息。

①资产型号

Ⅰ.计算机的硬件:物理装置;

Ⅱ.计算机的操作系统:管理计算机硬件和计算机软件及资源的计算机程序;

Ⅲ.计算机的软件

②资源信息

Ⅰ.程序信息

进程:计算机程序在某数据集合上的一次运行活动;

服务:执行指定系统功能的程序、例程或进程;

系统调用:由操作系统提供的所有调用构成的集合;

驱动程序:添加到操作系统中的特殊程序,包含硬件设备的信息。

Ⅱ.配置信息

注册表:数据库,存储系统和应用程序的设置信息;

Ⅲ.身份信息

账户:包括用户名和密码,以及权利和权限;

用户权限;

凭证:证明身份等事实的证据。

③资产状态信息

Ⅰ.系统状态

CPU状态:指CPU的占有率;

内存状态:指内存的占有率;

磁盘使用状态:指磁盘的占有率;

磁盘I/O状态。

Ⅱ.网络状态与网络端口

网络状态:主要包括网卡I/O状态、网络连接状态、网络数据等;

网络端口:指TCP/IP协议中的端口。

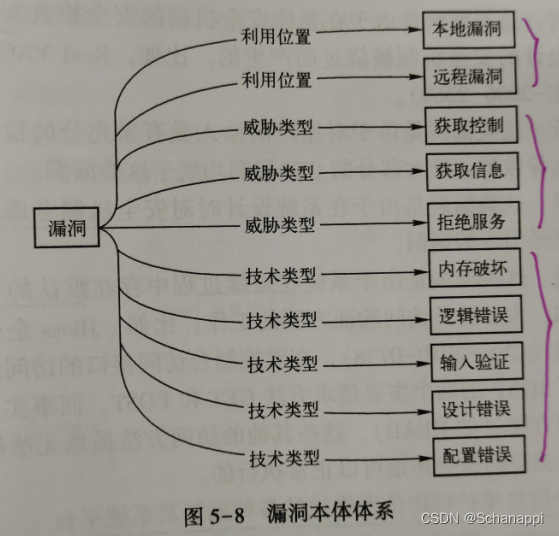

(2)漏洞类

漏洞类可按利用位置、威胁类型、技术类型等进行分类。

①基于利用位置的分类

本地漏洞:需要使用操作系统的账号登录到本地才能利用的漏洞;

远程漏洞:无需操作系统的账号登录即可通过网络访问目标机器的漏洞。

②基于威胁类型的分类

获取控制:可以劫持程序执行流程,使流程转向执行攻击者指定的任意指令或命令,从而控制操作系统;

获取信息:攻击者可以劫持程序,使其访问预期外的数据,并把信息泄露给攻击者;

拒绝服务:攻击者可利用该漏洞导致目标系统失去响应正常服务的能力。

③基于技术类型的分类

内存破坏:攻击者利用某种形式的内存越界访问操作发起攻击;

逻辑错误:系统安全机制的安全检查实现逻辑上存在问题;

输入验证:对用户的输入没有做充分的检查过滤就进行后续操作;

设计错误:在系统设计时对安全机制考虑不足;

配置错误:存在默认的不安全的配置状态。

④专业信息维护机构负责维护的各类漏洞及系统平台

CWE、CVE、BID、MSB、CNVD(国家信息安全漏洞共享平台)、CNNVD(国家信息安全漏洞库)

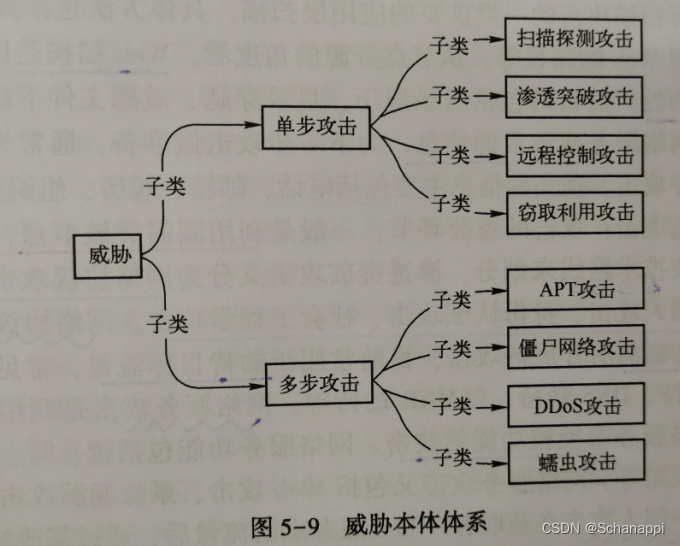

(3)威胁类

威胁类的信息用于描述网络空间中的攻击。

攻击一般分为单步攻击和多步攻击。

①单步攻击

又称基础攻击,描述攻击粒度的基本单元,表示完成攻击过程的某一个动作。

单步攻击可按照攻击意图、技术路线、实现方法、实现具体细节等四个层次进行划分。

按照攻击意图,可分为扫描探测攻击、渗透突破攻击、远程控制攻击、窃取利用攻击。

Ⅰ.扫描探测攻击:通过扫描探测发现网络中存活的节点及其相关信息、开放端口、可能存在的漏洞。

按照技术路线,扫描探测攻击又分为网络层扫描、传输层扫描、应用层扫描和情报搜集。

Ⅱ.渗透突破攻击:一般是利用漏洞突破节点,获得节点的控制权。

按照技术路线,渗透突破攻击又分为网络协议攻击、网络服务攻击、中间人攻击、身份认证攻击、社会工程学攻击。

Ⅲ.远程控制攻击:在成功实施渗透突破攻击之后,通过提权、安装木马等操作,进一步控制节点或达到长期控制节点的目的。

按照技术路线,远程控制攻击又分为登录控制、远程提取、本地攻击、本地提取和安装控制。

Ⅳ.窃取利用攻击:一般是进行破坏或窃取数据。

按照技术路线,窃取利用攻击又分为资源窃取攻击、篡改破坏攻击、功能盗用攻击和跳板攻击。

②多步攻击

多步攻击又称复杂攻击,覆盖为完成攻击目的所实施攻击的全过程。

可以分为APT攻击或类APT攻击、蠕虫攻击、僵尸网络攻击、DDoS攻击等。

Ⅰ.APT攻击:高级持续性威胁;

Ⅱ.蠕虫攻击:通过程序自动自我复制传播的网络攻击;

Ⅲ.僵尸网络攻击:僵尸网络是采取多种传播手段,将大量感染僵尸程序的计算机通过控制信道控制起来,形成可被攻击者操纵的网络;

Ⅳ.DDoS攻击:分布式拒绝服务攻击,指不同地域的多个计算机同时向一个或数个目标发动拒绝服务攻击。

2.基于MDATA模型的网络安全态势感知本体关系

主要分为一般关系、时间关系、空间关系、时空复杂关系。

(1)一般关系

①包含关系;

②属于关系;

③存在关系:漏洞存在于资产;

④利用关系:攻击利用漏洞;

⑤作用关系:攻击作用于资产;

⑥前提关系:表示某攻击是进行另外一个攻击的前提条件;

⑦后续关系:表示某攻击是另外一个攻击后续开展的攻击;

⑧等于关系:表示两个本体在某个维度的相同关系;

⑨获得关系:攻击获取资源;

⑩用于关系:资源用于攻击。

(2)时间关系

①时序关系:表示两个本体发生的时间先后顺序;

②相对时间关系:描述本体之间存在的相对时间关系,可以表示网络空间安全现象;比如,两个攻击事件发生的时间间隔大于或小于某阈值,作为安全事件发生的判断依据。

(3)空间关系

①绝对空间关系:比如某攻击事件的源IP为外网IP,表明该攻击事件是从外网IP攻击内网节点;

②相对空间关系:比如攻击事件A的目的IP是攻击事件B的源IP;

③复杂空间关系:比如攻击体中的跳板节点,既与超过某阈值的内网IP有安全事件关联,也与外网IP有安全事件关联。

(4)时空复杂关系

时间关系和空间关系相结合的网络空间安全行为。

3.基于MDATA模型的网络安全态势感知本体模型推理

本体模型推理:指对网络安全态势感知过程中提取的数据进行推理,识别攻击链、攻击过程、攻击目标、攻击意图和攻击危害。

整个过程分为低、中、高三个阶段,每个阶段需要通过提取或推理获得相关事件。

(1)低阶事件(安全事件)

定义:指可从安全设备、采集软件等获得的日志或数据;

包括:

①安全日志:由流量检测设备(入侵检测、防火墙、沙箱)或终端防护软件(EDR、杀毒软件)产生的日志数据;

②流量事件:流量统计数据和网络审计事件(表示资产进行了某些正常/异常行为);

③资产信息:通过资产探测设备获得的网络节点资产型号数据;

④漏洞信息;

⑤资产状态信息;

⑥拓扑信息;

⑦威胁情报信息:包括黑名单。

(2)中阶事件(单步攻击)

定义:对低阶事件进行统计、查询,或者简单的关联、推理得到的事件;

包括:

①攻击链;

②身份事件:将低阶事件的空间信息与IP-国家、IP-组织、IP-域名映射关系相关联,经推理得到的事件;

③声誉事件:能够引发声誉风险的事件,比如帐号、域名、IP等被某机构列入黑名单,就会构成一个声誉事件。一般通过将低阶事件与威胁情报事件进行关联。

④攻击类型事件:将诸如入侵检测等安全事件与攻击类型进行关联;

⑤有效攻击事件:将安全事件的漏洞信息与需要保护的资产漏洞信息进行关联;

⑥资产状态异常事件:对资产状态数据进行统计或推理;

⑦流量异常事件;

⑧攻击路径:将低阶事件与拓扑数据相关联。

(3)高阶事件(多步攻击)

定义:通过若干中阶事件推导出更加明确、信息量更大、指向性更强的事件;

包括:

①威胁行为体:通过中阶事件可推导出与杀伤链、杀伤链阶段等相关联的威胁行为体,通过进一步推导,将各种低阶事件、中阶事件与杀伤链阶段关联;

②大型攻击行动:将具有某些相同特征的威胁行为体进行关联分析(比如确定是否为同一威胁源),可以将威胁行为体与更大型的攻击行动关联;

③攻击目标信息:将身份事件与杀伤链、大型攻击行为相关联;

④攻击影响:基于网络状态信息、网络拓扑数据、攻击路径进行分析;

⑤TTP(攻击者的战术、技术和规程)。

(4)推理方法

①将安全事件与漏洞信息关联,进行有效的基础攻击检测:安全事件中与漏洞相关的事件包含事件对应的CVE漏洞信息,通过判断该事件作用的资产是否存在该漏洞,可判断事件的有效性;

②由安全事件或流量事件推导出攻击链;

③由攻击链结合其时序关系推理生成杀伤链;

④将不相关联的CVE安全事件与流量事件相关联;

⑤使用规则将域名或IP地址与中阶事件关联:在关联后,就可以通过检测发现具有相同源地址的多个事件;

⑥将具有相同检测特征ID和源IP地址的事件组合,判断是否是同一威胁源开展的同一大型攻击活动;

⑦将具有相同源/目的IP地址和检出事件的安全事件与流量事件结合分析:相同源/目的IP地址的安全事件可能具有强相关性,如果没有构成攻击链或杀伤链,说明不是同一威胁行为体,或者是缺乏必要检测的安全事件,此时需要结合流量事件分析;

⑧将具有相同源/目的IP地址和没有相应安全事件的流量事件结合分析;

⑨对缺乏某一阶段的杀伤链,基于流量安全事件进行关联分析,可以对杀伤链缺失阶段进行补齐;

⑩基于威胁行为体、大型攻击行动、攻击目标信息、攻击影响等进行综合分析。

四、本章小结

本体模型是一种显式的、形式化的、可机读的语义模型,定义了与问题域相关的类、类的实例、类间关系和数据属性等。

定义本体模型的作用:更高效地理解多源异构的安全数据,整合多来源信息,及时完成推理工作,从而推导出新的信息,更好地实现网络安全态势感知。

本章重点讲解了基于MDATA模型的网络安全态势感知本体模型,包括本体类、关系、推理等。