操作系统概述

操作系统(Operating System,OS)是计算机系统软硬件资源的控制中心,它以尽量合理有效的方法组织多个用户程序共享计算机的各种资源。

1、操作系统的功能:

处理器管理

存储器管理

设备管理

文件管理

网络与通信管理

提供用户接口

处理器管理----解决如何同时运行多个程序

进程控制和管理

进程同步和互斥

进程间通信

进程死锁的防止和解决

进程调度

存储器管理—解决如何更有效地利用内存

内存分配与回收

地址变换与保护

内存共享

存储扩充

设备管理—怎么使用外围设备设备中断管理

缓冲区管理

逻辑设备到真实设备的映射

设备分配与回收

实现虚拟设备

文件管理—怎么保存和读取数据

提供文件的物理组织方法

提供文件的逻辑组织方法

文件存取和使用

目录管理

文件共享和安全性控制

网络与通信管理—如何与另一台计算机通信

网络资源管理

数据通信管理

网络管理

2、操作系统实例

windows、unix(BSD、AT&T UNIX、SUN Solaris、Free BSD)、linux、IBM、MACH、MAC OS、NETWARE、MINIX。

操作系统的安全威胁

漏洞和漏洞扫描

1、漏洞——任何可能会给系统和网络安全带来隐患的因素

任何系统和网络都有漏洞

2、漏洞扫描——对目标网络或者主机进行安全漏洞的检测与分析,找出网络中安全隐患和存在的可能被攻击者利用的漏洞。

3、漏洞分类:

系统或应用本身存在的漏洞

配置不当所造成的漏洞

4、Windows漏洞产生原因

人为因素

客观因素

硬件因素

5、

黑客直接攻击

黑客性质的病毒

黑客程序(冰河、SSS)

信息泄露(嗅探器、破解工具)

妨碍正常运行(拒绝服务、DNS修改)

恶意代码

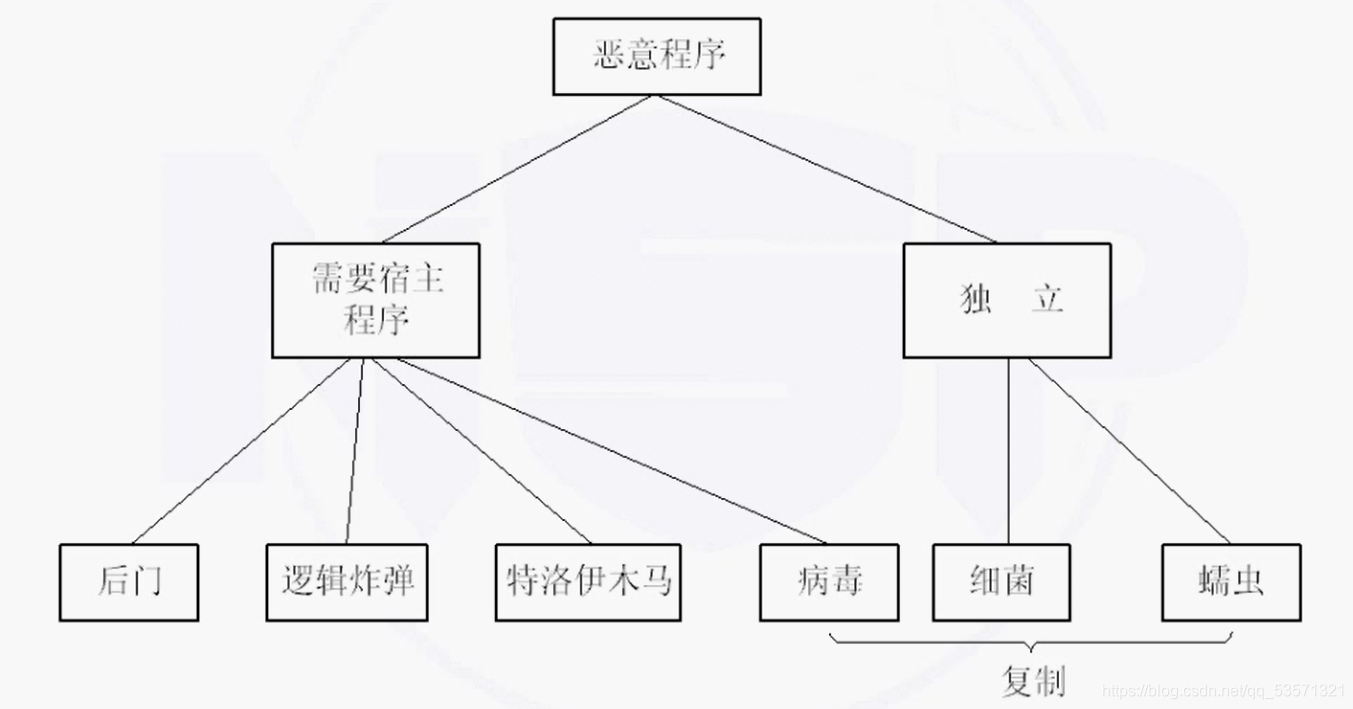

恶意代码,又称Malicious Code,或MalCode,MalWare。其是设计目的是用来实现某些恶意功能的代码或程序。

发展及特征

长期存在的根源

恶意代码:恶意代码是一种程序,它通过把代码在不被察觉的情况下镶嵌到另一段程序中,从而达到破坏被感染电脑数据、运行具有入侵性或破坏性的程序、破坏被感染电脑数据的安全性和完整性的目的。按传播方式,恶意代码可以分成五类:病毒,木马,蠕虫,移动代码和复合型病毒。

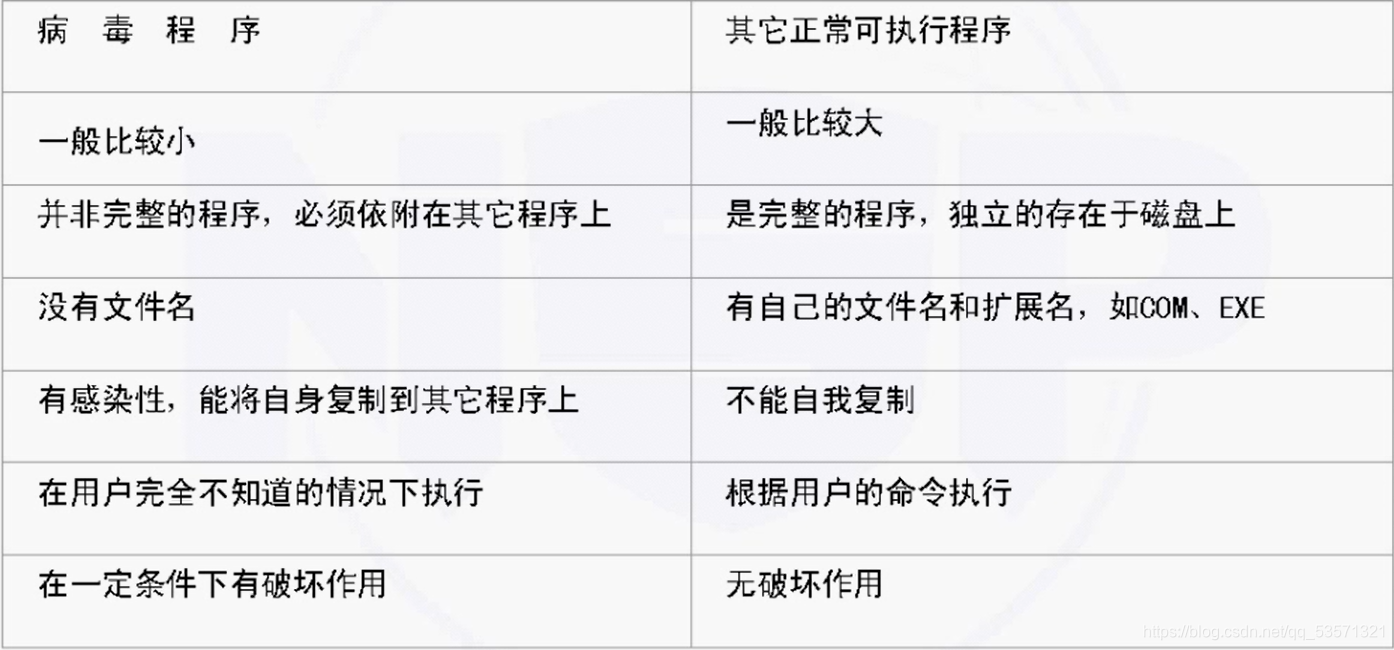

计算机病毒:一组能够进行自我传播、需要用户干预来触发执行的破坏性程序或代码。

如CH、爱虫、新欢乐时光、求职信、恶鹰、rose…

网络蠕虫:一组能够进行自我传播、不需要用户干预即可触发执行的破环性程序或代码。

1.其通过不断搜索和侵入具有漏洞的主机来自动传播。2.利用系统漏洞(病毒不需要漏洞)

3.如红色代码、SQL蠕虫王、冲击波、震荡波、极速波

特洛伊木马:是指一类看起来具有正常功能,但实际上隐藏着很多用卢不希望功能的程序。通常由控制端和被控制端两端组成。

如冰河、网络神偷、灰鸽子…

后门:使得攻击者可以对系统进行非授权访问的一类程序。

如Bits、WinEggDrop、Tini…

RootKit:通过修改现有的操作系统软件,使攻击者获得访问权并隐藏在计算机中的程序。

如RootKit、 Hkdef、 ByShell …

拒绝服务程序,黑客工具,广告软件,间谍软件…流氓软件…

端口扫描威胁

端口扫描就是得到目标主机开放和关闭的端口列表,这些开放的端口往往与一定的服务相对应,通过这些开放的端口,就能了解主机运行的服务,然后就可以进一步整理和分析这些服务可能存在的漏洞,随后采取针对性的攻击。

“端口扫描”通常指对目标计算机的所有所需扫描的端口发送同一信息,然后根据返回端口状态来分析目标计算机的端口是否打开、是否可用。

“端口扫描”行为的一个重要特征:在短时期内有很多来自相同的信源地址传向不同的目的地端口的包。

对于用端口扫描进行攻击的人来说,攻击者总是可以做到在获得扫描结果的同时,使自己很难被发现或者说很难被逆向跟踪。为了隐藏攻击,攻击者可以慢慢地进行扫描。通常来说,用大时间间隔的端口扫描是很难被识别的。

隐藏源地址的方法是发送大量的(数千个或上万个)欺骗性的端口扫描包,其中只有一个包的源地址是真实的。

即使全部包都被拦截并被记录下来,要想辨别哪一个是真正的信源地址也是很困难的,因为只有一个包的源地址是真实的。

操作系统安全防护

1、安全防护策略

安全策略是指:在一个特定的环境里,为保证提供一定级别的安全保护所必须遵守的规则。根据组织现实要求所制定的一组经授权使用计算机及信息资源的规则。

安全策略的目标:是防止信息安全事故的影响降为最小,保证业务的持续性,保护组织的资源,防范所有的威胁。

2、补丁程序

针对Windows操作系统,Microsoft公司每隔一段时间就会推出一个补丁程序的集合软件,将先前发布的所有补丁程序都集合在一起,方便用户对相应软件系统的修补,该软件称为补丁包。

系统漏洞是指:应用软件或操作系统在逻辑设计上的缺陷或在编写时产生的错误,这个缺陷或错误可以被不法者或者电脑黑客利用,通过植入木马、病毒等方式来攻击或控制你的计算机,从而窃取计算机中的重要资料和信息,甚至破坏你的系统。

对于软件系统来说,漏洞是无法避免、会长期存在下去

3、终端防护软件

系统维护的对我们的重要性?

计算机已成为生活和工作中不可缺少的工具,而且随着信息技术的发展,在电脑使用中面临越来越多的系统维护和管理问题,如系统硬件故障、软件故障、病毒防范、系统升级等,如不能及时有效地处理好,将会给正常工作、生活带来影响。为此,提供全面的计算机系统维护服务,使用户以较低的成本换来较为稳定的系统性能,以最好的性价比保证电脑系统的正常使用,解除用户后顾之忧,使您专注于发展自己的事业,在自己的专业领域不断前进。

杀毒软件,也称反病毒软件或防毒软件,是用于消除电脑病毒、特洛伊木马和恶意软件的一类软件。杀毒软件通常集成监控识别、病毒扫描和清除和自动升级等功能,有的杀毒软件还带有数据恢复等功能,是计算机防御系统(包含杀毒软件,防火墙,特洛伊木马和其他恶意软件的查杀程序,入侵预防系统等)的重要组成部分。

4、个人防火墙

目前常用的防火墙技术主要有:

包过滤型技术

代理服务技术

自适应代理技术

(1)包过滤防火墙的基本原理

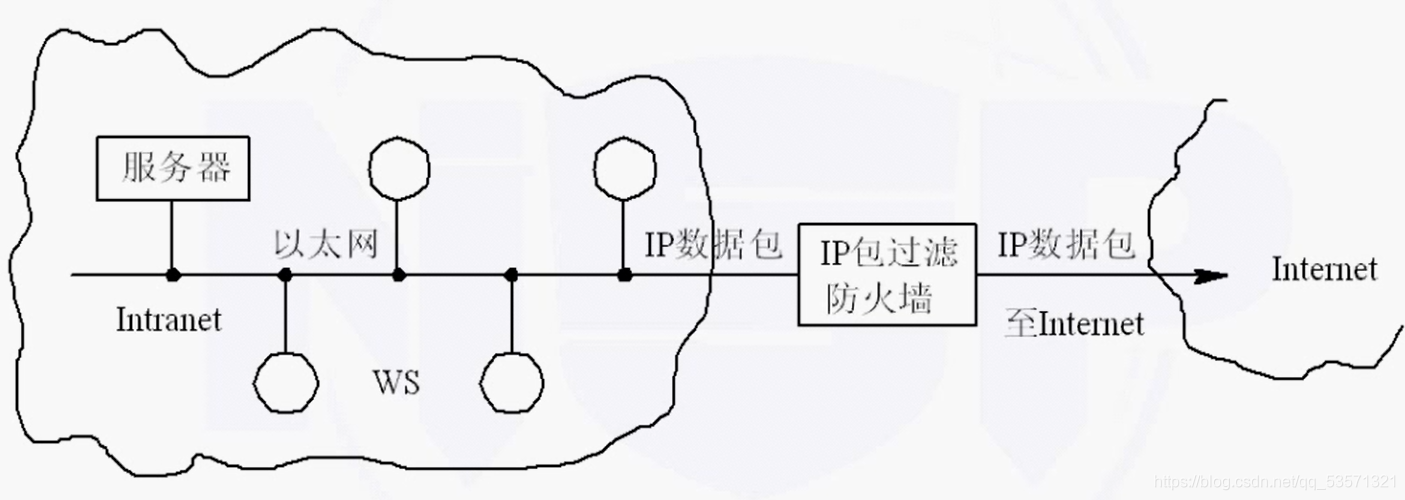

所谓“包过滤技术”是指:将一个包过滤防火墙软件置于lntranet的适当位置,通常是在路由器或服务器中,使之能对进出Intranet的所有数据包按照指定的过滤规则进行检查,仅对符合指定规则的数据包才准予通行,否则将之抛弃。图中示出了基于包过滤技术的防火墙的位置。