前言

之前试用了KALI自带的ARP欺骗工具arpspoof,成功地将物理机欺骗

传送门.

今天来试用一下新工具。

ettercap

首先了解一下ettercap工具

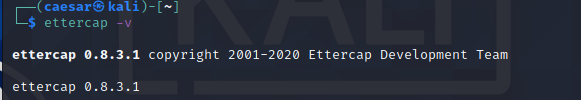

本工具是kali自带的软件,不需要自己下载安装。在终端输入 ettercap -v 查看版本即可

ettercap有两种运行方式,UNIFIED和BRIDGED。UNIFIED的方式是以中间人方式嗅探,基本原理是同时欺骗主机A和B,将自己充当一个中间人的角色,数据在A和B之间传输时会通过C,C就可以对数据进行分析,从而完成嗅探。BRIDGED方式是在双网卡情况下,嗅探两块网卡之间的数据包。

本博客使用的是软件,而不是在命令行执行

打开软件

我们要实现的是ARP 和DNS欺骗,因此就选择Sniffing 模式。

上面左边的功能键依次为开始/结束,搜索,主机列表

右边则是一些功能键。

ARP欺骗

ARP欺骗(英语:ARP spoofing),又称ARP毒化(ARP poisoning,网络上多译为ARP病毒)或ARP攻击,是针对以太网地址解析协议(ARP)的一种攻击技术,通过欺骗局域网内访问者PC的网关MAC地址,使访问者PC错以为攻击者更改后的MAC地址是网关的MAC,导致网络不通。此种攻击可让攻击者获取局域网上的数据包甚至可篡改数据包,且可让网络上特定计算机或所有计算机无法正常连线。

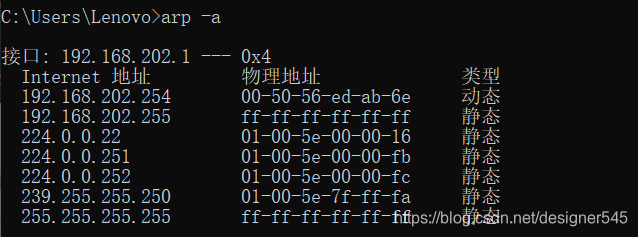

首先,查看目标机IP和网关地址

IP 为192.168.202.1

网关为192.168.202.254

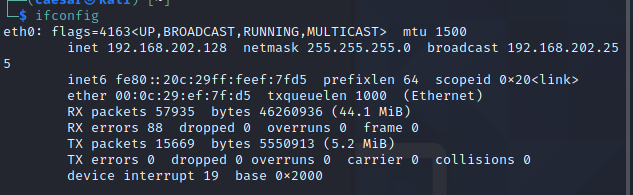

然后,查看虚拟机的ip,用来作为欺骗网关

IP为192.168.204.120

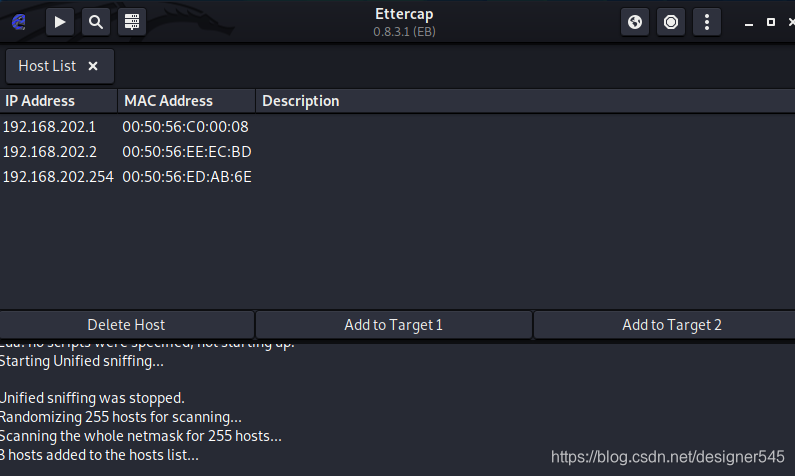

打开软件进行扫描

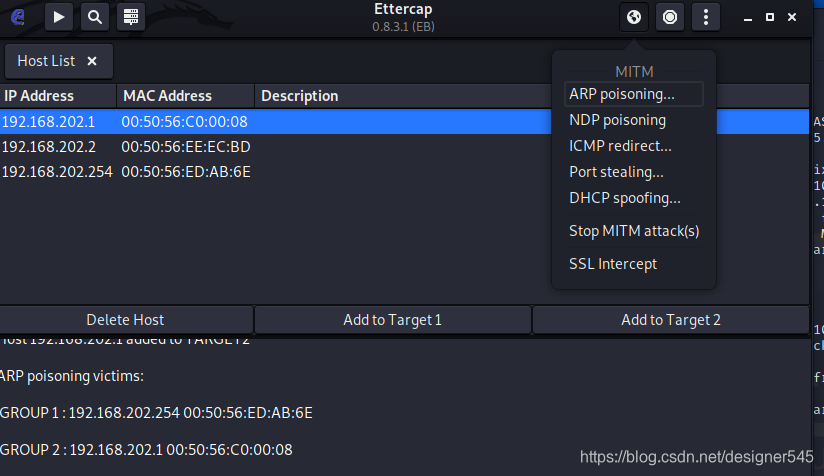

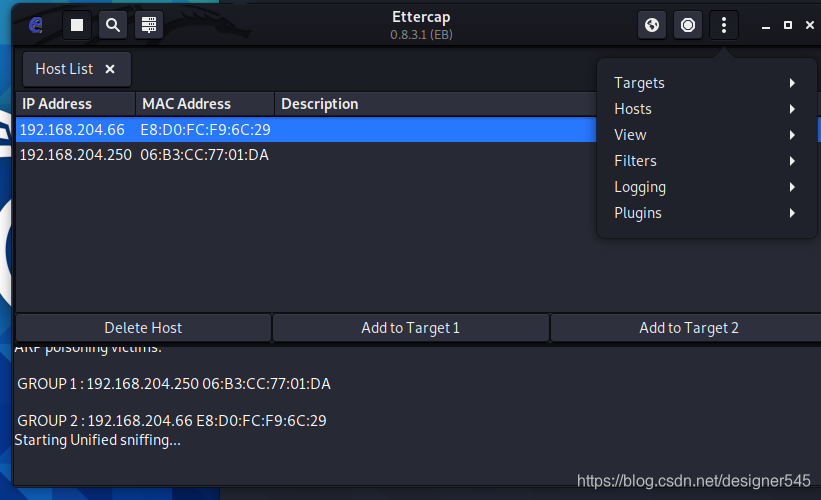

显然,扫到了目标,将网关添加到目标1,目标ip添加到目标2(顺序无所谓)

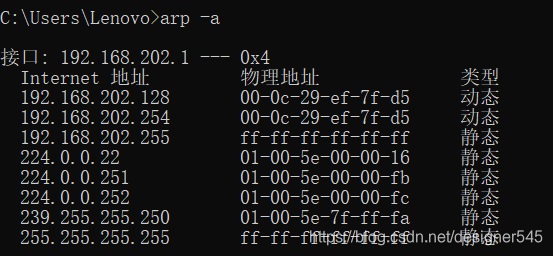

运行后查看目标主机arp缓存

成功将网关对应地址改为虚拟机地址

DNS欺骗

DNS欺骗就是攻击者冒充域名服务器的一种欺骗行为。 原理:如果可以冒充域名服务器,然后把查询的IP地址设为攻击者的IP地址,这样的话,用户上网就只能看到攻击者的主页,而不是用户想要取得的网站的主页了,这就是DNS欺骗的基本原理。

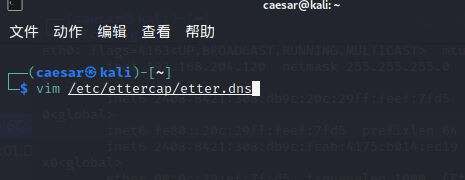

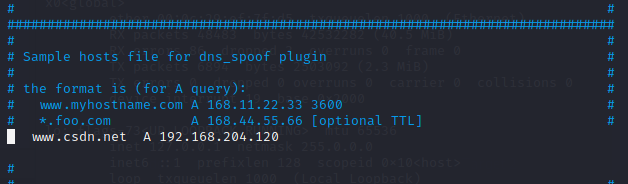

在欺骗前首先要将你要改的DNS地址写进软件的备份中,即将攻击者的Ip写入 etter.dns中

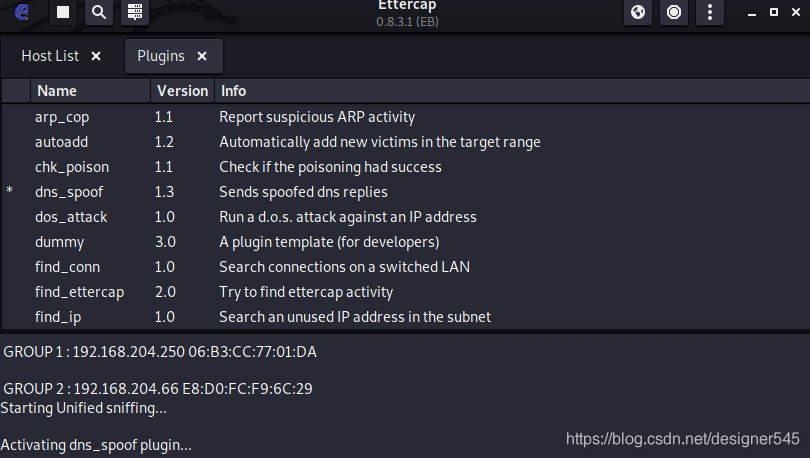

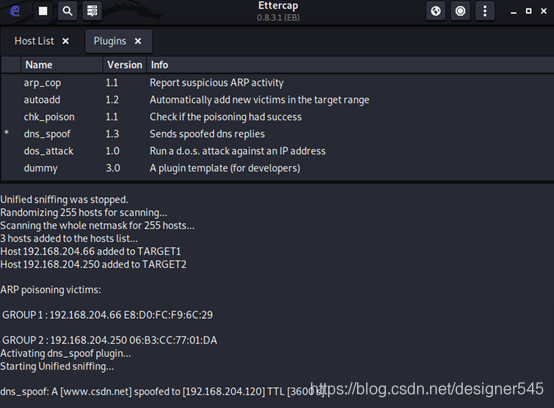

然后步骤和上面的一样,在打开arp欺骗功能后,选择plugins功能中的manange plugins,选择dns_spoof即dns欺骗

然后运行,即可成功

在目标机上发现访问的网页ip为攻击者的ip

注意:如果失败了,可能是dns缓存没有清理,使用命令ipconfig/flushdns即可清理缓存。或者网卡模式不对,该模式即可