一、openssh的功能

1、Linux中的远程登录服务名称:sshd.service

2、sshd.service服务用途

可以实现一台主机通过网络在远程另一台主机中开启安全shell的操作

Secure Shell====客户端

Secure Shell daemon====服务端

3、安装包:

openssh-server(服务端)

openssh-clients(客户端)

4、主配置文件:

服务端===/etc/ssh/sshd_config

客户端===/etc/ssh/ssh_config

5、服务默认使用端口:22

6、客户端使用命令:ssh

二、客户端ssh的使用

1、ssh用法格式:

ssh? -参数? 远程主机用户? ip/hostname

例:

ssh?? -l? root? 172.25.254.80??????????????? ##通过ssh命令在此IP主机中以root身份开启远程shell

ssh?? -l? root? westoslinux.westos.org

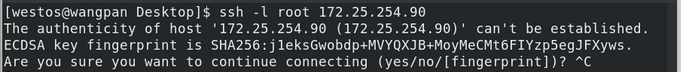

在首次使用ssh登陆服务端时会生成身份证明确认过程

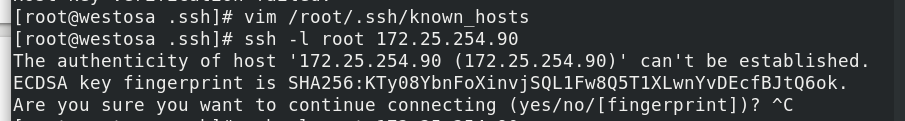

当输入yes后,90主机会向当前主机发送身份公钥,并保存公钥到客户端/root/.ssh/known_hosts;90主机持有私钥,当客户主机再次连接时会对客户主机进行身分验证,如身份验证改变,会报错拒绝连接:

解决方案:按报错提示删除文件/root/.ssh/known_hosts中的指定行重新连接即可。

2、ssh常用参数

ssh? -l??????????????? ##指定登陆用户

ssh? -i??????????????? ##指定私钥

ssh? -X??????????????? ##开启图形

ssh? -f??????????????? ##后台运行

ssh? -o??????????????? ##指定参数连接

ssh? -l? root? 172.25.254.80? -o "StrictHostkeyChecking=no"??????????????? ##首次连接不需要输入yes

ssh? -t??????????????? ##指定连接跳板

ssh? -l? root? 172.25.254.80? -t? ssh? -l? root? 172.25.254.90??????????????? ##通过90连接80

三、sshd key认证

1、认证类型

A.对称加密:加密和解密使用同一字符串

缺点:容易泄露;容易遗忘;可被暴力破解

B.非对称加密:加密用公钥,解密用私钥

优点:不会被盗用;攻击者无法通过无密钥方式登陆

2、生成非对称加密密钥

【1】交互式生成

ssh-keygen 回车

图中问题含义依次为:

密钥保存文件路径---默认不做更改

密钥密码---密钥+密码=繁琐,此处先不设置

确认密钥密码

/root/.ssh/id_rsa===私钥

/root/.ssh/id_rsa.pub===公钥

【2】非交互式生成

ssh-keygen? -f? /root/.ssh/id_rsa? -P ""??????????????? ##-f指定密钥保存路径;-P为密钥的密码,此处为空

3、对服务器加密

对服务器加密即为将公钥同步给服务器端

命令格式:

ssh-copy-id? -i? /root/.ssh/id_rsa.pub? username@serverIP

ssh-copy-id? -i? /root/.ssh/id_rsa.pub? root@172.25.254.90

设置完成后指定的用户连接服务器就不再需要密码

私钥不止一个时登陆时需要指定使用的私钥

四、sshd安全优化

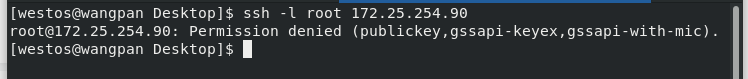

对sshd服务器端进行优化,目的是为了限制未拥有key认证用户的登陆使用。通过对sshd服务的配置文件 /etc/ssh/sshd_config 内容进行更改以达到安全优化目的。

优化前系统设置:关闭内核加强级火墙==setenforce 0;关闭系统火墙服务==systemctl? stop? firewalld

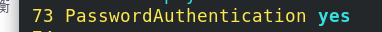

sshd服务的配置文件 /etc/ssh/sshd_config 内容更改项:

【1】

原始密码认证;yes改为no之后没有key认证的主机无法通过password认证方式连接sshd服务器

【2】

去掉注释(#)更改端口后需要指定端口连接:

ssh? -l? root? 172.25.254.90? -p? 2222

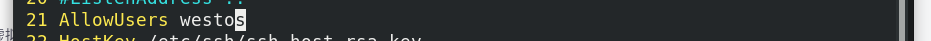

【3】允许连接服务器端指定用户设定==用户白名单

白名单出现意味着只有名单中的用户可以被连接

【4】禁止连接服务器端指定用户的设定==用户黑名单

黑名单出现意味着名单里的用户禁止被连接