虚拟化技术

通过虚拟化技术将一台计算机虚拟为多台逻辑计算机,在一台计算机上同时运行多个逻辑计算机,同时每个逻辑计算机可运行不同的操作系统,应用程序都可以在相互独立的空间内运行而互相不影响,从而提高计算机的工作效率

1、在一个操作系统中(win10)模拟多个操作系统〈centos、win10、suse),同时每个操作系统可以跑不同的服务(nginx+tomcat ) ,从而实现一台宿主机搭建一个集群(从整体)

2、通过软件/应用程序的方式,来实现物理硬件的功能

以软件形式实现物理设备的功能(二层交换机、路由器、三层交换机等)

相同的条件下软件资源性能是没有硬件资源性能高(稳定和效率)的(相同功能)

虚拟化类型:

1、全虚拟化:将物理硬件资源全部通过软件的方式抽象化(抽像资源),最后进行调用(调用)

使用的方法:使用hypervisor (VMM)软件,其原理是在底层硬件和服务器之间建立一个抽象层,而基于核心的虚拟机是面向Linux系统的开源产品hypervisor (VMM)可以捕捉cPu的指令,为指令访问硬件控制器和外设充当中介。

2、半虚拟化:需要修改操作系统(以软件形式模拟物理硬件功能+物理硬件资源加强型支持)47目的是趋近于物理硬件设备的性能

3、直通:直接使用物理硬件资源(需要支持,还不完善)

特性:

优势(虚拟化刚开始的时候是为了解决物理资源利用率的问题)

①集中化管理《远程管理、维护)

②提高硬件利用率(虚拟化特性)(物理资源利用率低-例如峰值,虚拟化解决了"空闲"容量)

③动态调整机器/资源配置(虚拟化把系统的应用程序和服务硬件分离、提高了灵活性)

④高可靠(可部署额外的功能和方案,可提高透明负载均衡、迁移、恢复复制等应用环境)

劣势:

①前期高额费用(初期的硬件支持)

②降低硬件利用率(特定场景-例如极度吃资源的应用不一定适合虚拟化)

③更大的错误影响面(本地物理机down机会导致虚拟机均不可用,同时可能虚拟机中文件全部损坏)

④实施配置复杂、管理复杂(管理人员运维、排障困难)

⑤一定的限制性(虚拟化技术涉及各种限制,必须与支持/兼容虚拟化的服务器、应用程序及供应商结合使用)

⑥安全性(虚拟化技术自身的安全隐患)

KVM架构及原理

KVM虚拟化架构/三种模式

1、客户模式(guestos) :

vM中的os为Guestos客户机在操作系统中运行的模式,客户机分为内核模式和用户模式

2、用户模式:

为用户提供虚拟机管理的用户空间工具以及代表用户执行T/o,Qemu工作在此模式下(gemu的主要功能)

3、linux内核模式

模拟cP、内存,实现客户模式切换,处理从客户模式的推出,KVM即运行在此模式下

KVM原理

1、Guest:客户机系统,包括cPU(vcPU)、内存、驱动(Console、网卡、I/o 设备驱动等),被KVM置于一种受限制的CPU模式下运行。

2、KVM内核模块模拟处理器和内存以支持虚拟机运行

3、Qemu主要处理I/o以及为客户提供一个用户空间/dev/kvm 工具libvirt来进行虚拟机管理

ioctl(定义)专用于设备输入输出操作的系统调用

libvirt: KVM管理工具

以上构成一个完整的虚拟化平台

KVM工作流程

用户模式的 Qemu利用接口libkvm通过 ioctl系统调用进入内核模式。KW驱动为虚拟机创建虚拟cPU和虚拟内存,然后执行VMLAt-NCH 指令进入客户模式,装载Guest os并运行。Guest os运行过程中如果发生异常,则暂停Guest os的运行并保存当前状态同时退出到内核模式来处理这些异常。

内核模式处理这些异常时如果不需要工/o则处理完成后重新进入客户模式。如果需要Ⅰ/o则进入到用户模式,149则由Qemu来处理I/o,处理完成后进入内核模式,再进入客户模式

虚拟化前

①每台主机拥有一个操作系统

②软硬件紧密结合

③在同—个主机上运行多个应用程序通常会产生冲突

④系统资源利用率低(例如:5%)

⑤硬件成本高昂并且不够灵活

虚拟化后

①打破了操作系统和硬件的互相依赖

②通过封装到虚拟机(模拟操作系统,再在操作系统上跑应用)的技术,管理操作系统和应用程序为单一的个体

③强大的安全和故障隔离(指的是操f作系统(内核级别隔离))

④虚拟化是独立于硬件的,它们可以在任何硬件上运行(只要支持虚拟化技术,而现在虚拟化技术也基本被广泛使用了)

对比

操作系统方面(虚拟化前):

LAMP架构中(以一台主机实现)

LINUX + Apache + MySQL +PHP,其中Apache 与 MysQL资源是共享的

如果架构要求服务间的安全性隔离比较高的话,Apache的页面所在的目录和MySQL数据库的目录一定是不能互相碰面,如果Apache漏洞暴露出来,攻击者就可以Apache的进程访问到MySQL的数据目录,从而获取MySQL中的数据,这种就是严重的安全隐患而想解决这种潜在危险,可以通过实现内核级别的隔离(使用虚拟化技术)

软硬件结合:

因为硬件和操作系统不兼容或者不支持,导致有些软、硬件功能无法正常使用(也是最难的问题)使用虚拟化,软硬件之间是会通过虚拟化层驱动进行隔离(调配)的,只要虚拟化层可以识别软/硬件应用,就可以将软硬件结合使用

在同—个主机上运行多个应用程序通常会产生冲突Apache和Nginx定位相同(80端口)只能使用反向代理的方式进行分离,而同时如果在同一台机器使用这种方式,Apache和Nginx中重要的数据文件如果同时被泄露出去…而虚拟化可以隔离服务(操作系统、内核级别隔离)

挂载镜像

[root@kvm ~]# vim /etc/fstab

/dev/cdrom /mnt iso9660 defaults 0 0

[root@kvm ~]# mount -a

mount: /dev/sr0 写保护,将以只读方式挂载

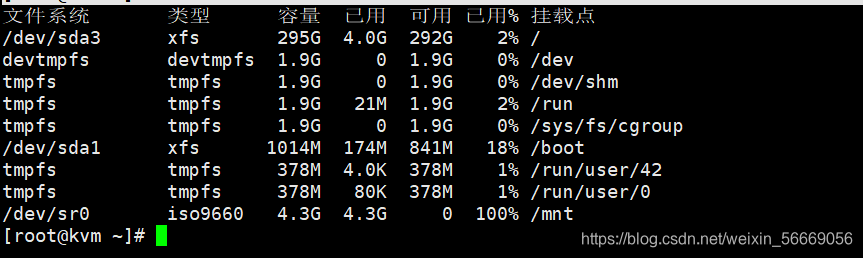

[root@kvm ~]# df -hT

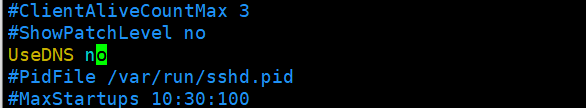

设置DNS反向解析

[root@kvm ~]# vim /etc/ssh/sshd_config

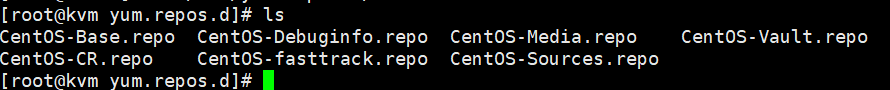

制作本地YUM仓库

[root@kvm ~]# mkdir /bak

[root@kvm ~]# cd /etc/yum.repos.d/

[root@kvm yum.repos.d]# mkdir abc

[root@kvm yum.repos.d]# mv CentOS-* abc

[root@kvm yum.repos.d]# ls

[root@kvm yum.repos.d]# vim local.repo

[local]

name=kvm

baseurl=file:///mnt

gpgcheck=0

enabled=1

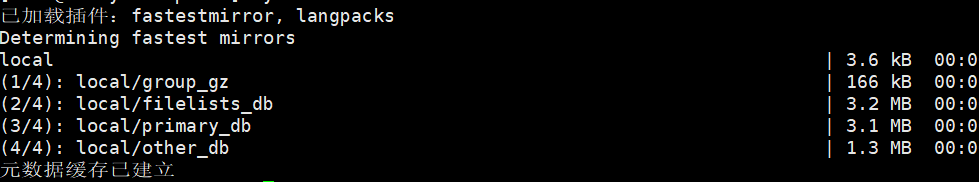

[root@kvm yum.repos.d]# yum clean all

[root@kvm yum.repos.d]# yum makecache

安装KVM

[root@kvm yum.repos.d]# yum groupinstall -y "GNOME Desktop"

[root@kvm yum.repos.d]# yum -y install qemu-kvm

[root@kvm yum.repos.d]# yum -y install qemu-kvm-tools

[root@kvm yum.repos.d]# yum -y install virt-install

[root@kvm yum.repos.d]# yum -y install qemu-img

[root@kvm yum.repos.d]# yum -y install bridge-utils

[root@kvm yum.repos.d]# yum -y install libvirt

[root@kvm yum.repos.d]# yum -y install virt-manager

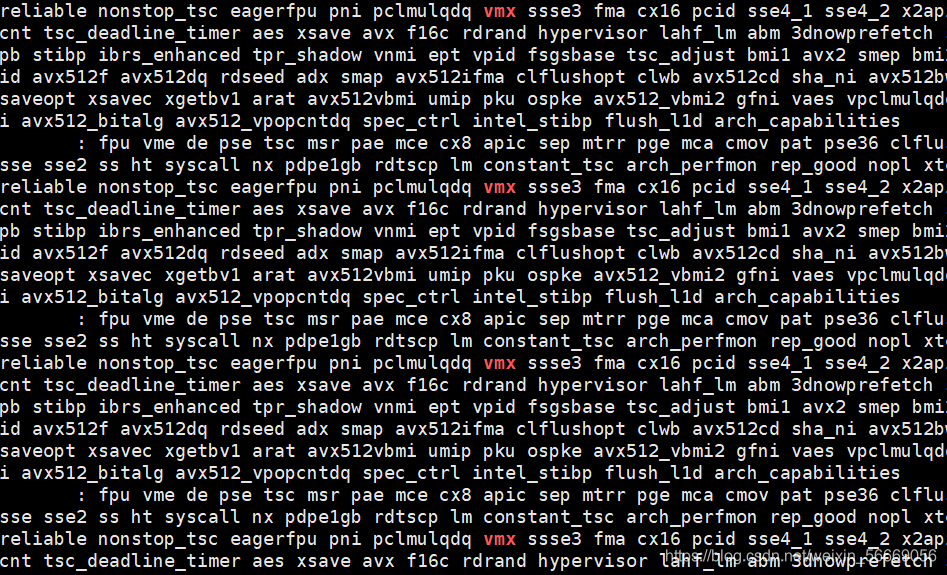

检查CPU是否支持虚拟化

[root@kvm yum.repos.d]# cat /proc/cpuinfo | grep vmx

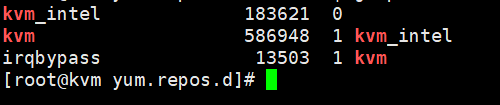

查看KVM模块是否已安装

[root@kvm yum.repos.d]# lsmod | grep kvm

设置开启启动界面的显示模式

[root@kvm yum.repos.d]# ln -sf /lib/systemd/system/graphical.target /etc/systemd/system/default.target

设置KVM网络

KVM网络的两种模式:

①NAT:默认设置,数据包由NAT方式通过主机的接口进行传送,可以访问外网,但是无法从外部访问虚拟机网络

②网桥:这种模式允许虚拟机像一台独立的主机一样拥有网络,外部的机器可以直接访问到虚拟机内部,但需要网卡支持(一般有线网卡都支持)

使用Bridge网桥模式进行部署

[root@kvm yum.repos.d]# vim /etc/sysconfig/network-scripts/ifcfg-ens33

[root@kvm network-scripts]# vim ifcfg-br0

TYPE=Bridge

PROXY_METHOD=none

BROWSER_ONLY=no

BOOTPROTO=static

DEFROUTE=yes

PEERDNS=yes

PEERROUTES=yes

IPV4_FAILURE_FATAL=no

IPV6INIT=yes

IPV6_AUTOCONF=yes

IPV6_DEFROUTE=yes

IPV6_FAILURE_FATAL=no

IPV6_ADDR_GEN_MODE=stable-privacy

NAME=br0

DEVICE=br0

ONBOOT=yes

IPADDR=192.168.235.100

NETMASK=255.255.255.0

GATEWAY=192.168.235.2

PREFIX=24

DNS1=114.114.114.114

KVM部署与管理

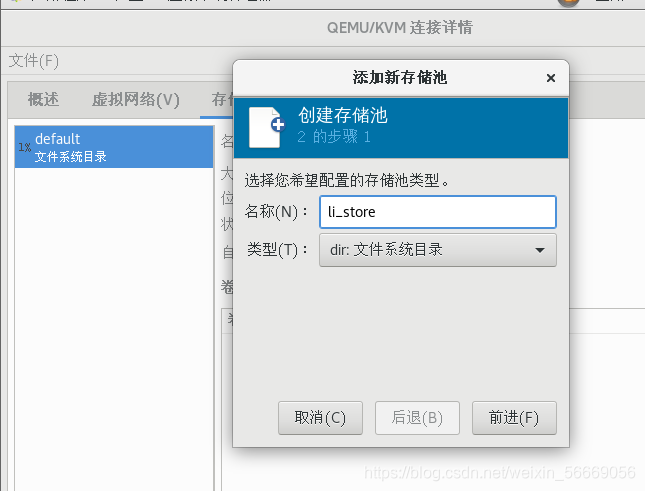

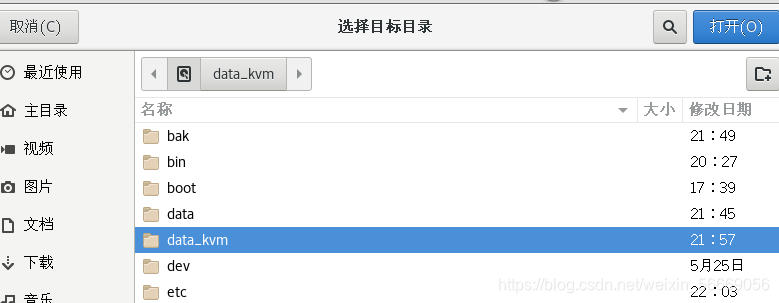

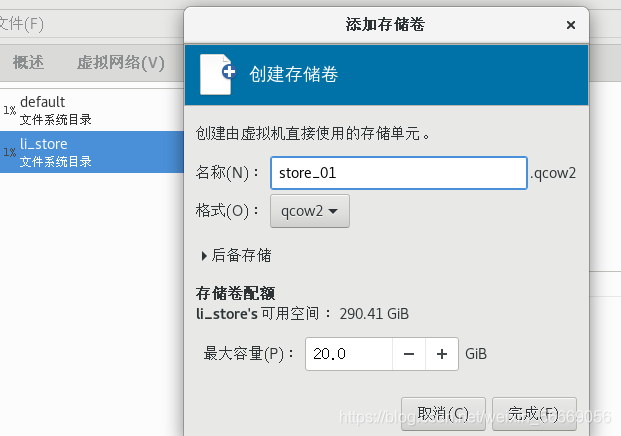

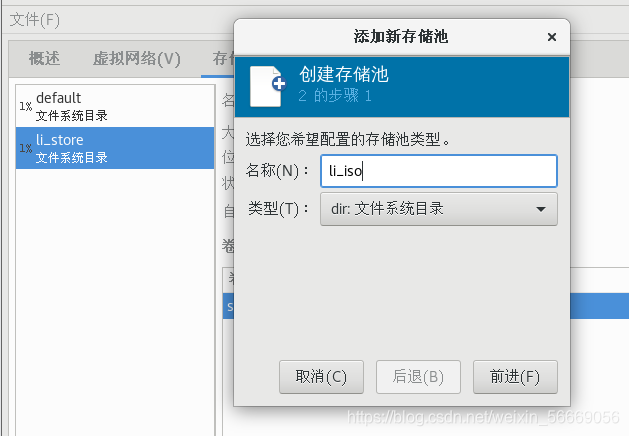

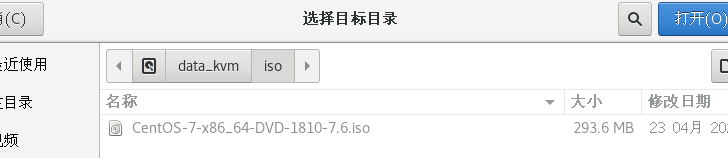

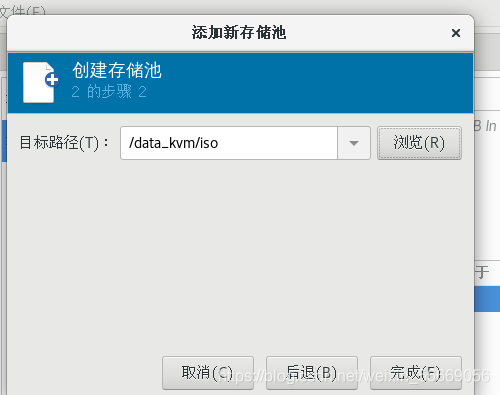

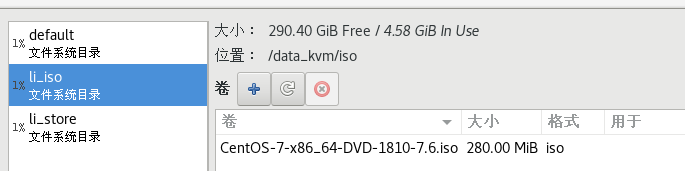

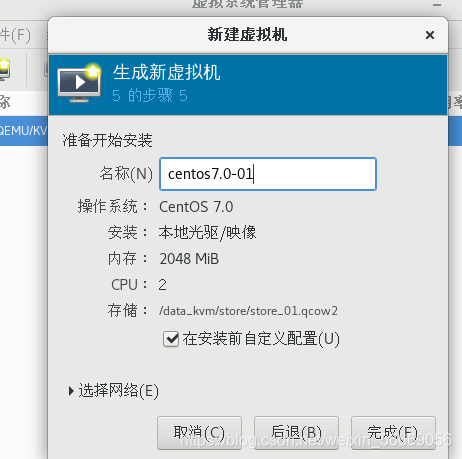

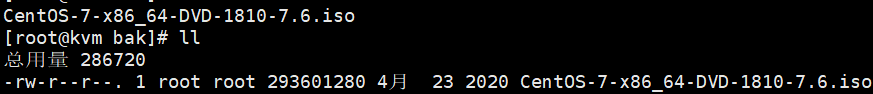

创建KVM存储和镜像数据库的目录、上传centos7镜像

[root@kvm network-scripts]# mkdir -p /data_kvm/iso

[root@kvm network-scripts]# mkdir -p /data_kvm/store

[root@kvm network-scripts]# cd /bak

[root@kvm bak]# ls

[root@kvm iso]# cp -p CentOS-7-x86_64-DVD-1810-7.6.iso /data_kvm/iso/

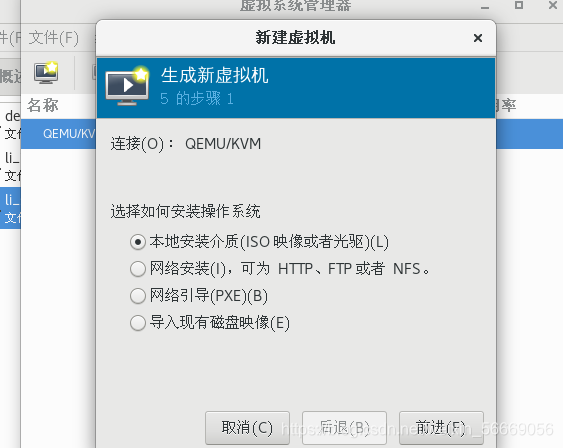

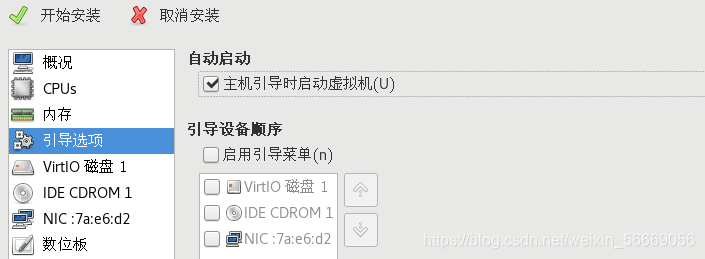

使用虚拟系统管理器管理虚拟机

[root@kvm bak]# virt-manager