前言

1、本文所需工具及题目:点击下载

2、所作操作均使用root用户执行

一、安装volatility及相关依赖文件

volatility 是一款内存取证和分析工具,可以对dumpit.exe等工具 dump 出来的内存进行分析,并提取内存中的文件。该工具支持 Windows 和 Linux。

1、将volatility-master.zip文件解压到Kali某目录下,为了避免linux系统权限相关困扰,本文加压路径为/home/root/volatility-master

2、将pac.zip文件中的内容分别复制到/usr/local/lib/python2.7/dist-packages/目录下

3、将题目解压后同样放置于home/root/volatility-master路径下

一、例题memory_1

1、执行如下命令,查看系统版本信息。重点看系统的版本,最有可能是WindowsXP

python2 vol.py -f memory.raw imageinfo

示例:

2、查看系统运行的进程

python2 vol.py -f memory.raw --profile=WinXPSP2x86 pslist #列出进程

python2 vol.py -f memory.raw --profile=WinXPSP2x86 psscan #列出进程

示例:

3、查看CMD进程,看系统调用了哪些进程

python2 vol.py -f memory.raw --profile=WinXPSP2x86 cmdscan #查看cmd命令历史

python2 vol.py -f memory.raw --profile=WinXPSP2x86 cmdline #查看cmd命令历史

python2 vol.py -f memory.raw --profile=WinXPSP2x86 consoles #查看cmd命令历史

示例:可以看到一些敏感信息

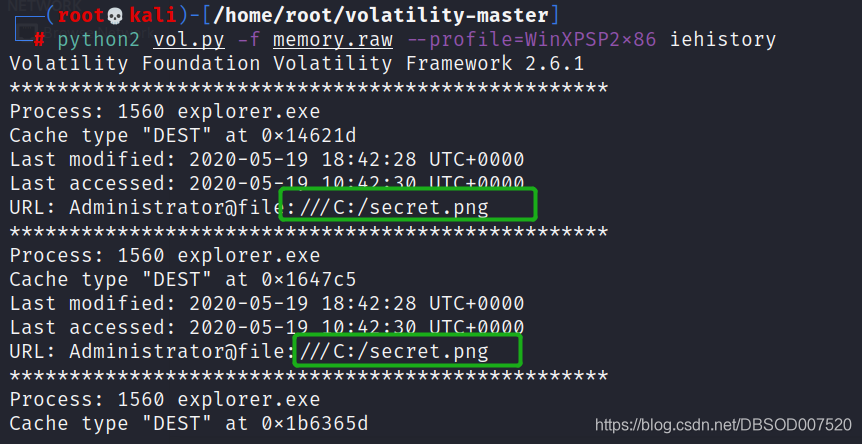

4、查看ie浏览器历史记录,可以找到一些蛛丝马迹

python2 vol.py -f memory.raw --profile=WinXPSP2x86 iehistory

示例:

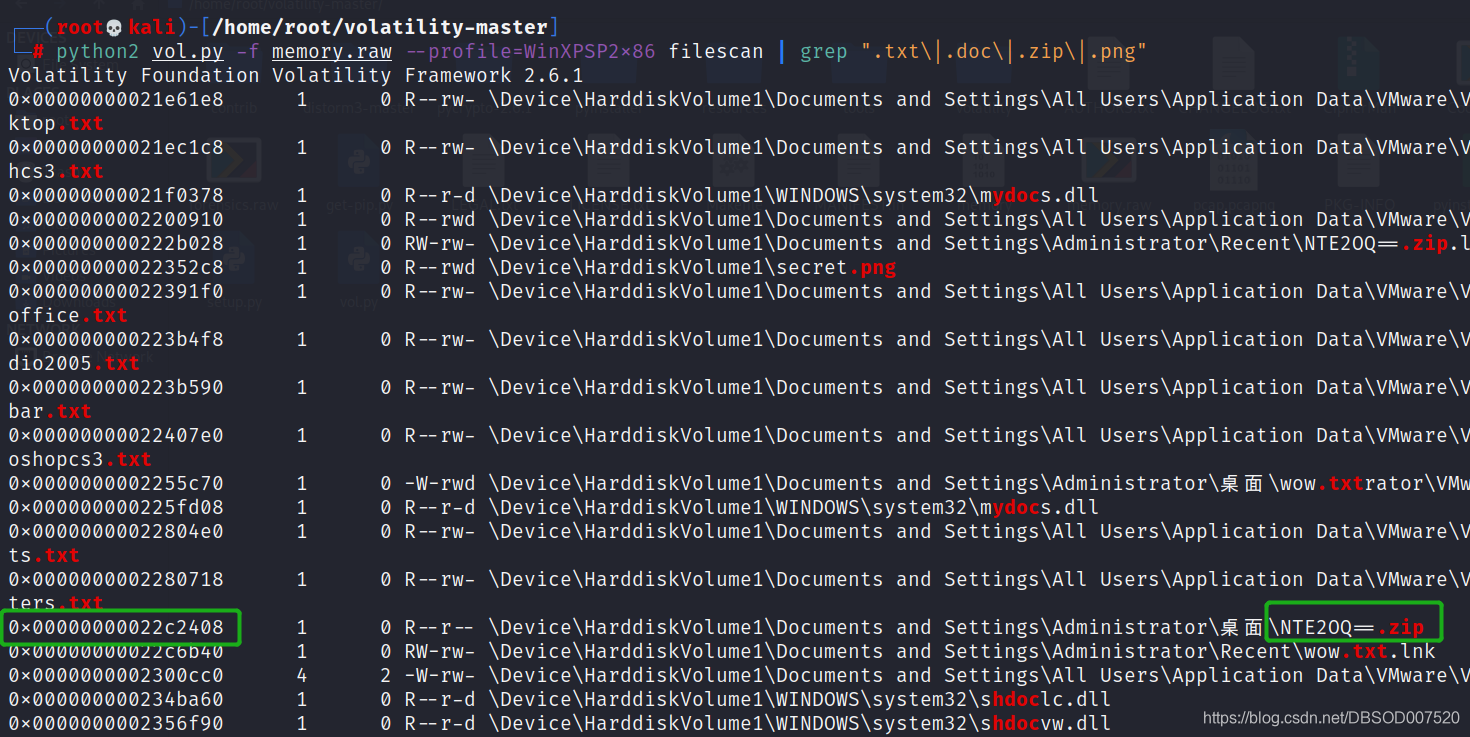

5、通过关键字查找文件,使用反斜杠进行转义。可以找到关键的文件,及对应的id

python2 vol.py -f memory.raw --profile=WinXPSP2x86 filescan | grep ".txt\|.doc\|.zip\|.png"

示例:有一个.zip文件可疑,待会将其导出

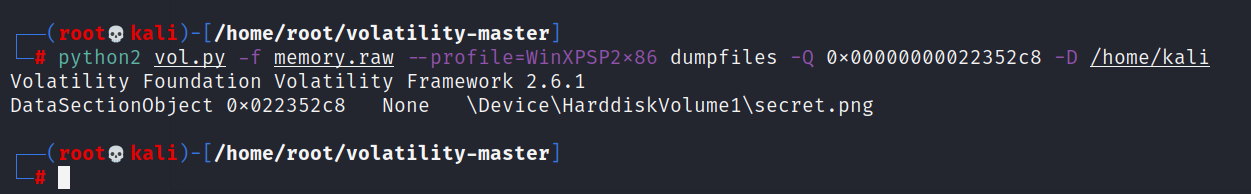

6、文件导出,-Q参数是文件id;-D参数是导出目录

python2 vol.py -f memory.raw --profile=WinXPSP2x86 dumpfiles -Q 0x00000000022352c8 -D /home/kali

示例:

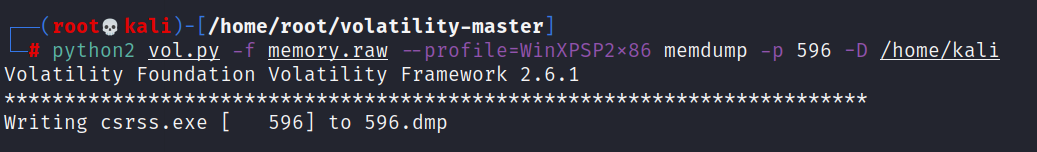

7、进程信息导出,-p参数是进程的PID;-D参数是导出目录

python2 vol.py -f memory.raw --profile=WinXPSP2x86 memdump -p 596 -D /home/kali

示例:

8、其他相关命令

python2 vol.py -f memory.raw --profile=WinXPSP2x86 screenshot --dump-dir=/home/kali #屏幕截图

python2 vol.py -f memory.raw --profile=WinXPSP2x86 userassist #查看进程运行次数

python2 vol.py -f memory.raw --profile=WinXPSP2x86 notepad #查看notepad编辑内容

python2 vol.py -f memory.raw --profile=WinXPSP2x86 clipboard #查看粘贴板内容

python2 vol.py -f memory.raw --profile=WinXPSP2x86 svcscan #查看服务

解题步骤:

1、查看notepad编辑内容,找到key1

2、导出wow.txt文件,找到key2

3、查看cmdscan,找到了key3

4、导出secrect.png文件,使用winhex修改图片高度得到key4

5、导出NTE20Q===.zip文件,爆破出密码为5169得到key5

最终得到flag为flag{7h3_St3g0_1s_5oc00l}