关于dll劫持的一些补充:

如何寻找dll文件,dll文件储存在两个文件夹中,一个是system32文件夹,一个是SysWOW64文件夹,但是前者储存的却是64位程序运行的环境,后者则是32位程序运行的环境。

如何知道想要劫持的dll是否为系统重点保护的,可以查看注册表里的键值,路径如下,里面的dll都是受系统保护的

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SessionManager\knowndlls

当我们想要加载的是64位的dll,系统却给我们加载了32位的dll怎么办

//判断我们的进程是否为WOW64子系统下的进程

//返回是否成功

if (IsWow64Process((HANDLE)-1, &isWow64Process/*接收返回值,是否执行成功*/))

{

//自己判断是否为Wow64下的进程

if (isWow64Process)

{

GetSystemWow64Directory(tzPath, MAX_PATH);

}

else

{

GetSystemDirectory(tzPath, MAX_PATH);

}

}

这样就可以判断程序是否能运行成功,如果无法运行成功的话就会转到system32的目录下了。

绕过crc检测的方法3:

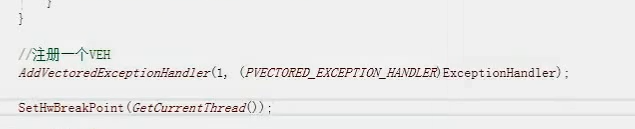

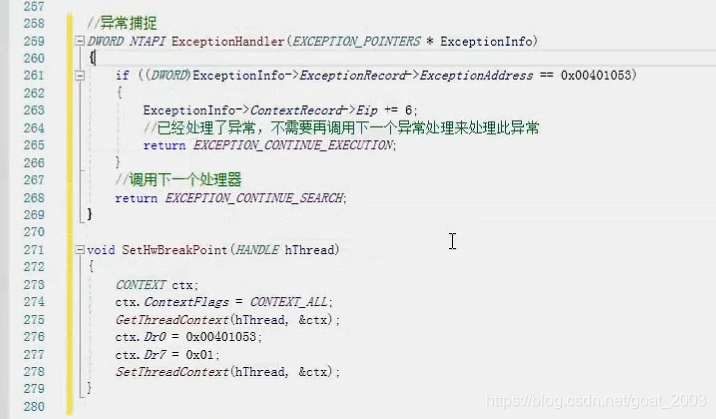

因为crc检测导致我们无法修改程序代码,所以我们可以先获取关键跳的地址以后,然后直接强行修改EIP的值就可以实现跳过了,如何实现,利用代码实现,如下图,先设置一个异常捕获,然后设置好异常捕获的模板后再设置硬件断点

关于硬件断点是什么意思可以看我之前的笔记 crackme杂记 002,

注:这里有一个小bug,关于win10使用这个方法是不能成功的,这里nck老师给我们看了setthreadcontext函数的备注:

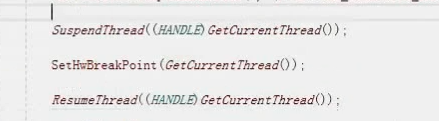

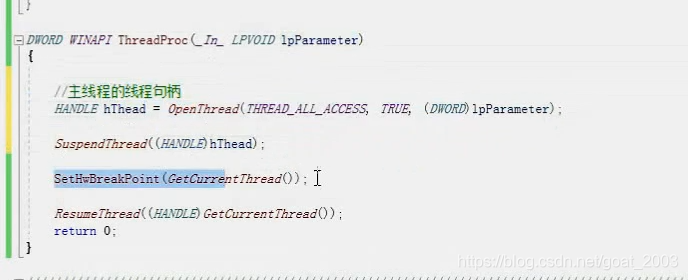

所以,win10想要实现硬件断点的话,需要先将线程挂起,设置好断点以后再恢复。如下图的两个函数:先是挂起线程,然后再回复线程

所以,win10想要实现硬件断点的话,需要先将线程挂起,设置好断点以后再恢复。如下图的两个函数:先是挂起线程,然后再回复线程

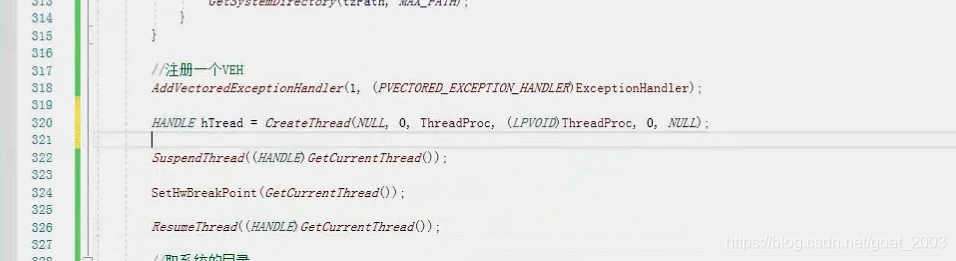

虽然但是,运行了一下发现没什么作用啊,是因为我们这个dll就在主线程里面,挂起了还如何起作用?所以正确的思路应该是先创建一个新的线程,然后再进行我们刚开始的操作。

下图是创建线程的模板

直接将原来的挂起主线程等等函数放到这个模板里,然后

整体代码的思路就是:先设置一个异常处理函数,然后使用

HANDLE hTread = CreateThread(NULL,0,ThreadProc,(LPVOID)ThreadProc,0,NULL)

打开一个新的进程,通过lpParameter获得线程的ID,然后就能再新的进程里通过

HANDLE hTread = OpenThread(THREAD_ALL_ACCESS_ , TRUE ,(DWORD)lpPARAMETER )

使用线程ID打开线程得到线程句柄,接下来挂起主进程,设置硬件断点,回复进程就ok了。

关于线程ID和线程句柄的解释:

ID是系统中运行的线程的唯一数字标识符。与任何内核对象句柄一样,线程句柄可以看作是指向内核对象的特殊类型的引用计数指针。

在内核空间中有一个THREAD类型的对象,ID = 12345

并且因为你想对线程做一些事情,你的地址空间中有一个指针,称为一个值为44的threadID。

请注意,同一内核对象的不同句柄具有不同的值(指向一个对象的两个指针),并且内核对象可以在多个进程中具有句柄。

个人理解就是ID就像线程的名字,可以通过这个来调取对应的线程,而句柄则可以让你获得这个线程的支配权。

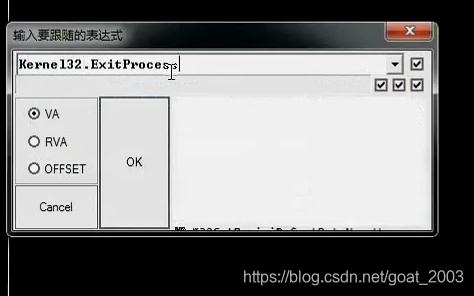

绕过crc检测的办法4:

直接在退出函数中下断点,昨天看的课程中讲到了这里,下过断点以后,等程序停止了直接查看堆栈窗口中看看是哪个函数停止了我们的程序,跟进去了却发现并不是我们的退出程序,当时的猜测好像是因为在这个退出程序调用了call,所以找不到,纳闷我们就直接通过堆栈窗口看到的程序名搜索这个函数,搜索出来下了断点以后,重新尝试下断点,发现竟然没用,为什么呢?是因为程序调用的dll文件中,有两个dll文件,kernelbase.dll,和kernel32.dll都包含了退出程序,而当我们下断点的时候,od会给我们搜索函数,第一个搜索出来的当然是地址靠前的,而程序使用的确实地址靠后的那个,所以并不是我们的方法不管用,只是断点没有下到正确的地方,重新下断点,直接输入完整的路径:

这样就成功了