远程访问及控制

前言

实际上大多数企业服务器是通过远程登录的方式进行管理的,当需要从一个工作站管理数以百计的服务器主机时,远程维护的方式将更占优势。

所以掌握如何针对 Linux 环境使用安全的远程管理途径,以及通过 TCP Wrappers 机制为应用提供访问控制是很有必要的。

一.SSH远程管理

一、SSH 远程管理

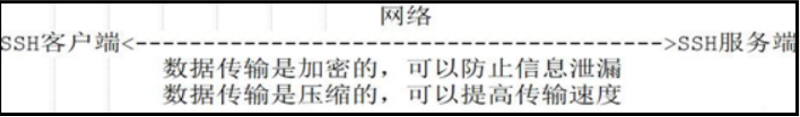

SSH(Secure Shell)是一种安全通道协议,主要用来实现字符界面的远程登录、远程复制等功能

SSH协议对通信双方的数据传输进行了加密处理,其中包括用户登录时输入的用户口令,提供了更好的安全性

SSH客户端:Xshell

SSH服务端:OpenSSH

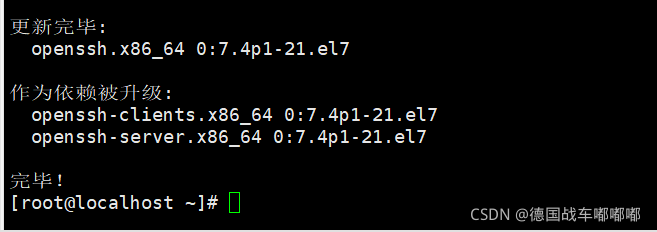

OpenSSH是实现SSH协议的开源软件项目,适用于各种UNIX、Linux操作系统

配置 OpenSSH 服务端

执行“systemctl start sshd”命令即可按默认配置启动 sshd 服务(重启和关闭同理)

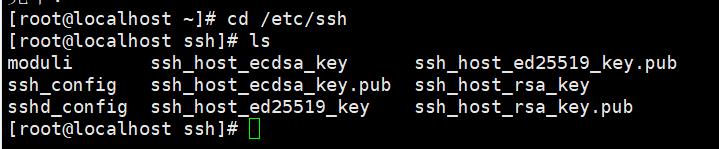

sshd 服务的配置文件默认位于/etc/ssh/sshd_config目录下

关于 sshd_config 文件的更多配置可参考man手册页

ssh_config 和 sshd_config 都是 ssh 服务器的配置文件,二者区别在于前者是针对客户端的配置文件,后者则是针对服务端的配置

服务监听选项

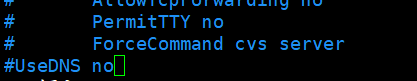

sshd 服务使用的默认端口号是TCP的22端口,必要时建议修改此端口号,并指定监听服务的具体IP地址,以提高在网络中的隐蔽性

禁用DNS反向解析可以提高服务器的响应速度

用户登录控制

sshd 服务默认允许 root 用户登录,但在 Internet 中使用时这是非常不安全的

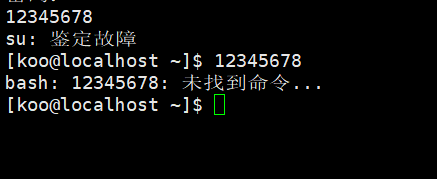

普遍做法是:先以普通用户远程登录,进入安全 Shell 环境后,根据实际需要使用 su 命令切换为 root 用户

关于sshd服务的用户登录控制,通常应禁止root用户或密码为空的用户登录

另外,还可以限制登录验证的时间(默认为2分钟)及最大重试次数,若超过限制后仍未能登录则断开连接

需先删除首部“#”注释,再进行修改

修改完毕后还需要“systemctl restart sshd”重启服务以生效

以上配置设置完后,测试

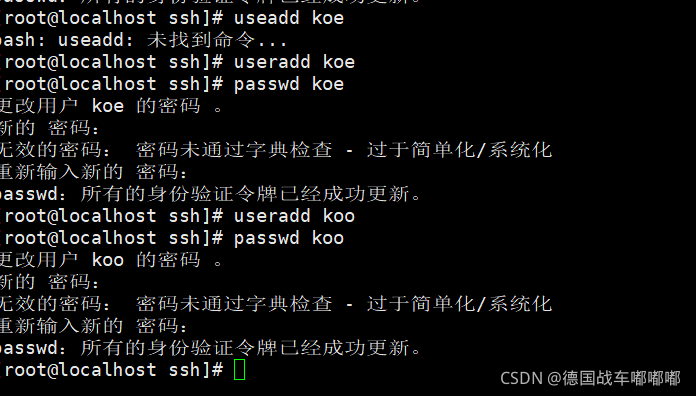

首先创建三个用户“kob,koe,koo”,设置密码都为“12345678”

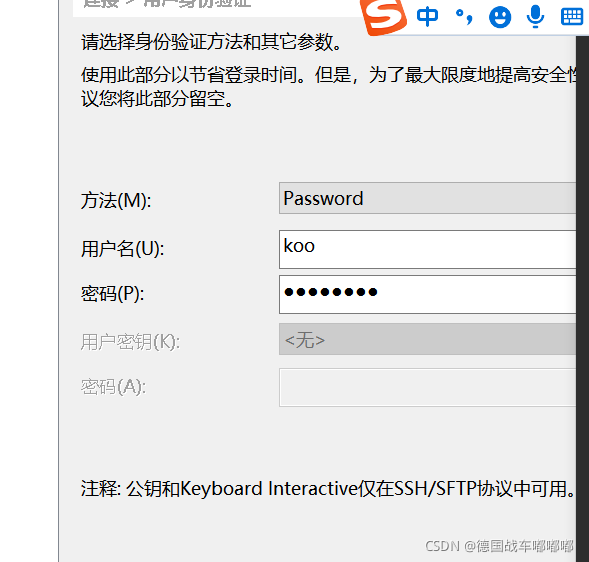

然后输入我们刚才新建的用户名和密码进行测试,发现都能登录进去

这。。。