ssh远程连接

?? 常见的服务器设备分类:刀片式,塔式,机架式,大型机小型机。

ssh:全称Secure Shell 通过两层协议保证数据的安全,分别是握手协议和记录协议。

??作用:

????1.能够分享主机的运算能力。

????2.服务器类型有限度的开放使用。

????3.一般只对内网开通。

??常见的远程管理工具:

????1.telnet,内容明文传输,主要用于网络测试调试,端口号23。

????2.ssh,内容加密,纯命令行接口,端口号22。

????3.RFB,图形化管理协议,常见使用在VNC,端口号5900。

????3.RDP,远程桌面协议,常用于windows,端口号3389。

ssl提供服务 ssh root@连接服务器的ip

1)认证用户和服务器,确保数据发送到正确的客户端和服务器; 握手协议

2)加密数据以防止数据中途被窃取。 ssl记录协议

3)维持数据的完整性,确保数据在传输过程中不被改变。

ssh两种验级别:openssh openssl

第一种 (基于口令的安全验证)

??只要知道自己的账号和口令,就可以登录到远程主机。所传输的数据会被加密,但不能保证连接的服务器是你想要的服务器,可能会被第三方冒充服务器。

第二种(基于密钥的安全验证)(客户端验证服务器)

??首先必须自己创建一对密钥,并且把公用密钥发在需要访问的服务器,如果你想要连接到服务器,向服务器发起请求,服务器然后用公钥加密,发送文件给客户端验证,由于客户端有私钥能解析服务端发送来的文件,然后发送结果给服务端,双方就能确认彼此是想要的。

配置文件

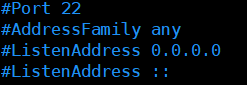

vim /etc/ssh/sshd_config 最好把端口号改成高位端口,这样就只有管理员知道,可以进一步加强安全性。

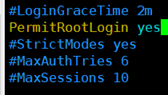

最好关闭PermitRootLogin 限制远程登陆root用户进一步加强安全性,防止信息泄露。

可以在最后添加

AllowUsers 用户名

设置白名单,允许指定用户远程登陆。

基于密钥的安全验证

方法一:

设置密钥 ssh-keygen -t RSA (默认没有改sshd_config的配置)

发送密钥给服务端:

1.切目录到 /root/.ssh/

2.发送密钥给服务端 scp id_rsa.pub root@192.168.133.128:/root/.ssh/authorized_keys

(如果服务端没有可以自己在/root/下创建.ssh目录)

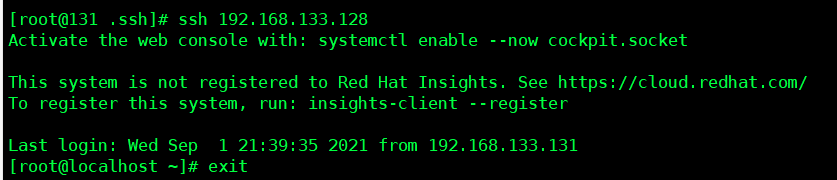

3.然后自己用ssh ip 验证 ssh 192.168.133.128

方法二:

??1.设置密钥 ssh-keygen -t RSA

??2.切目录到 /root/.ssh/

??3.ssh-copy-id -i id_rsa.pub 192.168.133.128