文章目录

一、IPtables介绍

Iptables是unix/linux自带的一款优秀且开放源代码的完全自由的基于包过滤(对OSI模型的四层或者是四层以下进行过滤)的防火墙工具,它的功能十分强大,使用非常灵活,可以对流入和流出服务器的数据包进行很精细的控制。主要针对网络访问

iptables其实并不是真正的防火墙,我们可以把他理解为一个客户端的代理,用户是通过iptables这个代理,将用户的安全设定执行到对应的“安全框架”中,这个“安全框架”才是真正的防火墙。这个框架叫做“netfilter”。

- netfilter:内核空间,是真正实现防火墙的功能。

- iptables:用户空间,在/sbin/iptables存在的防火墙,通过iptables提供管理,修改,删除或者插入规则。

用户和内核交互的一个工具就是iptables。

实际生产环境中:

关闭Linux自身防火墙。(解决安全问题尽量不给服务器配置外网IP.需要访问的话,就使用代理转发。)因为高并发,iptables会加大延迟。除非并发小,如果服务器必须处于公网。考虑开启防火墙。

大并发的情况,不能开iptables,影响性能因为iptables是要消耗CPU的,利用硬件防火墙提升架构安全;

1、iptables工作原理分类

主机防火墙:主要是用来防范单台主机的进出报文;-----filter表

网络防火墙: 能够实现对进出本网络的所有主机报文加以防护----nat表

raw mangle nat filter

========================================================================================

iptables缺点:

(1)防火墙虽然可以过滤互联网的数据包,但却无法过滤内部网络的数据包。因此若有人从内部网络攻击时,防火墙没有作用。

(2)电脑本身的操作系统亦可能因一些系统漏洞,使入侵者可以利用这些漏洞绕过防火墙过滤,从而入侵电脑。

(3)防火墙无法有效阻挡病毒攻击,尤其是隐藏在数据中的病毒。

PS:没有绝对安全的操作系统,虽然防火墙有这些缺点,但还是能阻挡大多数来自于外网的攻击!

2、iptables工作流程

-

防火墙是一层层过滤的。实际是按照配置规则的顺序从上到下,从前到后进行过滤的。

-

如果匹配上了规则,即明确表明是阻止还是通过,此时数据包就不在向下匹配新规则了。

-

如果所有规则中没有明确表明是阻止还是通过这个数据包,也就是没有匹配上规则,向下进行匹配,直到匹配默认规则得到明确的阻止还是通过。

-

防火墙的默认规则是对应链的所有的规则执行完以后才会执行的(最后执行的规则)。

二、iptables概念

1、什么是 iptables

举个例子,如果把Netfilter看成是某个小区的一栋楼。那么表(tables)就是楼里的其中的一套房子。这套房子"表(tables)"属于这栋楼“Netfilter/iptables”。

2、什么是表(tables)

表(tables)是链的容器,即所有的链(chains)都属于其对应的表(tables).如上,如果把Netfilter看成是某个小区的一栋楼.那么表(tables)就是楼里的其中的一套房子。

3、什么是链(chains)

链(chains)是规则(Policys)的容器。如果把表(tables)当作有一套房子,那么链(chains)就可以说是房子里的家具(柜子等)。

4、什么是规则(Policy)

规则(Policy)就比较容易理解了,就是iptables系列过滤信息的规范和具体方法条款了.可以理解为柜子如何增加并摆放柜子东西等。

基本术语如下表格所示:

| Netfilter/iptables | 表(tables) | 链(chains) | 规则(Policy) |

|---|---|---|---|

| 一栋楼 | 楼里的房子 | 房子里的柜子 | 柜子里衣服,摆放规则 |

三、iptables 表和链

默认情况下,iptables根据功能和表的定义划分包含三个表,filter,nat,mangle,其每个表又包含不同的操作链(chains )。 实际iptables包含4张表和五个链,主要记住filter即可。

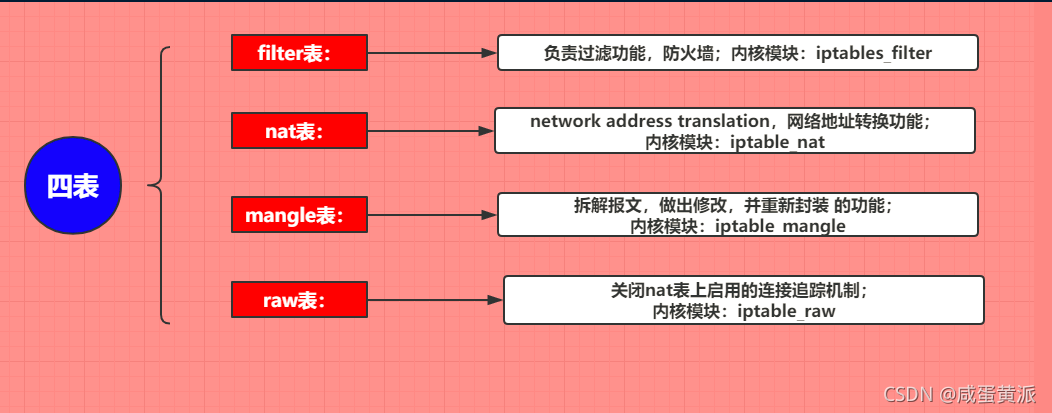

1、四个表

必须是小写

raw ------------追踪数据包, ----此表用处较少,可以忽略不计。

mangle ------------给数据包打标记,做标记。

nat ------------网络地址转换即来源与目的的IP地址和port的转换。

filter ------------做过滤的,防火墙里面用的最多的表。

#表的应用顺序:raw-》mangle-》nat-》filter

我们再想想另外一个问题,我们对每个"链"上都放置了一串规则,但是这些规则有些很相似,比如,A类规则都是对IP或者端口的过滤,B类规则是修改报文,那么这个时候,我们是不是能把实现相同功能的规则放在一起呢?

我们把具有相同功能的规则的集合叫做"表",所以说,不同功能的规则,我们可以放置在不同的表中进行管理,而iptables已经为我们定义了4种表,每种表对应了不同的功能,而我们定义的规则也都逃脱不了这4种功能的范围。

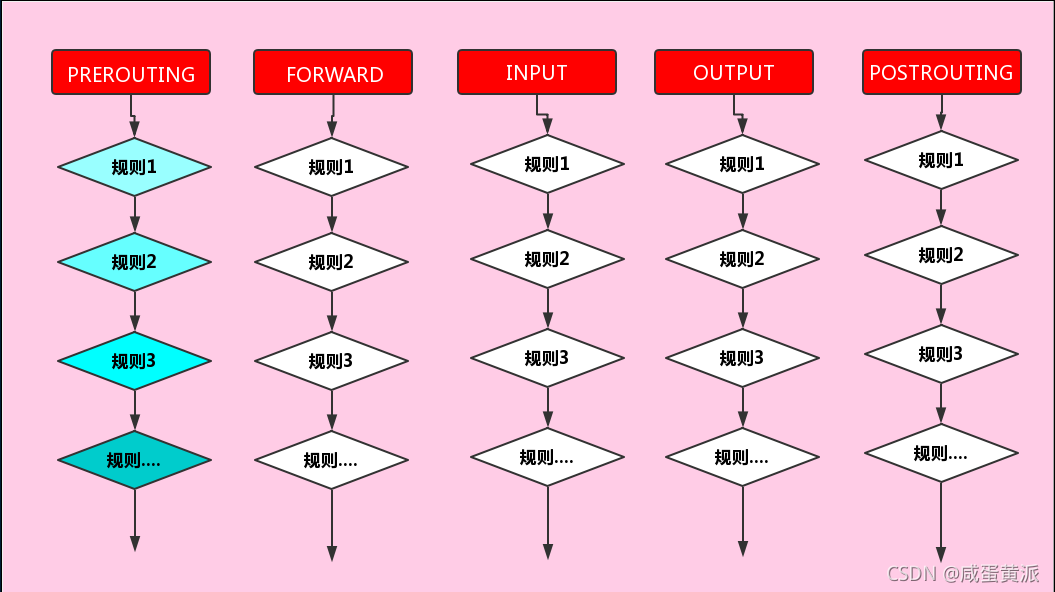

2、五个链

五链:(必须是大写)链里面写的是规则。

PREROUTING -----------------进路由之前数据包

INPUT -----------------就是过滤进来的数据包(输入)

FORWARD -----------------转发

OUTPUT -----------------发出去的数据包

POSTROUTING -----------------路由之后数据包

#所有的访问都是按顺序:

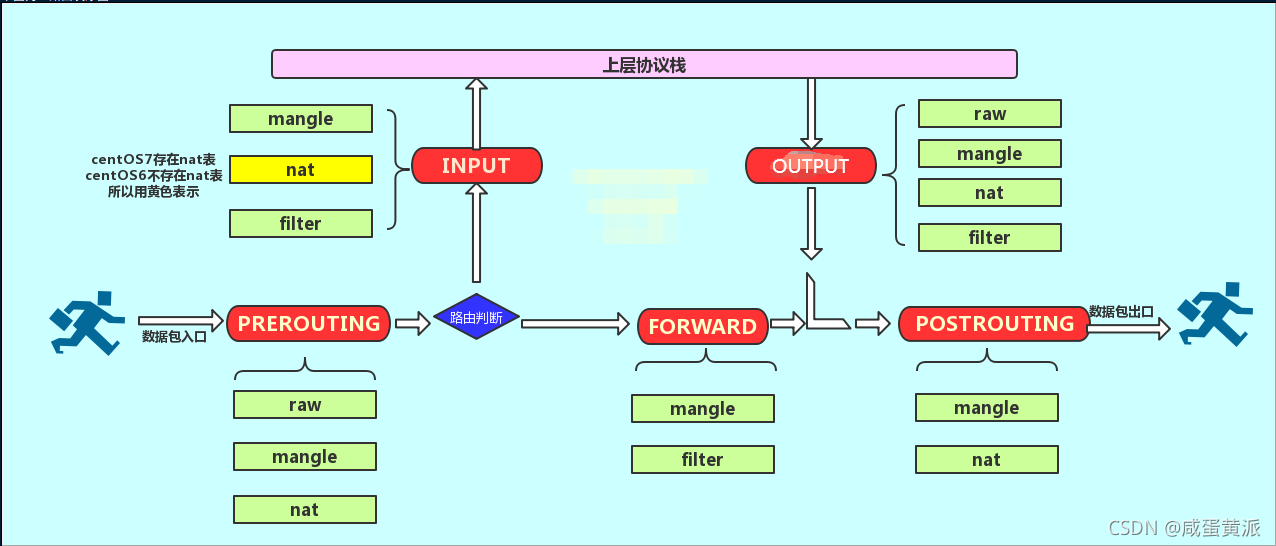

入站:比如访问自身的web服务流量。先PREROUTING(是否改地址),再INPUT(是否允许)到达程序。

转发:经过linux网关的流量.先PREROUTING(是否改地址),然后路由。转发给FORWARD(转发或者丢弃),最后经过POSTROUTING(看看改不改地址。)

出站:源自linux自身的流量.先OUTPUT,再给POSTROUTING(是否改IP)。

#规则顺序:逐条匹配,匹配即停止。

现在,我们想象一下,这些"关卡"在iptables中为什么被称作"链"呢?

我们知道,防火墙的作用就在于对经过的报文匹配"规则",然后执行对应的"动作",所以,当报文经过这些关卡的时候,则必须匹配这个关卡上的规则,但是,这个关卡上可能不止有一条规则,而是有很多条规则,当我们把这些规则串到一个链条上的时候,就形成了"链"。

所以,我们把每一个"关卡"想象成如下图中的模样 ,这样来说,把他们称为"链"更为合适,每个经过这个"关卡"的报文,都要将这条"链"上的所有规则匹配一遍,如果有符合条件的规则,则执行规则对应的动作。

3、表和链的关系

raw表里面:

PREROUTING

OUTPUT

总结:数据包跟踪 内核模块iptables_raw

===============================================================================

mangel表里面有5个链:

PREROUTING

INPUT

FORWARD

OUTPUT

POSTROUTING

路由标记用的表。内核模块iptables_mangle

================================================================================

nat表里面的链:

PREROUTING

INPUT

OUTPUT

POSTROUTING

转换地址的表(改IP,改端口。当网关使用的linux。保护内外网流量。内核模块叫iptable_nat)

=================================================================================

filter表有三个链:重点

INPUT #负责过滤所有目标是本机地址的数据包通俗来说:就是过滤进入主机的数据包

FORWARD #负责转发经过主机的数据包。起到转发的作用

OUTPUT #处理所有源地址是本机地址的数据包通俗的讲:就是处理从主机发出的数据包

总结:根据规则来处理数据包,如转或者丢。就是实现主机型防火墙的主要表。

内核模块 iptable_filter

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-CpN56AOJ-1631109007791)(assets/1564207347956.png)]](https://img-blog.csdnimg.cn/9bf03abce10141da81cd4b181ea9666c.png?x-oss-process=image/watermark,type_ZHJvaWRzYW5zZmFsbGJhY2s,shadow_50,text_Q1NETiBA5ZK46JuL6buE5rS-,size_20,color_FFFFFF,t_70,g_se,x_16)

4、路由次序图

我们在写Iptables规则的时候,要时刻牢记这张路由次序图,灵活配置规则。

五、iptables操作

1、安装

centos(5/6)

启动防火墙:#/etc/init.d/iptables start

centos7

启动防火墙 -----192.168.246.200服务器实验。

# yum install -y iptables iptables-services #一定要记得下载

# systemctl stop firewalld

# systemctl disable firewalld

# systemctl start iptables

查看版本:

[root@iptables-server ~]# iptables -V

iptables v1.4.21

配置文件:

/etc/sysconfig/iptables-config

/etc/sysconfig/iptables #记录规则文件

2、iptables语法

iptables -t 表名 动作 [链名] [-p 匹配条件] [-j 控制类型]

-j:控制类型, 通过前面匹配到之后是丢弃还是保留数据包的处理方式:

ACCEPT允许,

REJECT拒绝,

DROP丢弃。 不会给用户返回任何的拒绝消息,不推荐使用。

LOG写日志(log不适用匹配,只是记录一下)

======================================================

动作:添规则还是删除规则

-p:匹配条件:数据包特征ip,端口等

如果不写-t 默认使用filter表

=======================================================

动作

修改默认规则: -P (大p)

删除规则:-D

修改规则:-R

追加规则: -A 默认追加到链的末尾

插入规则:-I (大i),在链的开头(或指定序号)插入一条规则

3、参数解释

| 参数 | 解释 |

|---|---|

| -L | 列出一个链或所有链中的规则信息 |

| -n | 以数字形式显示地址、端口等信息 |

| -v | 以更详细的方式显示规则信息 |

| –line-numbers | 查看规则时,显示规则的序号(方便之处,通过需要删除规则-D INPUT 1 |

| -F | 清空所有的规则(-X是清理自定义的链,用的少;-Z清零规则序号) |

| -D | 删除链内指定序号(或内容)的一条规则 |

| -P | 为指定的链设置默认规则 |

| -A | 在链的末尾追加一条规则 |

| -I | 在链的开头(或指定序号)插入一条规则 |

| -t | 指定表名 |

注:更多参数可通过–help查看

4、参数使用(增删改查)

(1)查看规则

如果不写-t 默认使用filter表

1.指定表名查看规则

[root@iptables-server ~]# iptables -t nat -L

2.默认查看规则:

# iptables -L

3.以数字的形式显示ip和端口与协议

# iptables -nL

4.显示规则行号

# iptables -nL --line

保存规则:

# service iptables save

# iptables-save > /etc/sysconfig/iptables

(2)删除规则

- -F选项为flush之意,即冲刷指定的链,即删除指定链中的所有规则,但是注意,此操作相当于删除操作,在没有保存iptables规则的情况下,请慎用

1.清空全部规则:

#iptables -F

2.清空单独的某一个链里面的规则

#iptables -F 链名

3.清空单独的某一个表里的,某一个链里面的规则

# iptables -t nat -F INPUT

4.删除某条规则

# iptables -t filter -D INPUT 5

(3)增加规则

- 追加规则: -A 默认追加到链的末尾

- 插入规则:-I (大i),在链的开头(或指定序号)插入一条规则

1.最后一行

iptables -t filter -A INPUT -p tcp -j ACCEPT

2.第一行

iptables -I INPUT -p udp -j ACCEPT

3.插入到第四行

iptables -I INPUT 4 -p icmp -j ACCEPT

(4)修改规则(不常用)

4、修改规则:

# iptables -L

target prot opt source destination

REJECT tcp -- 192.168.246.133 anywhere tcp dpts:ssh:http reject-wi

REJECT tcp -- 192.168.246.201 anywhere tcp dpts:ssh:http reject-wi

REJECT icmp -- 192.168.246.201 anywhere reject-with icmp-port-unreachable

1.将修改第二条规则访问80端口:

# iptables -R INPUT 2 -p tcp --dport 80 -s 192.168.246.201 -j ACCEPT

# iptables -L

Chain INPUT (policy ACCEPT)

target prot opt source destination

REJECT tcp -- 192.168.246.133 anywhere tcp dpts:ssh:http reject-with icmp-port-unreachable

ACCEPT tcp -- 192.168.246.201 anywhere tcp dpt:http

REJECT icmp -- 192.168.246.201 anywhere reject-with icmp-port-unreachable

2.验证在修改为允许访问的源ip机器上:

# curl -I http://192.168.246.200

HTTP/1.1 200 OK

=======================================================================================

# iptables -R INPUT 1 -p tcp -s 192.168.62.185 --dport 22 -j ACCEPT

3.验证在修改为允许访问的源ip机器上:

# ssh 192.168.62.135

The authenticity of host '192.168.62.135 (192.168.62.135)' can't be established.

ECDSA key fingerprint is SHA256:cUexa/Lv/EtkmiiTrsHUJ1zOWsjT9cihPqLxi23w5ws.

ECDSA key fingerprint is MD5:8c:9c:65:99:b7:6e:df:93:86:c1:7f:38:d9:73:4c:3d.

Are you sure you want to continue connecting (yes/no)?

四、规则

1、规则的概念

规则:根据指定的匹配条件来尝试匹配每个流经此处的报文,一旦匹配成功,则由规则后面指定的处理动作进行处理;

规则由 匹配条件 和 处理动作 组成。

匹配条件分为 基本匹配条件 与 扩展匹配条件

基本匹配条件:

- 如源地址Source IP,目标地址 Destination IP。

扩展匹配条件:

- 除了上述的条件可以用于匹配,还有很多其他的条件可以用于匹配,这些条件泛称为扩展条件,这些扩展条件其实也是netfilter中的一部分,只是以模块的形式存在,如果想要使用这些条件,则需要依赖对应的扩展模块。

如源端口Source Port, 目标端口Destination Port

2、基本匹配

- -s 192.168.2.0/24 源地址

- -d 192.168.2.1 目标地址

- -p tcp|upd|icmp 协议

- -i eth0 input 从eth0接口进入的数据包

- -o eth0 output 从eth0出去的数据包

- -p tcp --sport 80 源端口是80的数据包

- -p tcp --dport 80 目标端口是80,必须和-p tcp|udp 连用

3、基本动作

处理动作在iptables中被称为target,动作也可以分为基本动作和扩展动作。

-

ACCEPT : 允许数据包通过。

-

DROP: 直接丢弃数据包,不给任何回应信息,这时候客户端会感觉自己的请求泥牛入海了,过了超时时间才会有反应。

-

REJECT: 拒绝数据包通过,必要时会给数据发送端一个响应的信息,客户端刚请求就会收到拒绝的信息。

-

SNAT: 源地址转换,解决内网用户用同一个公网地址上网的问题。

-

MASQUERADE: 是SNAT的一种特殊形式,适用于动态的、临时会变的ip上。

-

DNAT: 目标地址转换。REDIRECT:在本机做端口映射。

-

LOG: 在/var/log/messages文件中记录日志信息,然后将数据包传递给下一条规则,也就是说除了记录以外不对数据包做任何其他操作,仍然让下一条规则去匹配

4、扩展匹配和动作

(1)扩展匹配 MATCH EXTENSIONS

获得帮助:

[root@uplook ~]# iptables -m icmp -h //从后往前查看

[root@uplook ~]# iptables -m iprange -h //从后往前查看

[root@uplook ~]# yum -y install httpd

[root@uplook ~]# service httpd start; service sshd start

[root@uplook ~]# iptables -F

[root@uplook ~]# iptables -A INPUT -j REJECT

- -m icmp

[root@uplook ~]# iptables -t filter -I INPUT -p icmp -m icmp --icmp-type echo-reply -j ACCEPT //回应

echo-request 8

echo-reply 0

- -m iprange

[root@uplook ~]# iptables -t filter -I INPUT -m iprange --src-range 192.168.2.20-192.168.2.100 -j REJECT

-m multiport

[root@uplook ~]# iptables -m multiport -h

[root@uplook ~]# iptables -t filter -I INPUT -p tcp -m multiport --dports 20,21,22,25,80,110 -j ACCEPT

- -m tos //ip协议头部type of service

[root@uplook ~]# iptables -F

[root@uplook ~]# tcpdump -i eth0 -nn port 22 -vvv //抓取远程主机访问本机ssh数据包,分别于输入密码前和后观察TOS值

[root@uplook ~]# tcpdump -i eth0 -nn port 22 -vvv //抓取远程从本机rsync或scp复制文件,分别于输入密码前和后观察TOS值

小结:都是使用22/tcp,但可以通过IP报文中的TOS值来区分应用

ssh: tos 0x0 0x10

scp: tos 0x0 0x8

[root@uplook ~]# iptables -m tos -h

[root@uplook ~]# iptables -t filter -A INPUT -p tcp --dport 22 -m tos ! --tos 0x10 -j ACCEPT //仅拒绝客户端ssh到本机

[root@uplook ~]# iptables -t filter -A INPUT -j REJECT

- -m tcp

按TCP标记匹配

Flags are: SYN(请求连接)

ACK(确认标志)

FIN(断开请求)

RST(重新连接)

URG PSH (紧急标志,推送标志)

[root@uplook ~]# iptables -t filter -A INPUT -p tcp -m tcp --tcp-flags SYN,ACK,FIN,RST SYN --dport 80 -j ACCEPT

[root@uplook ~]# iptables -t filter -A INPUT -p tcp --syn --dport 80 -j ACCEPT

--tcp-flags SYN,ACK,FIN,RST SYN

检查四个标记位SYN,ACK,FIN,RST 但只有SYN标志位才匹配

则允许三次握手中的第一次握手,等价于 --syn

====================================================================

- -m limit

[root@uplook ~]# iptables -F

实验:从客户端ping本机,观察序列号

[root@uplook ~]# iptables -t filter -A INPUT -p icmp -m limit --limit 20/minute -j ACCEPT

# iptables -I INPUT -p tcp --dport 22 -j ACCEPT

[root@uplook ~]# iptables -t filter -A INPUT -j DROP

进入本机INPUT链的ICMP,如果匹配第一条则放行,不匹配的将被第二条拒绝,默认前5个不限

16/second

16/minute

16/hour

16/day

[root@uplook ~]# iptables -t filter -A INPUT -p tcp --syn --dport 80 -m limit --limit 50/second -j ACCEPT

[root@uplook ~]# iptables -t filter -A INPUT -j REJECT

- -m connlimit 限同一IP最大连接数

[root@uplook ~]# iptables -A INPUT -p tcp --syn --dport 22 -m connlimit --connlimit-above 2 -j DROP

//仅允许每个客户端有两个ssh连接

- -m time

[root@uplook ~]# iptables -A INPUT -m time --timestart 12:00 --timestop 13:00 -j ACCEPT

[root@uplook ~]# iptables -A INPUT -p tcp --syn --dport 22 -m time --timestart 12:00 --timestop 13:00 -j ACCEPT

[root@uplook ~]# iptables -A INPUT -j REJECT

- -m comment

[root@uplook ~]# iptables -A INPUT -s 172.16.130.7 -m comment --comment "cloud class" -j REJECT

- -m mark

# iptables -t mangle -A PREROUTING -s 192.168.2.110 -j MARK --set-mark 1

# iptables -t filter -A INPUT -m mark --mark 2 -j REJECT

(2)动作扩展 TARGET EXTENSIONS

filter:

-j ACCEPT

-j DROP

-j REJECT

-j LOG

nat:

-j SNAT //转换源地址

-j MASQUERADE //转换源地址

-j DNAT //转换目标地址及端口

-j REDIRECT //转换目标端口(重定向)

mangle:

-j MARK

====================================================================

- -j REJECT

当访问一个未开启的TCP端口时,应该返回一个带有RST标记的数据包

当访问一个开启的TCP端口,但被防火墙REJECT,结果返回port xxx unreachable

[root@uplook ~]# iptables -j REJECT -h

[root@uplook ~]# iptables -t filter -A INPUT -p tcp --dport 22 -j REJECT --reject-with tcp-reset //返回一个自定义消息类型

- -j MARK

[root@uplook ~]# iptables -t mangle -L

[root@uplook ~]# iptables -j MARK -h

[root@uplook ~]# iptables -t mangle -A PREROUTING -s 192.168.2.110 -j MARK --set-mark 1

[root@uplook ~]# iptables -t mangle -A PREROUTING -s 192.168.2.25 -j MARK --set-mark 2

[root@uplook ~]# iptables -t filter -A INPUT -m mark --mark 1 -j ACCEPT //按照标记匹配

[root@uplook ~]# iptables -t filter -A INPUT -m mark --mark 2 -j REJECT

五、规则匹配条件

1、通用匹配(协议),可以独立使用

协议:-p (小p)

tcp ---用的最多

udp

icmp ---ping的时候用的协议

#使用协议的时候可以不指定端口,使用端口的时候必须指定协议。

案例:

禁止自己被ping,在filter表的INPUT链插入一个丢弃icmp的规则。

# iptables -F

# iptables -A INPUT -p icmp -j REJECT ----拒绝

验证:

[root@iptables-test ~]# ping 192.168.246.200

PING 192.168.246.200 (192.168.246.200) 56(84) bytes of data.

From 192.168.246.200 icmp_seq=1 Destination Port Unreachable

2、通过端口规则匹配

端口:

--sport ---源端口

--dport --目标端口

案例:

拒绝192.168.246.201这台机器通过ssh连接到这台服务器

# iptables -I INPUT -s 192.168.246.201 -p tcp --dport 22 -j REJECT

例子:端口的范围: 拒绝192.168.246.201这台机器通过22端口到80端口的访问,包括22和80端口在内

# iptables -I INPUT -s 192.168.246.201 -p tcp --dport 22:80 -j REJECT

验证:

# curl -I http://192.168.246.200

curl: (7) Failed connect to 192.168.246.200:80; Connection refused

# ssh root@192.168.246.200

ssh: connect to host 192.168.246.200 port 22: Connection refused

===============================================================================

拒绝所有机器通过ssh连接到这台服务器

# iptables -I INPUT -p tcp --dport 22 -j REJECT

例子:端口的范围: 拒绝所有机器通过22端口到80端口的访问,包括22和80端口在内

# iptables -I INPUT -p tcp --dport 22:80 -j REJECT

3、通过ip地址

- -s选项,指明"匹配条件"中的"源地址",即如果报文的源地址属于-s对应的地址,那么报文则满足匹配条件,-s为source之意,表示源地址。

1.#禁止源246.201主机ping进来。(换个主机ping一下,就可以通信)

[root@iptables-server ~]# iptables -I INPUT -s 192.168.246.201 -p icmp -j REJECT

-s: 源ip地址

在源ip机器验证:

[root@iptables-test ~]# ping 192.168.246.200

PING 192.168.246.200 (192.168.246.200) 56(84) bytes of data.

From 192.168.246.200 icmp_seq=1 Destination Port Unreachable

===========================================================================

2.拒绝多个ip地址:后面跟ip地址可以更多个ip地址用逗号隔开

# iptables -t filter -I INPUT -s 192.168.246.201,192.168.246.133 -p icmp -j REJECT

# iptables -t filter -I INPUT -s 192.168.246.201,192.168.246.133 -p tcp --dport 22:80 -j REJECT

验证:在源ip地址通过curl访问。在246.133和246.201机器分别验证

# curl -I http://192.168.246.200

curl: (7) Failed connect to 192.168.246.200:80; Connection refused

# ssh root@192.168.246.200

ssh: connect to host 192.168.246.200 port 22: Connection refused

============================================================

3.举例::#限制源10网段的数据包。

# iptables -I INPUT -s 192.168.10.0/24 -j REJECT

4、icmp类型匹配

禁止ping策略原则

iptables服务器是ping命令发起者或是接受者

-i --in-interface:在INPUT链配置规则中,指定从哪一个网卡接口进入的流量(只能配置在INPUT链上)

-o --out-interface:在OUTPUT链配置规则中,指定从哪一个网卡接口出去的流量(只能配置在OUTPUT链上)

====================================================

icmp的类型:

0: Echo Reply——回显应答(Ping应答)ping的结果返回。

8: Echo request——回显请求(Ping请求),发出去的请求。

=====================================================

iptables服务器-----发起者:ping 别的机器

1.自己不能ping别人,但是别人可以ping自己:

[root@iptables-server ~]# iptables -I OUTPUT -o ens33 -p icmp --icmp-type 8 -j REJECT #ping发出的请求禁止掉了

验证:

[root@iptables-server ~]# ping 192.168.246.133 #将ping请求给禁止掉了。

PING 192.168.246.133 (192.168.246.133) 56(84) bytes of data.

ping: sendmsg: Operation not permitted

[root@jenkins-server ~]# ping 192.168.246.200 #可以ping通

PING 192.168.246.200 (192.168.246.200) 56(84) bytes of data.

64 bytes from 192.168.246.200: icmp_seq=1 ttl=64 time=0.280 ms

=========================================================================================

iptables服务器作为接受者。也就是别人ping自己:

本机可以ping其他机器。其他机器不能ping通本机:

第一种方法:

[root@iptables-server ~]# iptables -I OUTPUT -o ens33 -p icmp --icmp-type 8 -j ACCEPT #允许自己ping别人

[root@iptables-server ~]# iptables -A INPUT -i ens33 -p icmp --icmp-type 8 -j DROP #将进来的ping请求给丢弃了。

换一种方法:

[root@iptables-server ~]# iptables -I OUTPUT -o ens33 -p icmp --icmp-type 0 -j REJECT #不给回应icmp包

验证:

[root@iptables-server ~]# ping 192.168.246.201 #ping其他机器通

PING 192.168.246.201 (192.168.246.201) 56(84) bytes of data.

64 bytes from 192.168.246.201: icmp_seq=1 ttl=64 time=0.491 ms

[root@iptables-test ~]# ping 192.168.246.200 #其他机器ping不同

PING 192.168.246.200 (192.168.246.200) 56(84) bytes of data.

=========================================================================================

拒绝任何ping的协议:

[root@iptables-server ~]# iptables -A INPUT -p icmp -j DROP

5、扩展匹配

显示匹配:如端口匹配,IP范围,MAC地址,等特殊匹配

# iptables -m iprange --help

1.指定ip范围:

语法: -m iprange --src-range

# iptables -I INPUT -p tcp --dport 80 -m iprange --src-range 192.168.246.199-192.168.246.206 -j REJECT

2.指定多端口范围:一次拒绝多个指定端口

语法:

-m multiport --sports #源端口

-m multiport --dports #目的端口

# iptables -A INPUT -p tcp -m multiport --dports 22,80 -s 192.168.246.133 -j REJECT

验证:在246.133机器上

# ssh root@192.168.246.200 #不通

ssh: connect to host 192.168.246.200 port 22: Connection refused

3.MAC地址匹配

拒绝MAC地址的匹配:只能匹配源MAC地址

语法: -m mac --mac-source

# iptables -I INPUT -p icmp -m mac --mac-source 0:0c:29:cd:26:77 -j REJECT #拒绝指定的MAC地址服务通过icmp协议请求到本地

# iptables -I INPUT -m mac --mac-source 00:0C:29:64:E3:8D -j REJECT #将指定的MAC地址服务请求全部禁止了

通过网卡接口:

# iptables -I INPUT -i ens33 -j DROP #谁也连不上了.

保存和删除规则

删除:

# iptables -D INPUT 3 #通过查看行号,指定行号删除;

=======================================================================================

保存:

[root@iptables-server ~]# iptables-save > /etc/sysconfig/iptables #保存到文件里面,方式一

[root@iptables-server ~]# service iptables save #第二种方式,推荐

iptables: Saving firewall rules to /etc/sysconfig/iptables:[ OK ]

最后写完规则后记得保存!

六、iptablesNAT模式-网络地址转换(企业级应用)

1、概念

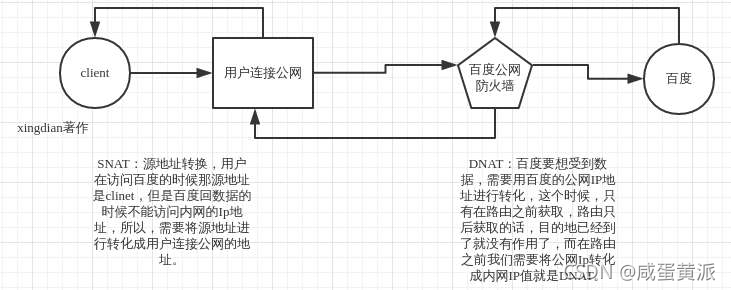

1.SNAT:把内网地址转换成公网地址(源地址转换)

一个数据包在经过路由之后(或者说在通过防火墙的过滤之后)才能知道他的源IP是谁,在路由之前只能看到目标IP,如果我看不到你的源IP,那怎么匹配想过滤的数据包并进行源地址转换?我防火墙根本就不能确定你是否是符合匹配条件的IP,所以只能使用POSTROUTING

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-1CXvbQXz-1631111931223)(assets/1568824752832.png)]](https://img-blog.csdnimg.cn/5b4069783b054edb93baa85d8a566e1e.png)

2.DNAT:要把公网ip换到内网IP -----公网ip只有一个, 内网ip有多个。(目标地址转换)

如果不在路由之前就把目标地址转换完成,很显然当数据包到达入口IP之后,他的目的已经达到了,因为他本来的目标IP就是防火墙的对外公网IP,那么数据包还会往里面走吗?显然不可能了,所以只能使用PREROUTING

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-1DeNjl17-1631111931225)(./assets/1568824589492.png)]](https://img-blog.csdnimg.cn/ad06c27f46bb4cb182f7dde0569b3daf.png?x-oss-process=image/watermark,type_ZHJvaWRzYW5zZmFsbGJhY2s,shadow_50,text_Q1NETiBA5ZK46JuL6buE5rS-,size_20,color_FFFFFF,t_70,g_se,x_16)

2、实例

-j SNAT/MASQUERADE[必须开启kernel ip_forward]

让KVM虚拟机访问外部网络(默认):

开启路由转发

echo "1" > /proc/sys/net/ipv4/ip_forward 临时开启

# vim /etc/sysctl.conf 永久开启

net.ipv4.ip_forward = 1

===============================

在路由器机器上进行防火墙规则:

#iptables -t nat -I POSTROUTING -s 192.168.2.0/24 -j SNAT --to-source 192.168.1.242

暴露KVM虚拟机的服务(端口映射):

-j DNAT --to-destination

-j DNAT [必须开启kernel ip_forward]

[root@uplook ~]# iptables -t nat -A PREROUTING -d 172.16.30.30 -p tcp --dport 80 -j DNAT --to 192.168.122.66:80

[root@uplook ~]# iptables -t nat -A PREROUTING -d 172.16.30.30 -p tcp --dport 8080 -j DNAT --to 192.168.122.77:80

[root@uplook ~]# iptables -t nat -A PREROUTING -p tcp --dport 2222 -j DNAT --to 192.168.122.66:22

接下来大家分析一下方的规则:

[root@uplook ~]# iptables -t nat -A PREROUTING -d 172.16.30.240 -p tcp --dport 80 -j DNAT --to 192.168.122.66

[root@uplook ~]# iptables -t nat -A PREROUTING -d 172.16.30.240 -p tcp --dport 22 -j DNAT --to 192.168.122.66

[root@uplook ~]# iptables -t nat -A PREROUTING -d 172.16.30.241 -p tcp --dport 80 -j DNAT --to 192.168.122.67

[root@uplook ~]# iptables -t nat -A PREROUTING -d 172.16.30.241 -p tcp --dport 22 -j DNAT --to 192.168.122.67

七、企业级Firewalld防火墙

rhel 7:firewall-cmd工具,firewalld服务

1、区域

firewalld将网卡对应到不同的区域(zone),通过不同的zone定义了不同的安全等级

trusted :允许所有流量通过

home/internal:仅允许ssh数据通过

work:仅允许ssh,ipp-client,dhcpv6-client数据通过

public:默认区域,仅允许ssh,dhcpv6-client数据通过

external:仅允许ssh数据通过,通过该区域的数据将会伪装(SNAT/DNAT)

dmz:仅允许ssh数据通过

block:任何传入的网络数据包都将被阻止。拒绝所有流量

drop:丢弃所有流量,没有返回回应消息

2、命令详解

firewall -cmd --permanent

--permanent #永久生效的配置参数、资源、端口以及服务等信息

1、域zone相关的命令

--get-default-zone #查询默认的区域名称

--set-default-zone=<区域名称> #设置默认的区域

--get-active-zones #显示当前正在使用的区域与网卡名称

--get-zones #显示总共可用的区域

2、services管理的命令

--add-service=<服务名> --zone=<区域> #设置指定区域允许该服务的流量

--remove-service=<服务名> --zone=<区域> #设置指定区域不再允许该服务的流量

3、Port相关命令

--add-port=<端口号/协议> --zone=<区域> #设置指定区域允许该端口的流量

--remove-port=<端口号/协议> --zone=<区域> #设置指定区域不再允许该端口的流量

4、查看所有规则的命令

--list-all --zone=<区域> 显示指定区域的网卡配置参数、资源、端口以及服务等信息

--reload #让“永久生效”的配置规则立即生效,并覆盖当前的配置规则

3、firewalld配置使用

查看默认区域:

[root@iptables-server ~]# firewall-cmd --get-default-zone

public

验证:

在192.168.246.201机器上访问192.168.246.200

[root@iptables-test ~]# curl -I http://192.168.246.200 #不通

curl: (7) Failed connect to 192.168.246.200:80; No route to host

[root@iptables-test ~]# ssh root@192.168.246.200 #ssh 可以

root@192.168.246.200's password:

2、更改默认区域

[root@iptables-server ~]# firewall-cmd --set-default-zone=trusted

success

[root@iptables-server ~]# firewall-cmd --reload

success

[root@iptables-server ~]# firewall-cmd --get-default-zone

trusted

验证:

在192.168.246.201机器上访问192.168.246.200

[root@iptables-test ~]# curl -I http://192.168.246.200 #访问成功

HTTP/1.1 200 OK

==================================================================================

修改回默认区域:

[root@iptables-server ~]# firewall-cmd --set-default-zone=public

success

[root@iptables-server ~]# firewall-cmd --reload

success

3.向public区域添加服务

[root@iptables-server ~]# firewall-cmd --permanent --add-service=http --zone=public

success

[root@iptables-server ~]# firewall-cmd --reload #重新加载配置文件

success

验证:

在192.168.246.201机器上访问192.168.246.200

[root@iptables-test ~]# curl -I http://192.168.246.200

HTTP/1.1 200 OK

4.指定IP地址为192.168.246.201/24的客户端进入drop区域

[root@iptables-server ~]# firewall-cmd --permanent --add-source=192.168.246.201/24 --zone=drop #/24代表整个网段

success

[root@iptables-server ~]# firewall-cmd --reload

success

验证:

在192.168.246.201的机器上访问246.200

[root@iptables-test ~]# curl -I http://192.168.246.200 #访问不通

5.将192.168.246.201/24移除drop区域

[root@iptables-server ~]# firewall-cmd --permanent --remove-source=192.168.246.201/24 --zone=drop

success

[root@iptables-server ~]# firewall-cmd --reload

success

验证:

在192.168.246.201的机器上面访问246.200

[root@iptables-test ~]# curl -I http://192.168.246.200 #访问成功

HTTP/1.1 200 OK

6.向pubic区域添加服务,以添加端口的方式

[root@iptables-server ~]# firewall-cmd --permanent --add-port=80/tcp --zone=public

success

[root@iptables-server ~]# firewall-cmd --reload

success

验证:

用192.168.246.201访问192.168.246.200机器

[root@iptables-test ~]# curl -I http://192.168.246.200

HTTP/1.1 200 OK

7.删除服务、端口

[root@iptables-server ~]# firewall-cmd --permanent --remove-service=http --zone=public

success

[root@iptables-server ~]# firewall-cmd --reload

success

验证:

用192.168.246.201访问192.168.246.200机器

[root@iptables-test ~]# curl -I http://192.168.246.200 #访问通

HTTP/1.1 200 OK

====================================================================================

[root@iptables-server ~]# firewall-cmd --permanent --remove-port=80/tcp --zone=public

success

[root@iptables-server ~]# firewall-cmd --reload

success

验证:

在192.168.246.201访问192.168.246.200机器

[root@iptables-test ~]# curl -I http://192.168.246.200 #访问失败

curl: (7) Failed connect to 192.168.246.200:80; No route to host

8.允许指定ip访问某个端口

仍以Redis为例

Redis服务端操作:

# firewall-cmd --permanent --add-rich-rule="rule family="ipv4" source address="192.168.142.166" port protocol="tcp" port="6379" accept"

被允许ip地址验证:

# telnet 192.168.62.135 6379

八、企业级防火墙配置

1、清除防火墙规则

# iptables -F

2、修改默认规则为拒绝(修改前先放行22端口,保证自己能够连上主机)

[root@iptables-server ~]# iptables -A INPUT -p tcp --dport 22 -j ACCEPT #放开22号端口

[root@iptables-server ~]# iptables -P INPUT DROP #将默认所有进来的请求设置为全部拒绝掉

[root@iptables-server ~]# iptables -P FORWARD DROP #将默认所有的转发的规则设置为全部拒绝掉

注意:修改默认规则: 只能使用ACCEPT和DROP

# iptables -P INPUT DROP ----拒绝

# iptables -P INPUT ACCEPT ----允许

3、放行指定的端口

[root@iptables-server ~]# iptables -A INPUT -i lo -j ACCEPT #允许通过lo网卡进入的请求

[root@iptables-server ~]# iptables -A INPUT -p tcp -m multiport --dport 80,443 -j ACCEPT #允许访问80和443端口

[root@iptables-server ~]# iptables -A INPUT -s 192.168.246.0/24 -j ACCEPT #允许这个内网网段连接服务器

4、保存iptables配置

[root@iptables-server ~]# service iptables save

iptables: Saving firewall rules to /etc/sysconfig/iptables:[ OK ]

或者

[root@iptables-server ~]# iptables-save > /etc/sysconfig/iptables